目录

第五关

原理:

这一关采用黑名单的方式进行过滤,不允许上传php、php3、.htaccess等这几类文件

但是我们采用php的特性,上传不了.htaccess文件,我们可以尝试上传.user.ini文件

.user.ini

是php的一个全局配置文件,作用类似于.htaccess文件,跟它相关联的有两个函数

auto_prepend_file = "/path/to/prepend.php" 表示在每个PHP脚本之前自动加载指定的文件。该文件的内容将被插入到原始脚本的顶部。

auto_append_file = "/path/to/append.php" 指内容添加到文末,注意:如果有exit会无法调用到

使用这种方法有如下这些条件:

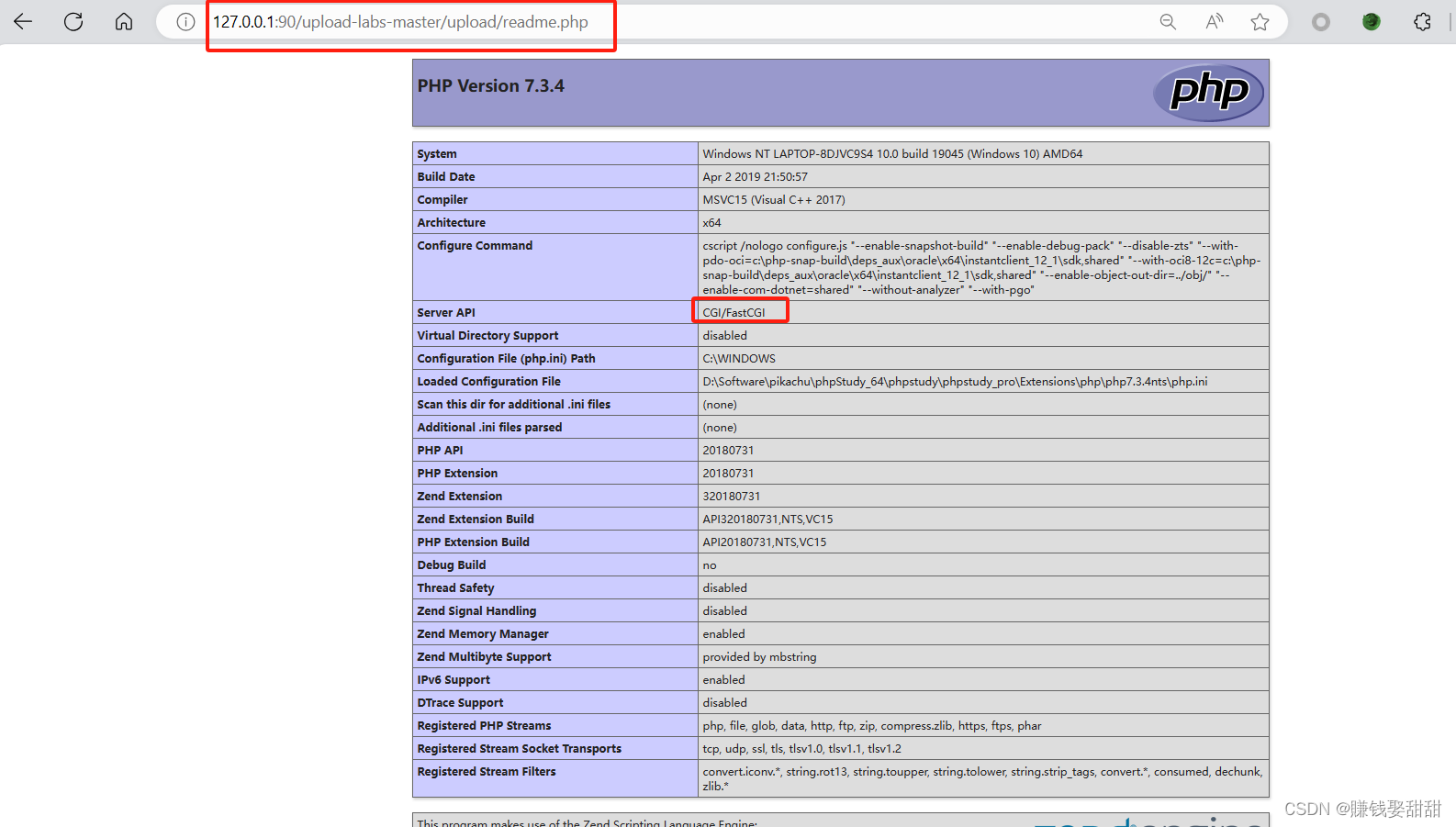

1、php版本为5.3以上

2、服务器模式为CGI或FASTCGI模式下(一般指nginx中间件)

3、上传的文件夹有php文件,因为这样你上传的文件内容才可以加入php文件中执行

思路:

1、构造.user.ini文件

2、构造一个一句话木马文件,后缀名为jpg

3、上传.user.ini文件后上传flag.jpg

4、上传成功后访问上传路径

这里访问图片,因为图片内容是一句话木马,所以显示是这样的,上传文件夹里有readme.php文件,访问这个文件

代码正常执行,说明绕过了限制。接下来就可以使用蚁剑连接

这篇文章就先写到这里,哪里不懂的或者不足的欢迎批评指出