在Windows我们常用的方法就是给应用添加app.manifest清单文件,然后生成的Exe就会具有管理员权限。

近期我在使用Wix制作Exe安装包时,发现此方法不通,我在github上和StackOverflow上了搜了好久都没找到很好的办法,唯一可行的就是用App应用包装一层,这样安装包启动时就会具有管理员权限,但是我觉得不是很好,因此我决定直接修改PE文件,经过一天的努力,已经成功用C#代码实现了(当然你也可以使用CFF Explorer工具界面话操作实现),接下来介绍使用工具修改达到效果。

1. 安装CFF Explorer工具后,打开工具

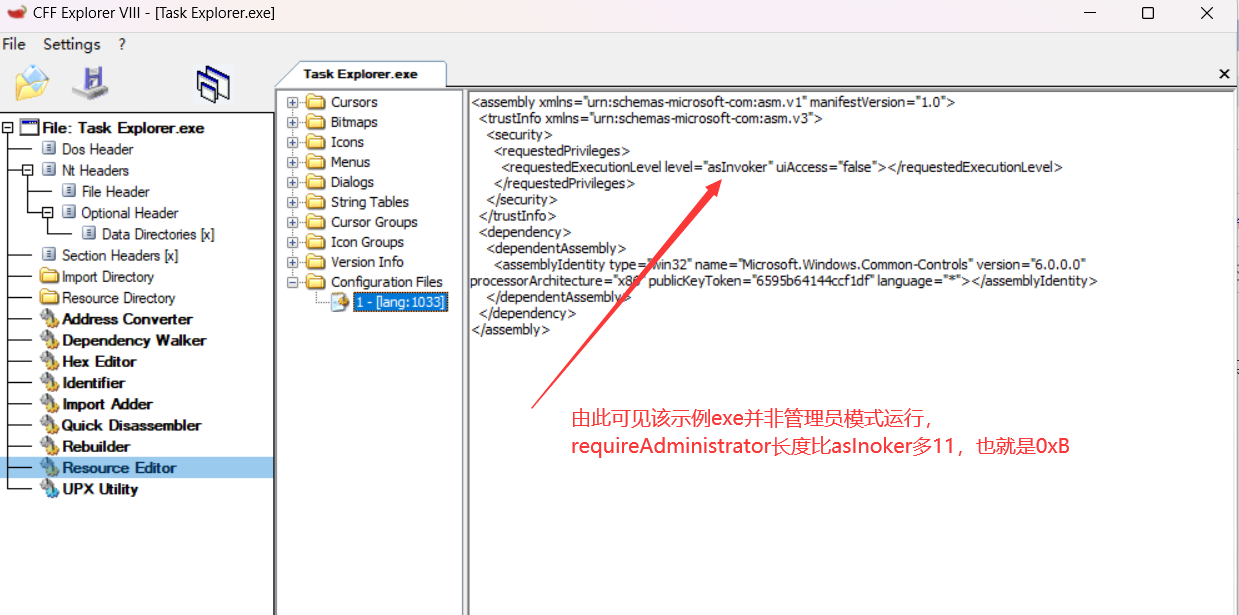

2. 查看是否为管理员权限

如上图,我们要实现该位置变为requireAdministrator

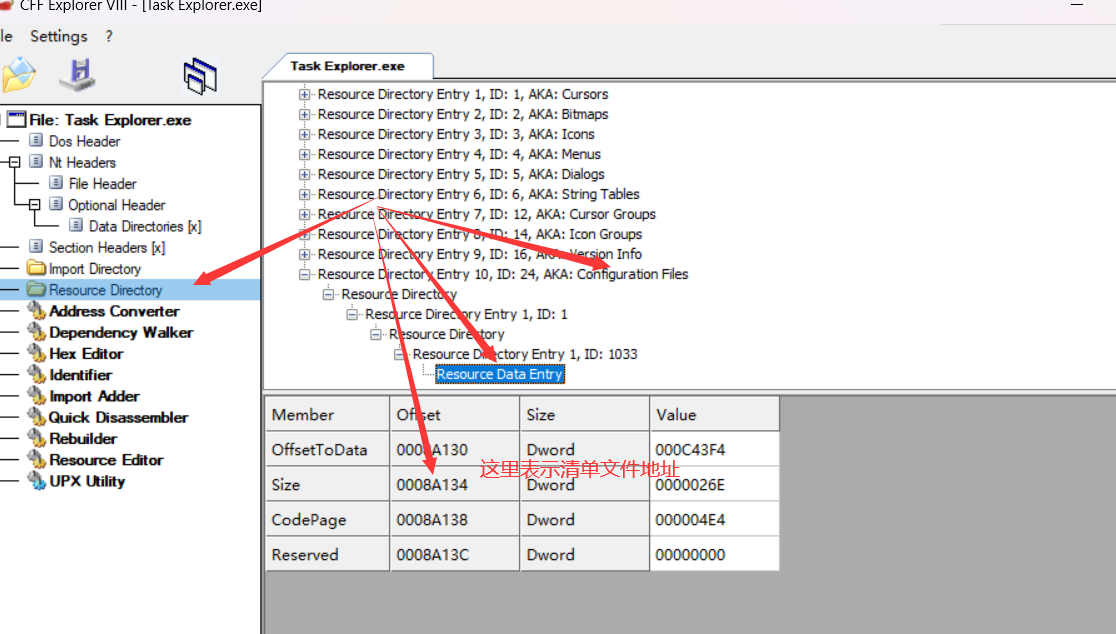

3. 寻找清单文件地址

如上图位置,复制该地址

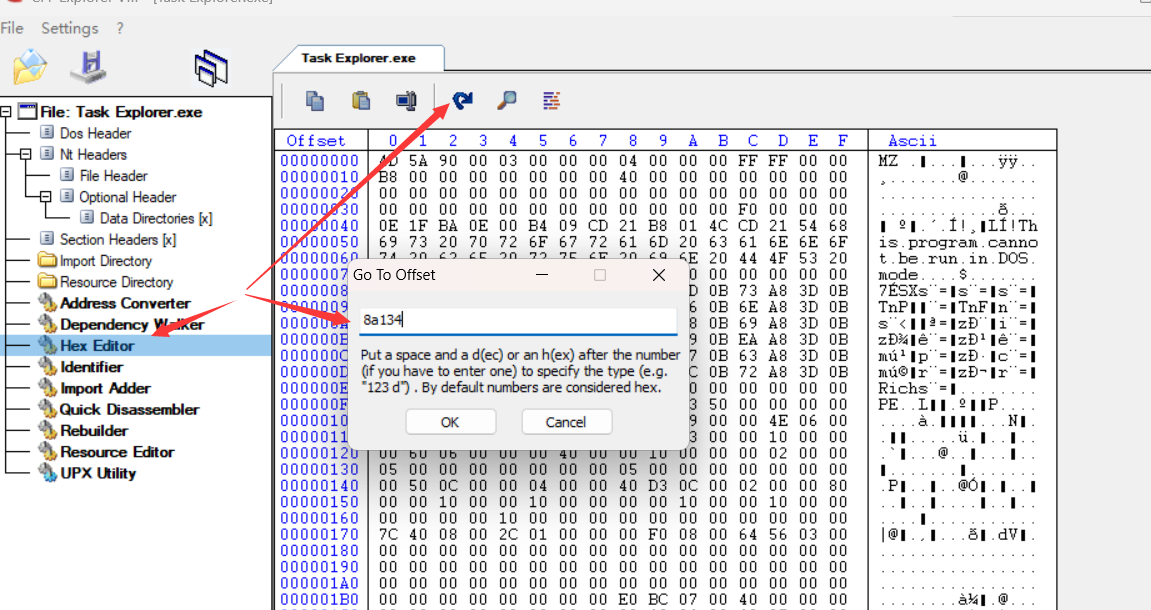

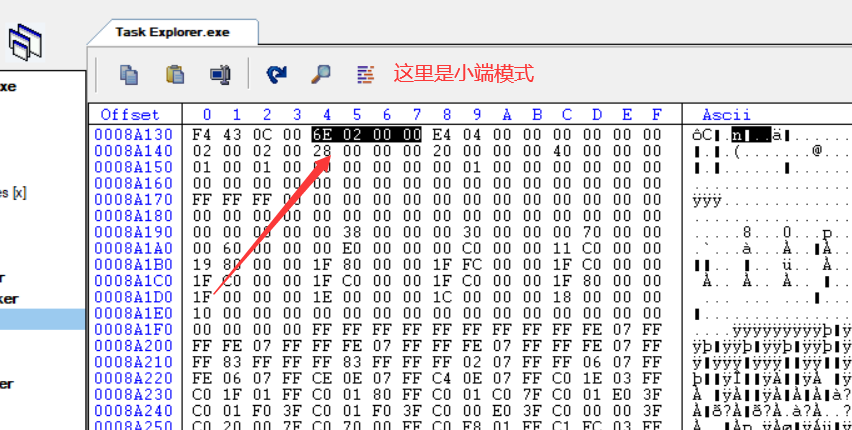

4. 修改清单文件内容大小,当前值加0x0B即可

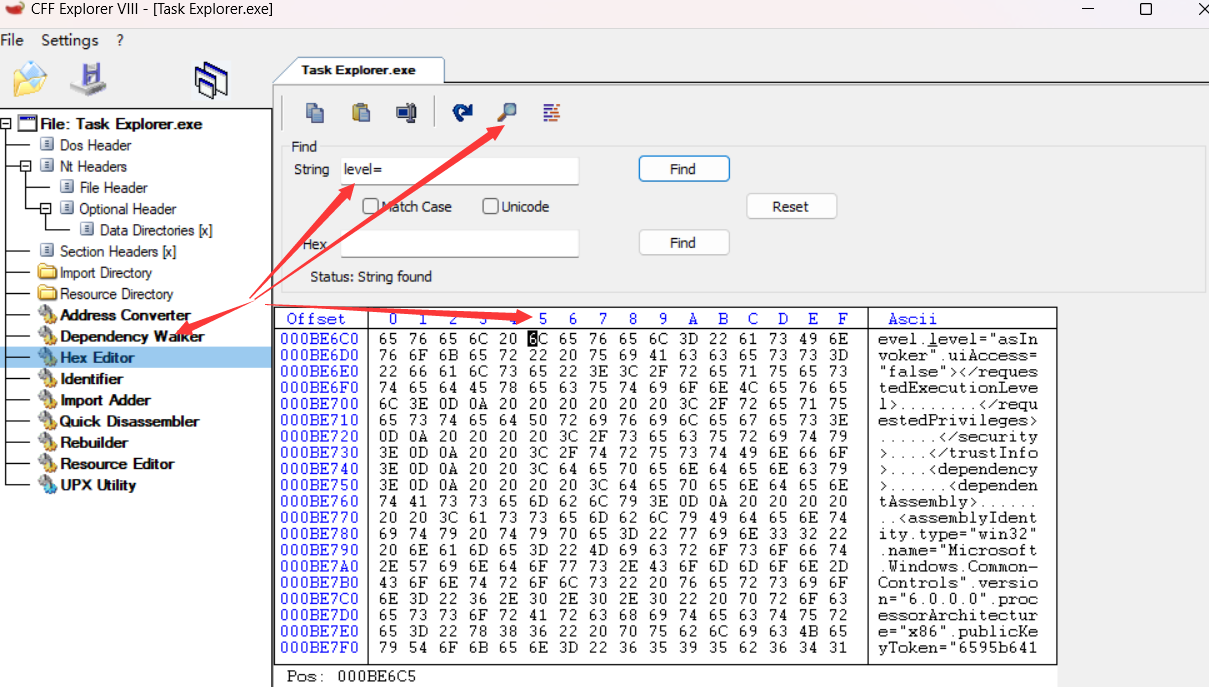

5. 寻找清单文件地址,并修改16进制值,使得asInvoker变为requireAdministrator