一、实验知识总结(模拟)

等价路由配置实验并抓包分析按流分析

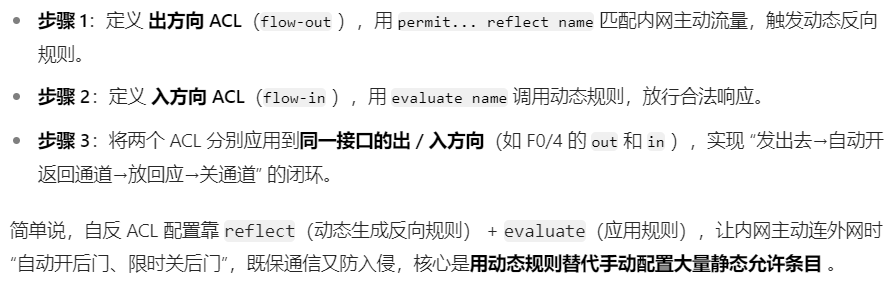

实验拓扑图:

AR1配置:

<Huawei>sys

Huawei\]int g0/0/0 \[Huawei-GigabitEthernet0/0/0\]ip address 192.168.1.1 30 \[Huawei-GigabitEthernet0/0/0\]int g0/0/1 \[Huawei-GigabitEthernet0/0/1\]ip address 192.168.3.1 30 \[Huawei-GigabitEthernet0/0/1\]quit \[Huawei\]ip route-static 3.3.3.3 32 192.168.1.2 \[Huawei\]ip route-static 3.3.3.3 32 192.168.3.2 \[Huawei\]int loopback 0 \[Huawei-LoopBack0\]ip address 1.1.1.1 32

AR2配置:

<Huawei>sys

Huawei\]int g0/0/0 \[Huawei-GigabitEthernet0/0/0\]ip address 192.168.1.2 30 \[Huawei-GigabitEthernet0/0/0\]int g0/0/1 \[Huawei-GigabitEthernet0/0/1\]ip address 192.168.2.1 30 \[Huawei-GigabitEthernet0/0/1\]quit \[Huawei\]ip route-static 1.1.1.1 32 192.168.1.1 \[Huawei\]ip route-static 3.3.3.3 32 192.168.2.2

AR3配置:

<Huawei>sys

Huawei\]int g0/0/0 \[Huawei-GigabitEthernet0/0/0\]ip address 192.168.2.2 30 \[Huawei-GigabitEthernet0/0/0\]int g0/0/1 \[Huawei-GigabitEthernet0/0/1\]ip address 192.168.4.2 30 \[Huawei-GigabitEthernet0/0/1\]quit \[Huawei\]ip route-static 1.1.1.1 32 192.168.2.1 \[Huawei\]ip route-static 1.1.1.1 32 192.168.4.1 \[Huawei\]int loopback 0 \[Huawei-LoopBack0\]ip address 3.3.3.3 32

AR4配置:

<Huawei>sys

Huawei\]int g0/0/0 \[Huawei-GigabitEthernet0/0/0\]ip address 192.168.4.1 30 \[Huawei-GigabitEthernet0/0/0\]int g0/0/1 \[Huawei-GigabitEthernet0/0/1\]ip address 192.168.3.2 30 \[Huawei-GigabitEthernet0/0/1\]quit \[Huawei\]ip route-static 1.1.1.1 32 192.168.3.1 \[Huawei\]ip route-static 3.3.3.3 32 192.168.4.2

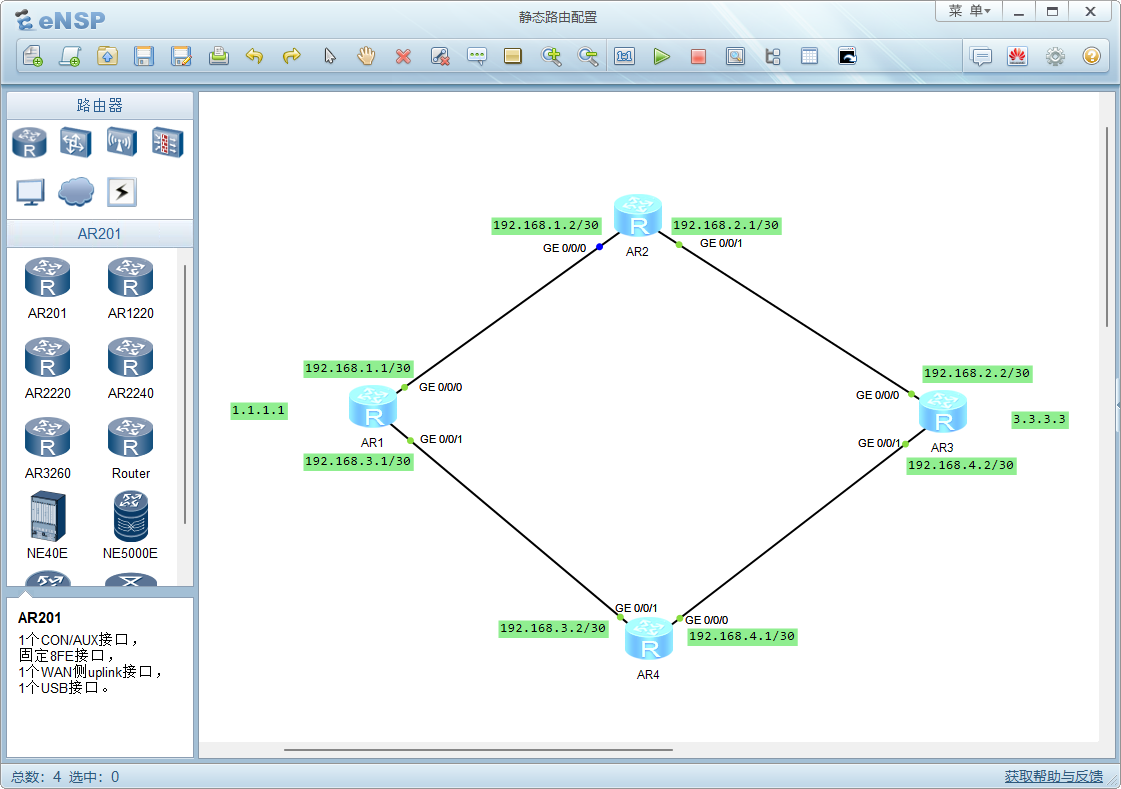

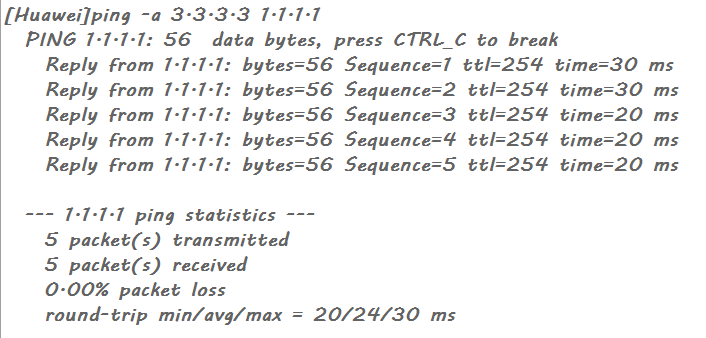

抓包(AR2的g0/0/0接口):

建立回环地址(Loopback Address)主要有以下作用:

**① 设备管理与测试:**回环接口稳定,物理接口故障时,可借其远程登录设备管理;也用于测试网络连通性、验证路由可达性。

**② 路由协议标识:**在 OSPF 中常作 Router ID,因稳定保证拓扑计算一致;BGP 里可用其建邻居,避免物理接口地址变动中断邻居关系,增强稳定性。

**③ 模拟虚拟节点:**模拟虚拟服务器等,搭配路由、NAT 规则,测试网络策略与访问控制。

二、理论知识总结

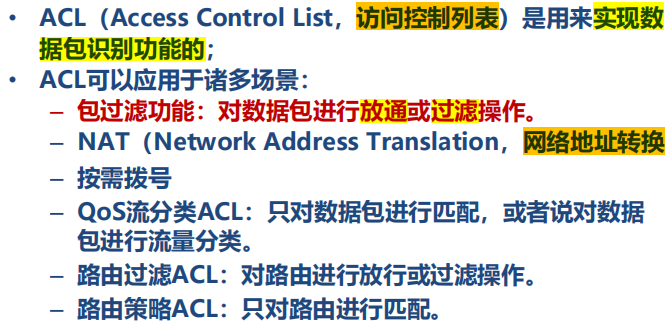

1. ACL概述及应用场景

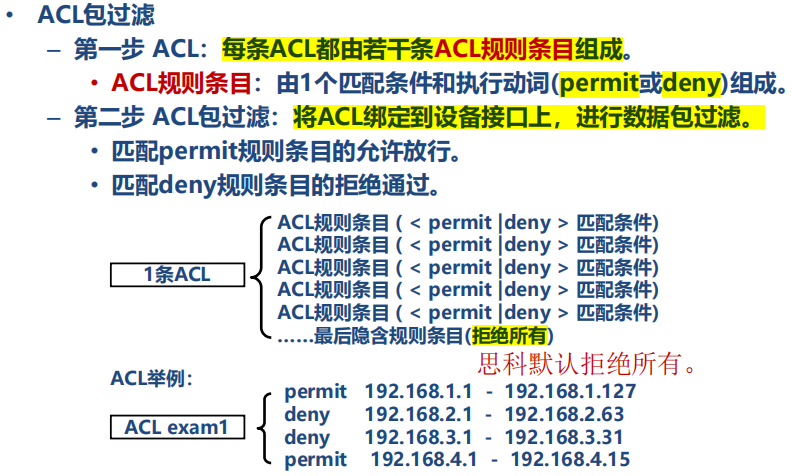

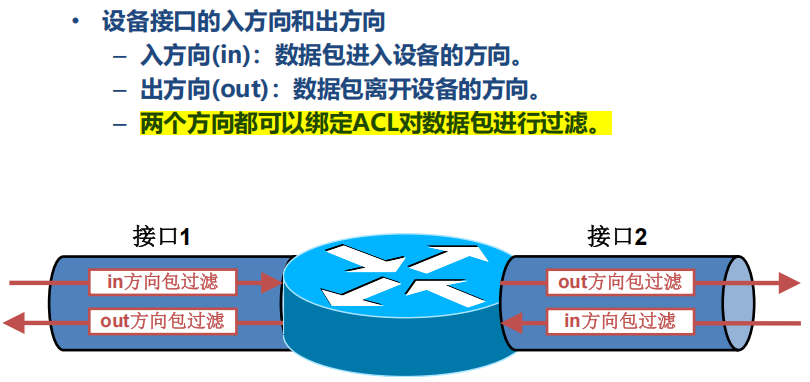

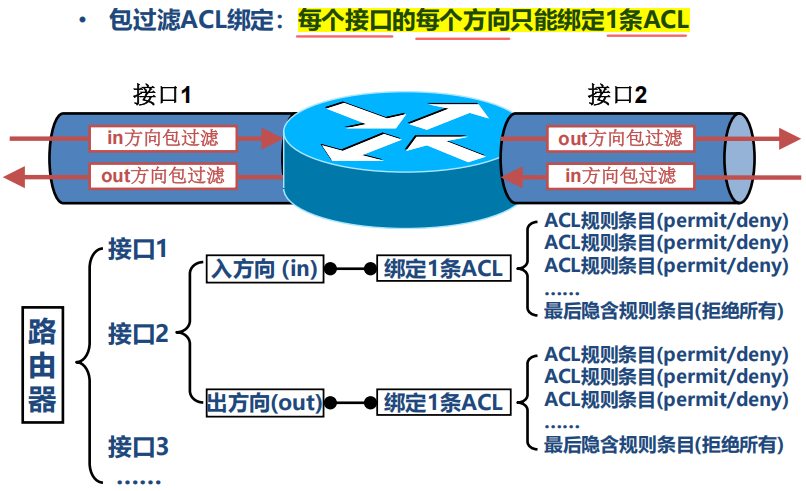

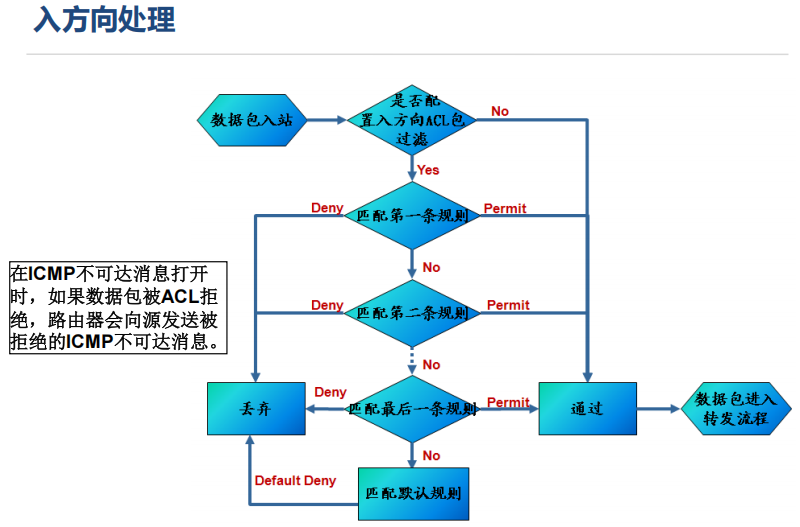

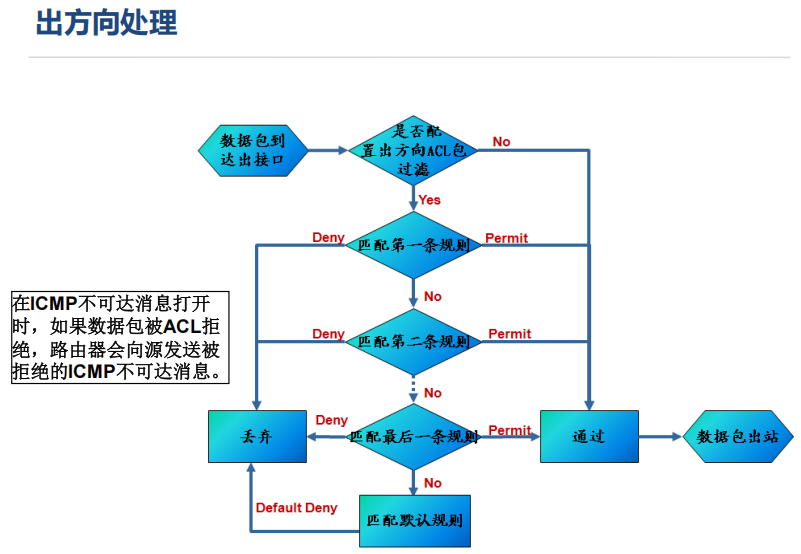

2. ACL包过滤的工作原理

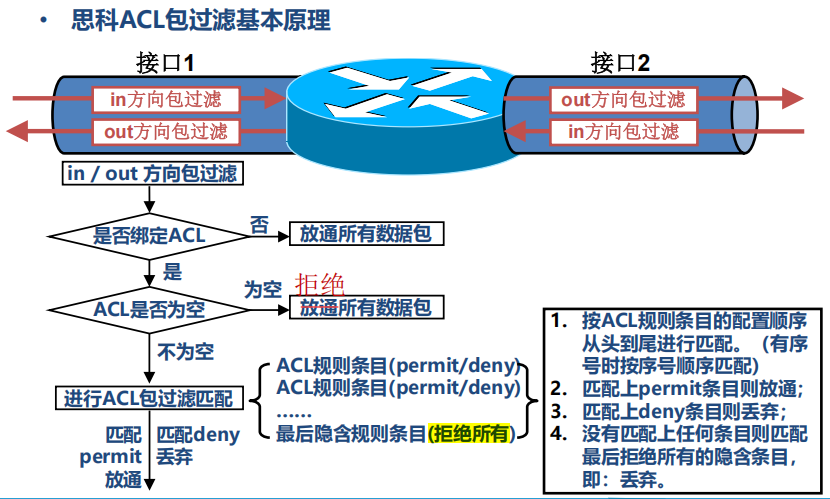

2.1 思科ACL包过滤基本原理

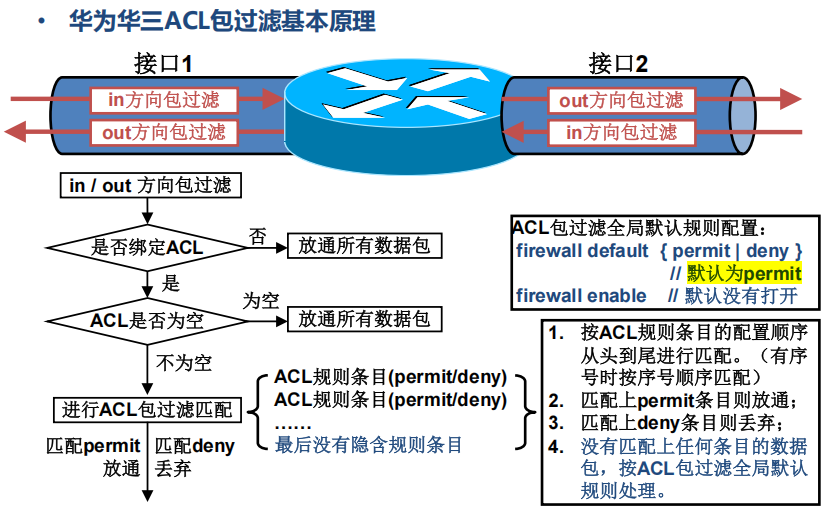

2.2 华为/H3CACL包过滤基本原理

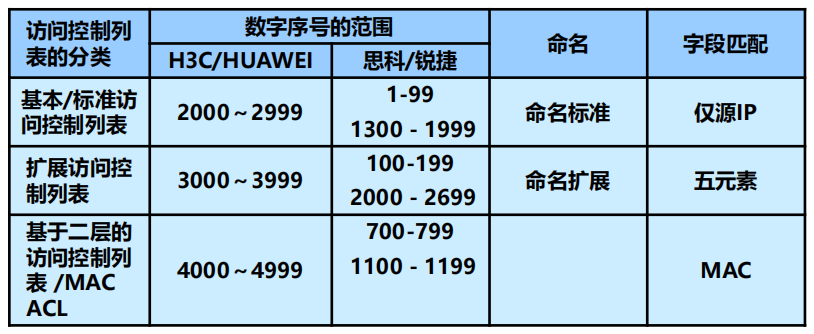

3. ACL的分类及应用

3.1 IP数据包字段匹配方法

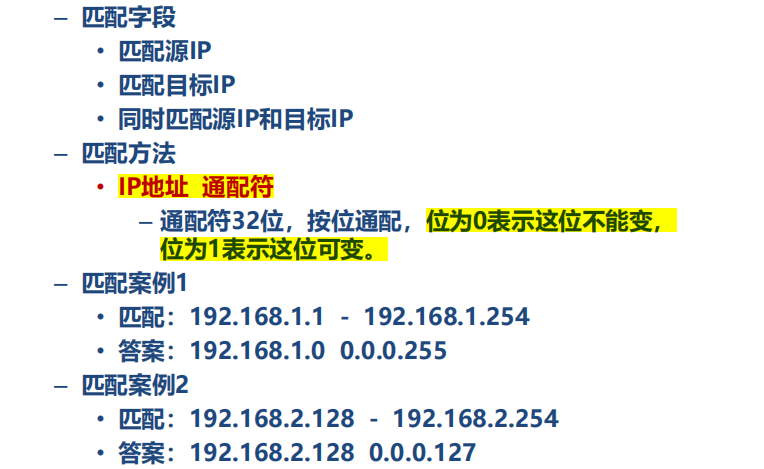

3.1.1 数据包中的IP地址字段匹配

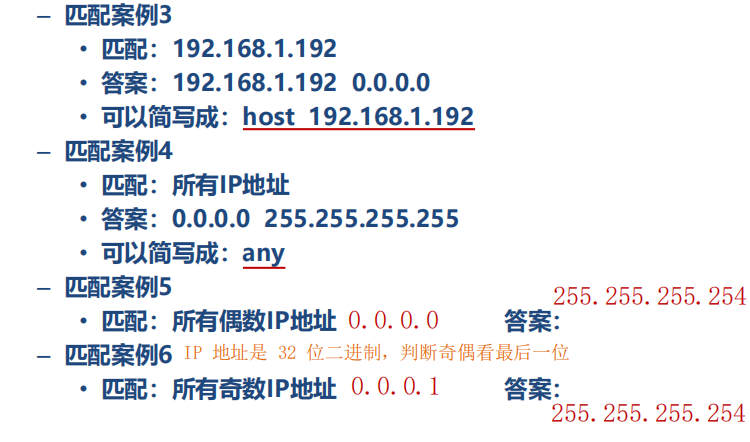

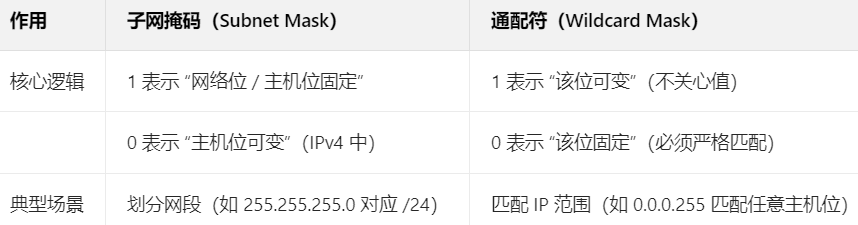

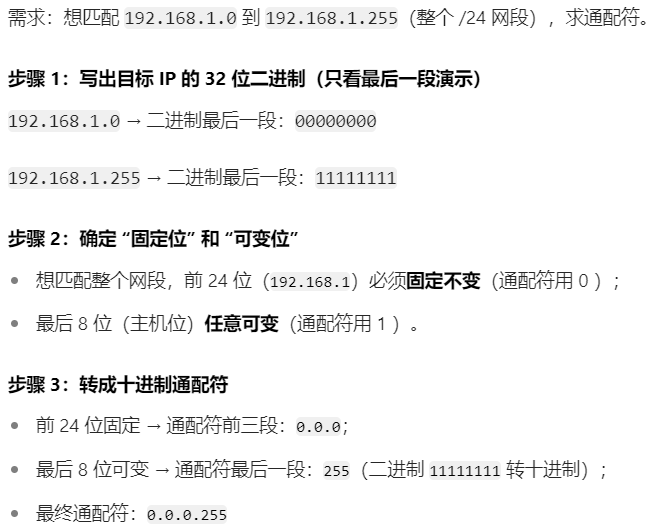

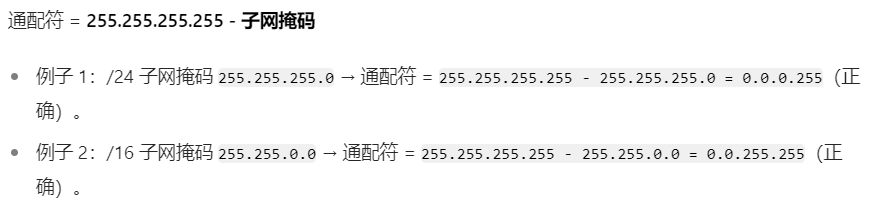

3.1.2 计算通配符

(1)通配符的本质

(2)3步快速计算法(以 "匹配 192.168.1.0/24 网段" 为例)

(3)规律

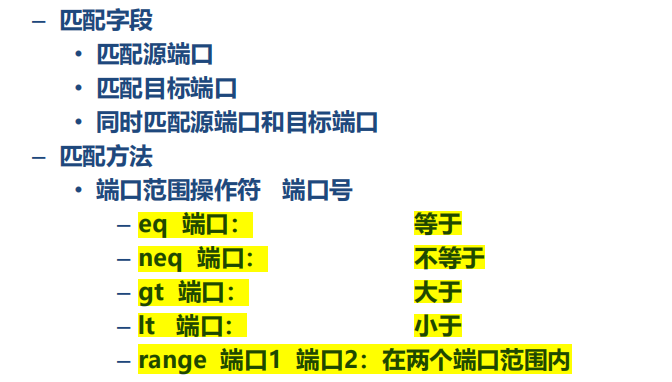

3.1.3 TCP/UDP包中的端口字段匹配

3.2 ACL分类

① 传统标准ACL

**分类依据:**根据数据包中的源IP地址分类数据

**增删改:**只能按照顺序增加,不能从中间新增,删除一个规则即删除整条ACL

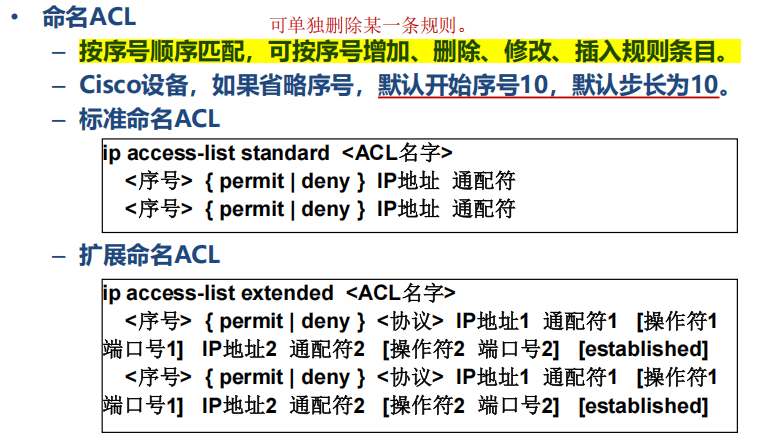

② 命名标准ACL

**分类依据:**根据数据包中的源IP地址分类数据

**增删改:**每条ACL中的规则都有唯一序号,按照序号从小到大依次匹配,可以按序号新增,也可以单独删除某一条规则

③ 传统扩展ACL

**分类依据:**可以根据数据包中的五元组来分类数据(源、目的IP、协议号、源、目端口号)

**增删改:**只能按照顺序增加,不能从中间新增,删除一个规则即删除整条ACL

④命名扩展ACL

**分类依据:**可以根据数据包中的五元组来分类数据(源、目的IP、协议号、源、目端口号)

**增删改:**每条ACL中的规则都有唯一序号,按照序号从小到大依次匹配,可以按序号新增,也可以单独删除某一条规则

简单说,标准管 "源 IP",扩展管 "五元组";传统改规则麻烦,命名靠序号灵活增删 ,按需选就能精准控网络流量。

3.3 传统ACL

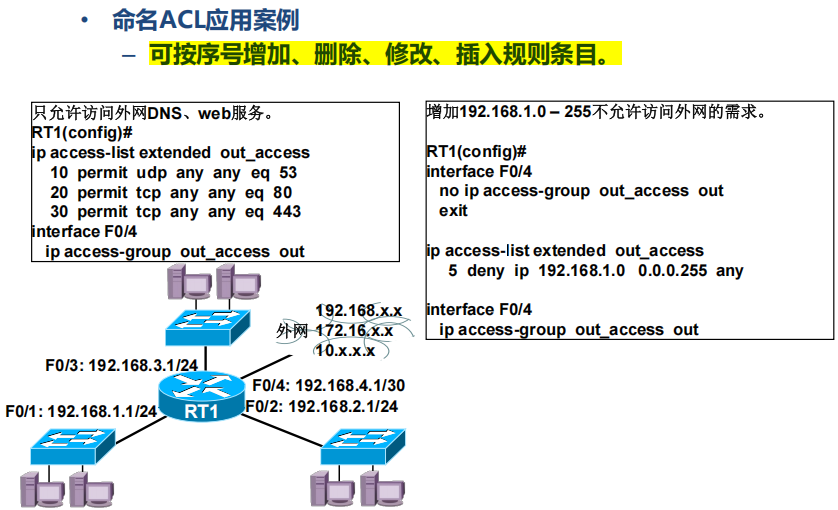

3.4 命名ACL

4. ACL高级应用

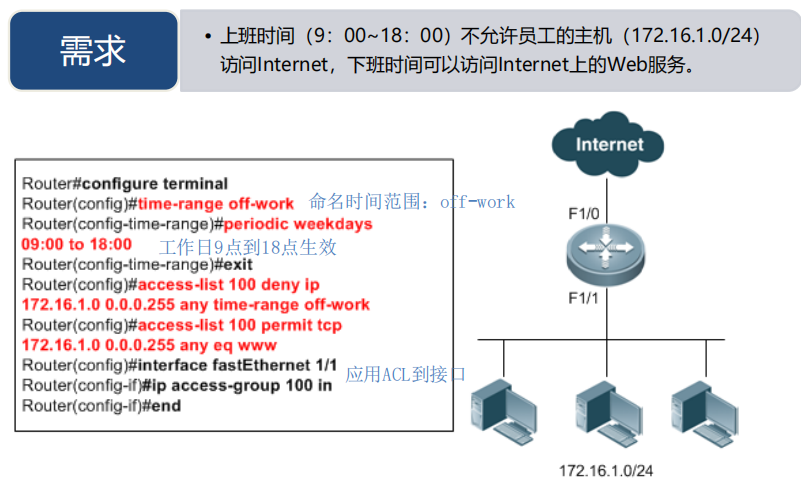

4.1 基于时间ACL配置案例

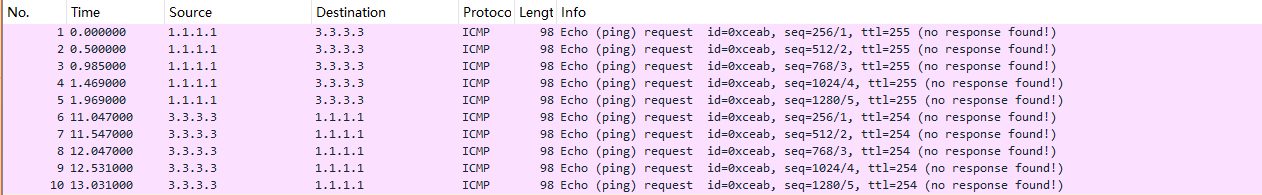

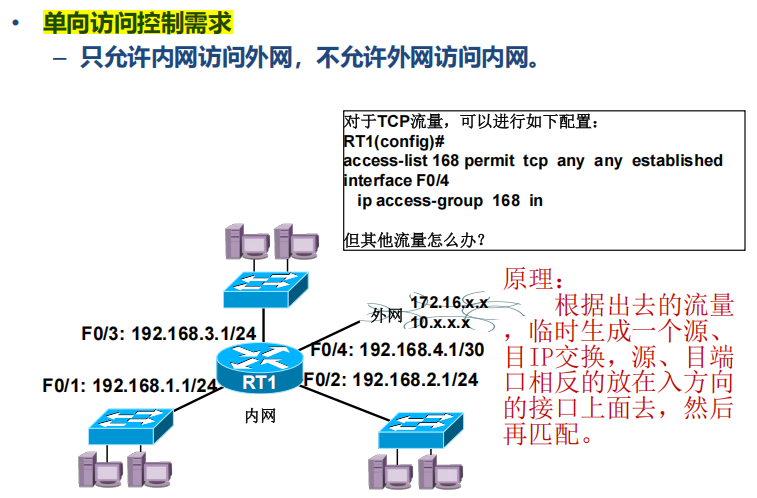

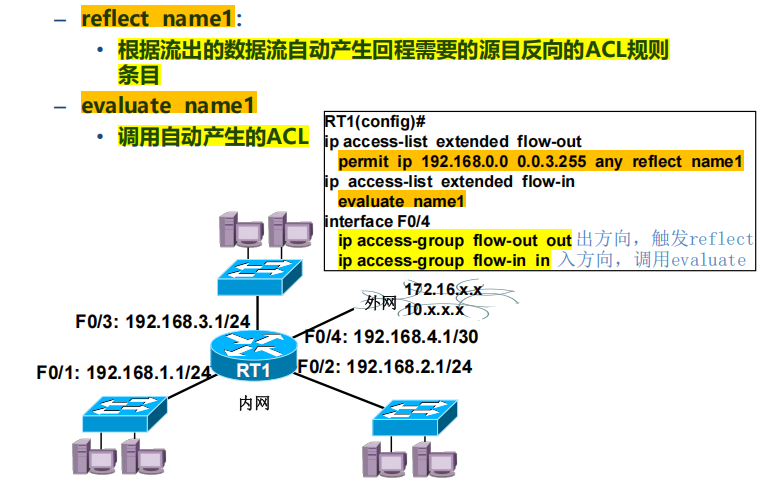

4.2 自反ACL

核心逻辑:"谁主动往外发,就给谁开对应的返回通道;没通道的,一律不让进"。

总结: