一、信息安全现状及挑战

-

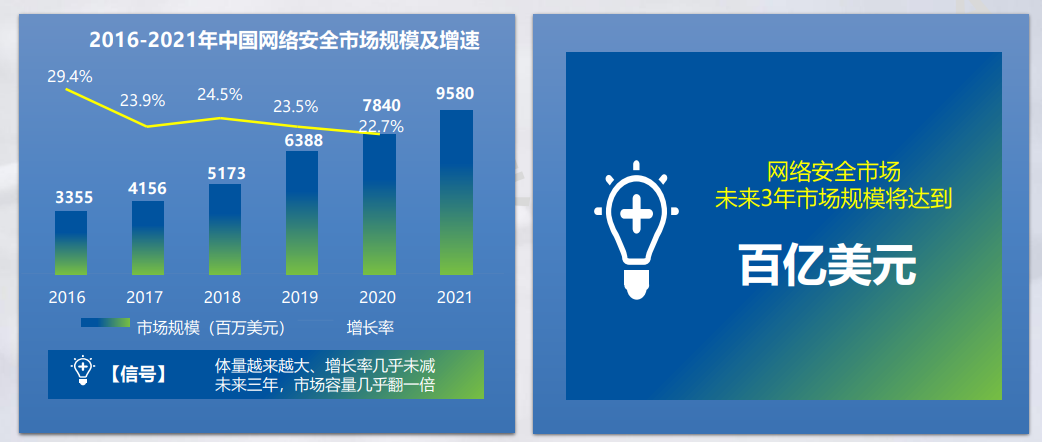

网络安全市场趋势

中国网络安全市场规模持续增长,2016-2021 年市场规模从 33.55 亿美元增长至 95.80 亿美元,年均增长率保持在 22% 以上,未来 3 年预计将达到百亿美元规模,且增长率几乎未减,市场容量可能翻倍。

-

威胁升级与攻击频发

数字化时代下,网络安全事件呈上升趋势,典型案例包括:棱镜门事件使网络安全上升到国家安全高度;平昌冬奥会因钓鱼邮件攻击导致网站宕机;俄罗斯多家企业遭勒索病毒攻击损失惨重;万豪酒店 5 亿客户数据泄露致股价下跌 6.9%;澳大利亚维多利亚州政府 3 万名雇员信息外泄等。

-

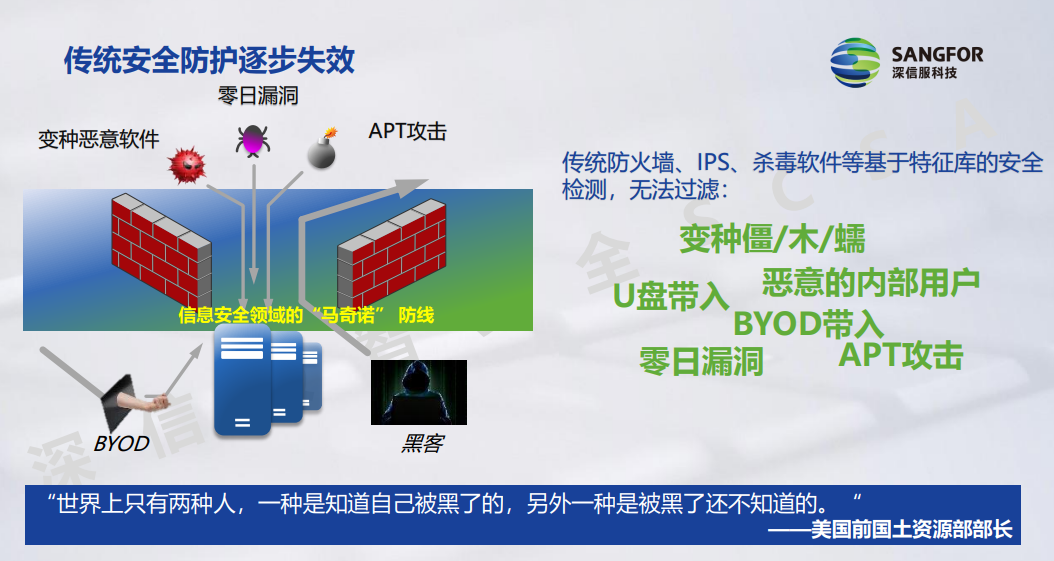

传统安全防护失效

传统防火墙、IPS、杀毒软件等基于特征库的防护手段,难以应对零日漏洞(未发布补丁的漏洞)、变种恶意软件、APT 攻击(高级持续性威胁)等新型威胁,如同 "马奇诺防线" 般被动。美国前国土资源部部长曾说:"世界上只有两种人,一种是知道自己被黑了的,另一种是被黑了还不知道的",反映出传统防护的局限性。

-

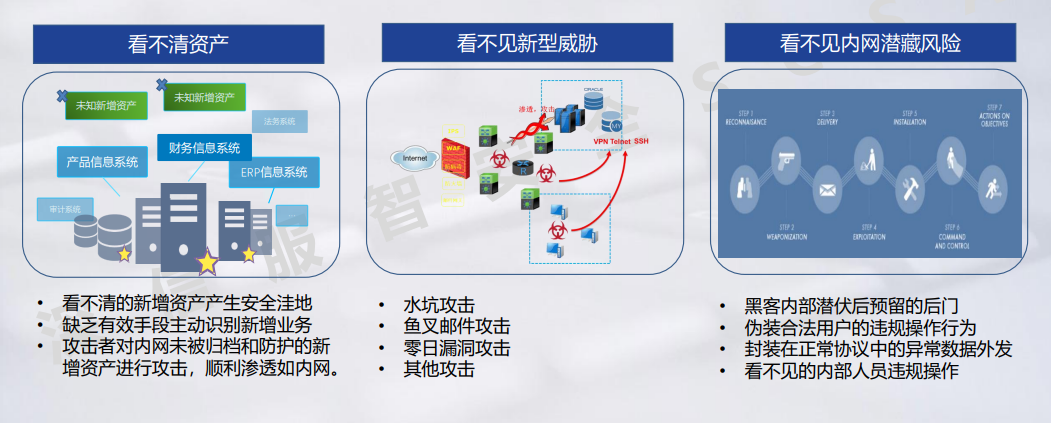

安全风险能见度不足

- 看不清资产:新增资产(如法务系统、财务系统)未被防护,成为攻击者的突破口;

- 看不见新型威胁:如 VPN 渗透、鱼叉邮件攻击、零日漏洞攻击等;

- 看不见内网潜藏风险:包括黑客预留的后门、伪装合法用户的违规操作等。

-

缺乏自动化防御手段

IDC 报告显示,多数企业依赖人工处理安全事件,部分事件需数周甚至数月才能修复,仅有 17% 使用自动化工具接近实时处理,防御效率低下。

-

监管标准愈发严苛

近年来《网络安全法》《网络安全等级保护基本要求》等法规陆续出台,各行业需开展网络安全检查,合规压力增大。

二、信息安全脆弱性及常见安全攻击

-

核心定义

- 信息安全:防止数据未授权访问、泄露、破坏等,使数据处于安全状态;

- 网络安全:计算机网络环境下的信息安全。

-

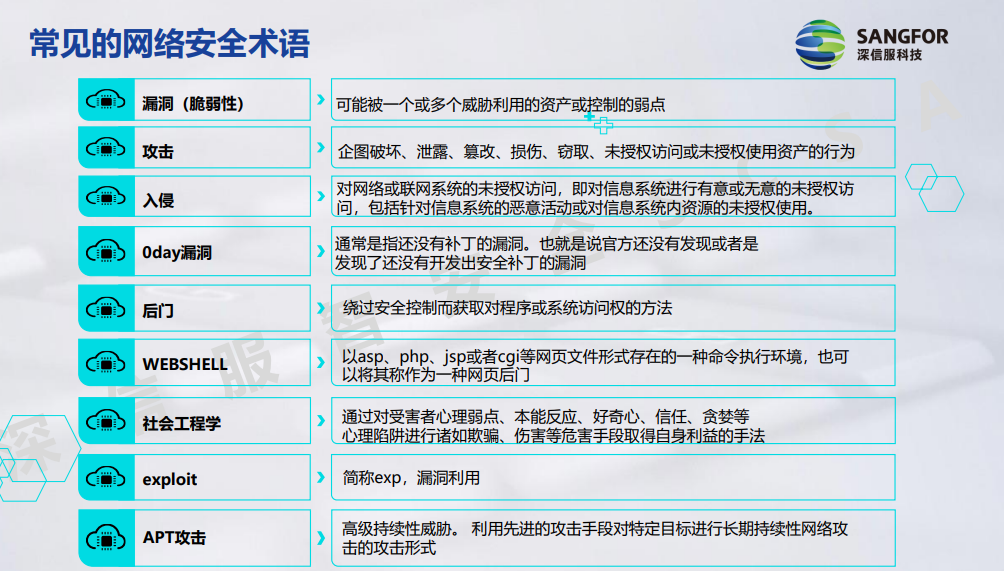

常见术语

- 漏洞:可被威胁利用的资产弱点(如系统缺陷);

- 攻击:企图破坏、泄露资产的行为(如黑客入侵);

- 0day 漏洞:未发布补丁的漏洞(黑客可利用其发起攻击);

- APT 攻击:针对特定目标的长期、高级持续性攻击(如国家层面的网络间谍活动)。

-

脆弱性分类与攻击

脆弱性分类与攻击-

网络环境开放性:互联网的 "连接性" 既是优势也是风险,任何人都可能连接并发起攻击,正如 "互联网的美妙和可怕都在于你能和每个人连接"。

-

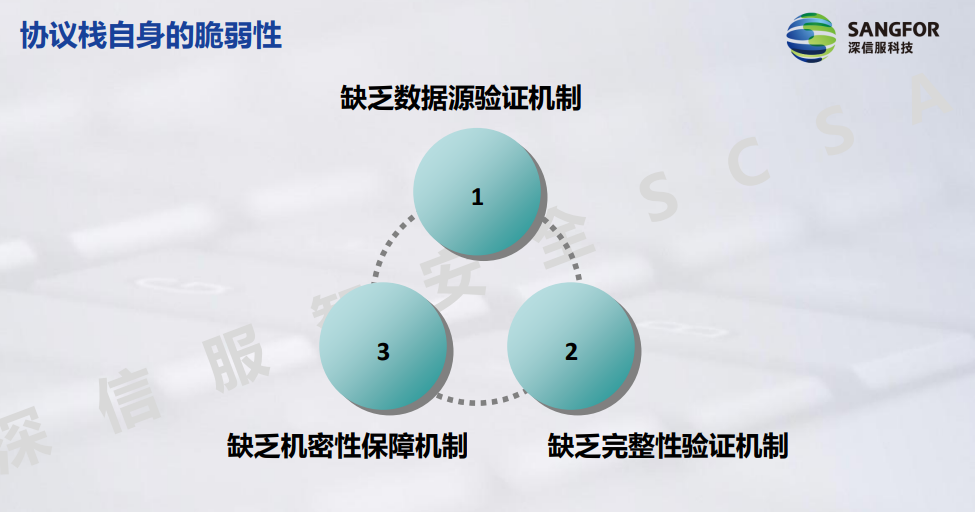

协议栈脆弱性 :协议设计存在缺陷(如缺乏数据源验证、机密性保障,缺乏完整性验证机制 )

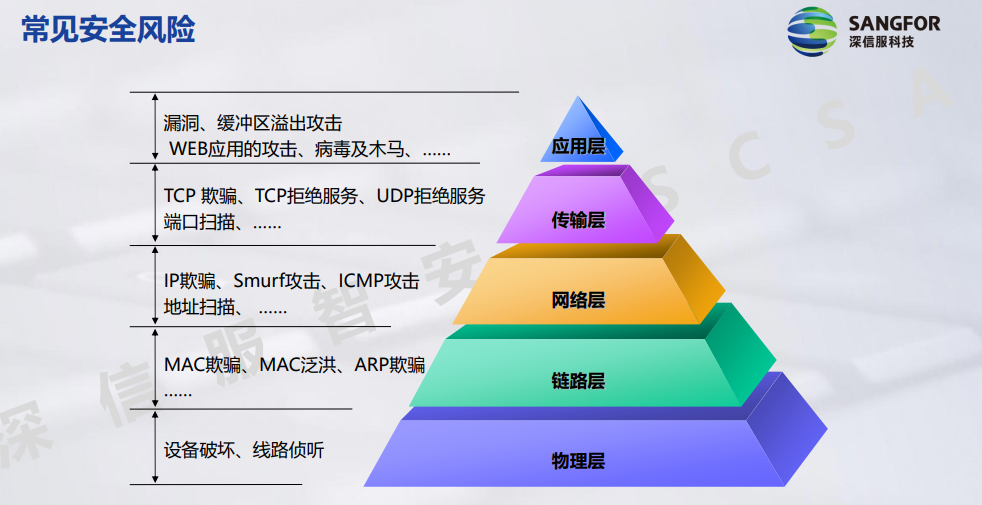

导致漏洞、TCP 欺骗、IP 欺骗等攻击,不同网络层(物理层、链路层、网络层等)均有对应攻击,例如:

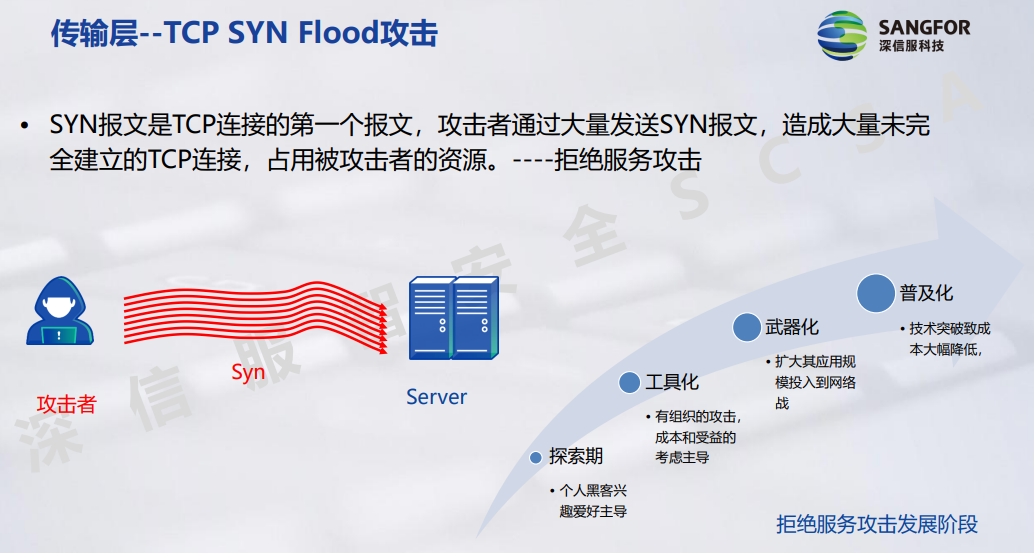

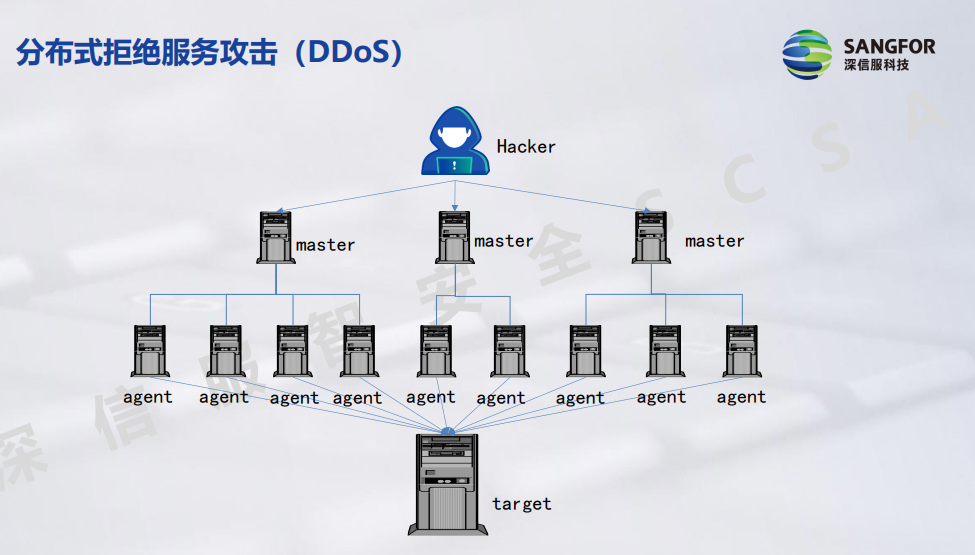

导致漏洞、TCP 欺骗、IP 欺骗等攻击,不同网络层(物理层、链路层、网络层等)均有对应攻击,例如:- 传输层:TCP SYN Flood 攻击(大量发送连接请求占用资源,导致正常用户无法连接);

- 网络层:IP 欺骗(伪造源 IP 地址,冒充合法用户)。

-

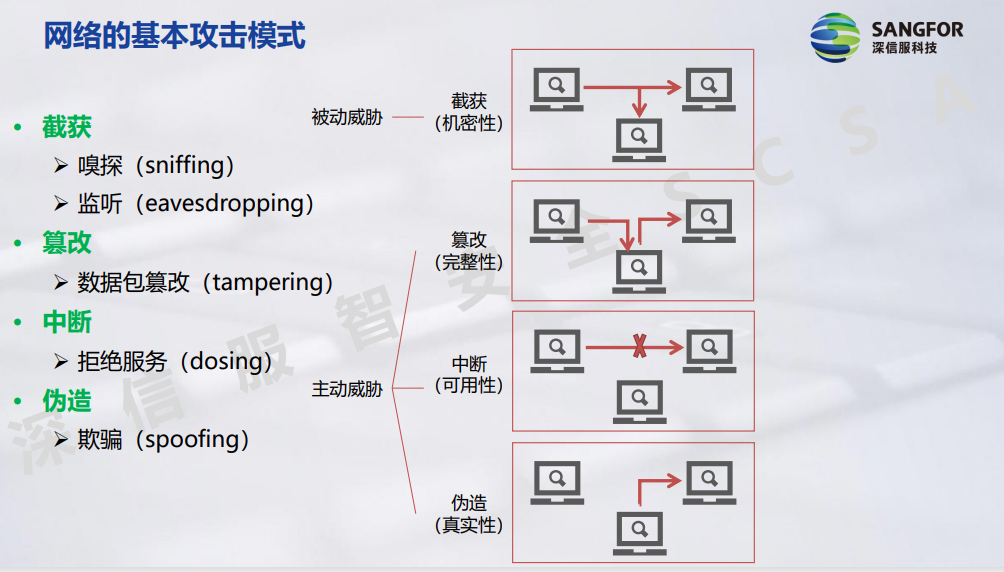

网络基本攻击模式:

- 截获(被动威胁):通过嗅探、监听获取信息(如黑客监听无线网络获取密码);

- 篡改(完整性破坏):修改数据包内容(如篡改交易金额);

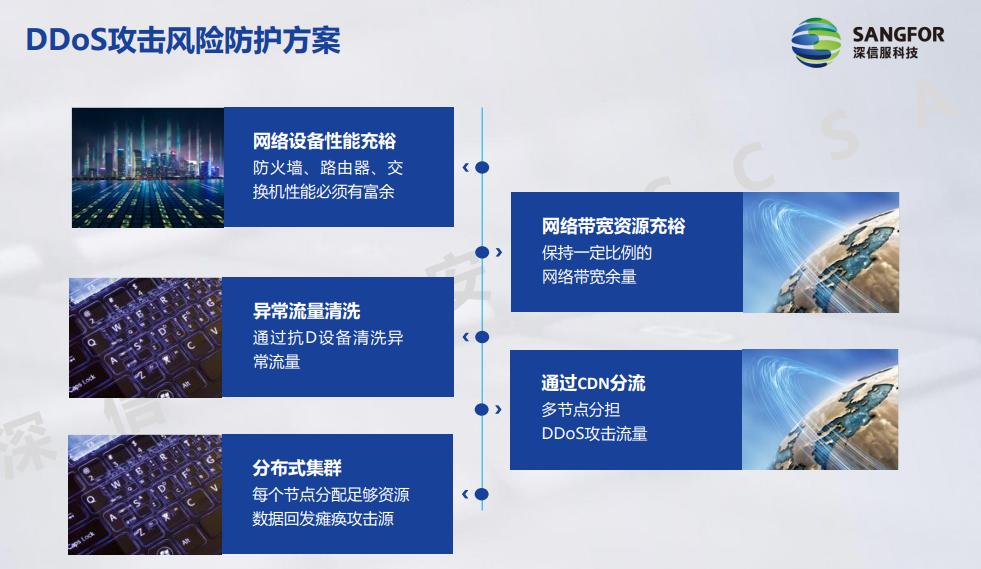

- 中断(可用性破坏):发起拒绝服务攻击,使服务瘫痪(如攻击电商网站使其无法下单);

- 伪造(真实性破坏):伪装成合法实体(如伪造银行网站骗取账号)。

-

物理层攻击 :包括设备破坏(如砸毁服务器)、线路窃听(如光纤监听),以及自然灾害(如暴雨冲毁数据中心、地震损坏设备)。应对办法是建设异地灾备数据中心(如某公司在上海和北京各建一个数据中心,互为备份)。

-

链路层攻击:

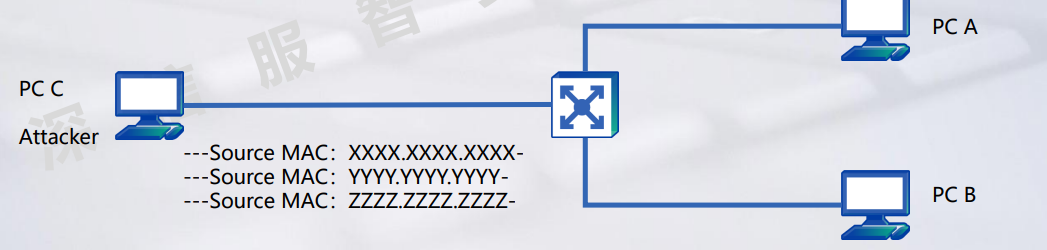

- MAC 洪泛:攻击者向交换机发送大量不同 MAC 地址,填满交换机的 MAC 地址表,导致交换机只能广播数据,攻击者借此获取信息(类似 "把快递柜塞满假地址,快递员只能广播喊人取件,偷听谁来取");

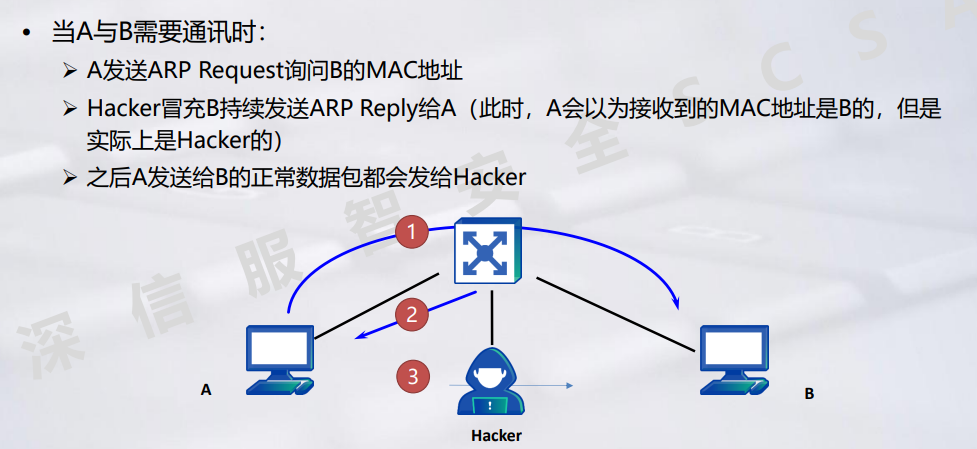

- ARP 欺骗:当 A 要和 B 通信时,黑客冒充 B 向 A 发送自己的 MAC 地址,A 后续发给 B 的数据都会被黑客截获(好比 "你想给小明寄信,骗子告诉了你他的地址,结果信全到了骗子手里")。

- MAC 洪泛:攻击者向交换机发送大量不同 MAC 地址,填满交换机的 MAC 地址表,导致交换机只能广播数据,攻击者借此获取信息(类似 "把快递柜塞满假地址,快递员只能广播喊人取件,偷听谁来取");

-

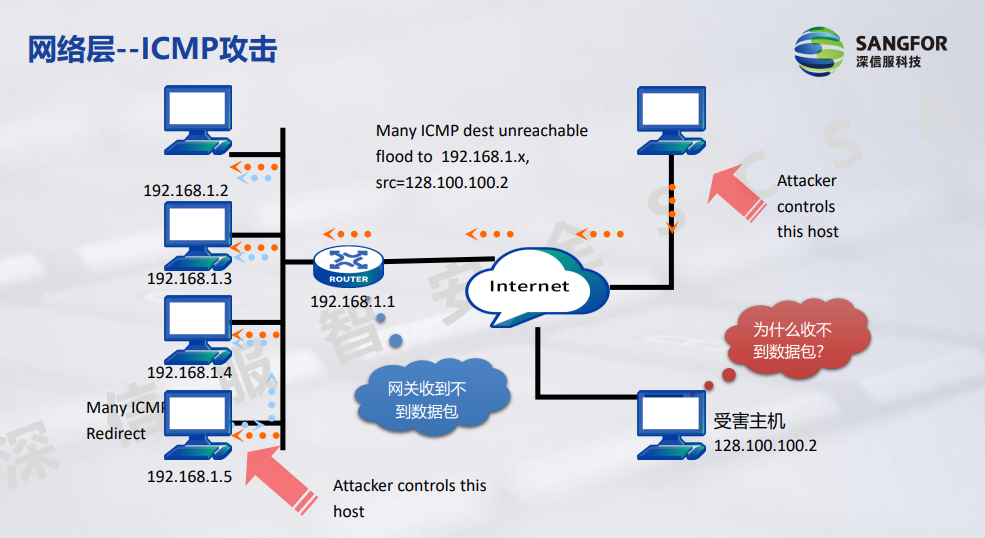

网络层攻击 :IP 欺骗、Smurf 攻击、ICMP 攻击(如向目标发送大量 "目的不可达" ICMP 报文,导致其无法接收正常数据)。

-

传输层攻击: TCP 欺骗、TCP/UDP 拒绝服务、端口扫描,其中 TCP SYN Flood 攻击通过大量发送连接请求,占用资源导致正常用户无法连接至;

-

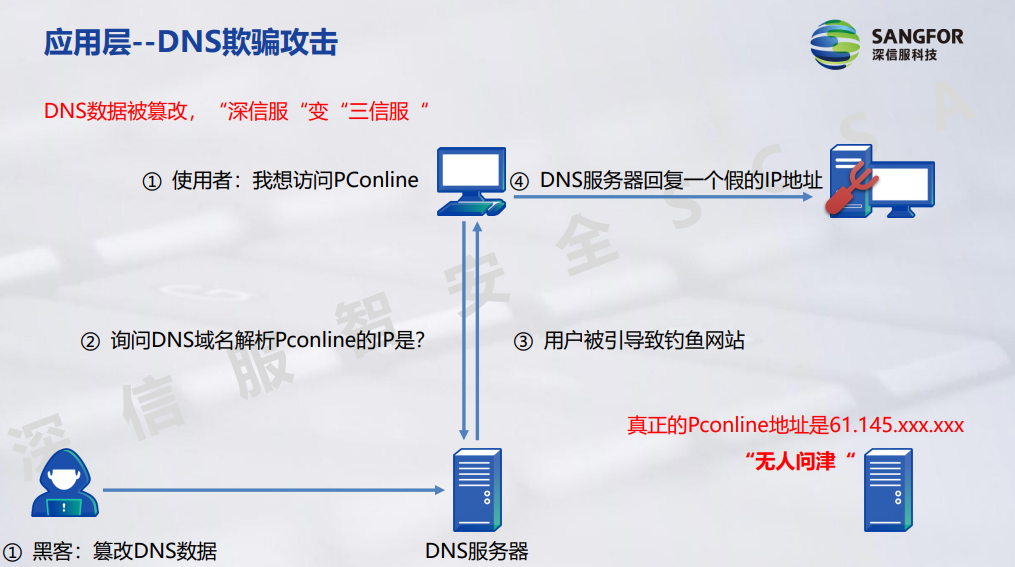

应用层攻击 :DNS 欺骗最常见,黑客篡改 DNS 数据,例如将 "深信服" 的域名指向假网站 "三信服",用户输入正确域名却进入钓鱼网站。

-

操作系统脆弱性:

-

漏洞原因:

人为原因

➢ 在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。 客观原因

➢ 受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程 序效率,重则导致非授权用户的权限提升。

硬件原因

➢ 由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。 -

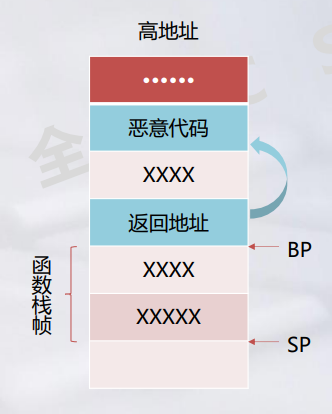

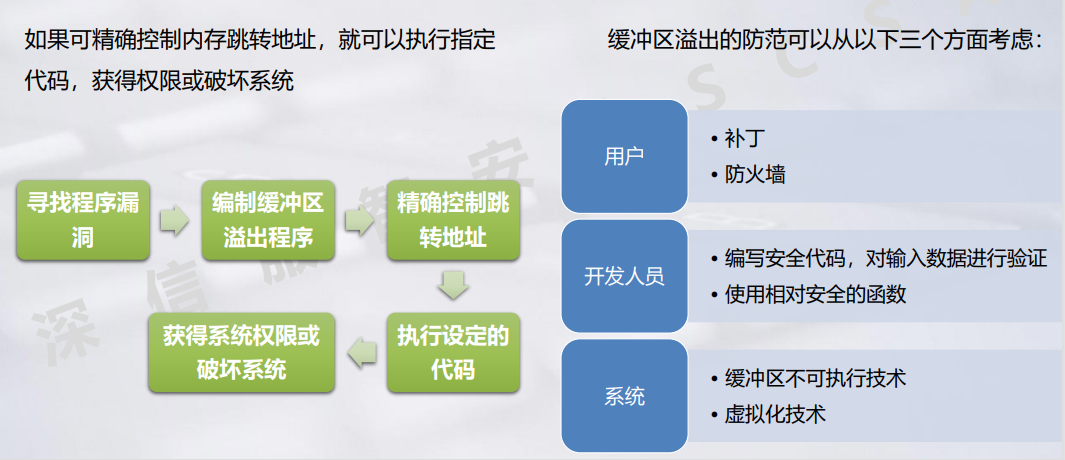

典型攻击:缓冲区溢出(向程序输入超过预定长度的数据,破坏内存堆栈,执行恶意代码),例如某程序预期接收 100 字符,攻击者输入 200 字符,多余内容覆盖关键内存,导致程序执行黑客指令。

缓 冲 区 溢 出 的 危 害:

➢ 最 大 数 量 的 漏 洞 类 型

➢ 漏 洞 危 害 等 级 高缓冲区溢出攻击过程及防御

-

-

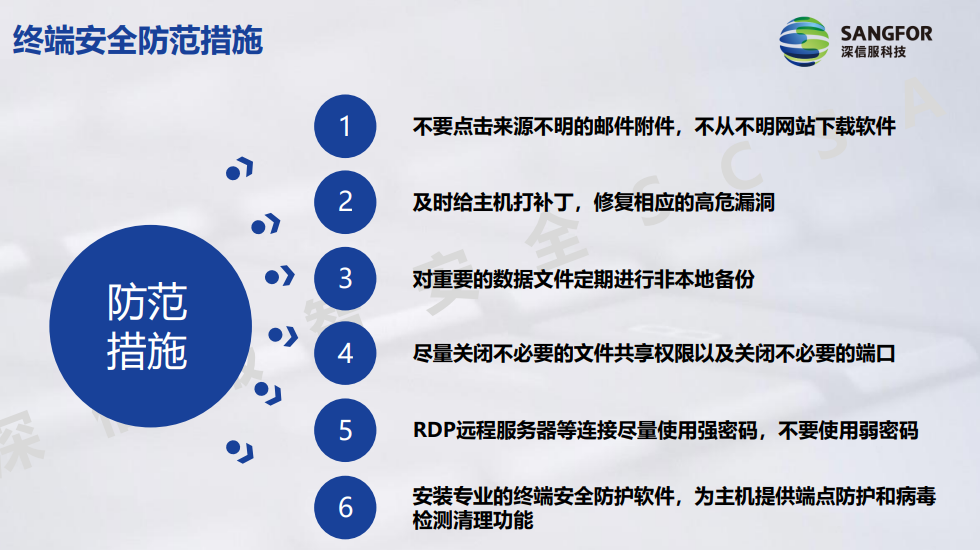

终端相关攻击:

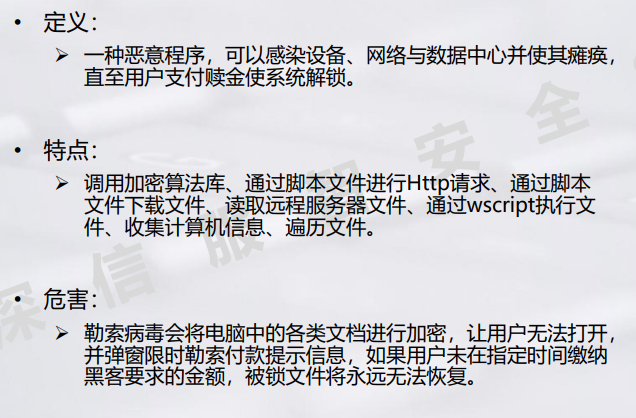

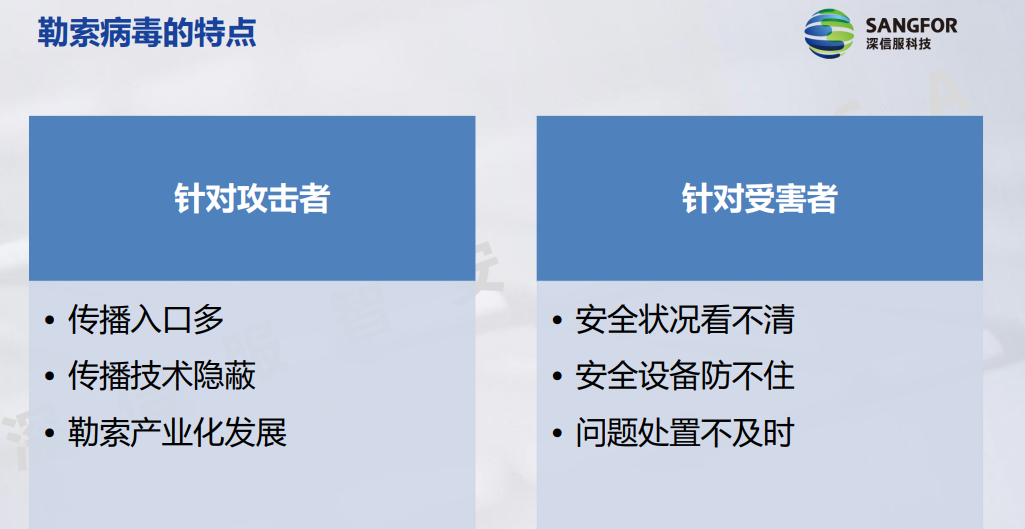

- 勒索病毒 :

- 发展阶段:

勒索病毒第一阶段:锁定设备,不加密数据

勒索病毒第二阶段:加密数据,交付赎金后解密

勒索病毒第三阶段:攻陷单点后,横向扩散

勒索病毒第四阶段:加密货币的出现改变勒索格局

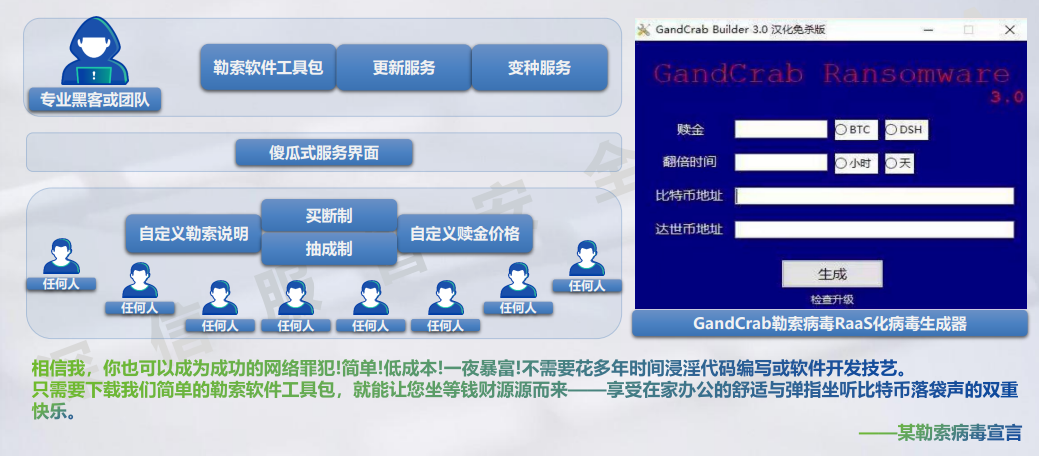

勒索病毒第五阶段:RaaS模式初见规模

- 传播方式:钓鱼邮件(附件藏病毒)、蠕虫式传播(利用漏洞自动感染其他设备)等;

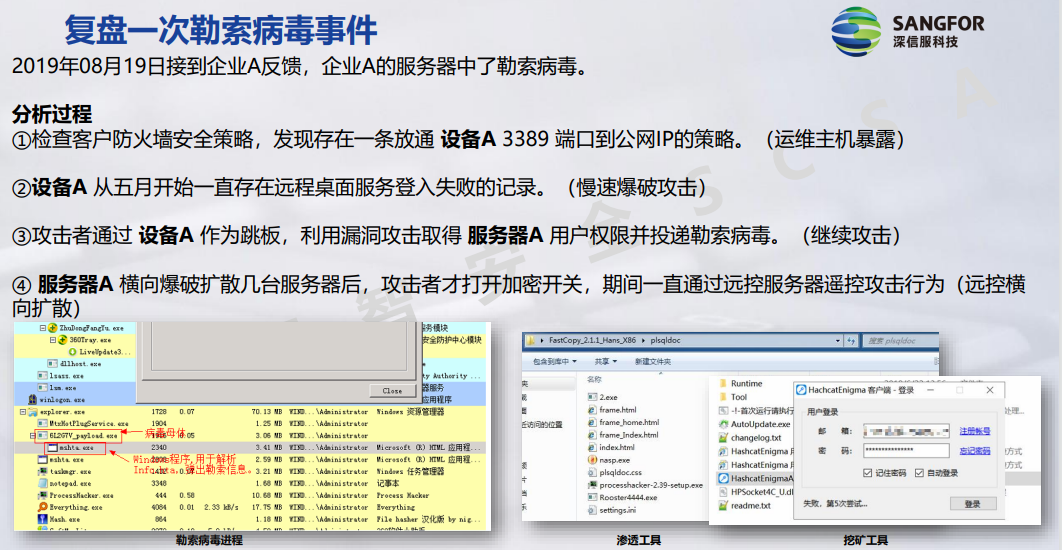

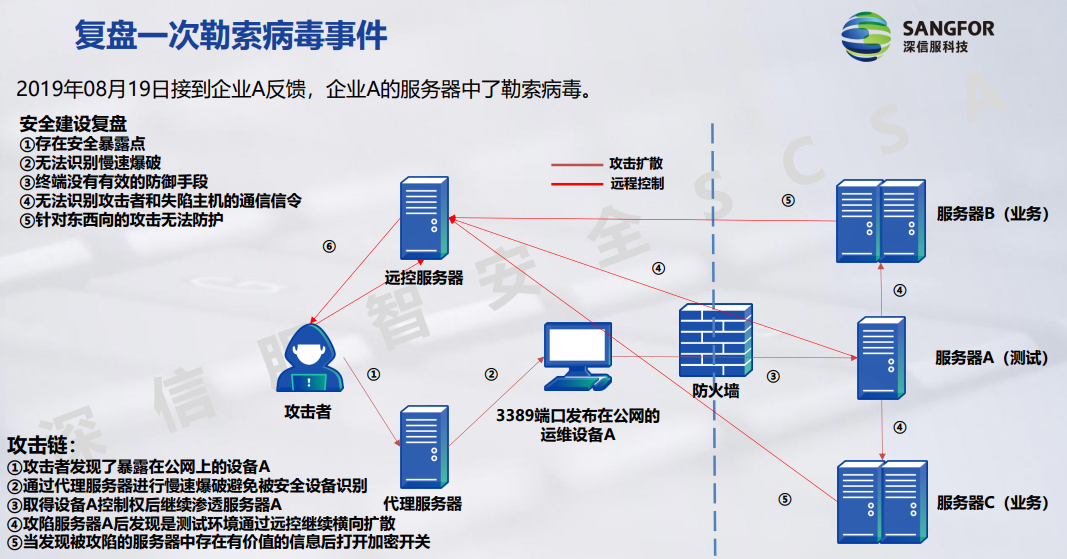

- 案例:2019 年某企业因 3389 端口暴露,被黑客慢速爆破后植入勒索病毒,导致多台服务器数据被加密;

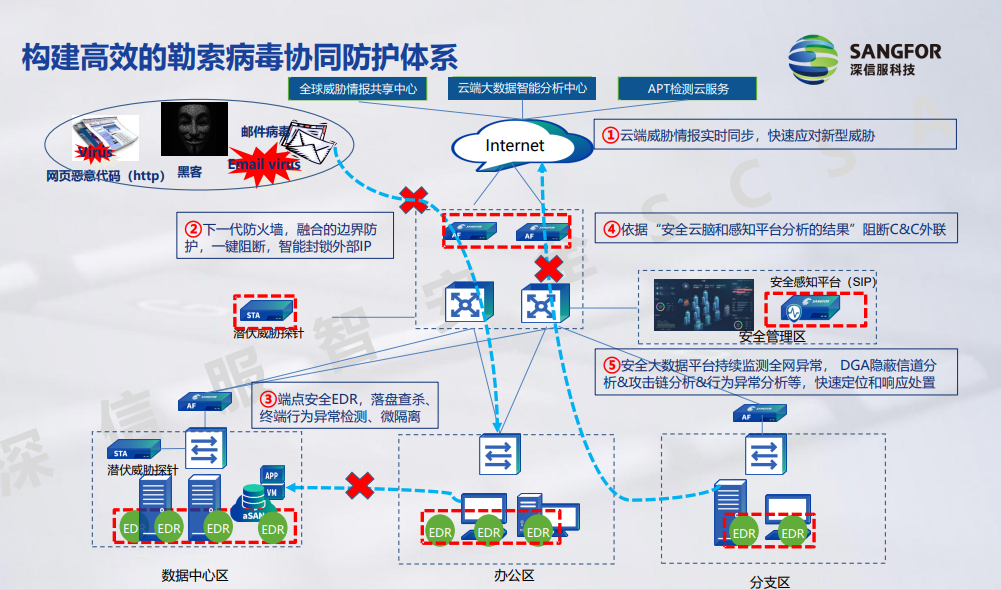

- 防护:通过云端威胁情报、终端安全软件(EDR)、安全感知平台等协同防御。

- 发展阶段:

- 其他终端攻击 :挖矿病毒(占用 CPU/GPU 挖比特币,使电脑变卡)、木马(如黑客通过 "服务器程序" 控制用户电脑)、蠕虫病毒(自我复制并通过网络传播,如爱虫病毒)。

- 勒索病毒 :

-

其他攻击类型:

- 社工攻击:利用心理弱点获取信息(如冒充客服套取密码),防御需定期更换高强度密码;

- 拖库、洗库、撞库:黑客盗取数据库(拖库)、变现数据(洗库)、用盗取的账号密码尝试登录其他平台(撞库),防御需使用独立密码、安装杀毒软件;

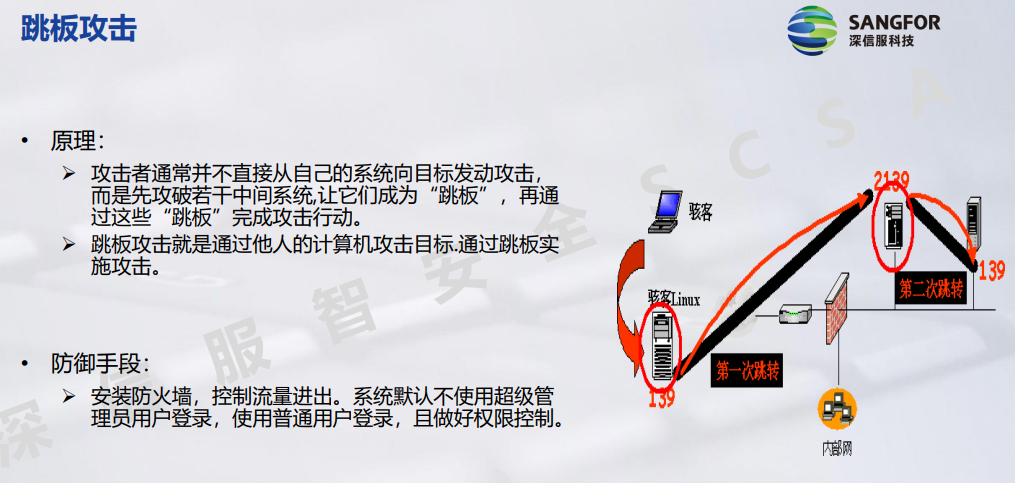

- 钓鱼攻击:伪装成可信对象骗取信息(如伪造银行邮件);水坑攻击:入侵目标常访问的网站,植入恶意软件(如某公司员工常上某论坛,黑客入侵该论坛感染员工电脑)。

-

三、信息安全要素

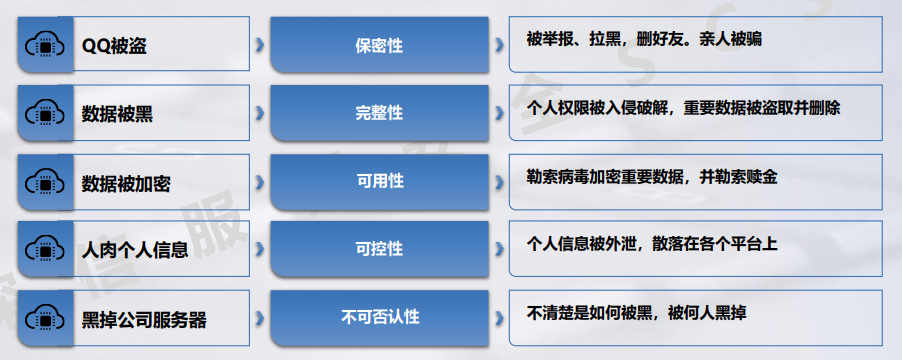

信息安全的核心是保障 "五要素",缺一不可:

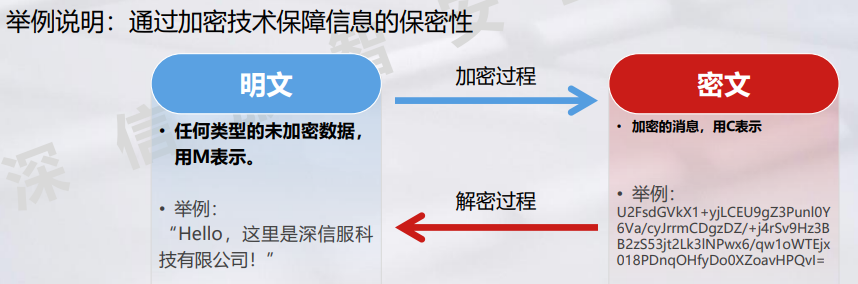

- 保密性 :确保信息不被未授权者获取,例如通过加密技术,即使信息被截获,攻击者也无法解密(如银行卡密码加密传输);

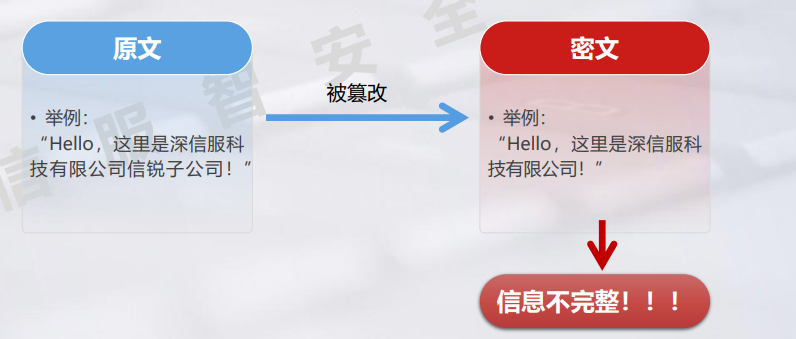

- 完整性 :防止信息被篡改,例如通过校验机制,发现 "深信服科技" 被改为 "深信服信锐子公司" 时能及时识别;

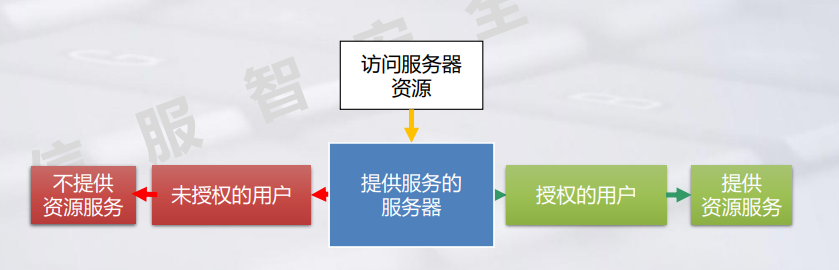

- 可用性 :授权者能正常访问资源,例如抵御勒索病毒,避免数据被加密后无法使用;

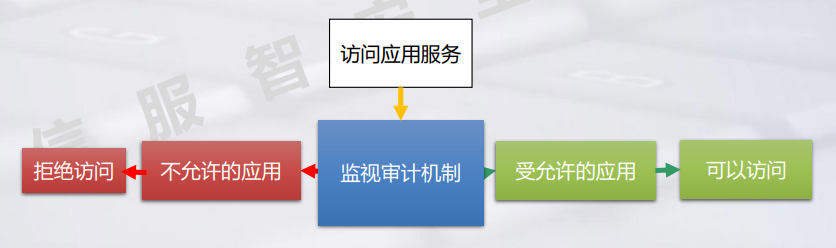

- 可控性 :控制信息流向,例如限制敏感数据仅内部人员访问;

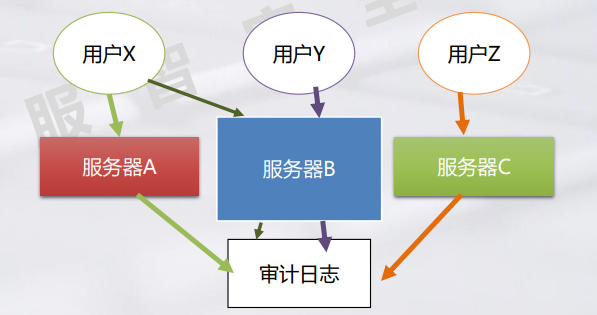

- 不可否认性 :通过审计日志等追溯行为,例如记录谁登录了服务器,避免 "抵赖"。

举例:QQ 被盗涉及保密性被破坏(聊天记录泄露);数据被删除涉及完整性被破坏;勒索病毒加密数据导致可用性丧失。

四、整体安全解决方案

-

企业安全建设目标 :实现风险可视化(看见风险)、防御主动化(主动抵御)、运行自动化(全天候运营)、安全智能化(智能对抗未知威胁)。

-

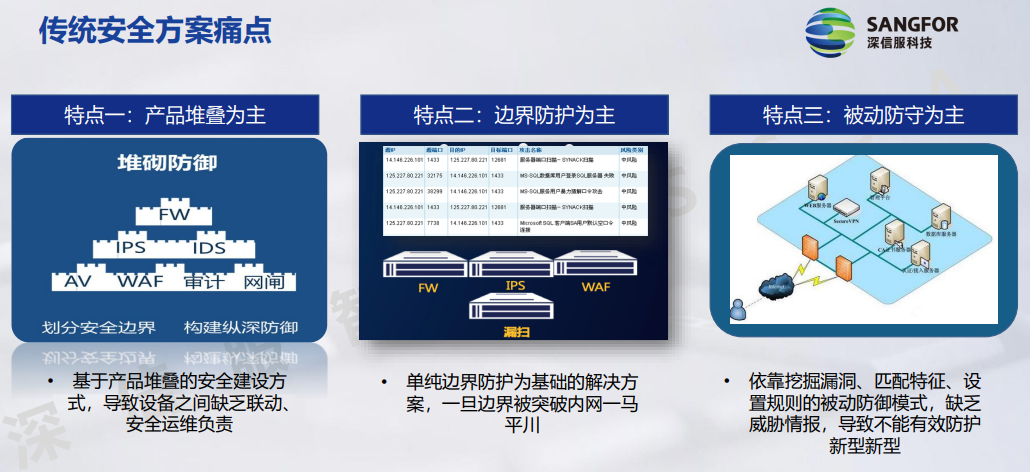

传统方案痛点 :依赖产品堆叠(如防火墙 + IPS+WAF 简单组合)、重边界防护(边界被突破后内网无防护)、被动防守(仅应对已知威胁)。

-

深信服安全架构:

- 核心思路:从 "产品堆叠、边界防护、被动防守" 转向 "风险驱动、立体保护、主动防御";

- APDRO 架构:通过智能(AI)、检测(发现威胁)、防御(阻断攻击)、响应(处置事件)、运营(落地管理)构建体系;

- 网端云协同:云端提供威胁情报,网络层部署防火墙等边界防护,终端通过 EDR(终端检测响应)加固,结合管理制度和运营体系,形成全方位防护。

-

关键实践:

- 安全分域:将网络划分为非安全区、半安全区、安全区、核心安全区,控制区域间访问;

- 上网行为管控:监控并限制与工作无关的上网行为(如下载无关软件),合理分配带宽;

- 纵深边界防护:识别资产和高危端口,优化安全策略,阻断黑客攻击链;

- 安全大脑:整合多源数据(内网告警、威胁情报等),通过 AI 和大数据分析,实现风险预测、快速处置(如自动阻断异常连接)。