一、信息安全现状与挑战

-

市场增长

中国网络安全市场持续高速增长(2016-2021年CAGR超20%),2021年规模达63.88亿美元,预计未来3年将突破百亿美元。

-

威胁升级

勒索病毒、数据泄露(如万豪5亿客户数据泄露)、APT攻击事件激增,勒索病毒演化至RaaS(勒索即服务)模式,形成黑产闭环。

-

传统防护失效

基于特征库的防火墙/IPS/杀毒软件无法防御零日漏洞、变种恶意软件、APT攻击及内部威胁(如BYOD、恶意内部人员)。

-

监管趋严

《网络安全法》(2017)、等保2.0(2019)等法规强化企业安全责任。

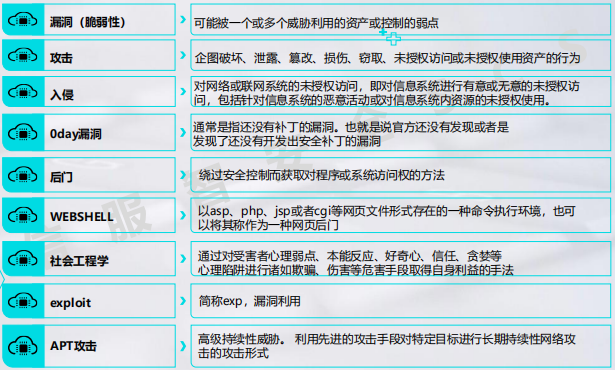

5.常见的安全术语

拖库、洗库、撞库

➢ 拖库:是指黑客入侵有价值的网络站点,把注册用户的资 料数据库全部盗走的行为。

➢ 洗库:在取得大量的用户数据之后,黑客会通过一系列的 技术手段和黑色产业链将有价值 的用户数据变现,这通常 也被称作洗库。

➢ 最后黑客将得到的数据在其它网站上进行尝试登陆,叫做 撞库,因为很多用户喜欢使用统 一的用户名密码。

二、安全脆弱性与常见攻击

1.网络环境的开放性

INTERNET的美妙之处在于你和每个人都能互相连接, INTERNET的可怕之处在于每个人都能和你互相连接。

2. 协议栈自身的脆弱性及常见攻击

协议栈自身的脆弱性:1.缺乏数据源验证机制;2.缺乏机密性保障机制;3.缺乏完整性机制

3.网络的基本攻击模式

(1)截获:嗅探(sniffing)、监听(eavesdropping)(2)篡改:数据包篡改(tampering) (3)中断:拒绝服务(dosing) (4)伪造:欺骗(spoofing)

4. 按网络分层分类

| 层级 | 攻击类型 | 原理 |

|---|---|---|

| 物理层 | 设备破坏、光纤监听 | 设备破坏为了中断网络服务 |

| 链路层 | MAC泛洪、ARP欺骗 | MAC泛洪:发送不同的MAC地址给交换机,填满整个MAC表,此时交换机只能进行数据广播,攻击者凭此获得信息; ARP欺骗:伪造ARP响应劫持流量 |

| 网络层 | IP欺骗、ICMP洪水攻击 | Smurf攻击放大流量 |

| 传输层 | TCP SYN Flood、DDoS | TCP SYN Flood:SYN报文是TCP连接的第一个报文,攻击者通过大量发送SYN报文,造成大量未完全建立的TCP连接,占用被攻击者的资源。----拒绝服务攻击 DDoS:僵尸网络协同攻击(如Mirai) |

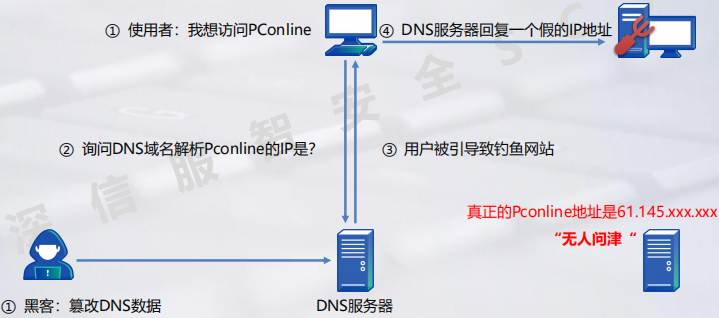

| 应用层 | DNS欺骗、勒索病毒、蠕虫 | 应用层例子:WannaCry利用永恒之蓝漏洞横向传播 |

链路层--ARP欺骗

当A与B需要通讯时:

➢ A发送ARP Request询问B的MAC地址

➢ Hacker冒充B持续发送ARP Reply给A(此时,A会以为接收到的MAC地址是B的,但是实际上是Hacker的)

➢ 之后A发送给B的正常数据包都会发给Hacker

应用层--DNS欺骗攻击

5. 操作系统的脆弱性及常见攻击

操作系统自身的漏洞

• 人为原因

➢ 在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。

• 客观原因

➢ 受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程

序效率,重则导致非授权用户的权限提升。

• 硬件原因

➢ 由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。

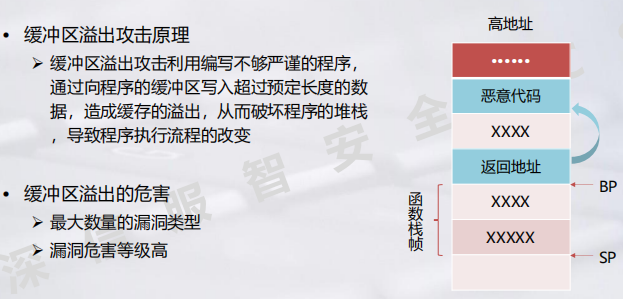

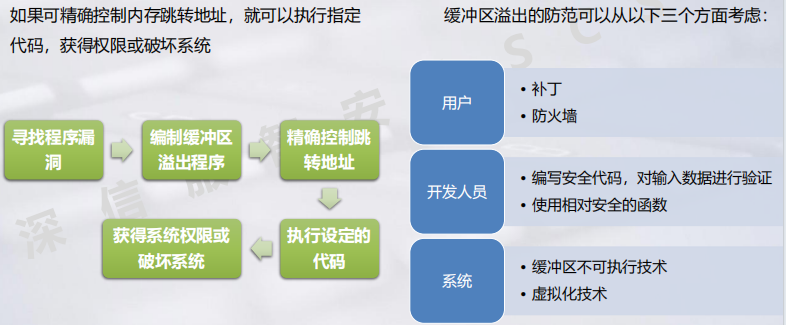

缓冲区溢出攻击

缓冲区溢出攻击过程及防御

6. 终端威胁演进

-

勒索病毒5阶段:

- 锁定设备(2008前) → 2. 加密数据(2013) → 3. 横向扩散(2017,WannaCry) → 4. 加密货币变现 → 5. RaaS产业化(如GandCrab)。

-

传播方式:钓鱼邮件、蠕虫传播、暴力破解RDP、Exploit Kit分发。

-

其他恶意软件:

- 挖矿病毒(占用资源)、木马(远程控制)、宏病毒(感染文档)、僵尸网络(DDoS攻击)。

7. 其他攻击

社会工程攻击,是一种利用"社会工程学" 来实施 的网络攻击行为。钓鱼式攻击和鱼叉式钓鱼攻击其核心在于通过心理欺骗诱导受害者主动执行危险操作。

跳板攻击,是通过他人的计算机攻击目标.通过跳板实 施攻击。

水坑攻击:攻击者首先通过猜测(或观察)确定特定目标经常访问 的网站,并入侵其中一个或多个网站,植入恶意软件。 最后,达到感染目标的目的

三、信息安全五要素

| 要素 | 核心目标 | 技术手段 |

|---|---|---|

| 保密性 | 防未授权访问 | 加密技术(如AES) |

| 完整性 | 防数据篡改 | 数字签名、哈希校验 |

| 可用性 | 保障资源可访问 | 冗余设计、抗DDoS |

| 可控性 | 监控信息流向 | 审计日志、访问控制 |

| 不可否认性 | 追溯行为责任 | 数字证书、区块链存证 |

四、企业防护建议

-

基础措施

定期备份数据、修复高危漏洞、关闭非必要端口/共享。

-

强化认证

RDP/SSH使用强密码,多因素认证(如动态令牌)。

-

纵深防御

部署下一代防火墙+EDR+威胁情报平台,实现网端云联动。

-

人员管理

安全意识培训,防范社工攻击(如钓鱼邮件)。