新披露的涉及 Safari 在 macOS 上处理自定义光标的技巧再次引发了人们对地址栏欺骗的担忧。

该问题允许攻击者在 Safari 地址栏上覆盖欺骗文本(例如"icloud.com"),从而创建可能有助于网络钓鱼尝试的误导性视觉效果。

该报告最初于2025年8月28日由一位名为"RenwaX23"的独立研究员公开发布,他还在GitHub上分享了一份概念验证代码,并在X上发布了一段演示视频。漏洞的关键在于Safari浏览器未能强制执行严格的光标边界检查,一些研究人员将其称为"死亡线"。Chrome和Firefox等浏览器正是利用这一机制来防止页面内容在视觉上干扰地址栏等受信任的UI元素。

通过制作超大尺寸的自定义光标图像(128×128 像素),攻击者可以将文本或图形叠加到 Safari 浏览器的某些 UI 上。例如,将鼠标悬停在"登录 iCloud"按钮上,即可触发一个光标图像,该图像会在 Safari 地址栏的同一位置显示"icloud.com",即使用户仍在访问潜在的恶意网站。

此问题已在 macOS 15.4 Beta (24E5238a) 上运行的 Safari 版本 18.4(内部版本 20621.1.15.11.5)中测试并确认有效。然而,社交媒体上一些用户报告称,Safari 18.6 中的问题得到了部分缓解,光标重叠会根据界面变化(例如书签的存在或 Safari 是否处于隐私浏览模式)而减少或被遮挡。

遗留问题再次出现?

基于光标的欺骗方法并非全新。2009 年的一个漏洞(编号为CVE-2009-1710)描述了旧版 WebKit 中存在的类似问题,其中自定义光标与可操纵的 CSS 热点相结合,允许欺骗浏览器 UI 元素,包括主机名和安全指示器。有人猜测,Safari 中当前的行为可能是该旧漏洞的回归。

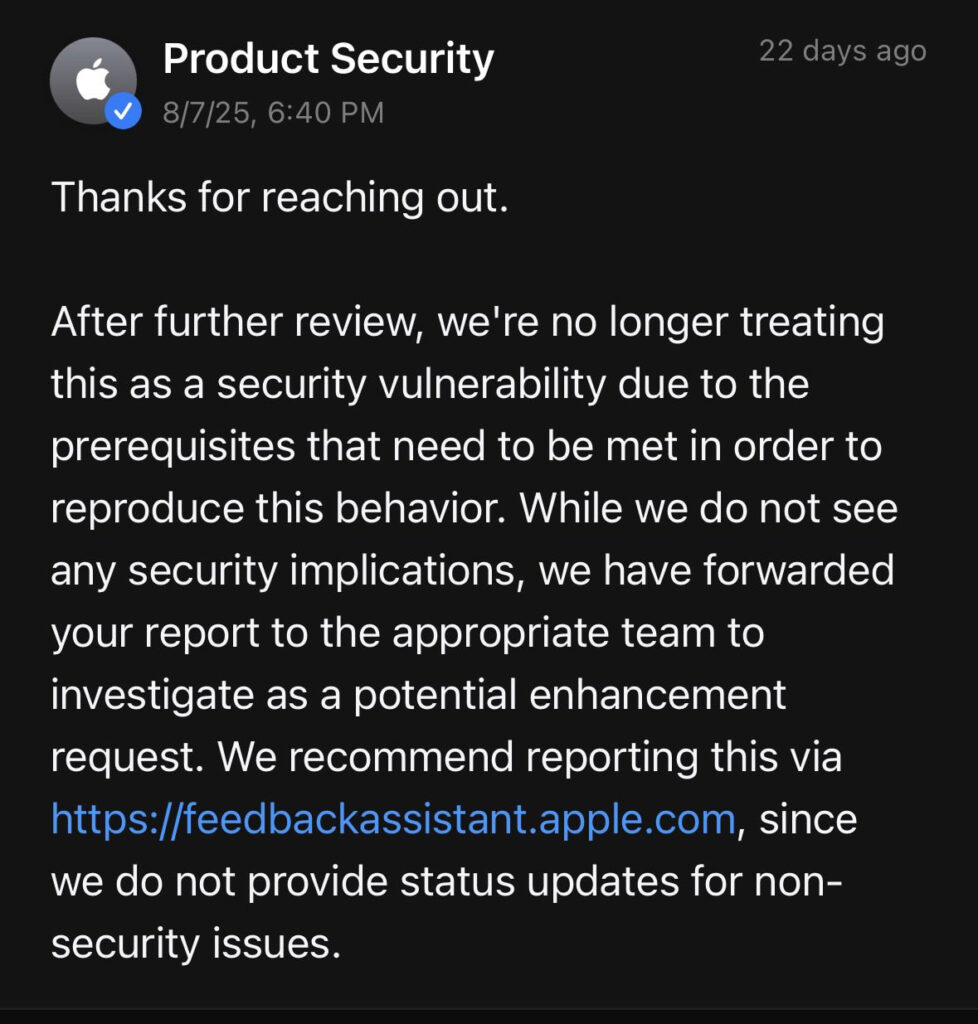

尽管存在明显的网络钓鱼风险,但苹果公司拒绝将此行为归类为安全问题。该报告于2025年5月5日提交给苹果公司,并于当月晚些时候确认,并于8月7日正式结案,声明其不符合公司对漏洞的标准。这引发了部分安全社区成员的不满,一些人认为,现代网络钓鱼攻击通常依赖于微妙的视觉技巧,而非技术漏洞,而Safari的用户界面应该能够防止这种视觉欺骗。

苹果的回应

有争议的地位

此次披露在社区中引发了分裂。一些人认为这是一个高风险的UI欺骗漏洞,会破坏用户对浏览器视觉安全提示的信任。另一些人则认为,这个问题过于间接,不足以被视为真正的漏洞,尤其是考虑到Safari浏览器不允许JavaScript驱动的地址栏操作,而基于光标的欺骗攻击不会影响浏览器逻辑或凭证自动填充机制。

还有人指出,Safari 的密码管理器和自动完成功能不会在欺骗元素上触发,从而为防止直接凭证盗窃提供了一些保障。

虽然这并非传统意义上的漏洞,因为不存在代码执行或安全沙盒逃逸,但它确实构成了一个潜在的网络钓鱼媒介,该媒介依赖于人为错误和对 Safari 地址栏的信任。因此,Safari 用户应该注意这一潜在威胁。攻击者可能会将这种视觉欺骗与社会工程学和平台外的伎俩(例如虚假电子邮件)结合起来,诱骗用户在类似的网站上输入凭证。最好的方法是使用依赖域名匹配自动填充凭证的密码管理器,这些密码管理器不受此类视觉伎俩的影响。