👍点「赞」 📌收「藏」 👀关「注」 💬评「论」

在金融科技深度融合的背景下,信息安全已从单纯的++技术攻防++ 扩展至**++架构、合规、流程与创新++** 的系统工程。作为一名从业十多年的老兵 ,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 3 | 可信纵深防御 | 多层防御体系,应对++未知威胁++与高级攻击(如APT攻击、零日漏洞)。 |

| 👉4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

|---|

目录

[9 威胁感知与响应](#9 威胁感知与响应)

[9.1 概念](#9.1 概念)

[9.1.1 各阶段核心任务](#9.1.1 各阶段核心任务)

[9.1.2 核心建设架构](#9.1.2 核心建设架构)

[9.2 面临的挑战](#9.2 面临的挑战)

[9.3 威胁感知与响应建设思路](#9.3 威胁感知与响应建设思路)

[9.3.1 核心设计思路:UEBA + SOAR](#9.3.1 核心设计思路:UEBA + SOAR)

[9.3.2 五大核心能力要求](#9.3.2 五大核心能力要求)

[9.3.3 架构与技术实现](#9.3.3 架构与技术实现)

9 威胁感知与响应

9.1 概念

威胁感知与响应 是安全体系的"中枢神经 "和"免疫系统 ",其核心在于在防御被突破前或造成实质损害时,能够++快速感知、研判并止血++ 。它覆盖事前、事中、事后 全生命周期,旨在构建一个动态、实时、主动、自动化的安全运营能力。

9.1.1 各阶段核心任务

🔎 事前阶段:主动预警,防患于未然

在此阶段,目标是尽可能早地识别攻击意图和潜在威胁,将防线前置。

-

被动感知 :通过威胁情报平台、安全社区、漏洞信息源等,接收外部最新的攻击手法、漏洞利用信息和威胁指标。

-

主动捕获 :基于情报和假设,主动地 在内部网络和日志中搜索潜在的入侵痕迹,即 "威胁狩猎" ,力求在攻击者造成破坏前发现其踪迹。

🚨 事中阶段:动态防御,联动止损

此阶段基于 "任何防御都可能被突破" 的底线思维,核心是快速发现并止血。

-

行为维度发现 :不再仅仅依赖已知的特征码,而是通过分析用户和实体的异常行为来识别潜在的安全事件。

-

联动处置 :一旦发现威胁,立即与防火墙、WAF、端点防护等纵深防御设施联动 ,进行定向、精准的封堵或隔离,避免威胁扩散。

📊 事后阶段:复盘溯源,驱动进化

攻击事件的结束正是安全能力提升的开始。

-

全面复盘 :组织安全、业务、基础设施等部门共同参与,从技术、流程、管理多个视角审视整个事件。

-

总结改进 :不仅要解决本次事件暴露出的具体问题,更要制定系统性的解决方案 ,从而优化安全策略、完善响应流程、更新技术手段,形成一个持续改进的安全闭环。

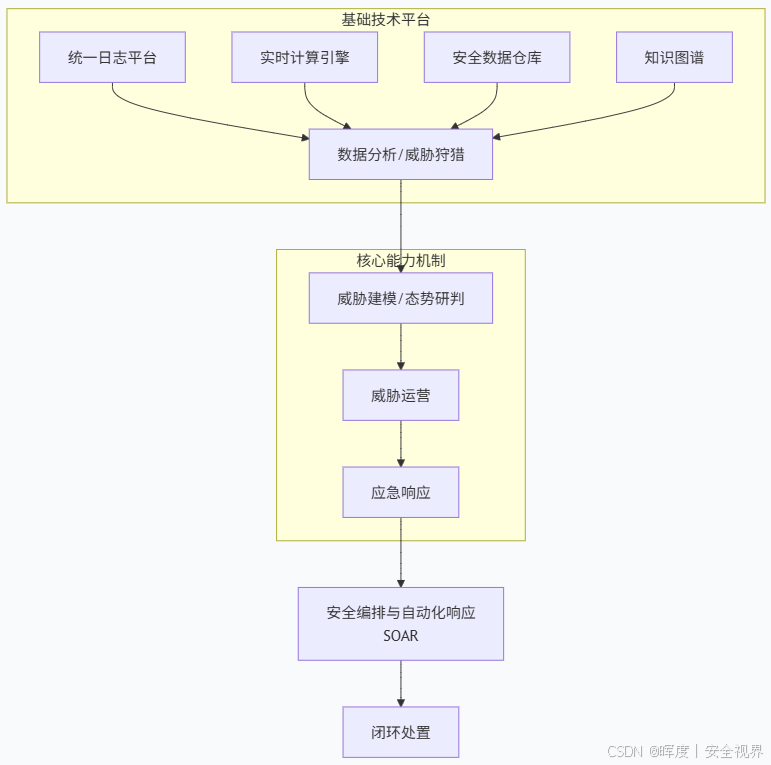

9.1.2 核心建设架构

-

💾 数据基础:依赖统一日志平台、数据仓库等,实现全面数据采集。

-

🧠 分析引擎:利用实时计算、知识图谱进行深度数据分析和关联。

-

⚙️ 运营与响应:通过威胁建模、运营流程和SOAR技术,实现高效的威胁处置。

9.2 面临的挑战

在构建威胁感知与响应体系时,主要面临以下七大挑战:

| 挑战类别 | 核心问题 | 潜在影响与风险 |

|---|---|---|

| 1. 快速演化的威胁 | 面临高水平黑客团伙 ,手握0Day漏洞 ,进行持续性 攻击;黑灰产瞄准业务逻辑漏洞进行"薅羊毛"。 | 直接资金损失 、核心数据泄露、业务逻辑被滥用。 |

| 2. 高昂的对抗成本 | 需防御国家级APT攻击 ;安全能力建设需平衡业务效率 、系统风险 与成本。 | 投入巨大;一旦被突破,将导致信任丢失 、监管问责等不可挽回的损失。 |

| 3. 巨大的信息偏差 | 安全产品信息孤岛 ,告警误报率高 ;运营人员与策略开发者存在认知鸿沟。 | 误判风险 、忽略真实告警、响应效率低下、安全策略可能失效。 |

| 4. 复杂的系统拓扑 | 云原生 架构的动态性 与复杂性(如Pod快速更替)导致资产画像困难,威胁场景陡增。 | 攻击面扩大,难以精准定位威胁,架构理解成本高。 |

| 5. 防不胜防的供应链 | 开源依赖、办公软件、外采应用等引入供应链攻击面 ,恶意代码可能直接在内核执行。 | 绕过边界防御,直接获取权限,检测难度极大。 |

| 6. 高时效性要求 | 攻击者长期潜伏 ,时机成熟则快速打击。要求感知覆盖面广、研判时间跨度长。 | 发现即"事后 ",无法在攻击达成前进行阻断。 |

| 7. 自动化信息丢失 | 在构建自动化响应流程时,对数据和流程的简化可能导致关键威胁信息被过滤。 | 自动化策略失灵 ,威胁行为"漏网",回归海量数据难以发现。 |

详解:

🦠 挑战一:快速演化的多方面威胁

数字银行面临的是一个多层次、专业化的攻击生态。

-

外部攻击者:利用漏洞进行入侵、横向渗透。

-

黑灰产团伙 :研究业务场景,进行批量欺诈(如:薅羊毛 、套现)。

💡 关键点 :攻击者是有耐心的猎人,会持续试探,等待防御方犯错。

💸 挑战二:高昂的威胁对抗成本

以FireEye 被APT入侵事件为鉴,提出了一个严峻问题:我们是否有能力对抗国家级黑客?

-

成本考量 :安全建设不能不计成本,需权衡对业务效率 、高可用性 和敏捷交付的影响。

-

失败代价 :一次成功的攻击可能导致 "用户信任丢失" 和 "监管问责" ,因此必须在攻击者获取初始权限前消除威胁。

🔀 挑战三:巨大的威胁信息偏差 - "信息孤岛"效应

传统安全产品堆砌导致信息无法联动,形成决策误区。

-

策略脱节 :通用策略导致大量误报,运营人员因不理解策略逻辑而进行错误"加白",导致策略失效。

-

语义鸿沟:策略开发者与运营者之间的认知差异,影响对关键告警的精确判断。

☁️ 挑战四:复杂和多变的系统拓扑结构

云原生环境带来了动态资产的挑战。

-

资产瞬息万变:Pod、容器等资产属性快速变更,传统的静态资产清单无法适用。

-

架构复杂 :从"同城双活"到"三地五中心",拓扑复杂性增加了威胁感知的难度。

⏱️ 提示:资产归属前一分钟是A,后一分钟可能就是B。

⛓️ 挑战五:防不胜防的供应链威胁

攻击面已从边界渗透到研发链条内部。

-

源头:开源依赖库、办公软件、基础设施供应商。

-

特点 :绕过边界防御,恶意代码在内存中执行,检测困难。

-

典型案例 :FireEye、微软等均因SolarWinds软件的供应链攻击而受损。

⏰ 挑战六:高时效性的安全要求

攻击模式:长期潜伏 + 快速打击。

-

核心矛盾:为了降低误报而提高行为阈值,可能导致发现威胁时为时已晚。

-

解决方案 :要求感知覆盖面广 ,研判时间跨度长,在阈值与误报间找到平衡。

🤖 挑战七:自动化过程中的威胁信息丢失

自动化是应对常态化攻击的必然选择,但存在风险。

-

风险来源 :为了实现自动化,会对数据裁剪 和流程简化。

-

后果 :如果流程不能严丝合缝,关键威胁信息会在自动化流程中丢失,使得攻击行为穿透"自动化策略网"。

9.3 威胁感知与响应建设思路

构建一个系统化、智能化、自动化 的威胁感知与响应体系。其核心建设思路是:以实体++行为分析++ 为核心,以++安全编排与自动化响应++ 为手段,实现从威胁++发现到处置++的闭环管理。

9.3.1 核心设计思路:UEBA + SOAR

该体系借鉴业界先进的 UEBA 与 SOAR 理念,二者协同构成威胁感知与响应的大脑和神经。

| 理念 | 核心概念 | 关键价值 | 在数字银行的应用 |

|---|---|---|---|

| 🕵️ UEBA (用户与实体行为分析) | 通过分析用户 及实体 (服务器、应用、设备) 的行为基线,检测异常和恶意行为。 | 精准威胁画像 :关联用户与实体行为,检测复杂攻击。 大幅降低误报:基于动态基线,而非静态规则。 | 基于实体行为进行威胁建模,所有攻击都可关联到具体实体(终端、账号、资产)。 |

| ⚙️ SOAR (安全编排自动化与响应) | 集成联动各种安全工具,通过标准化工作流 来指导和执行事件响应。 | 提升响应效率 :自动化处置模式化攻击。 流程标准化:减少人为失误,固化最佳实践。 | 对检出的威胁事件,联动响应剧本进行自动化或半自动化的应对处置。 |

💡 设计思想演进:

-

从UBA到UEBA :Gartner将关注点从用户(User) 扩展到实体(Entity),实现了更全面、精准的威胁检测。

-

UEBA+SOAR的协同 :UEBA 负责**"发现并理解威胁"** ,SOAR 负责**"执行处置动作"** ,二者结合形成一个从认知到行动的智能闭环。

9.3.2 五大核心能力要求

一个现代化的威胁感知与响应架构必须满足以下关键能力要求:

-

📡 全面行为数据采集

-

能够监控和收集用户 以及实体 在整个网络中的全量行为数据。

-

具备存储原始数据和进行数据预处理的能力。

-

-

📊 智能异常检测

-

基于统计分析和时序信息,动态刻画用户或实体的行为基线。

-

检测明显偏离正常基准的行为,揭示来自内部或外部的安全风险。

-

-

🧠 智能化分析策略

-

基于机器学习 和高级统计分析,用数学概率模型取代传统的非黑即白规则。

-

不仅能检测已知威胁 ,更能挖掘未知威胁 ,从而减少漏报率。

-

-

🔗 威胁信息聚合

-

能够汇聚跨多个用户、实体、IP地址的安全事件。

-

能够组合来自不同层面、不同系统(如防火墙、杀毒软件、DLP等)的威胁数据,形成统一视图。

-

-

🤖 常见威胁场景自动化

-

对模式化攻击场景(如RCE攻击扫描、邮件钓鱼),固化研判逻辑。

-

自动建立事件工单 、触发自动化处置剧本,以降低人力消耗,提升响应速度。

-

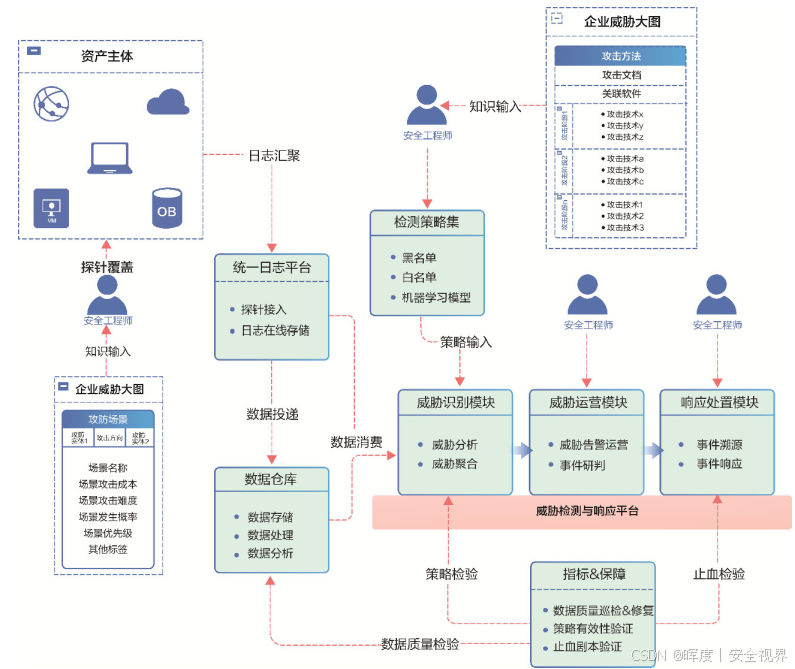

9.3.3 架构与技术实现

威胁感知与响应架构是一个融合了算法、工程 与运营流程 的完整系统。该架构大致包含:感知覆盖、威胁识别、威胁运营和响应处置。其架构如下图所示:

各模块详解:

-

1. 感知覆盖 (数据输入)

-

基础 :基于统一日志平台。

-

任务 :实现各类实体行为数据的实时采集,并将日志统一汇聚、存储和流转。

-

-

2. 威胁识别 (大脑分析)

-

平台 :运行在实时流处理、近线/离线批量处理的大数据计算平台之上。

-

核心技术:

-

行为基线:创建用户和实体的历史行为及群组特征。

-

异常检测 :利用传统机器学习 或深度学习(RNN, LSTM) 算法进行检测。

-

特征检测 :安全工程师基于攻防知识库提炼检测特征集,对恶意行为快速识别打标。

-

知识图谱 :基于范式化、标签化的数据构建图数据结构,实现对实体威胁评分 和威胁语义整合。

-

-

-

3. 威胁运营 (决策中心)

-

自动研判 :针对常见且模式化的攻击事件进行固化,实现自动化分析。

-

调查研判:需要安全运营人员介入,分析事件上下文,明确事件性质、意图和影响面。

-

-

4. 响应处置 (执行终端)

-

自动处置 :针对定性的事件,触发自动化处置剧本(Playbook)。

-

人工处置:对于复杂的攻防事件,由安全运营人员介入,采取定制化响应流程。

-

此外,可持续运行保障 (监控优化) ,面向以上各层面。以建设指标体系,来度量各模块运行状况:

**感知覆盖:**数据质量指标

**威胁识别:**策略有效性

**威胁运营:**运营时效指标

**响应处置:**功能有效性与时效性

这些指标是衡量和提升整个威胁感知与响应体系水位的关键依据。

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥