1. Windows

1.1. Log日志文件

1.1.1. Windows日志

EVTX 文件 是 Windows Vista 及以上系统采用的事件日志存储格式,全称为 Event Log XML (Binary),以二进制 XML 方式高效保存系统、安全和应用程序的运行记录。文件通常位于 C:\Windows\System32\winevt\Logs\,常见类型包括 Security.evtx(登录审计、权限变更)、System.evtx(服务启停、系统重启)和 Application.evtx(程序崩溃)等。

1.1.1.1. 基本定义

|-----------|--------------------------------------|

| 项目 | 内容 |

| 文件扩展名 | .evtx |

| 全称 | Event Log XML (Binary) |

| 格式类型 | 二进制 XML(非纯文本) |

| 所属系统 | Windows Vista 及以上 (取代旧版 .evt ) |

| 存储位置 | C:\Windows\System32\winevt\Logs\ |

1.1.1.2. 核心用途

|----------|--------------------|

| 场景 | 说明 |

| 系统监控 | 记录开机、关机、服务启停 |

| 安全审计 | 登录、权限提升、文件访问 |

| 故障排查 | 应用程序崩溃、驱动错误 |

| 取证分析 | 黑客入侵路径重建(如你的第五章案例) |

1.1.1.3. 主要日志分类(常见.evtx文件)

|------------------------------------------------|---------------------------------------------------|--------------------------------|

| 文件名 | 路径 | 主要事件 |

| Security.evtx | %SystemRoot%\System32\winevt\Logs\Security.evtx | 登录(4624)、账户修改(4720)、对象访问(4663) |

| System.evtx | ...\System.evtx | 服务启停(7036)、重启(1074)、BSOD |

| Application.evtx | ...\Application.evtx | 软件崩溃、数据库错误 |

| Windows PowerShell.evtx | ...\Windows PowerShell.evtx | 命令执行记录 |

| Microsoft-Windows-Sysmon%4Operational.evtx | 需手动安装 | 文件创建、进程启动(EDR 增强) |

1.1.1.4. 文件结构(二进制XML)

text

[Header] → [Chunk 1] → [Chunk 2] → ... → [ELFCHNK Footer]-

每个 Chunk

:64KB,包含多个 Event Record

-

每个 Event

: xml

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> <System> <Provider Name="Microsoft-Windows-Security-Auditing" Guid="..." /> <EventID>4624</EventID> <TimeCreated SystemTime="2025-04-05T12:34:56.789Z" /> <Channel>Security</Channel> <Computer>SRV01.corp.local</Computer> </System> <EventData> <Data Name="IpAddress">192.168.36.133</Data> <Data Name="TargetUserName">Administrator</Data> </EventData> </Event>

1.1.1.5. 关键字段解析(取证必看)

|-------------------|--------|-------------------|

| 字段 | 说明 | 取证价值 |

| EventID | 事件类型 | 4624=登录,4720=创建用户 |

| TimeCreated | UTC 时间 | 构建攻击时间线 |

| Computer | 主机名 | 多机关联 |

| SubjectUserName | 执行者 | 谁干的 |

| TargetUserName | 目标用户 | 改了谁 |

| IpAddress | 来源 IP | 黑客定位(Q1) |

| ProcessId | 进程 PID | 服务重启追踪(Q4) |

| ObjectName | 文件路径 | 关键文件访问(Q3) |

1.1.1.6. 应急响应中常用的Windows安全时间ID一览表

|----------------|----------------|-------------------------------|

| 事件 ID | 含义 | 用途 |

| 4624 | 成功登录 | 查看登录行为(Logon Type 很关键) |

| 4625 | 登录失败 | 密码爆破、非法尝试登录 |

| 4648 | 使用凭证尝试登录(凭据传递) | 黑客 lateral movement(横向移动)关键痕迹 |

| 4672 | 特权账户登录 | 域管、管理员登录,非常敏感,要重点关注 |

| 4688 | 创建新进程 | 查看恶意程序或脚本是怎么启动的 |

| 4689 | 进程退出 | 与 4688 配套,分析程序生命周期 |

| 4697 | 安装新服务 | 后门、远控软件可能以服务形式安装 |

| 7045(系统日志) | 服务已安装 | 同上,用于分析服务型恶意行为 |

| 1102 | 清除安全日志 | 黑客常做的反取证行为,高危! |

| 4720 | 创建新用户账户 | 黑客添加后门账户 |

| 4722 | 启用用户账户 | 恢复禁用账户,也可能是绕过 |

| 4723 | 用户尝试修改密码(自己) | 用户被钓鱼、密码猜测 |

| 4724 | 管理员重置其他用户密码 | 域控内 lateral movement 常见操作 |

| 4725 | 禁用账户 | 尝试锁死某个账户,或清理痕迹 |

| 4728 | 用户加入到安全组 | 黑客将账户加入 administrators |

| 4732 | 用户加入到本地组 | 可能赋予了权限 |

| 4740 | 账户被锁定 | 爆破迹象(多次登录失败) |

| 4781 | 用户名被更改 | 用户账号重命名 |

| 1074 | 重启、关机、关闭电源 | 重启关机 |

1.1.2. 案例分析-玄机靶场-第五章 Windows 实战-evtx 文件分析

服务器场景操作系统 None点击下载附件获取附件任务环境说明 注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!! 应急响应工程师在收到设备告警后,在受到攻击的服务器保存了一份log 请你协助分析 LOG 文件提交对应的 FLAG开放题目 漏洞修复参考1.1.2.1. 将黑客成功登录系统所使用的IP地址作为Flag值提交;

由题目可知,我们要关注的是"登录日志",那重点关注"安全.evtx"

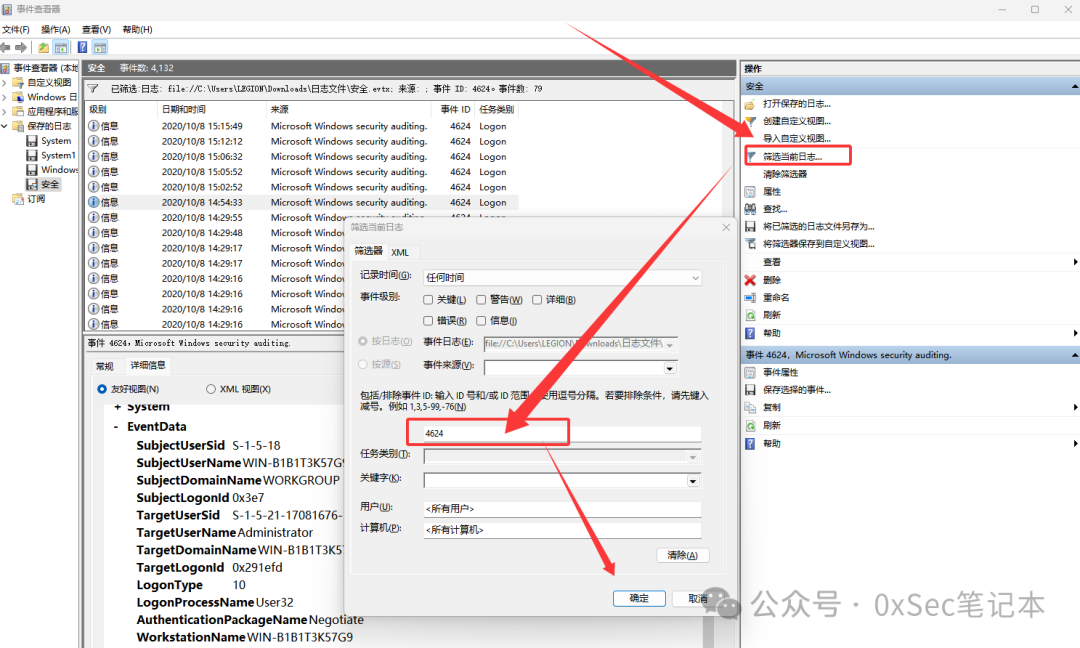

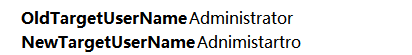

当 某个用户成功登录系统 (本地、远程、RDP、网络等),Windows 就会在安全日志中记录一个 ID 为 4624 的事件

筛选当前日志->事件ID:4624

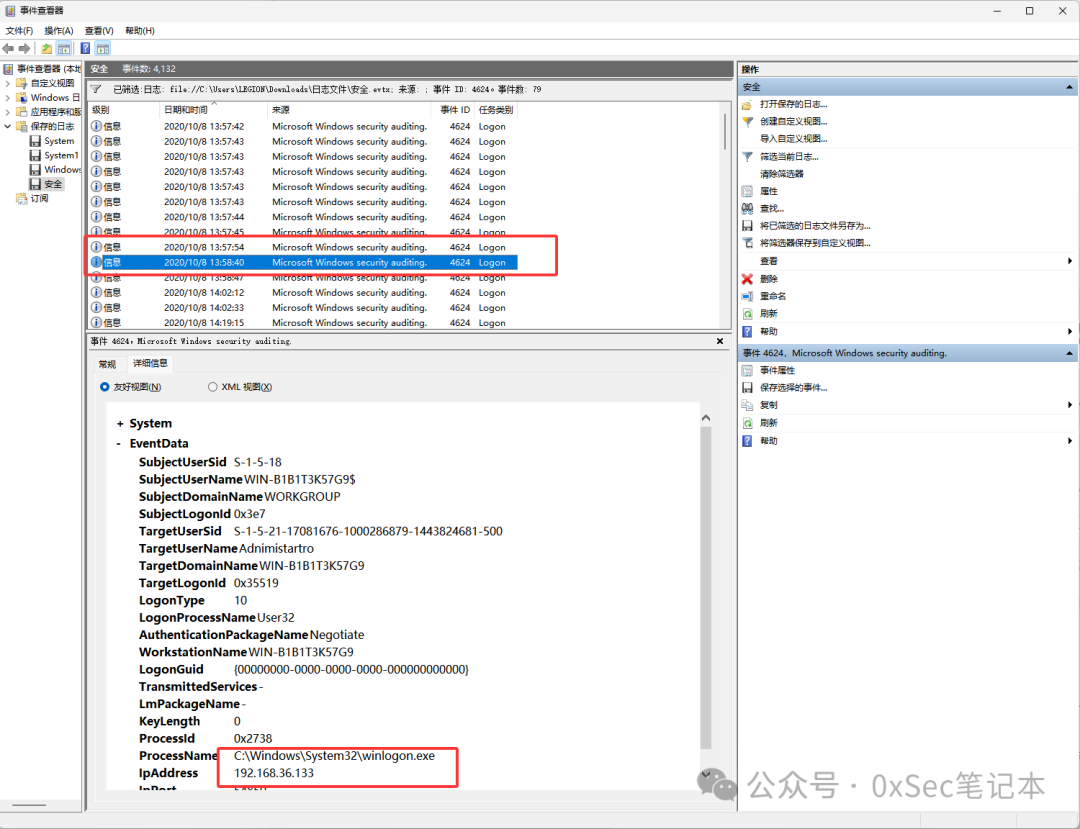

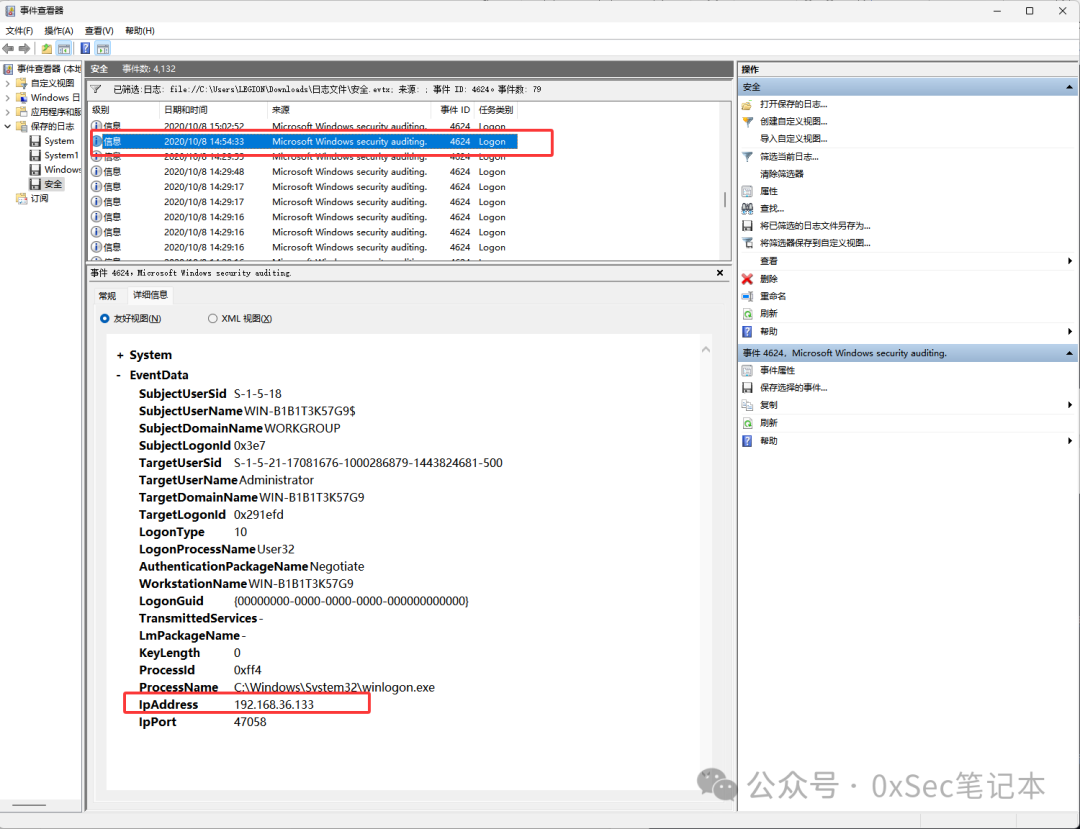

按照日期和时间排序,在13:58:40发现可疑IP提交正确

在14:54:33发现相同可疑IP

flag{ 192.168.36.133}

1.1.2.2. 黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;

由题目可知,重点关注"安全.evtx"

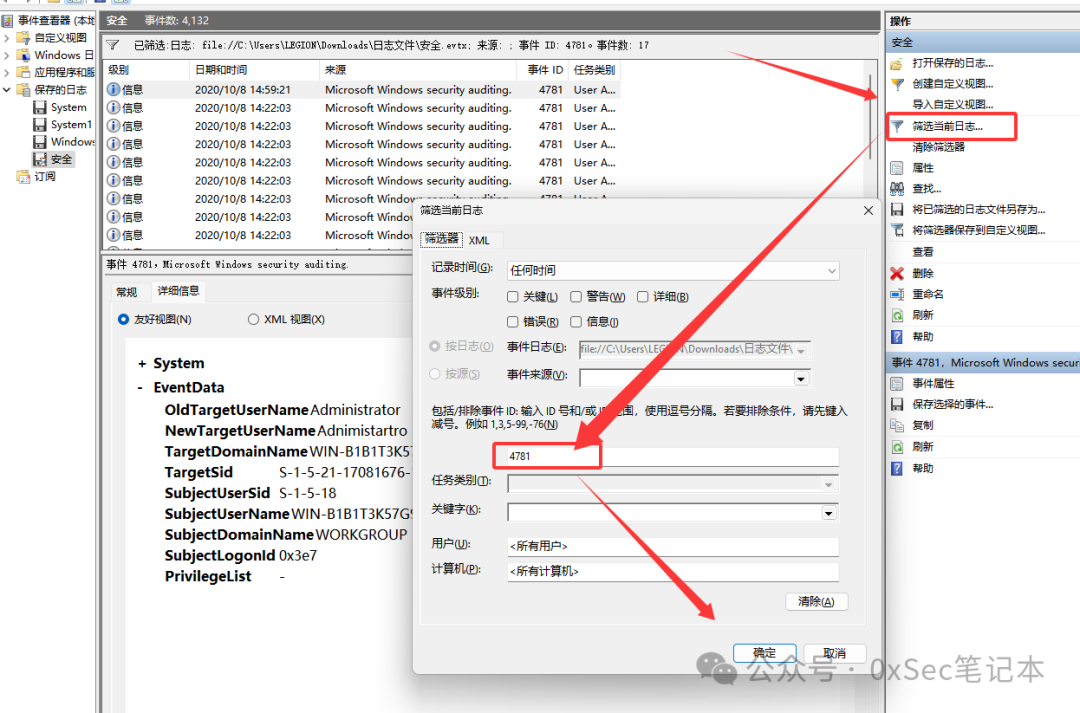

当 用户名被更改" (即用户账户重命名)的事件对应的 事件 ID 是 4781

筛选当前日志->事件ID:4781

在14:59:21发现账户修改为Adnimistartro

flag{Adnimistartro}

PS:但是时间线这里有点奇怪,明明是14:59:21才修改的名称,却在做第一题的时候13:58:40这个时间点登录的用户就已经是Adnimistartro,欢迎大佬指点。

1.1.2.3. 黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

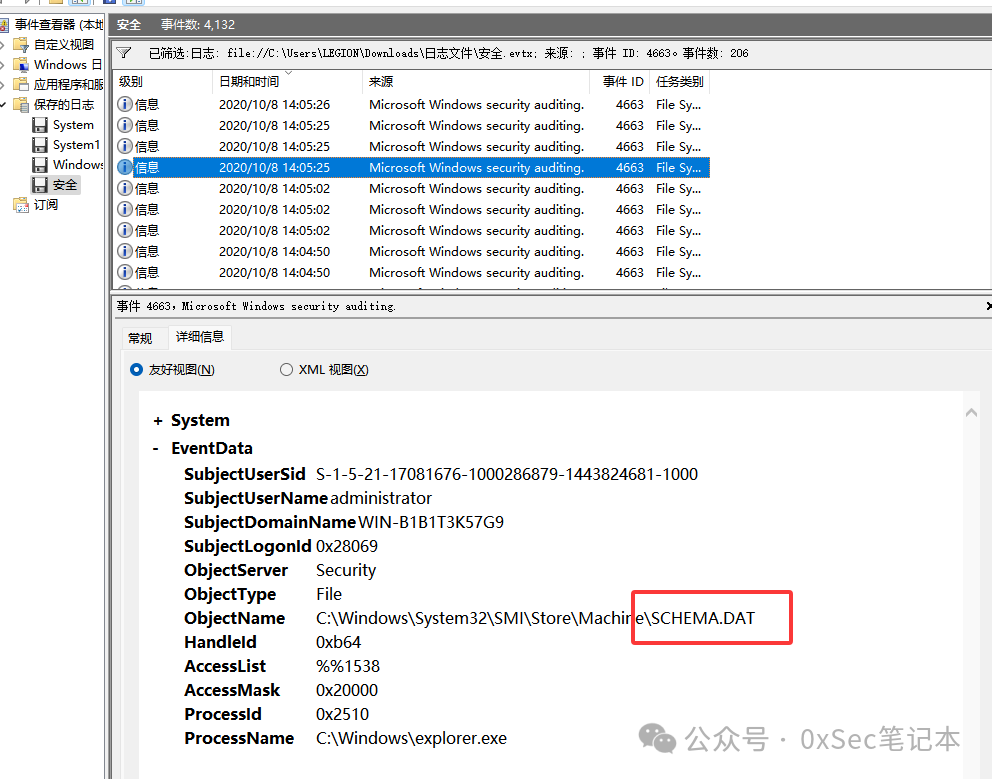

由题目可知,重点关注"安全.evtx"

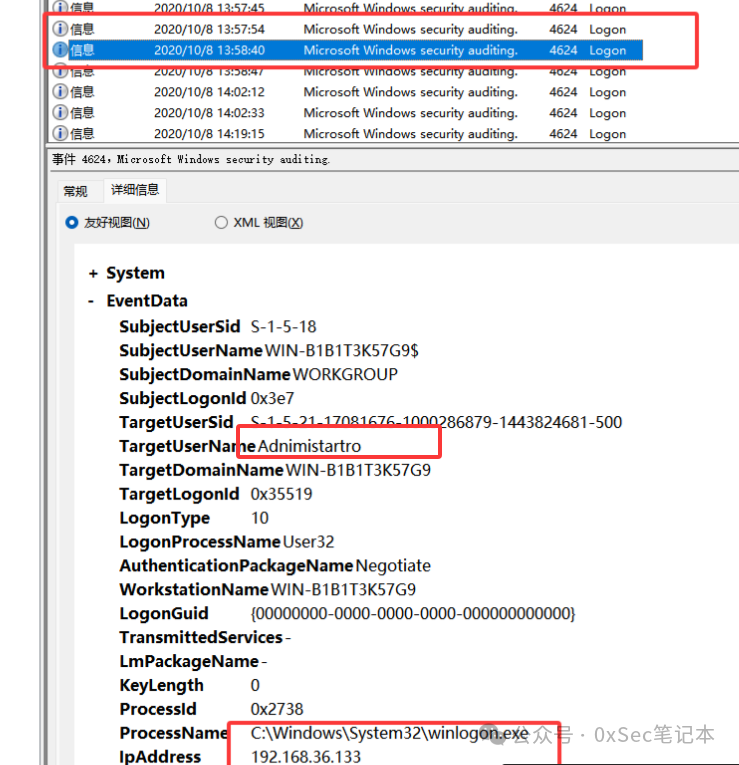

当 "用户 成功访问文件"即( 尝试访问对象(An attempt was made to access an object) ) 的事件对应的 事件 ID 是 4663

⚠️注意:你必须在本地启用了"对象访问审核策略"并为目标对象设置了 SACL,系统才会记录这条日志。

常见触发场景

- 黑客访问关键文件(如 CobaltStrike 的 beacon、密码明文)

- 非法访问敏感文档、注册表项、凭据等

- 操作系统文件、WebShell、计划任务配置被访问

筛选当前日志->事件ID:4663

SCHEMA.DAT

flag{SCHEMA}

1.1.2.4. 黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交;

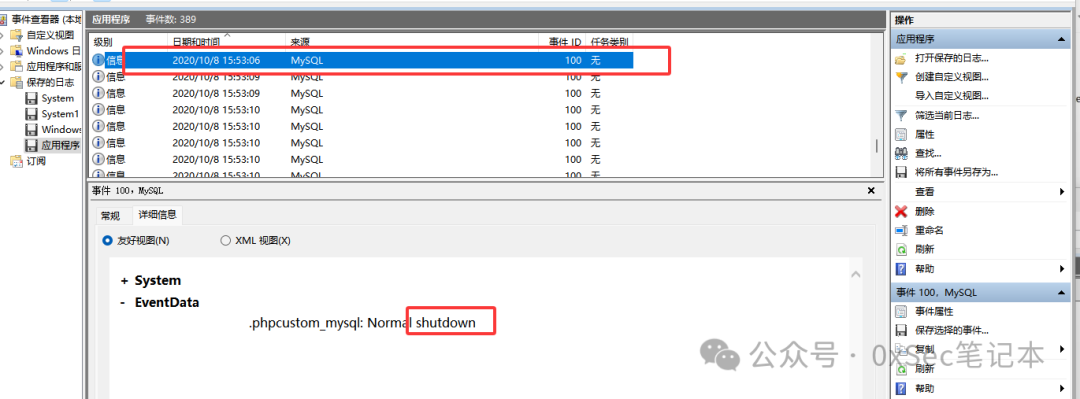

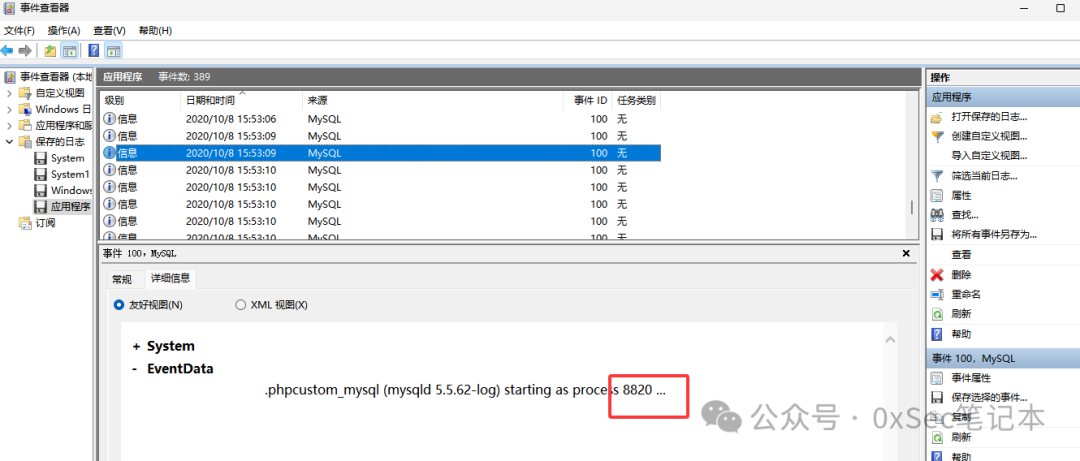

由题目可知,重点关注"应用程序.evtx"

在2020:10:8 15:53:06shutdown mysql

在2020:10:8 15:53:09 starting mysql

.phpcustom_mysql (mysqld 5.5.62-log) starting as process 8820 ...→ 启动信息

并且正常的 MySQL 实例名是 mysqld,而不是以 .phpcustom_ 开头.phpcustom_mysql 极可能是攻击者部署的一个 伪装 MySQL 实例

进程号是8820

flag{8820}

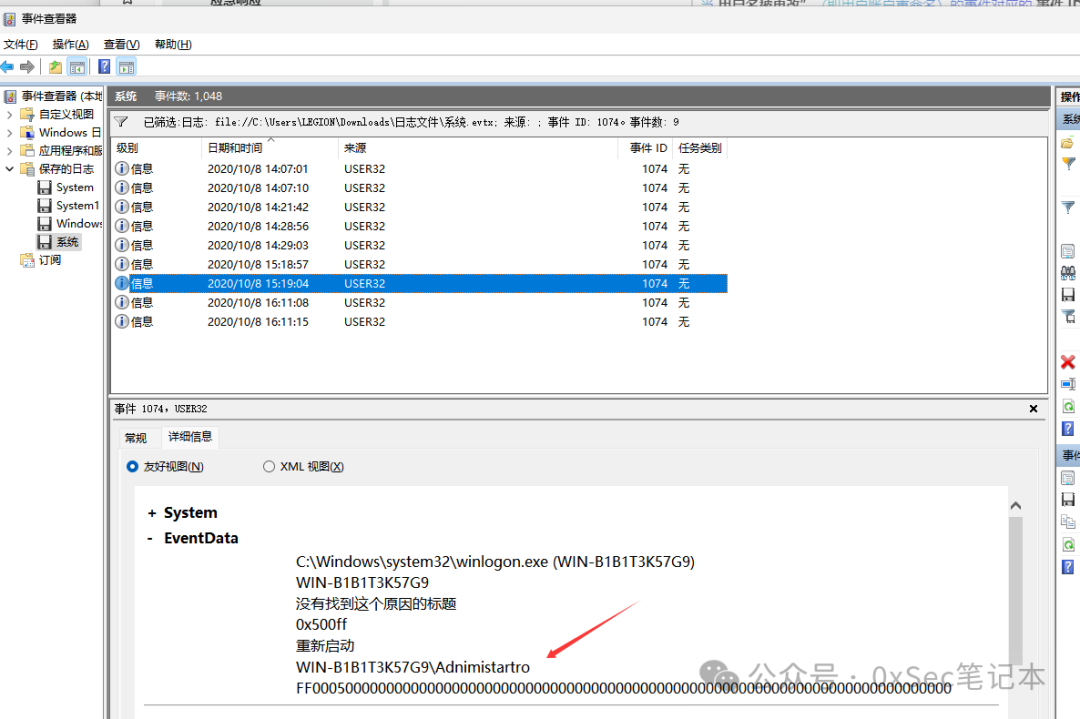

1.1.2.5. 黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

由题目可知,重点关注"系统.evtx"

当 "重启或关机 " 的事件对应的 事件 ID 是 41074

筛选当前日志->事件ID:1074

我看了当用户为Adnimistartro时只有2个(不知道是眼盲还是什么,但是答案有3个)