题目提示后门,点进网站提示网站存在漏洞,其他没什么内容

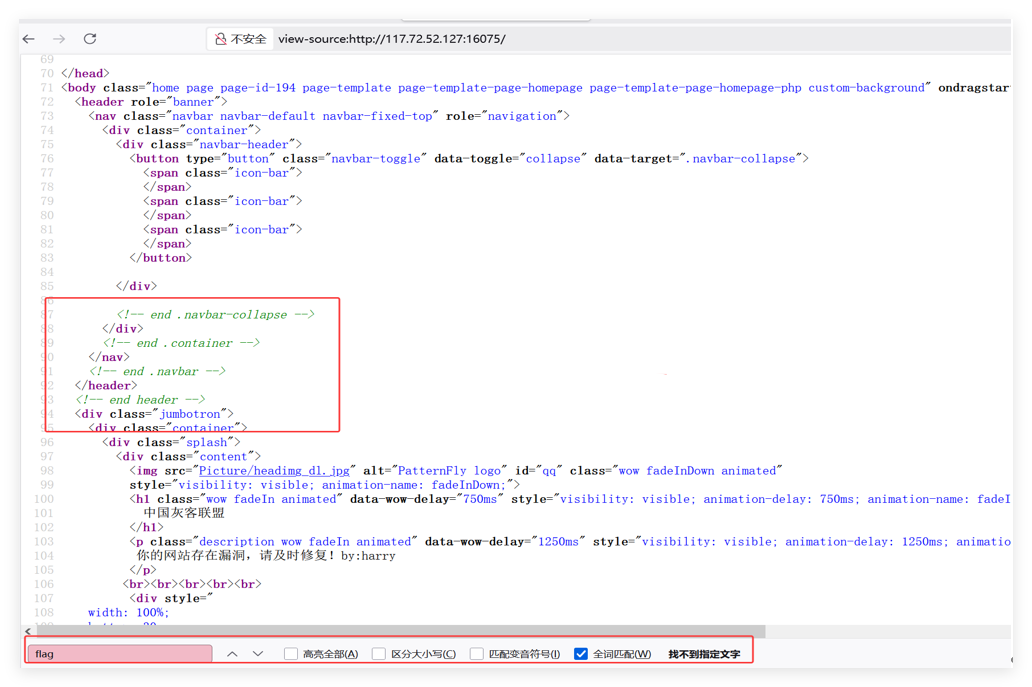

使用view-source:http://117.72.52.127:16075/,强制查看源代码也没有发现什么

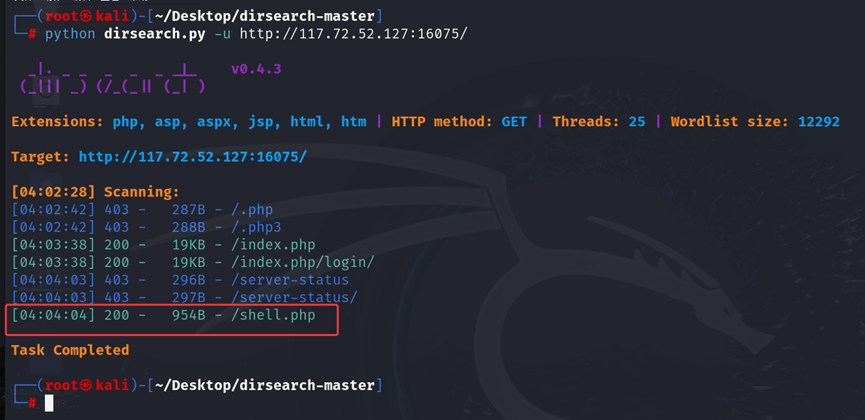

Dirsearch一下网站目录,发现一个shell.php文件,根据题目的后门提示,flag的线索应该是在这里面。

bash

python dirsearch.py -u http://117.72.52.127:16075/

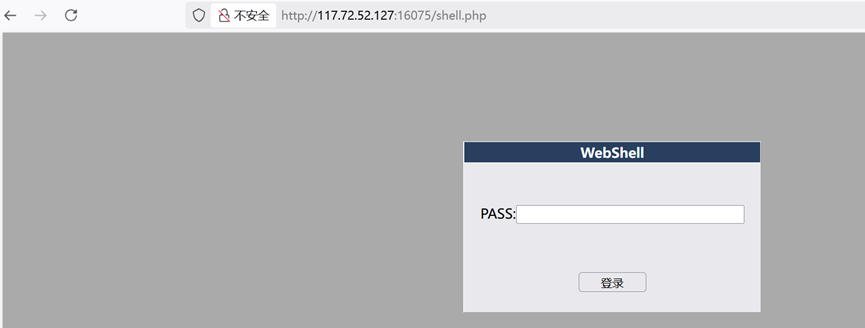

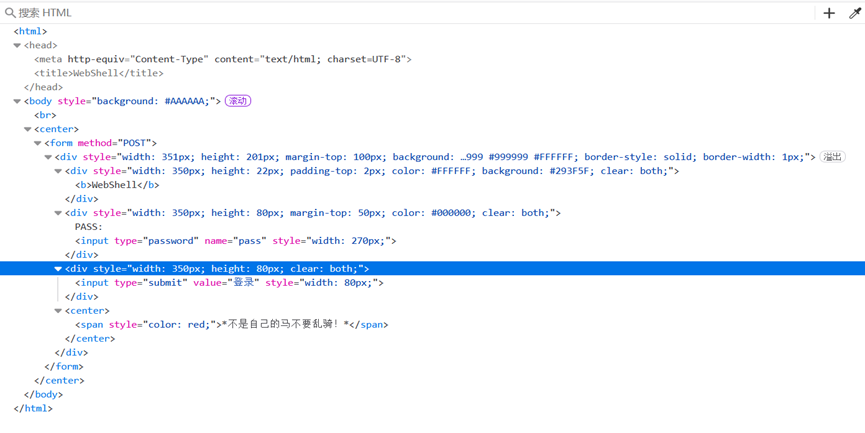

访问shell.php网页,发现是一个输入密码的网页

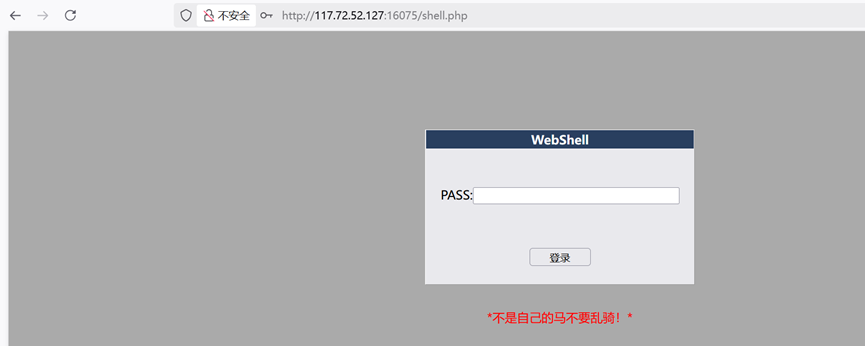

随便输了一个密码,显示一个提示,木马?

查看源代码也没有什么东西,使用弱口令也不行,尝试sql注入也不是

这个和本地管理员那个题有点像,那个提示是IP禁用,必须使用本地管理员IP。

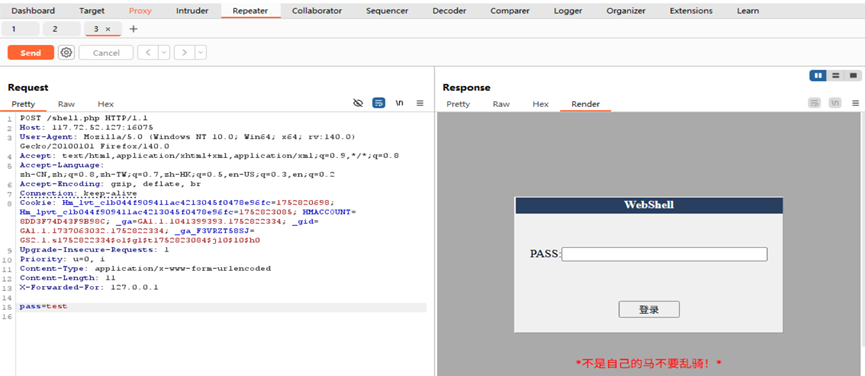

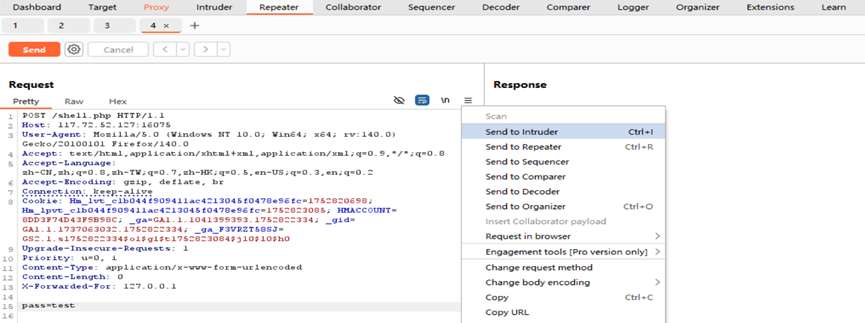

尝试使用BP抓包,change request method 修改POST模式,添加XXF头

bash

X-Forwarded-For: 127.0.0.1

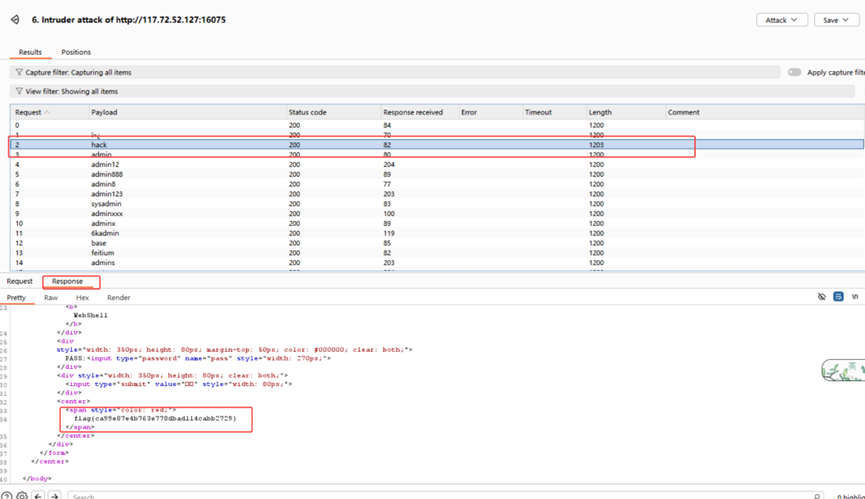

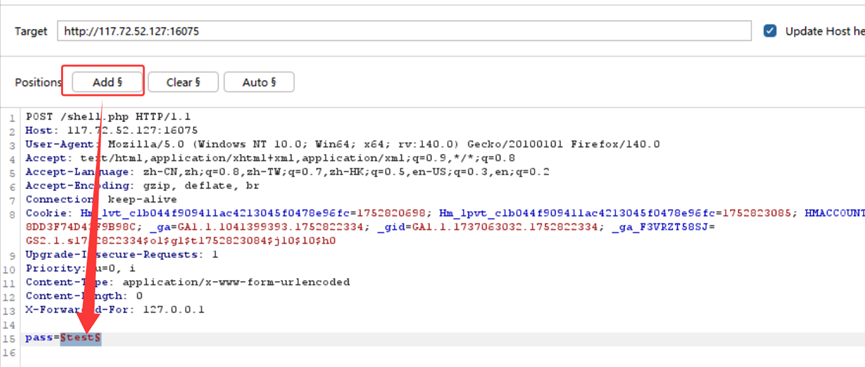

使用BP进行密码爆破

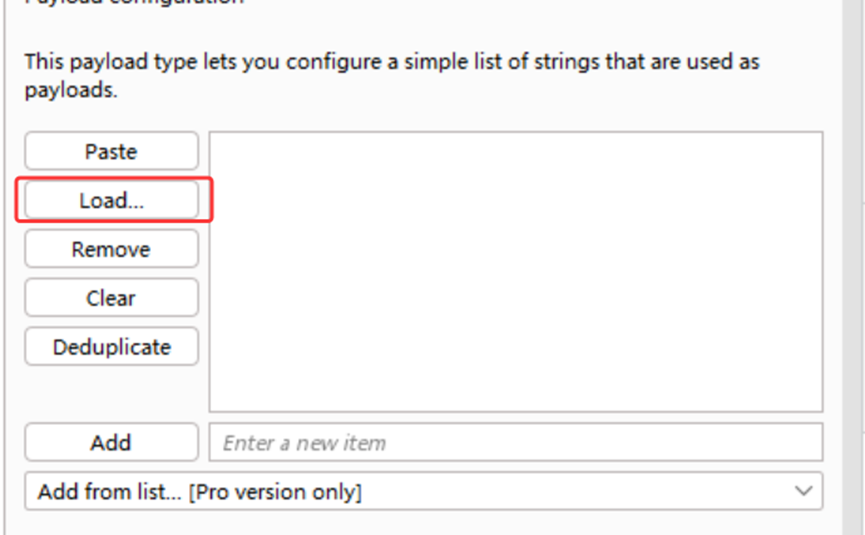

可以使用BP自带的密码库,也可以下载密码库进行爆破

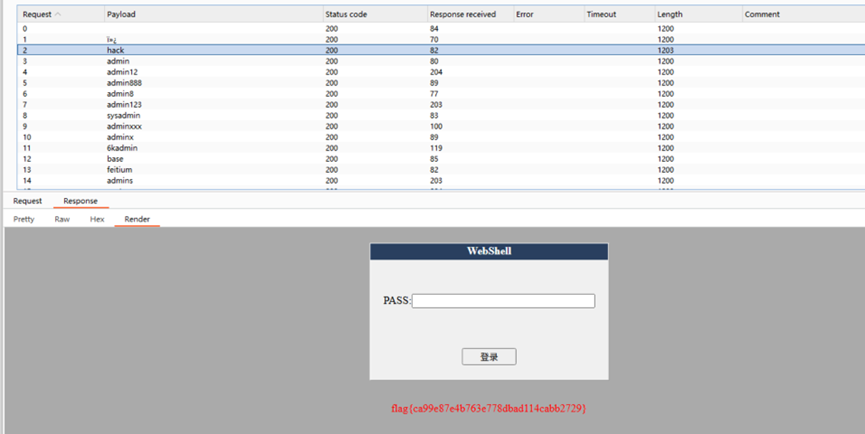

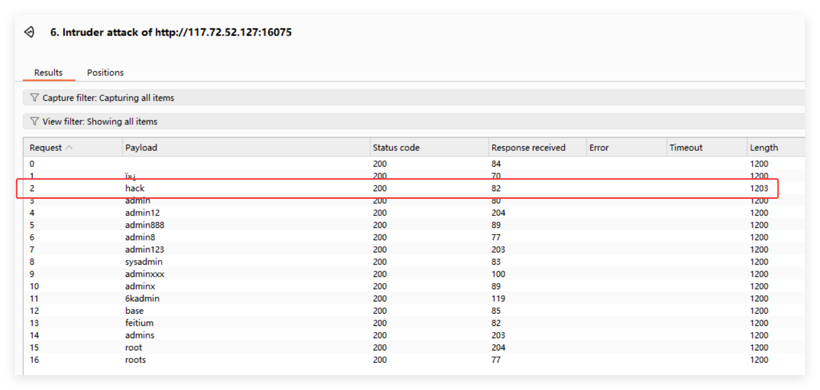

根据响应长度查看爆破结果,和其他响应长度不一样的就是爆破成功,得到密码是hack

查看响应,最终得到flag