网络安全研究人员近日披露了一种新型攻击活动细节,该活动将ClickFix式虚假验证码与经过微软签名的Application Virtualization(App-V)脚本相结合,用于传播名为Amatera的信息窃取木马。

利用微软合法组件隐藏恶意行为

Blackpoint研究人员Jack Patrick与Sam Decker在上周发布的报告中指出:"攻击者并非直接启动PowerShell,而是通过该脚本控制执行流程,规避那些更常见且易被识别的执行路径。"这种手法将App-V脚本转化为"离地攻击"(LotL)二进制文件,通过受信任的微软组件代理PowerShell执行,从而掩盖恶意活动。

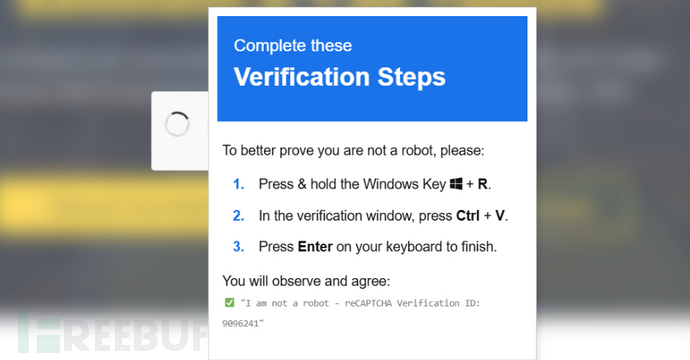

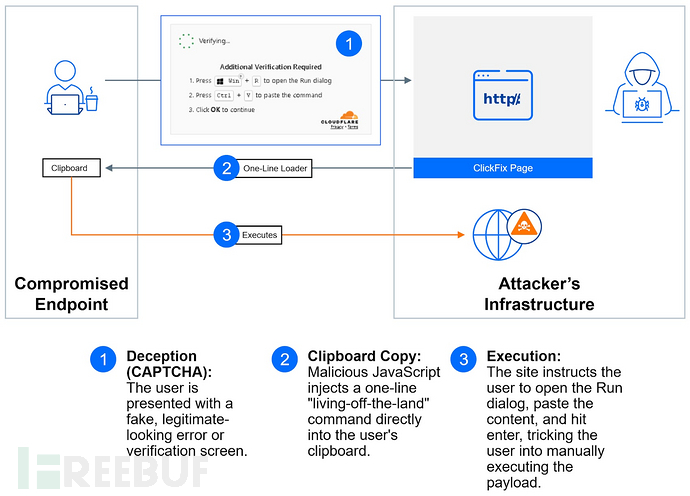

攻击始于虚假的验证码确认提示,诱使用户在Windows运行对话框中粘贴并执行恶意命令。但与传统ClickFix攻击不同,该攻击提供的命令并非直接调用PowerShell,而是滥用与App-V关联的已签名Visual Basic脚本"SyncAppvPublishingServer.vbs",通过"wscript.exe"从外部服务器检索并执行内存加载器。

值得注意的是,滥用"SyncAppvPublishingServer.vbs"并非新手法。2022年,追踪为DarkHotel和BlueNoroff的中朝两国黑客组织就曾利用该LOLBin漏洞隐蔽执行PowerShell脚本。但这是首次在ClickFix攻击中观察到该技术的应用。

企业系统成主要攻击目标

微软ATT&CK框架指出:"攻击者可能滥用SyncAppvPublishingServer.vbs绕过PowerShell执行限制,通过'离地攻击'逃避防御措施。代理执行可作为直接调用'powershell.exe'的可信/签名替代方案。"该App-V脚本仅在Windows 10/11企业版、教育版及现代Windows Server版本中内置,Windows家庭版和专业版并不支持。若目标系统未启用App-V,命令执行将直接失败,这表明企业管理系统可能是主要攻击目标。

混淆后的加载器会进行环境检测以避免沙箱分析,随后从公开的Google日历(ICS)文件中获取配置数据,将可信第三方服务转变为"死投解析器"。研究人员指出:"通过这种外部化配置方式,攻击者可快速轮换基础设施或调整交付参数,无需重新部署攻击链前期阶段,既降低操作阻力又延长初始感染载体的生命周期。"

多阶段载荷递送机制

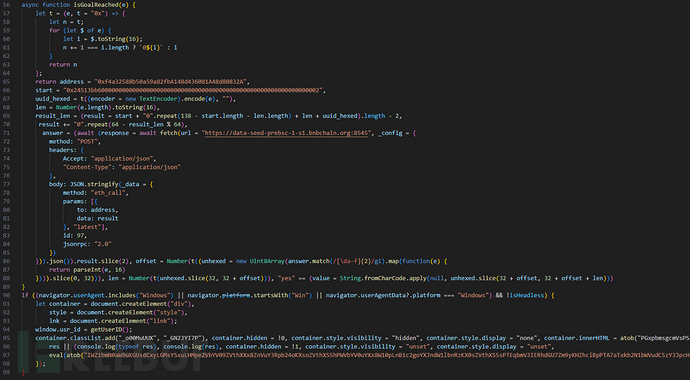

解析日历事件文件后,攻击链会检索更多加载阶段,包括作为中间加载器的PowerShell脚本,该脚本直接在内存中执行下一阶段的另一个PowerShell脚本。此步骤最终通过WinINet API从"gcdnb.pbrd[.]co"和"iili[.]io"等域名获取PNG图像,其中隐藏着经加密压缩的PowerShell载荷。解密后的脚本在内存中进行GZip解压,通过Invoke-Expression运行,最终执行用于启动Amatera窃密木马的shellcode加载器。

Blackpoint总结道:"该活动的独特之处不在于单个技巧,而在于整个攻击链的精心设计。从要求用户手动交互、验证剪贴板状态到从可信第三方服务获取实时配置,每个阶段都强化了前序步骤。这种执行流程仅在完全符合攻击者预期时才会推进,使得自动化引爆和常规分析都变得异常困难。"

ClickFix攻击变体持续演进

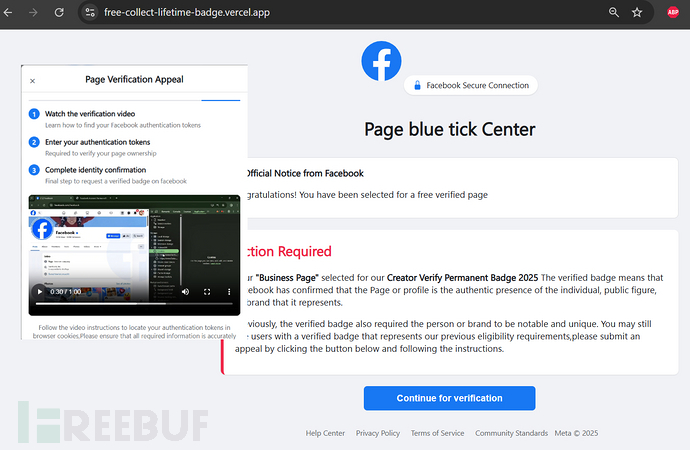

ClickFix已成为去年最常用的初始访问手段,占微软观测攻击的47%。最新变种针对社交媒体内容创作者,谎称可获取免费认证徽章,诱导用户通过视频教程从浏览器cookie复制认证令牌至虚假表单。据Hunt.io统计,自2025年9月活跃的该活动涉及115个网页和8个数据外传端点,主要目标是创作者、盈利页面和寻求认证的企业。

Bitdefender技术解决方案总监Martin Zugec指出:"防御ClickFix技术具有独特挑战性,因为攻击链几乎完全基于合法用户操作和可信系统工具的滥用。与传统恶意软件不同,ClickFix将用户转化为初始访问载体,从终端防御角度看显得人畜无害。"

新型流量分发系统加入战局

ClickFix持续演化出JackFix、CrashFix等变体,最新威胁ErrTraffic流量分发系统(TDS)专为类ClickFix攻击设计,通过注入恶意JavaScript使网站显示故障,再诱导用户修复不存在的问题(代号GlitchFix)。该恶意软件即服务(MaaS)支持三种文件分发模式,但明确避开独联体国家设备。

Censys表示:"ErrTraffic不仅显示虚假更新提示,还会破坏底层页面使受害者信以为真。同时应用CSS变换使所有内容看似崩溃。"ClearFake组织自2024年5月开始使用ClickFix,结合EtherHiding技术通过BNB智能链获取JavaScript代码,最终从jsDelivr CDN获取有效载荷。Expel分析显示,截至2025年8月底已有147,521台系统遭感染。

安全研究员Marcus Hutchins解释:"安全产品判断行为恶意的依据之一是该行为是否由可信应用执行。SyncAppvPublishingServer.vbs作为默认Windows组件,仅可由TrustedInstaller修改,其单独行为通常不会引发怀疑。企业不太可能直接阻止该脚本以隐藏模式启动PowerShell,否则将影响正常功能。攻击者正是利用其命令行注入漏洞,通过可信系统组件执行任意代码。"

Expel认为该活动高度复杂且规避性强,因其采用内存PowerShell代码执行,并依赖区块链和主流CDN,确保仅与合法服务通信。Censys将虚假验证码生态描述为"碎片化、快速变化的滥用模式",攻击者无需入侵可信服务,只需利用用户习以为常的验证流程即可实现恶意代码投递。