案例下载

案例内包含空拓扑图、配置完整的拓扑、以及步骤脚本文档,可按需下载。

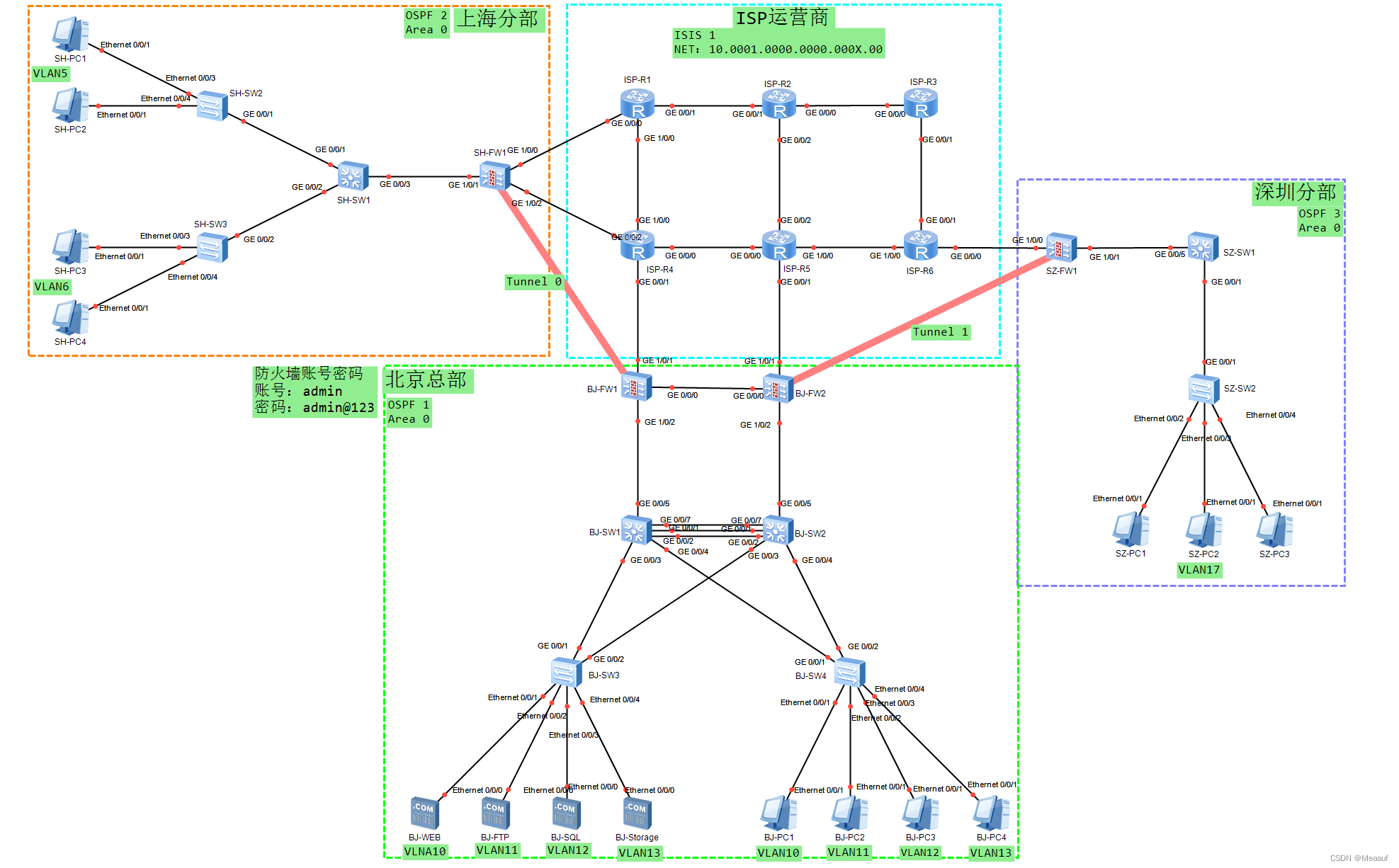

拓扑图

任务清单

(一)基础配置

-

根据附录1拓扑图、附录2地址规划表、附录3设备编号表,配置设备接口及主机名信息。

-

将所有终端超时时间设置为永不超时。

-

在全网Trunk链路上做VLAN修剪,仅允许必要的流量通过,不允许VLAN1通过。

(二)有线网络配置

-

北京总部BJ-SW1和BJ-SW2之间的互联链路(G0/0/1、G0/0/2、G0/0/7)启用链路聚合Eth-Trunk,聚合口编号为1,采取LACP动态聚合模式,根据目的MAC实现负载均衡。

-

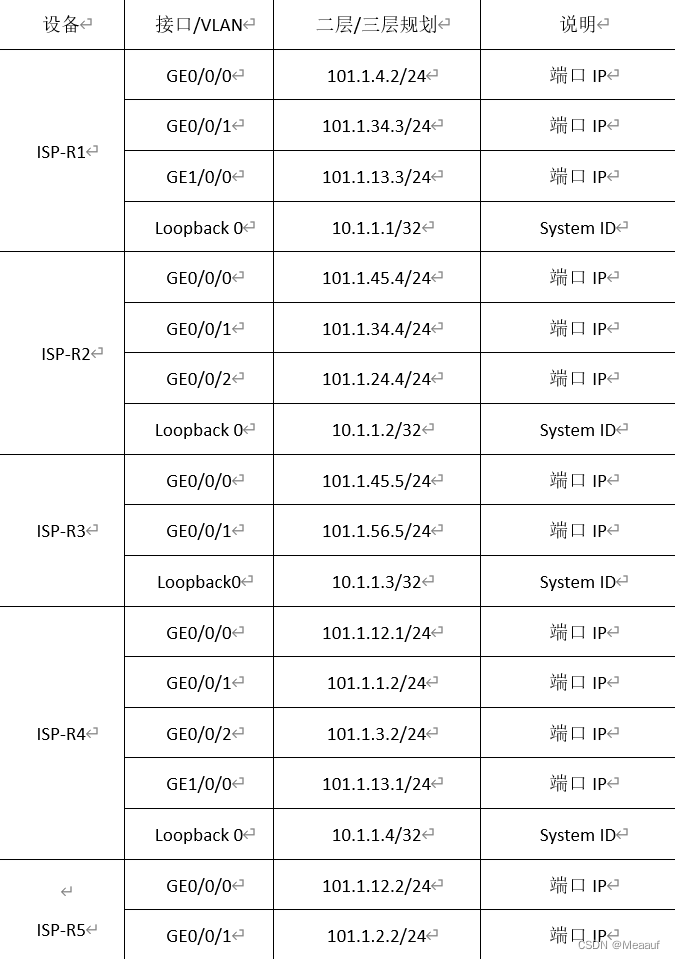

ISP运营商区域ISP-R1、ISP-R2、ISP-R3、ISP-R4、ISP-R5、ISP-R6间运行IS-IS路由协议,进程号为1,IS-IS网络实体名称为10.0001.0000.0000.000X.00,其中X为设备ID,接口电路类型保持默认(L1-2),设备级别为L1-2,为了方便管理,Loopback0接口也需要发布进ISIS。

-

北京总部汇聚交换机(BJ-SW1、BJ-SW2)配置MSTP防止二层环路,要求VLAN10、11数据流经过BJ-SW1转发,VLAN12、13数据流经过BJ-SW2转发。其中一台宕机时均可无缝切换至另一台进行转发。所配置的参数要求如下:region-name为test;revision版本为1;实例1,包含VLAN10,VLAN11;实例2,包含VLAN12,VLAN13;BJ-SW1作为实例0、1中的主根,实例2的从根;BJ-SW2作为实例0、1的从根,实例2的主根;主根优先级为4096,从根优先级为8192;在BJ-SW1和BJ-SW2上配置VRRP,实现主机的网关冗余。BJ-SW1、BJ-SW2各VRRP组中高优先级设置为150,低优先级设置为120。

-

在BJ-SW3和BJ-SW4开启边缘端口和BPDU防护功能,检测到环路后处理方式为关闭端口。如果端口检测进入禁用状态,设置200秒后会自动恢复。

-

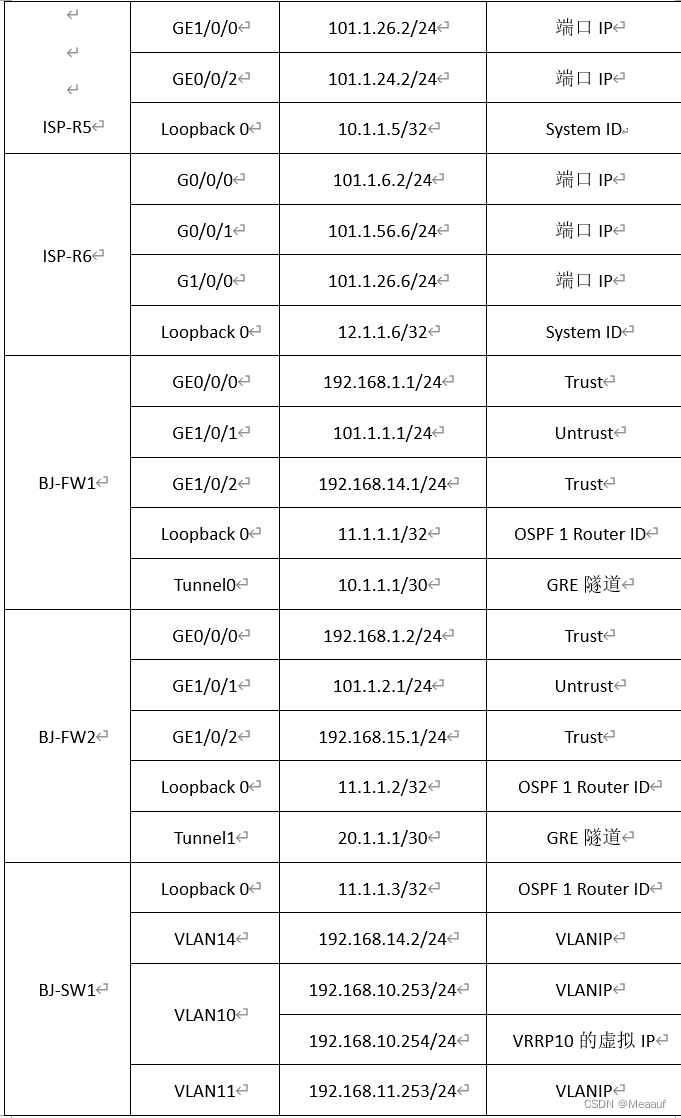

北京总部BJ-FW1、BJ-FW2、BJ-SW1、BJ-SW2间运行OSPF,归属区域0,进程号1;上海分部SH-FW1、SH-SW1间运行OSPF,归属区域为0,进程号为2;深圳分部SZ-R1、SZ-SW1间运行OSPF,归属区域为0,进程号为2。

-

为了方便管理,需要宣告Loopback地址,在OSPF进程下引入静态路由并下发默认路由给所有OSPF成员。禁止终端用户接受和发送OSPF报文,通过相关设置,加快OSPF收敛速度。

-

上海分部配置端口安全(Port Security),通过将接口学习到的动态MAC地址转换为安全MAC地址,老化时间设置为300秒,一个端口最多绑定两个MAC地址。

(三)出口网络配置

-

北京总部可以通过出口防火墙BJ-FW1、BJ-FW2 EasyIP方式访问互联网。

-

上海分部可以通过出口防火墙SH-FW1 EasyIP方式访问互联网。

-

深圳分部可以通过出口路由器SZ-R1 EasyIP方式访问互联网。

-

在BJ-FW1和SH-FW1间、BJ-FW2和SZ-R1间启用GRE隧道,隧道内部承载OSPF协议,使北京总部和上海分部内网连通。

-

IPsec VPN针对GRE隧道内数据进行加密。

设备配置表

| 编号 | 虚拟设备型号 |

|---|---|

| BJ-FW1 | USG6000V |

| BJ-FW2 | USG6000V |

| SH-FW1 | USG6000V |

| BJ-FW1 | S5700 |

| BJ-FW2 | S5700 |

| SH-SW1 | S5700 |

| SZ-SW1 | S5700 |

| ISP-R1 | AR2220 |

| ISP-R2 | AR2220 |

| ISP-R3 | AR2220 |

| ISP-R4 | AR2220 |

| ISP-R5 | AR2220 |

| ISP-R6 | AR2220 |

| BJ-SW3 | S3700 |

| BJ-SW4 | S3700 |

| SH-SW2 | S3700 |

| SH-SW3 | S3700 |

| SZ-SW2 | S3700 |

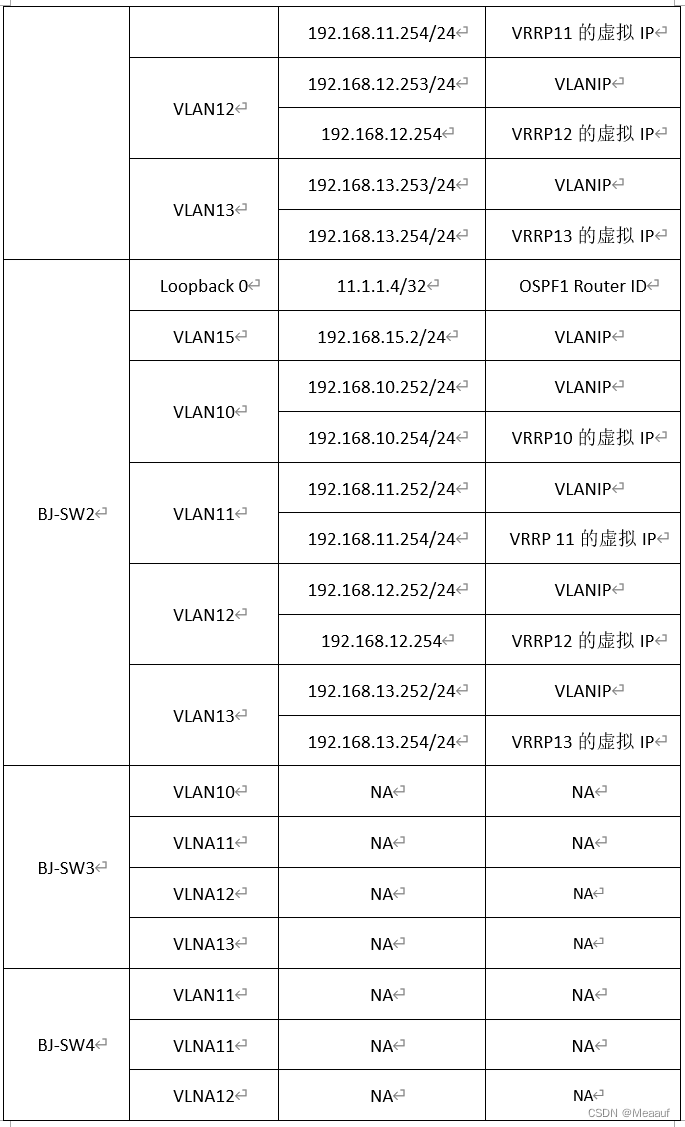

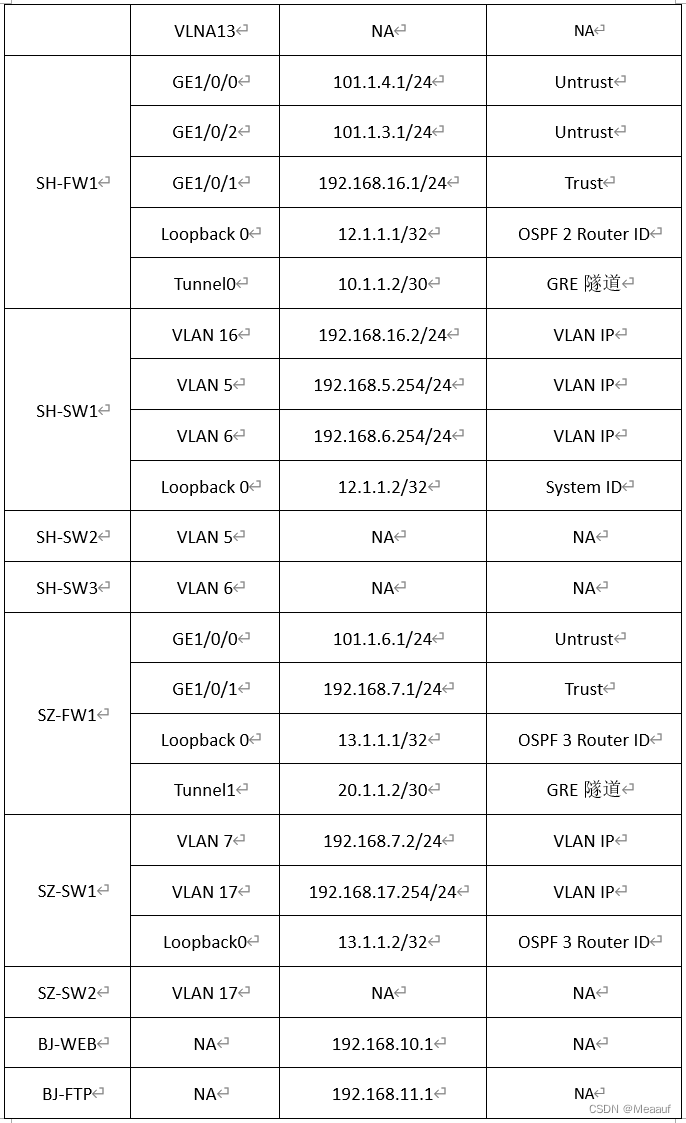

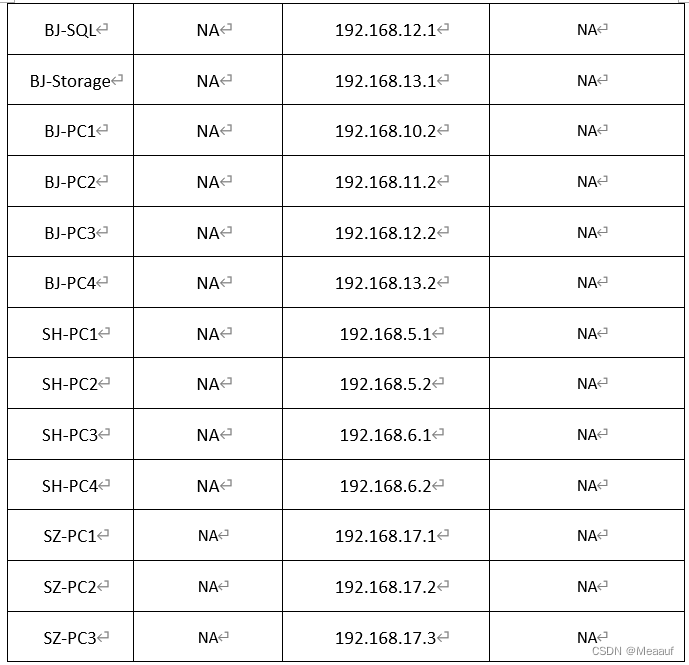

地址规划表

部分代码和实验效果图

2.1 部署Easy IP实现NAT

根据网络需求,公司总部内部服务器群(BJ-WEB、BJ-FTP、BJ-SQL、BJ-Storage)和主机群(BJ-PC1、BJ-PC2、BJ-PC3、BJ-PC4)可以通过BJ-FW1、BJ-FW2出口防火墙访问Internet,两个分部的主机也需要访问Internet。通过源NAT技术将私网IP地址转换为公网IP地址,使公司内部私网用户可以利用公网地址访问Internet。

(1)BJ-FW1上配置Easy IP

ruby

[BJ-FW1]nat-policy

[BJ-FW1-policy-nat]nat-policy

[BJ-FW1-policy-nat]rule name BJ-to-ISP

[BJ-FW1-policy-nat-rule-BJ-to-ISP]source-zone trust

[BJ-FW1-policy-nat-rule-BJ-to-ISP]destination-zone untrust

[BJ-FW1-policy-nat-rule-BJ-to-ISP]source-address 192.168.8.0 21 # 子网汇聚

[BJ-FW1-policy-nat-rule-BJ-to-ISP]action source-nat easy-ip

[BJ-FW1-policy-nat-rule-BJ-to-ISP]quit

[BJ-FW1-policy-nat]quit

[BJ-FW1]security-policy

[BJ-FW1-policy-security]rule name BJ-to-ISP-nat

[BJ-FW1-policy-security-rule-BJ-to-ISP-nat]source-zone trust

[BJ-FW1-policy-security-rule-BJ-to-ISP-nat]destination-zone untrust

[BJ-FW1-policy-security-rule-BJ-to-ISP-nat]source-address 192.168.8.0 21

[BJ-FW1-policy-security-rule-BJ-to-ISP-nat]action permit

[BJ-FW1-policy-security-rule-BJ-to-ISP-nat]quit

[BJ-FW1-policy-security]quit(2)BJ-FW2上配置Easy IP

ruby

[BJ-FW2]nat-policy

[BJ-FW2-policy-nat]nat-policy

[BJ-FW2-policy-nat]rule name BJ-to-ISP

[BJ-FW2-policy-nat-rule-BJ-to-ISP]source-zone trust

[BJ-FW2-policy-nat-rule-BJ-to-ISP]destination-zone untrust

[BJ-FW2-policy-nat-rule-BJ-to-ISP]source-address 192.168.8.0 21

[BJ-FW2-policy-nat-rule-BJ-to-ISP]action source-nat easy-ip

[BJ-FW2-policy-nat-rule-BJ-to-ISP]quit

[BJ-FW2-policy-nat]quit

[BJ-FW2]security-policy

[BJ-FW2-policy-security-rule-all]rule name BJ-to-ISP-nat

[BJ-FW2-policy-security-rule-BJ-to-ISP-nat]source-zone trust

[BJ-FW2-policy-security-rule-BJ-to-ISP-nat]destination-zone untrust

[BJ-FW2-policy-security-rule-BJ-to-ISP-nat]source-address 192.168.8.0 21

[BJ-FW2-policy-security-rule-BJ-to-ISP-nat]action permit

[BJ-FW2-policy-security-rule-BJ-to-ISP-nat]quit

[BJ-FW2-policy-security]quit(3)SH-FW1上配置Easy IP

ruby

[SH-FW1]nat-policy

[SH-FW1-policy-nat]rule name SH-to-ISP

[SH-FW1-policy-nat-rule-SH-to-ISP]source-zone trust

[SH-FW1-policy-nat-rule-SH-to-ISP]destination-zone untrust

[SH-FW1-policy-nat-rule-SH-to-ISP]source-address 192.168.4.0 22 # 使用子网汇聚

[SH-FW1-policy-nat-rule-SH-to-ISP]action source-nat easy-ip

[SH-FW1-policy-nat-rule-SH-to-ISP]quit

[SH-FW1-policy-nat]quit

[SH-FW1]security-policy

[SH-FW1-policy-security-rule-all]rule name SH-to-ISP-nat

[SH-FW1-policy-security-rule-SH-to-ISP-nat]source-zone trust

[SH-FW1-policy-security-rule-SH-to-ISP-nat]destination-zone untrust

[SH-FW1-policy-security-rule-SH-to-ISP-nat]source-address 192.168.4.0 22

[SH-FW1-policy-security-rule-SH-to-ISP-nat]action permit

[SH-FW1-policy-security-rule-SH-to-ISP-nat]quit

[SH-FW1-policy-security]quit(4)SZ-FW1上配置Easy IP

ruby

[SZ-FW1]nat-policy

[SZ-FW1-policy-nat]rule name SZ-to-ISP

[SZ-FW1-policy-nat-rule-SZ-to-ISP]source-zone trust

[SZ-FW1-policy-nat-rule-SZ-to-ISP]destination-zone untrust

[SZ-FW1-policy-nat-rule-SZ-to-ISP]source-address 192.168.17.0 24

[SZ-FW1-policy-nat-rule-SZ-to-ISP]action source-nat easy-ip

[SZ-FW1-policy-nat-rule-SZ-to-ISP]quit

[SZ-FW1-policy-nat]quit

[SZ-FW1]security-policy

[SZ-FW1-policy-security]rule name SZ-to-ISP

[SZ-FW1-policy-security-rule-SZ-to-ISP]source-zone trust

[SZ-FW1-policy-security-rule-SZ-to-ISP]destination-zone untrust

[SZ-FW1-policy-security-rule-SZ-to-ISP]source-address 192.168.17.0 24

[SZ-FW1-policy-security-rule-SZ-to-ISP]action permit

[SZ-FW1-policy-security-rule-SZ-to-ISP]quit

[SZ-FW1-policy-security]quit2.2 查看NAT转换结果

(1)使用BJ-PC2 PING外网地址101.1.1.2,然后查看BJ-FW1的防火墙会话表

(2)使用BJ-PC4 PING外网地址 101.1.2.2,然后查看BJ-FW2 的防火墙会话表

(3)使用SH-PC1 PING外网地址101.1.3.2,然后查看BJ-FW2的防火墙会话表

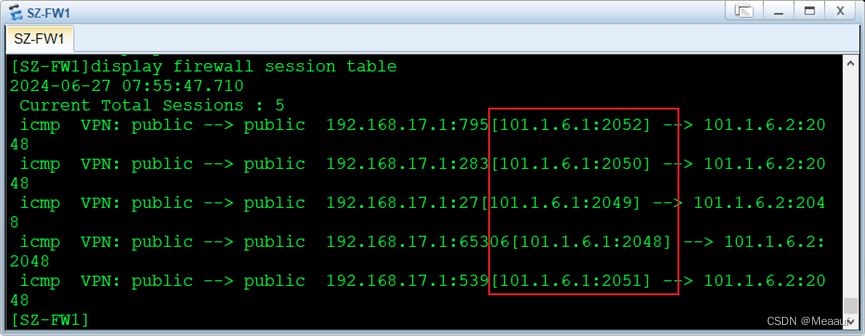

(4)使用SZ-PC1 PING外网地址 101.1.6.2,然后查看SZ-FW1的防火墙会话表