前言

本章节我将尝试操作B-4模块的渗透测试,搭建环境很难,还望大家点点赞多多支持!

任务概览

最后4、5、6有一定的难度。

环境要求

|-------------------------------|--------------|

| kali Linux | 192.168.41.2 |

| Web服务器(假设为PYsystem 2020 模拟平台) | 192.168.41.7 |

| 交换机 RJ-3760-E (三层交换机) | |

实战操作

1、 Apache 的版本号作为 FLAG提交:

通过本地 PC 中渗透测试平台 Kali 对服务器场景 PYsystem2020进行渗透测试,

将该场景中 Apache 的版本号作为 FLAG(例如:2.2.3)提交;

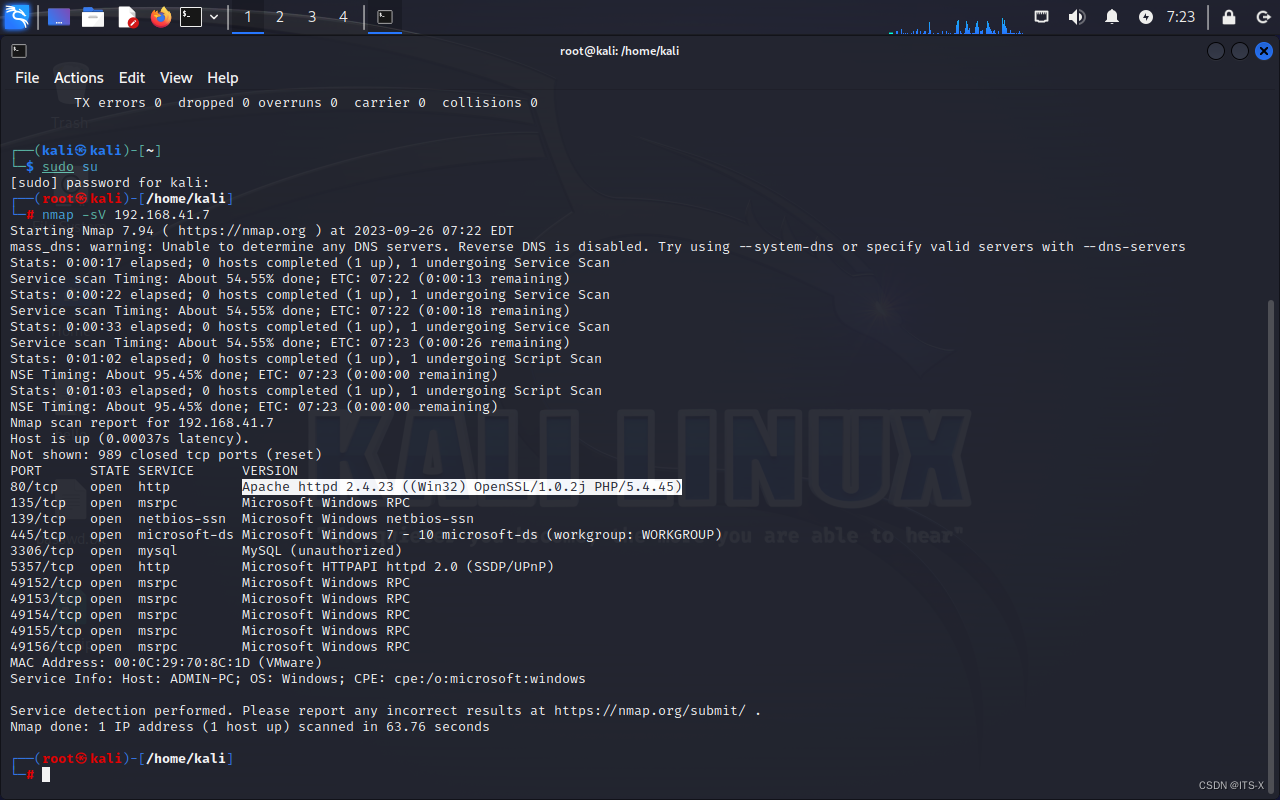

我们可以用nmap扫描Web服务器上正在运行的服务。

nmap -sV 192.168.41.7

需要提交的flag:【Apache httpd 2.4.23】

2. PHP 的版本号作为 FLAG提交

通过本地 PC 中渗透测试平台 Kali 对服务器场景 PYsystem2020 进行渗透测试,

将该场景中 PHP 的版本号作为 FLAG(例如:5.2.14)提交;

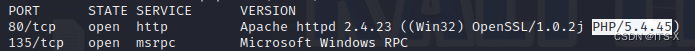

上图apache服务后面的括号中跟着的就是了,所以直接提交:

需要提交的flag:【5.4.45】

3.数据库的版本号作为 FLAG提交

通过本地 PC 中渗透测试平台 Kali 对服务器场景 PYsystem2020 进行渗透测试,

将该场景中数据库的版本号作为 FLAG(例如:5.0.22)提交。

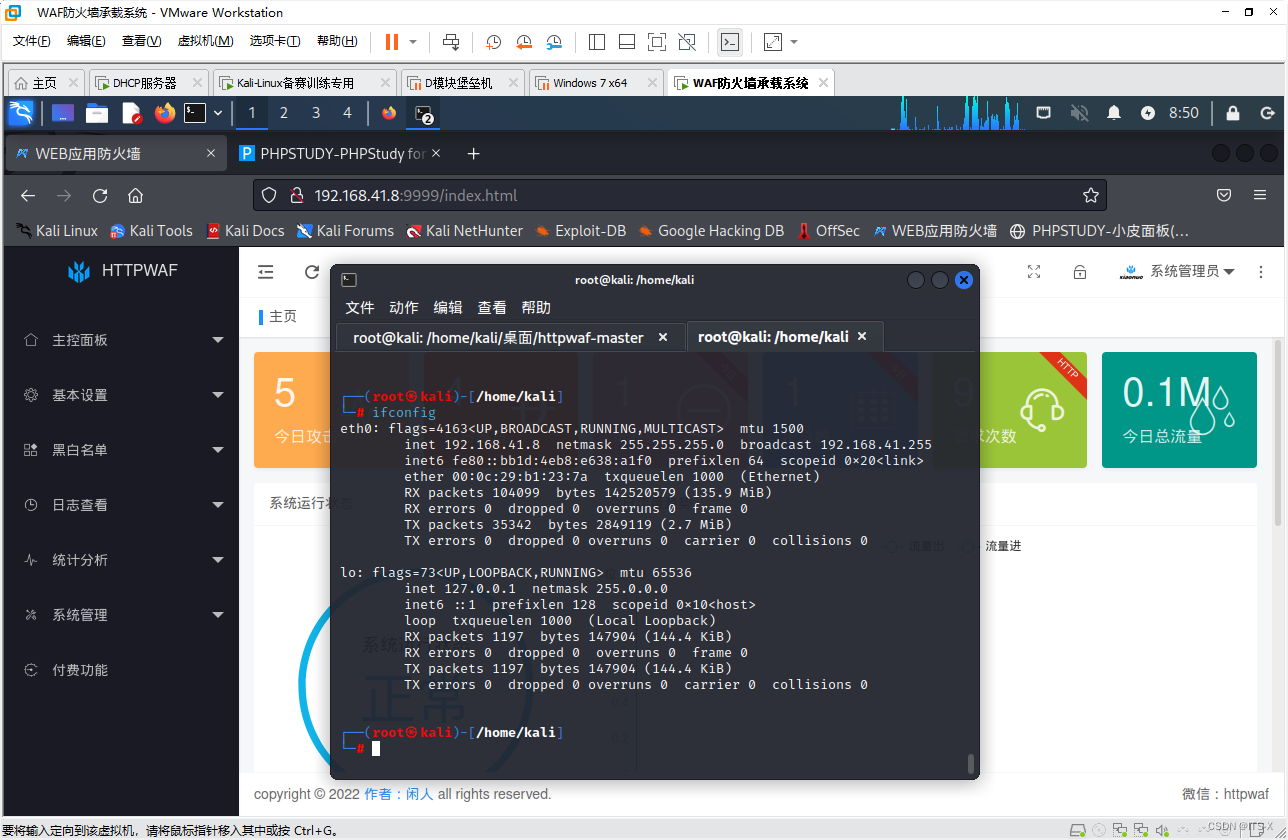

这里因为我们的Web服务器MySQL数据库版本原因,所以我换了台Web服务器,进行测试。

换的这台Linux的服务器的IP为192。168.41.8

网站WAF仅用于记录攻击日志,没有其他用途。

遇到技术性问题,更新延后。