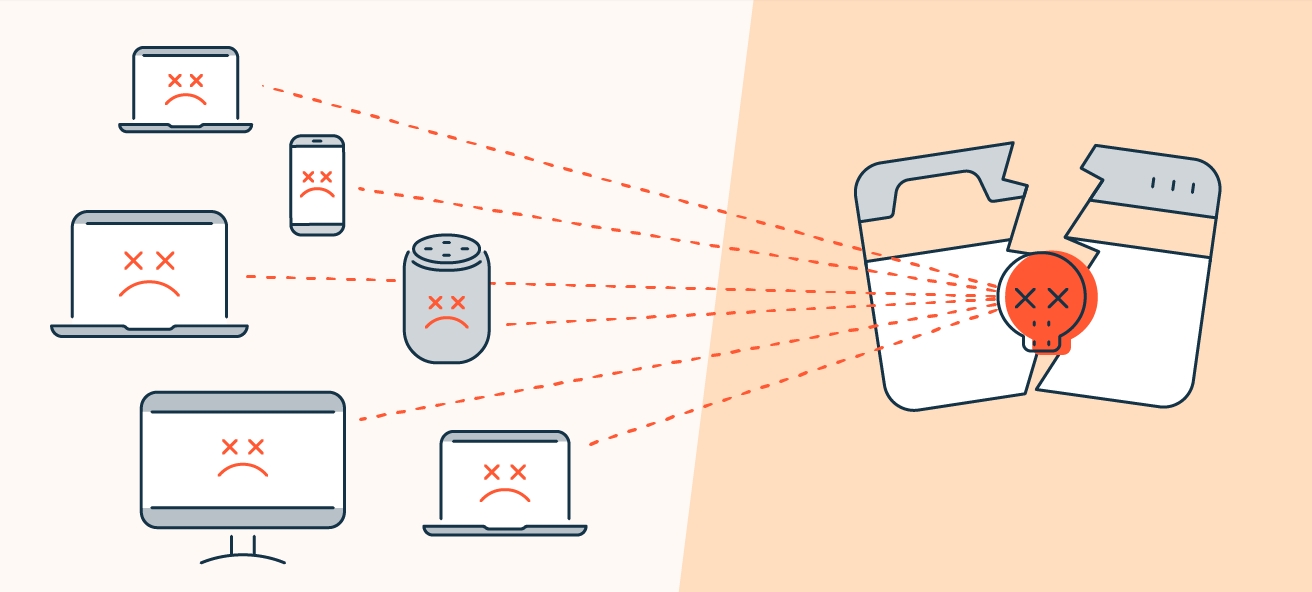

Mirai僵尸网络在全球DDoS攻击中占据了显著地位,特别是针对IoT设备和服务器发起攻击。最新动态显示,Mirai的命令与控制(C2)服务器被揭露出一个新安全缺口,这一漏洞既能助力攻击者策划DDoS攻击,也为安全专家提供了反制手段。Mirai僵尸网络的核心架构紧密依托于C2服务器,该服务器掌控着数千台受感染的僵尸主机。

研究专家"Jacob Masse"指出,DDoS攻击之所以得逞,根源在于C2服务器会话管理的疏漏。尤为严重的是,此类攻击无需身份验证即可发动,大幅降低了攻击门槛。然而,这一漏洞同样为执法机构与安全专家所利用,通过迫使C2服务器瘫痪,从而瓦解整个僵尸网络。此漏洞的运作机制在于过载服务器的会话缓冲区,当面临大量并发连接时,服务器无法有效管理,最终导致崩溃。

值得注意的是,该漏洞还影响预验证阶段,即未能妥善处理已开启验证后的多重并发连接尝试。攻击者能利用此点,以root用户身份发起验证请求,在C2服务器上创建大量连接,迫使服务器资源耗尽而崩溃。

从安全防御角度来看,利用此漏洞是遏制Mirai僵尸网络活动的有效策略,有助于消除相关威胁。但反观攻击者,他们同样能利用此漏洞制造网络压力,破坏数据并导致业务中断。

Mirai僵尸网络自2016年8月曝光以来,便因其强大的DDoS攻击能力和庞大的受感染设备网络而备受瞩目,尤其擅长针对IoT设备和服务器发起攻击。Mirai通过利用弱密码和已知漏洞,已成功入侵数千台设备,包括IP摄像头和家用路由器等消费级设备。此外,还存在多个与Mirai源代码相似的变种。

参考来源:

Researchers Uncovered Remote DoS Exploit in Mirai Botnet