简介

请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本

小张的公司最近遭到了钓鱼邮件攻击,多名员工的终端被控制做为跳板攻击了内网系统,请对钓鱼邮件样本和内网被攻陷的系统进行溯源分析,请根据小张备份的数据样本分析

请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本!!!!!

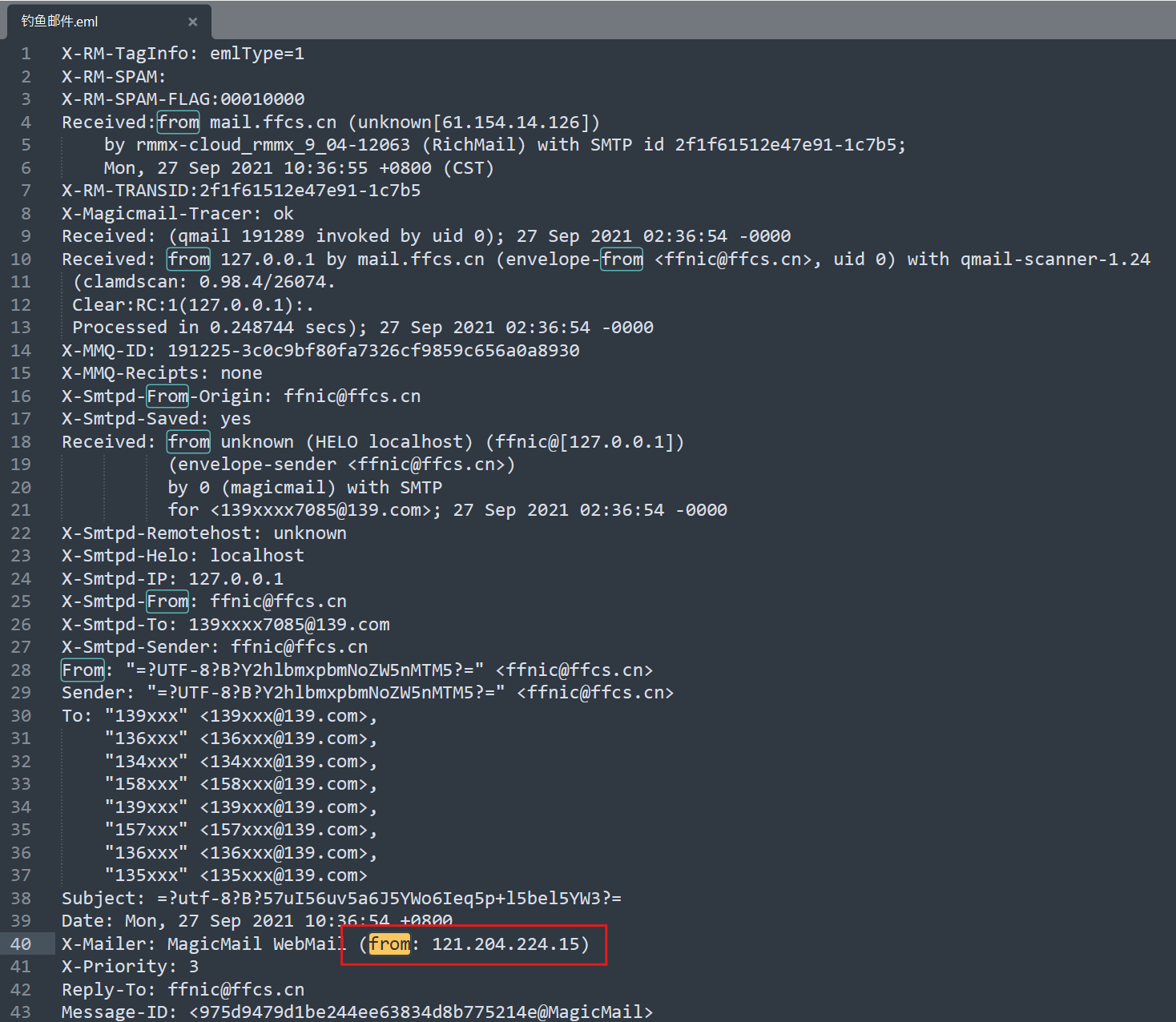

1、 请分析获取黑客发送钓鱼邮件时使用的IP,flag格式: flag{11.22.33.44}

在钓鱼邮件的eml文件中搜索from,最后一个from就是黑客发送钓鱼邮件时使用的IP地址:121.204.224.15。

plain

flag{121.204.224.15} 2、请分析获取黑客钓鱼邮件中使用的木马程序的控制端IP,flag格式:flag{11.22.33.44}

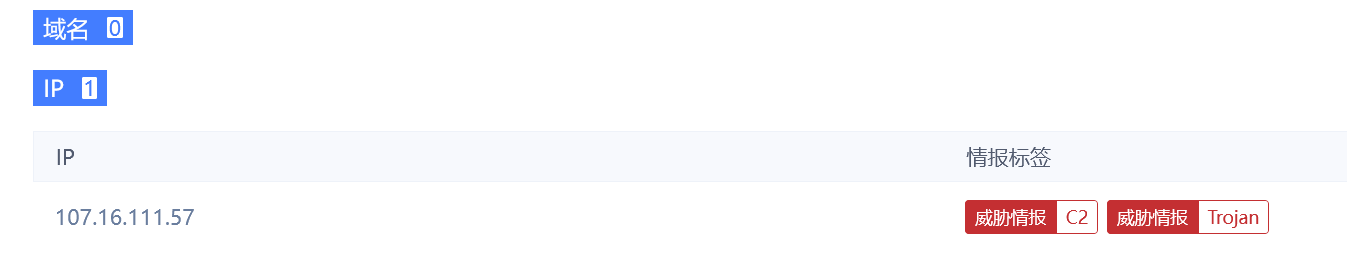

把这个eml文件丢到安恒云沙箱进行分析(https://sandbox.dbappsecurity.com.cn/)

得到木马程序的控制端IP

plain

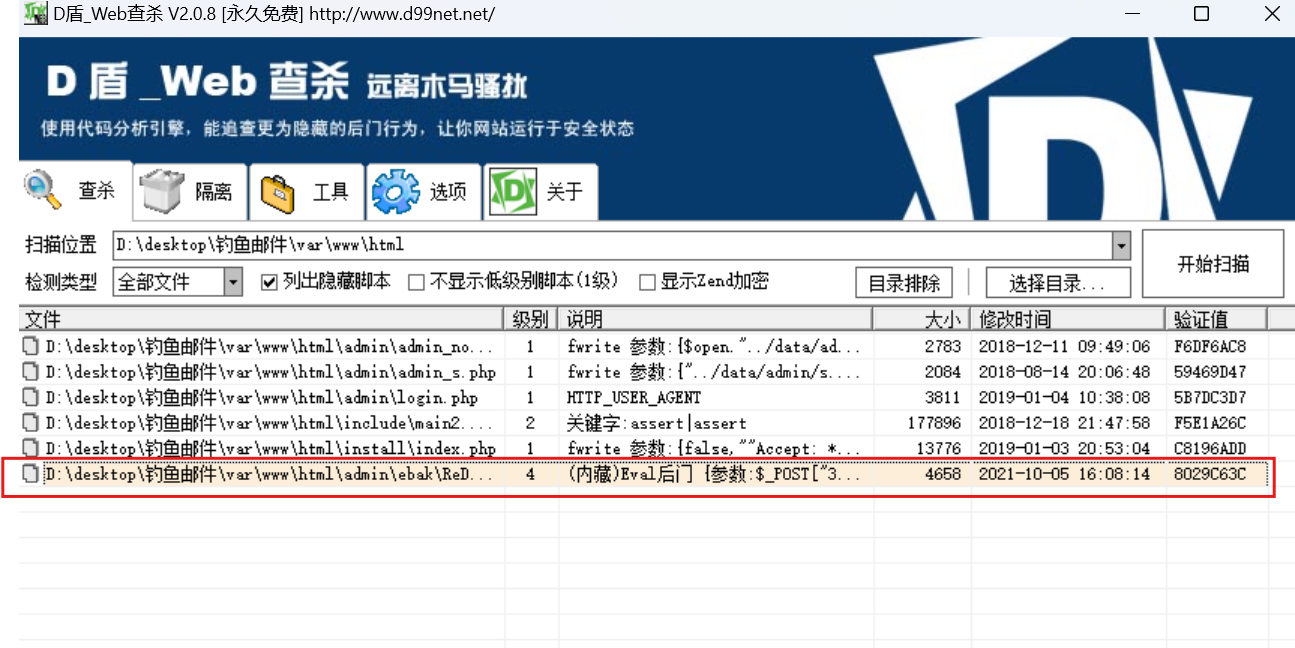

flag{107.16.111.57}3、黑客在被控服务器上创建了webshell,请分析获取webshell的文件名,请使用完整文件格式,flag格式:flag{/var/www/html/shell.php}

使用D盾工具,在网站根目录(/var/www/html)进行搜索

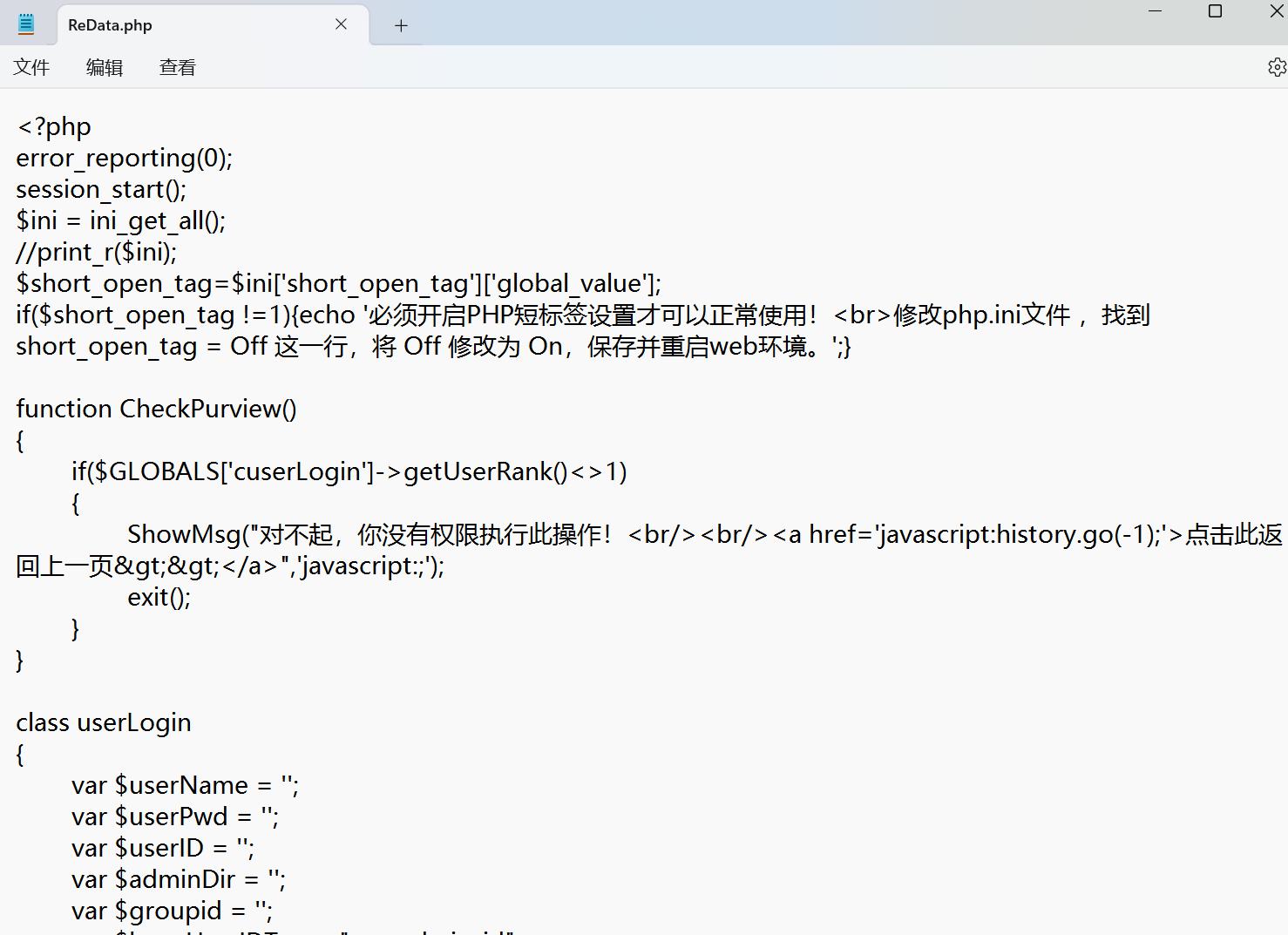

发现一个php文件很可疑,查看一下

发现这就是我们要找的php文件

plain

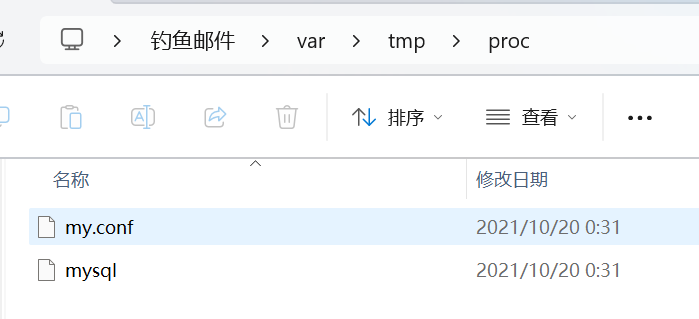

flag{/var/www/html/admin/ebak/ReData.php}4、flag4: 黑客在被控服务器上创建了内网代理隐蔽通信隧道,请分析获取该隧道程序的文件名,请使用完整文件路径,flag格式:flag{/opt/apache2/shell}

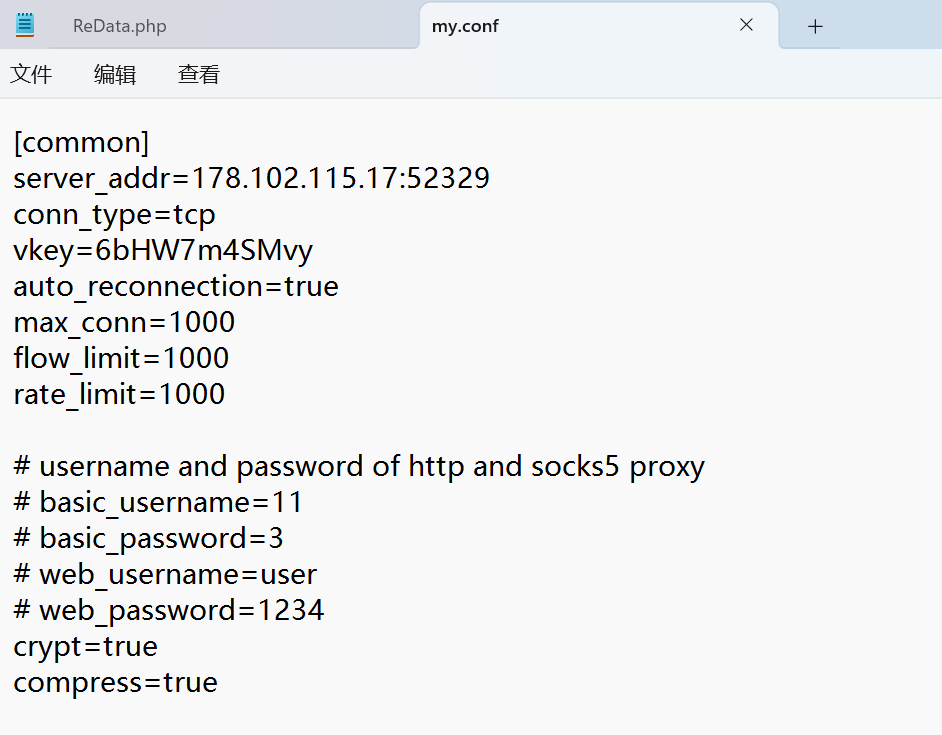

我们可以去临时目录查看一下配置文件进行分析,在这里也就是"\var\tmp\proc\"目录下的文件"my.conf";

plain

配置项分析

[common]:

这个部分表明配置文件的通用设置。

server_addr=178.102.115.17:52329:

服务器地址和端口号。这个配置指向外部服务器(IP 地址 178.102.115.17,端口 52329),可能是黑客用来控制或接管服务器的地址。

conn_type=tcp:

连接类型为 TCP。

vkey=6bHW7m4SMvy:

验证密钥或访问密钥,用于验证连接请求。

auto_reconnection=true:

自动重连设置为 true,表示断线后会自动重连。

max_conn=1000:

最大连接数为 1000,表示最多可以建立 1000 个连接。

flow_limit=1000 和 rate_limit=1000:

流量限制和速率限制,均为 1000。这些限制可能用于控制带宽使用。

crypt=true 和 compress=true:

数据加密和压缩设置为 true,表示传输的数据会被加密和压缩,以提高安全性和效率。

# username and password of http and socks5 proxy:

注释部分,提到 HTTP 和 SOCKS5 代理的用户名和密码配置(已被注释掉)。经过分析,可以猜测这个mysql为代理文件

plain

flag{/var/tmp/proc/mysql}flag

plain

flag{121.204.224.15}

flag{107.16.111.57}

flag{/var/www/html/admin/ebak/ReData.php}

flag{/var/tmp/proc/mysql}好小子,离成功又近 一步!!!