海外SRC赏金挖掘专栏

在学习SRC,漏洞挖掘,外网打点,渗透测试,攻防打点等的过程中,我很喜欢看一些国外的漏洞报告,总能通过国外的赏金大牛,黑客分享中学习到很多东西,有的是一些新的信息收集方式,又或者是一些骚思路,骚姿势,又或者是苛刻环境的漏洞利用。于是我打算开启这个专栏,将我认为优秀的文章进行翻译,加入我的理解和笔记,方便我自己学习和各位师傅共同进步,我争取做到日更,如果各位师傅觉得有用的话,可以给我点个关注~~ 如果师傅们有什么好的建议也欢迎联系我~~ 感谢各位师傅的支持~~

正文部分

信息收集

使用 Google 语法进行信息收集

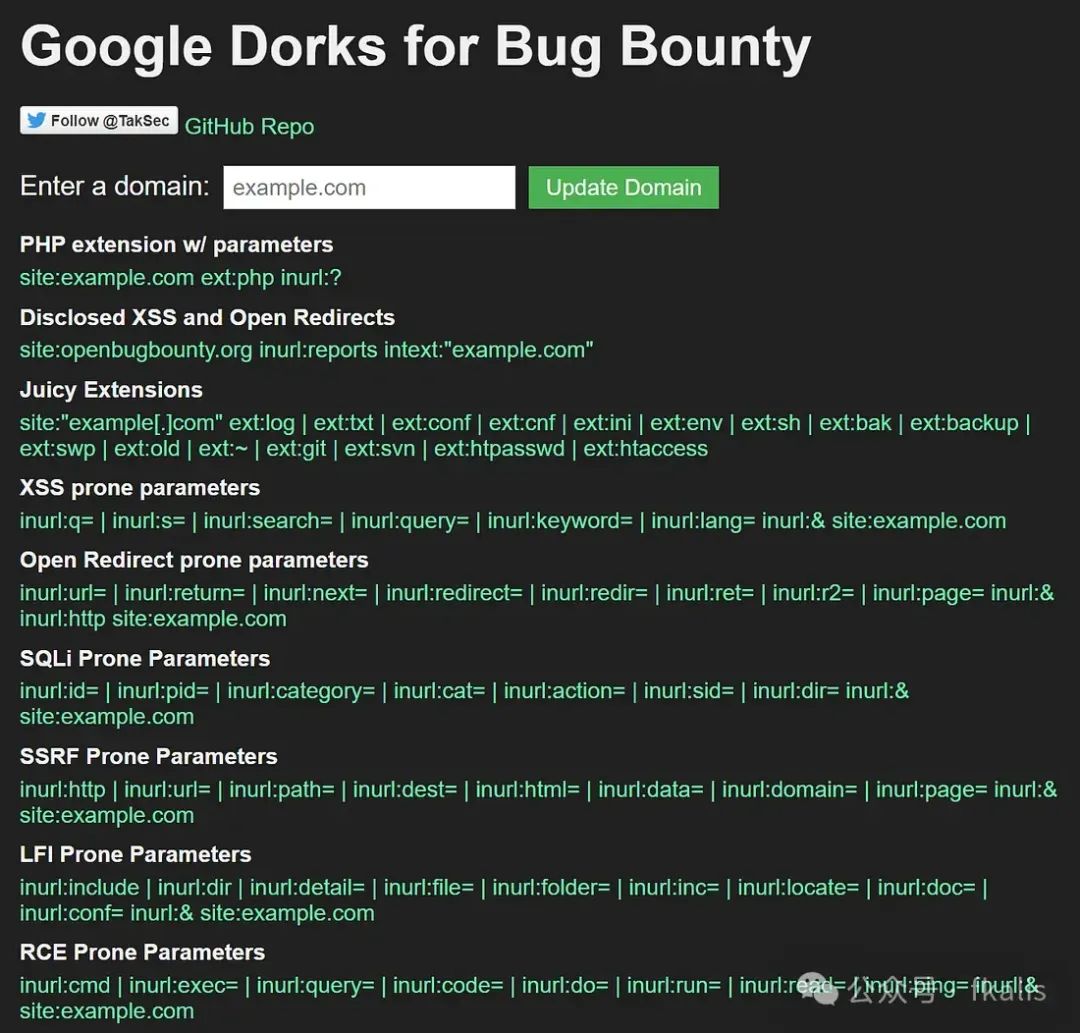

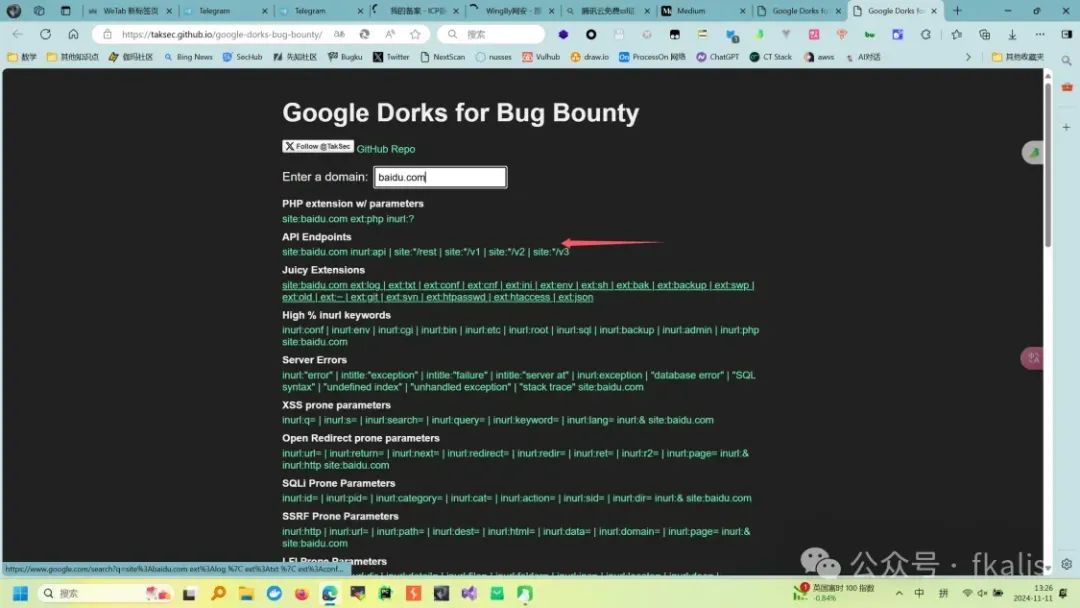

这里推荐一个网站,他设置好了一些常见的语法,可以让你更快的发现比较敏感的资产

https://taksec.github.io/google-dorks-bug-bounty/

输入想要寻找的域名,点击就会自动填充Google语法

XSS注入

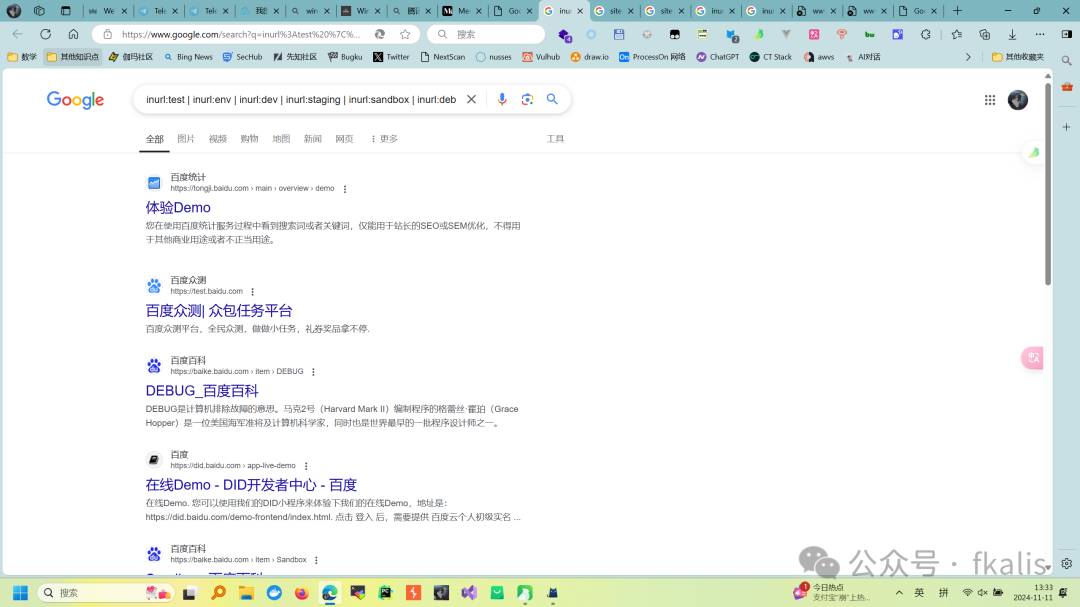

通过这个方式发现了目标资产的一个历史路径example.php

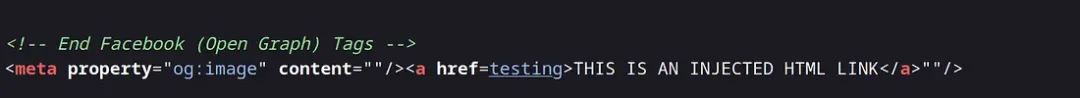

通过 Ctrl + U 发现了meta标签,并且没有过滤掉"/>,而且其可以通过参数t传参设置

go

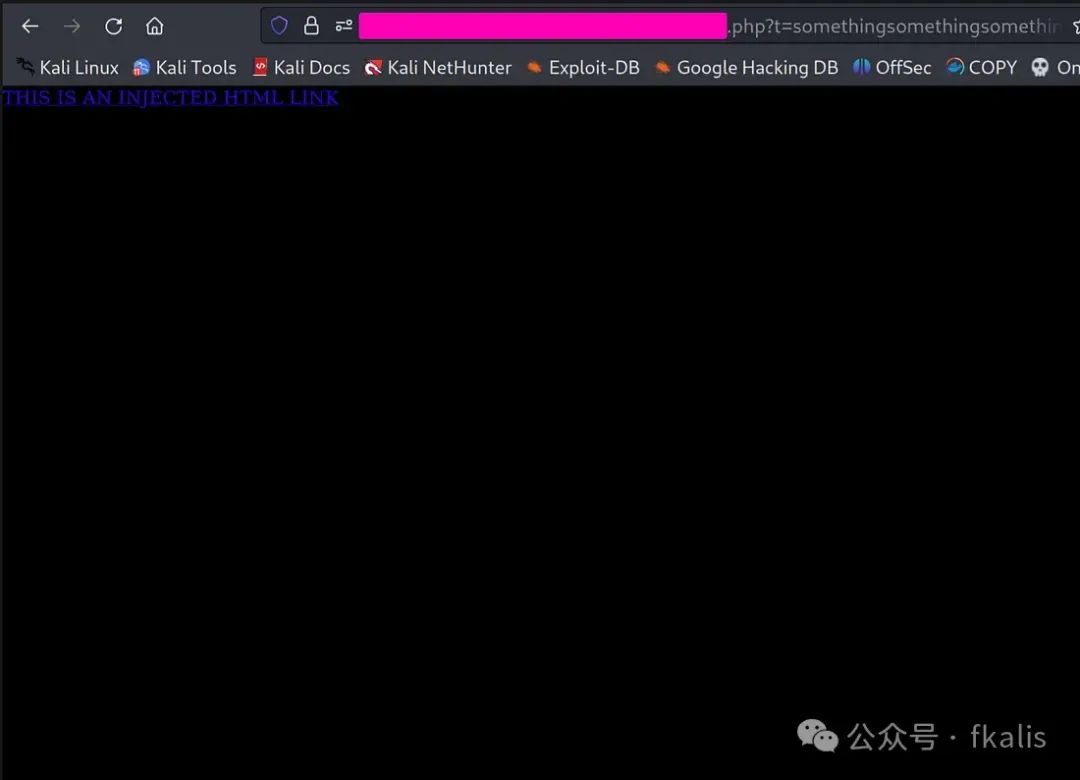

?t=somethingsomethingsomething&p="/><a href=testing>THIS IS AN INJECTED HTML LINK</a>"&s=something源代码:

网站正常解析:

尝试使用常见的poc <script>alert(1)</script>``<img src=x onerror=alert(1)>``JavaScript,发现存在waf

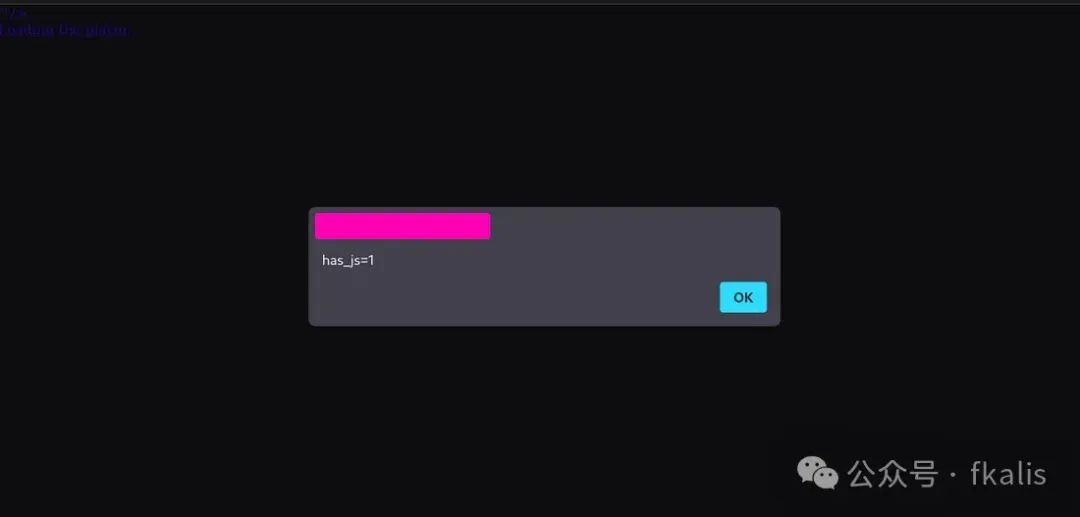

使用换行bypass waf

通过拦截的关键词,发现这个 WAF 是将 javascript 和 alert 等关键字列入黑名单。

这时候就可以使用 %0D换行符来进行混淆,

在HTML中其可以正常解析,

<a href="javascript:alert(1)">

但是在waf中他可能就无法正常识别

<a href="ja%0Dva%0Dscr%0Dipt:aler%0Dt(1)">

go

<a href="ja

va

scr

ipt:aler

t(1)">成功触发xss

知识星球

具体的星球介绍可以看一下这里~~

注意:帮会和星球是为了考虑大家的方便习惯,福利和内容是一致的,后续更新也是一致的~~~只需要进行一次付费就可以啦~~(建议还是使用帮会)

项目合作

有甲方大大,或者厂商师傅,或者其他的项目,欢迎咨询,我以及团队始终将客户的需求放在首位,确保客户满意度~~

目前主要的服务范围:

1. 渗透测试、漏洞扫描

2. 代码审计

3. 红蓝攻防

4. 重保以及其他攻防类项目

5. 红队武器化开发以及蓝队工具开发

6. CTF相关赛事的培训等

7. cnvd,cnnvd,edu,cve等证书

8. nisp,cisp等证书