请提交攻击者攻击成功的第一时间,格式:flag{YY:MM:DD hh:mm:ss}

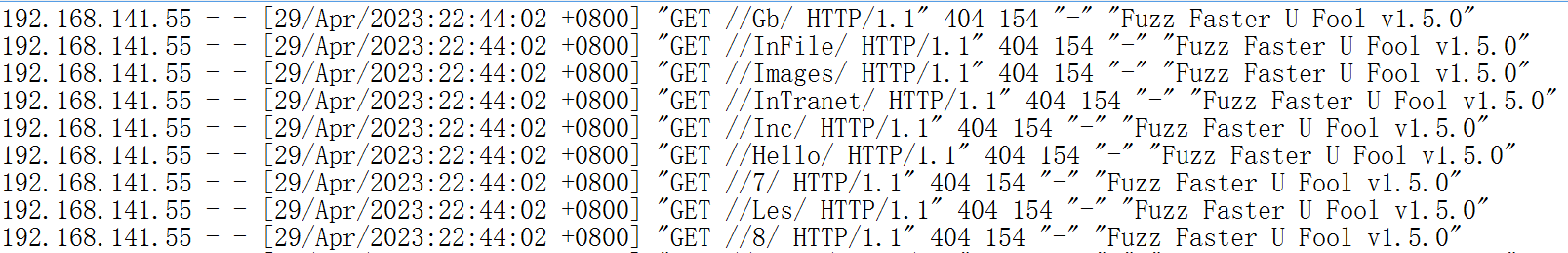

在nginx服务器的日志中找到记录,攻击者使用Fuzz Faster U Fool进行目录扫描。

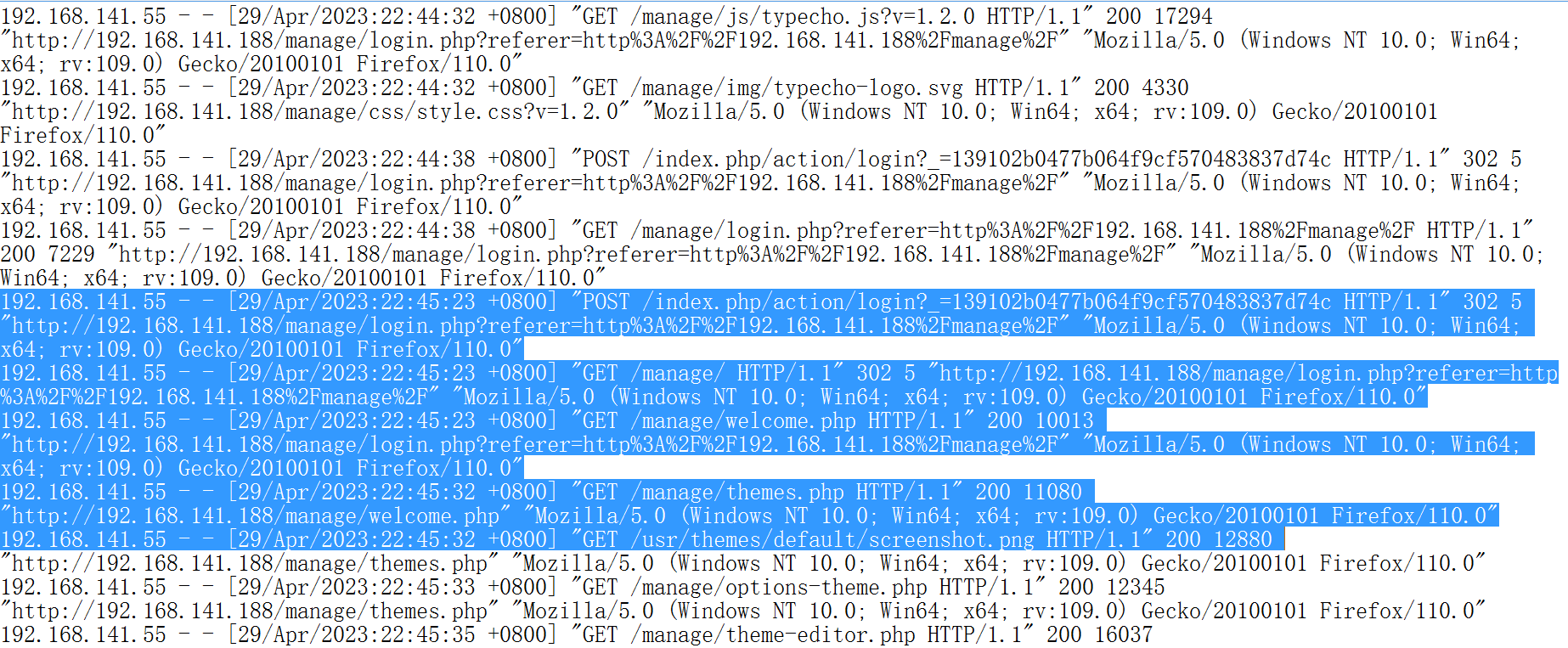

将后面非404响应码的记录单独拿出来进行分析,当29/Apr/2023 22:45:23登录后,能正常访问之后页面。

flag{2023:04:29 22:45:23}

请提交攻击者的浏览器版本 flag{Firgfox/2200}

日志中提取即可

flag{Firefox/110.0}

请提交攻击者目录扫描所使用的工具名称

日志中提取即可

flag{Fuzz Faster U Fool}

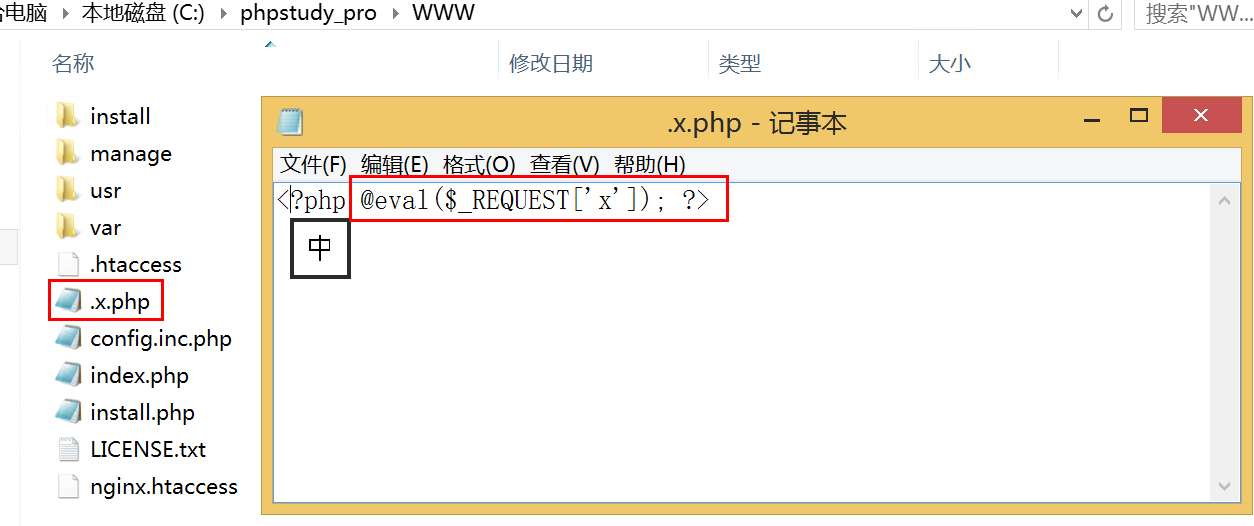

找到攻击者写入的恶意后门文件,提交文件名(完整路径)

日志中找到可疑目录访问。

在网站目录下找到该文件。

flag{C:\phpstudy_pro\WWW.x.php}

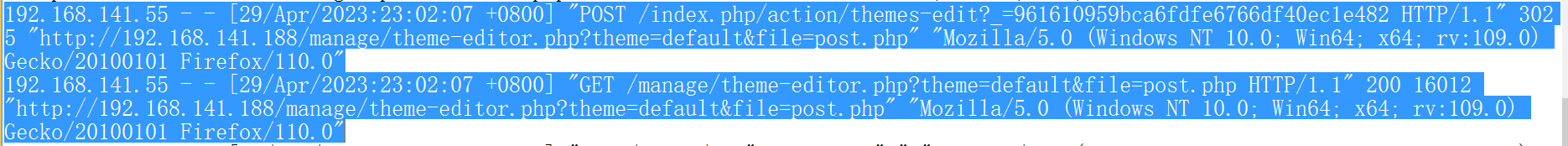

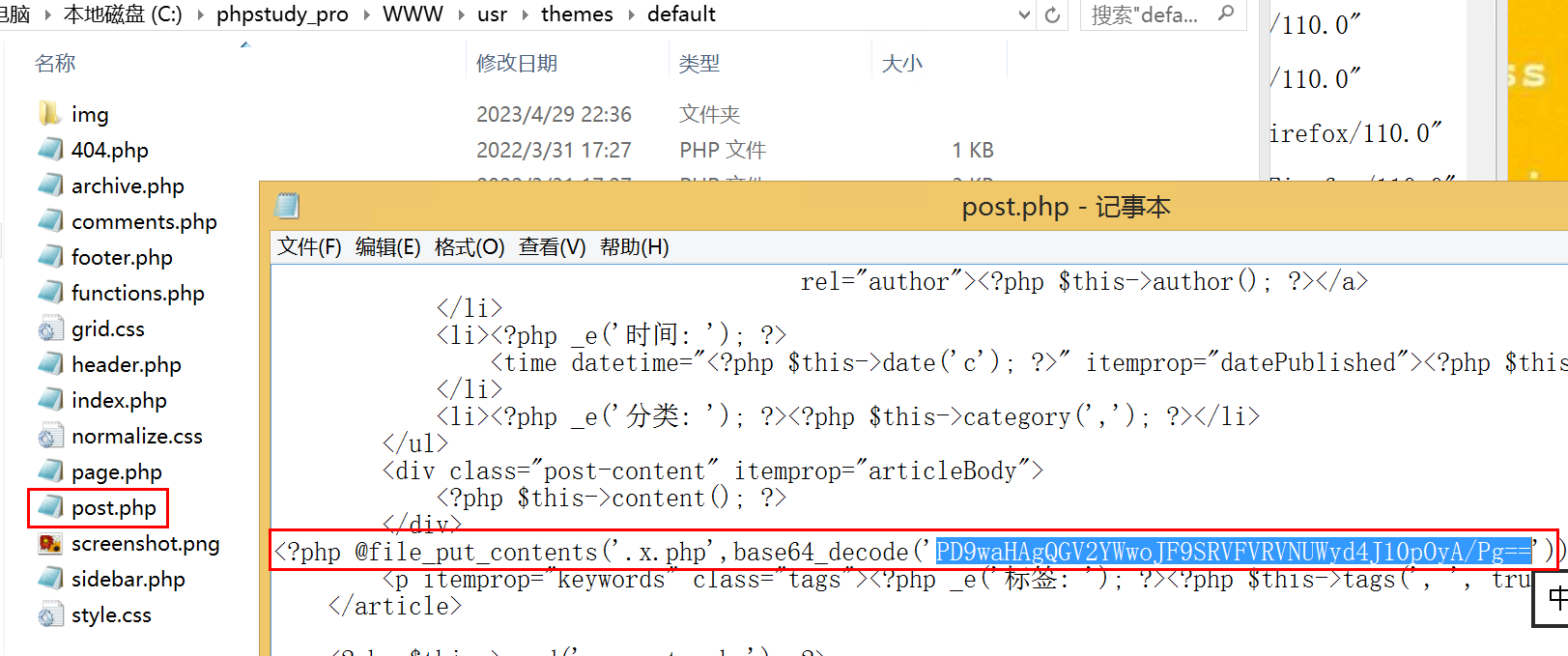

找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

找到一条这样的记录,找到该文件后进行分析,找到恶意代码。

每当调用这个文件时都会将一句话shell写入.x.php文件中。

flag{C:\phpstudy_pro\WWW\usr\themes\default\post.php}

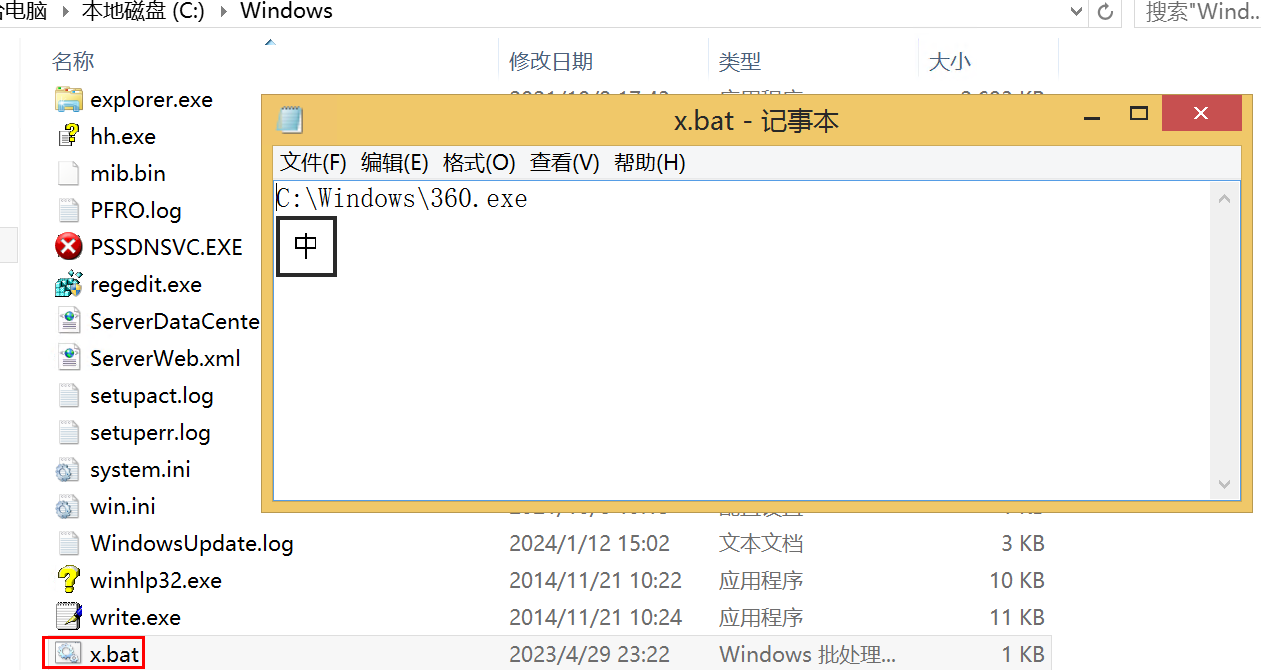

请指出可疑进程采用的自动启动的方式,启动的脚本的名字 flag{1.exe}

查看自启动文件目录

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

并无可疑文件,接下来查看Temp目录和Windows目录,在Windows目录下,发现可疑文件:

使用微步在线分析360.exe,发现是个恶意程序。

flag{x.bat}