title: OAuth2密码模式:信任的甜蜜陷阱与安全指南

date: 2025/05/29 14:56:19

updated: 2025/05/29 14:56:19

author: cmdragon

excerpt:

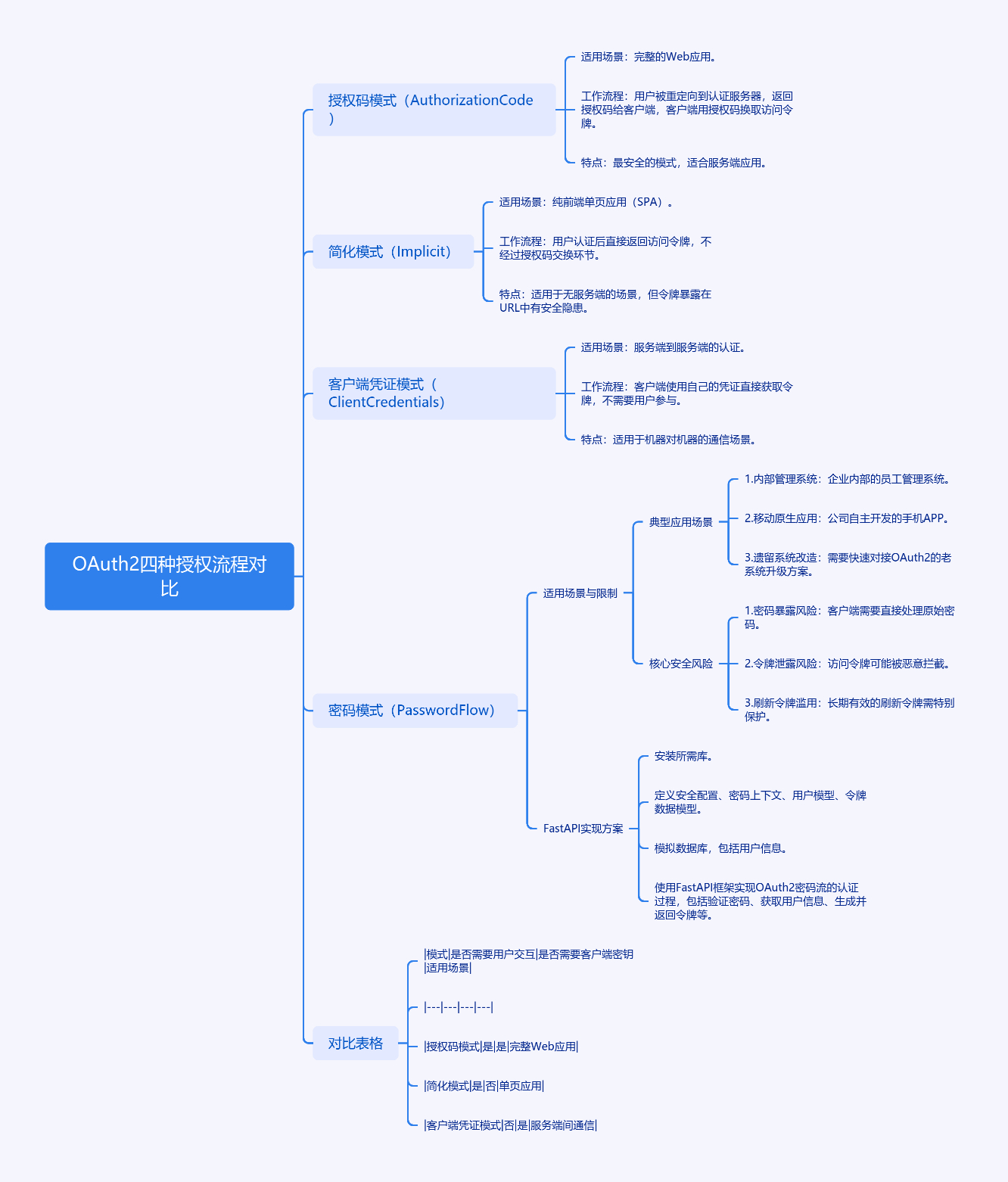

OAuth2定义了四种主要授权流程:授权码模式适用于完整Web应用,通过授权码交换令牌;简化模式适合单页应用,直接返回令牌但存在安全隐患;客户端凭证模式用于服务端间通信,无需用户参与;密码模式适用于受信任的客户端,直接使用用户名/密码换取令牌。每种模式针对不同场景设计,需根据应用需求和安全考量选择合适方案。密码模式实现中,FastAPI通过JWT令牌和bcrypt密码哈希确保安全性,但需高度信任客户端。

categories:

- 后端开发

- FastAPI

tags:

- OAuth2

- 授权流程

- 密码模式

- FastAPI

- 安全风险

- JWT令牌

- 身份验证

扫描二维码

关注或者微信搜一搜:编程智域 前端至全栈交流与成长

探索数千个预构建的 AI 应用,开启你的下一个伟大创意:https://tools.cmdragon.cn/

1. OAuth2四种授权流程对比

在构建现代Web应用时,身份验证和授权是保障系统安全的核心环节。OAuth2作为行业标准协议,定义了四种主要授权流程,每种流程都针对不同的应用场景设计。

1.1 授权码模式(Authorization Code)

- 适用场景:完整的Web应用(包含服务端)

- 工作流程 :

- 用户被重定向到认证服务器

- 返回授权码给客户端

- 客户端用授权码换取访问令牌

- 特点:最安全的模式,适合服务端应用

1.2 简化模式(Implicit)

- 适用场景:纯前端单页应用(SPA)

- 工作流程 :

- 用户认证后直接返回访问令牌

- 不经过授权码交换环节

- 特点:适用于无服务端的场景,但令牌暴露在URL中有安全隐患

1.3 客户端凭证模式(Client Credentials)

- 适用场景:服务端到服务端的认证

- 工作流程 :

- 客户端使用自己的凭证直接获取令牌

- 不需要用户参与

- 特点:适用于机器对机器的通信场景

1.4 密码模式(Password Flow)

- 适用场景:高度信任的客户端应用

- 工作流程 :

- 用户直接提供用户名/密码

- 客户端用凭证换取访问令牌

- 特点:简化流程但需高度信任客户端

对比表格:

| 模式 | 是否需要用户交互 | 是否需要客户端密钥 | 适用场景 |

|---|---|---|---|

| 授权码模式 | 是 | 是 | 完整Web应用 |

| 简化模式 | 是 | 否 | 单页应用 |

| 客户端凭证模式 | 否 | 是 | 服务端间通信 |

| 密码模式 | 是 | 是 | 受信任的客户端 |

2. 密码模式(Password Flow)的适用场景与限制

2.1 典型应用场景

- 内部管理系统:企业内部的员工管理系统,客户端和服务端由同一团队维护

- 移动原生应用:公司自主开发的手机APP,能够安全存储凭证

- 遗留系统改造:需要快速对接OAuth2的老系统升级方案

2.2 核心安全风险

- 密码暴露风险:客户端需要直接处理原始密码

- 令牌泄露风险:访问令牌可能被恶意拦截

- 刷新令牌滥用:长期有效的刷新令牌需特别保护

2.3 FastAPI实现方案

安装所需库:

bash

pip install fastapi==0.78.0

pip install uvicorn==0.18.2

pip install python-jose[cryptography]==3.3.0

pip install passlib[bcrypt]==1.7.4完整实现代码:

python

from datetime import datetime, timedelta

from typing import Optional

from fastapi import Depends, FastAPI, HTTPException, status

from fastapi.security import OAuth2PasswordBearer, OAuth2PasswordRequestForm

from jose import JWTError, jwt

from passlib.context import CryptContext

from pydantic import BaseModel

# 安全配置

SECRET_KEY = "your-secret-key-here"

ALGORITHM = "HS256"

ACCESS_TOKEN_EXPIRE_MINUTES = 30

# 密码上下文

pwd_context = CryptContext(schemes=["bcrypt"], deprecated="auto")

# 用户模型

class User(BaseModel):

username: str

hashed_password: str

disabled: Optional[bool] = None

class UserInDB(User):

id: int

# 令牌数据模型

class Token(BaseModel):

access_token: str

token_type: str

class TokenData(BaseModel):

username: Optional[str] = None

# 模拟数据库

fake_users_db = {

"admin": {

"id": 1,

"username": "admin",

"hashed_password": pwd_context.hash("secret"),

"disabled": False

}

}

app = FastAPI()

oauth2_scheme = OAuth2PasswordBearer(tokenUrl="token")

def verify_password(plain_password: str, hashed_password: str):

return pwd_context.verify(plain_password, hashed_password)

def get_user(db, username: str):

if username in db:

user_dict = db[username]

return UserInDB(**user_dict)

def authenticate_user(fake_db, username: str, password: str):

user = get_user(fake_db, username)

if not user:

return False

if not verify_password(password, user.hashed_password):

return False

return user

def create_access_token(data: dict, expires_delta: Optional[timedelta] = None):

to_encode = data.copy()

if expires_delta:

expire = datetime.utcnow() + expires_delta

else:

expire = datetime.utcnow() + timedelta(minutes=15)

to_encode.update({"exp": expire})

encoded_jwt = jwt.encode(to_encode, SECRET_KEY, algorithm=ALGORITHM)

return encoded_jwt

@app.post("/token", response_model=Token)

async def login_for_access_token(form_data: OAuth2PasswordRequestForm = Depends()):

user = authenticate_user(fake_users_db, form_data.username, form_data.password)

if not user:

raise HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Incorrect username or password",

headers={"WWW-Authenticate": "Bearer"},

)

access_token_expires = timedelta(minutes=ACCESS_TOKEN_EXPIRE_MINUTES)

access_token = create_access_token(

data={"sub": user.username}, expires_delta=access_token_expires

)

return {"access_token": access_token, "token_type": "bearer"}2.4 关键代码解析

- 密码哈希:使用bcrypt算法存储密码哈希值,即使数据库泄露也不会暴露原始密码

- JWT令牌:采用HS256签名算法生成包含过期时间的加密令牌

- 依赖注入:OAuth2PasswordRequestForm自动解析表单数据

- 错误处理:标准化HTTP 401错误响应格式

3. 课后Quiz

问题1 :为什么密码模式不适用于第三方应用?

A. 因为需要用户信任客户端

B. 因为令牌有效期太短

C. 因为不支持HTTPS协议

D. 因为需要OAuth2认证服务器

答案解析:正确答案A。密码模式要求用户将原始密码交给客户端,这需要用户完全信任客户端程序。第三方应用无法保证不滥用用户密码,因此该模式仅适用于第一方应用。

问题2 :以下哪个配置参数直接影响JWT令牌的安全性?

A. ACCESS_TOKEN_EXPIRE_MINUTES

B. ALGORITHM

C. tokenUrl

D. response_model

答案解析:正确答案B。JWT使用的签名算法(如HS256/RS256)直接决定令牌的防篡改能力,是安全性的核心参数。虽然过期时间也很重要,但算法选择对安全性影响更大。

4. 常见报错解决方案

报错1:422 Validation Error

json

{

"detail": [

{

"loc": [

"body",

"grant_type"

],

"msg": "field required",

"type": "value_error.missing"

}

]

}原因 :请求体缺少OAuth2规范的必要字段

解决方案:

- 确认使用标准的OAuth2PasswordRequestForm

- 检查请求头是否包含

Content-Type: application/x-www-form-urlencoded - 使用Postman等工具测试时,选择x-www-form-urlencoded格式

报错2:401 Unauthorized

json

{

"detail": "Could not validate credentials"

}排查步骤:

- 检查密码哈希是否使用相同算法生成

- 验证数据库中的用户状态是否可用(disabled字段)

- 确认JWT令牌未过期

- 检查SECRET_KEY在不同环境中的一致性

预防建议:

- 在开发环境启用调试模式:

python

@app.get("/users/me")

async def read_users_me(current_user: User = Depends(get_current_active_user)):

return current_user.dict()- 使用Swagger UI进行端点测试(访问

/docs) - 配置日志记录身份验证过程

余下文章内容请点击跳转至 个人博客页面 或者 扫码关注或者微信搜一搜:编程智域 前端至全栈交流与成长,阅读完整的文章:OAuth2密码模式:信任的甜蜜陷阱与安全指南 | cmdragon's Blog

往期文章归档:

- API安全大揭秘:认证与授权的双面舞会 | cmdragon's Blog

- 异步日志监控:FastAPI与MongoDB的高效整合之道 | cmdragon's Blog

- FastAPI与MongoDB分片集群:异步数据路由与聚合优化 | cmdragon's Blog

- FastAPI与MongoDB Change Stream的实时数据交响曲 | cmdragon's Blog

- 地理空间索引:解锁日志分析中的位置智慧 | cmdragon's Blog

- 异步之舞:FastAPI与MongoDB的极致性能优化之旅 | cmdragon's Blog

- 异步日志分析:MongoDB与FastAPI的高效存储揭秘 | cmdragon's Blog

- MongoDB索引优化的艺术:从基础原理到性能调优实战 | cmdragon's Blog

- 解锁FastAPI与MongoDB聚合管道的性能奥秘 | cmdragon's Blog

- 异步之舞:Motor驱动与MongoDB的CRUD交响曲 | cmdragon's Blog

- 异步之舞:FastAPI与MongoDB的深度协奏 | cmdragon's Blog

- 数据库迁移的艺术:FastAPI生产环境中的灰度发布与回滚策略 | cmdragon's Blog

- 数据库迁移的艺术:团队协作中的冲突预防与解决之道 | cmdragon's Blog

- 驾驭FastAPI多数据库:从读写分离到跨库事务的艺术 | cmdragon's Blog

- 数据库事务隔离与Alembic数据恢复的实战艺术 | cmdragon's Blog

- FastAPI与Alembic:数据库迁移的隐秘艺术 | cmdragon's Blog

- 飞行中的引擎更换:生产环境数据库迁移的艺术与科学 | cmdragon's Blog

- Alembic迁移脚本冲突的智能检测与优雅合并之道 | cmdragon's Blog

- 多数据库迁移的艺术:Alembic在复杂环境中的精妙应用 | cmdragon's Blog

- 数据库事务回滚:FastAPI中的存档与读档大法 | cmdragon's Blog

- Alembic迁移脚本:让数据库变身时间旅行者 | cmdragon's Blog

- 数据库连接池:从银行柜台到代码世界的奇妙旅程 | cmdragon's Blog

- 点赞背后的技术大冒险:分布式事务与SAGA模式 | cmdragon's Blog

- N+1查询:数据库性能的隐形杀手与终极拯救指南 | cmdragon's Blog

- FastAPI与Tortoise-ORM开发的神奇之旅 | cmdragon's Blog

- DDD分层设计与异步职责划分:让你的代码不再"异步"混乱 | cmdragon's Blog

- 异步数据库事务锁:电商库存扣减的防超卖秘籍 | cmdragon's Blog

- FastAPI中的复杂查询与原子更新指南 | cmdragon's Blog

- 深入解析Tortoise-ORM关系型字段与异步查询 | cmdragon's Blog

- FastAPI与Tortoise-ORM模型配置及aerich迁移工具 | cmdragon's Blog

- 异步IO与Tortoise-ORM的数据库 | cmdragon's Blog

- FastAPI数据库连接池配置与监控 | cmdragon's Blog

- 分布式事务在点赞功能中的实现 | cmdragon's Blog

- Tortoise-ORM级联查询与预加载性能优化 | cmdragon's Blog

- XML Sitemap