背景信息

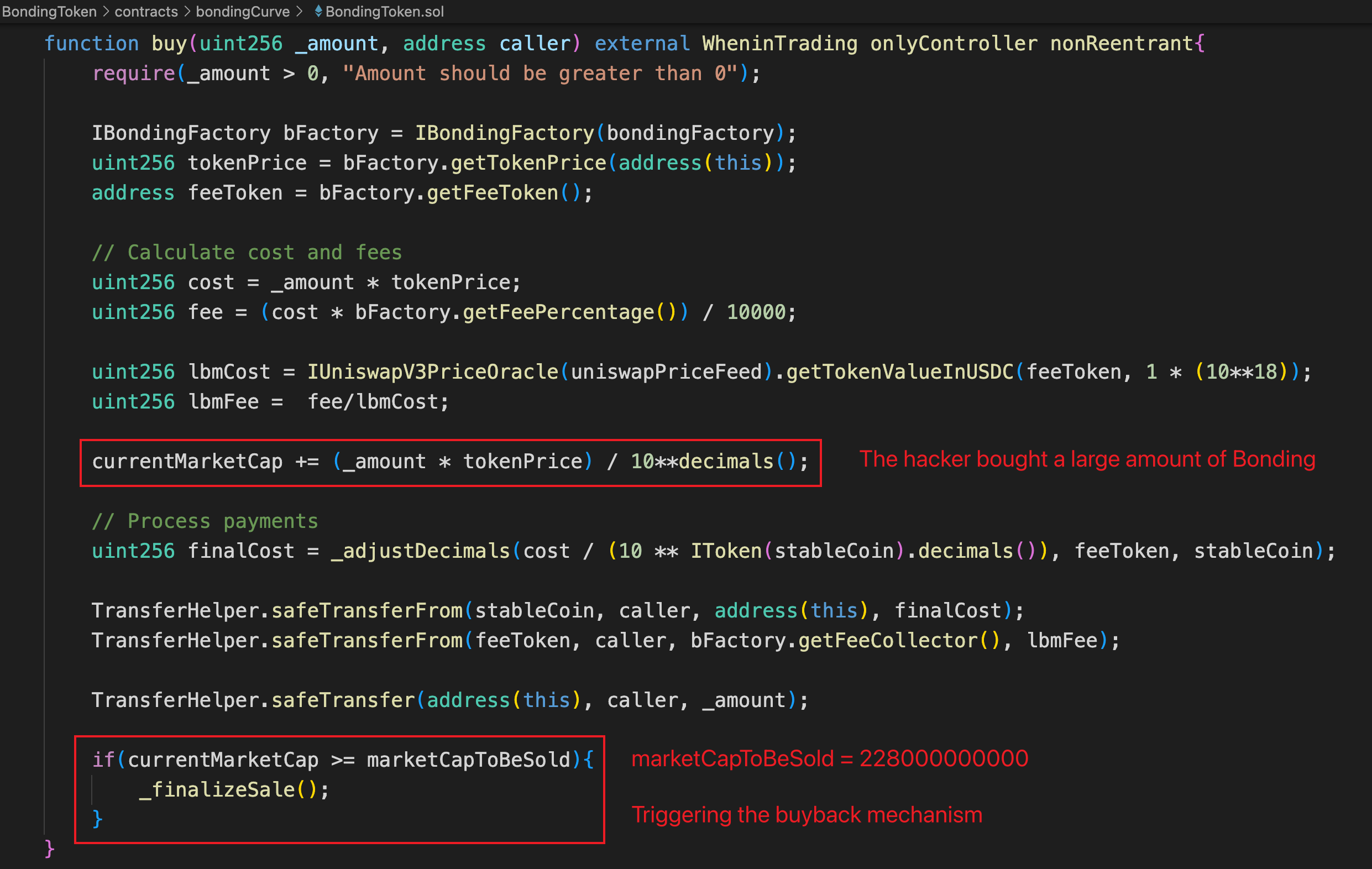

本次攻击涉及 Bonding 和 LBM 两种代币,用户可以通过 Bonding.buy() 用 USDC 购买 Bonding,当 Bonding 合约中的 USDC 累积超过一定阈值时会触发回购机制将 USDC 兑换成 LBM,随后向 [Bonding, LBM] pool 添加流动性。

造成本次攻击的原因是添加流动性所采用的 pool 并未提前创建(代码逻辑是第一次触发时不存在则创建),攻击者先创建了比例失衡的恶意 [Bonding, LBM] pool。然后通过闪电贷大量的 USDC 来购买 Bonding 触发回购机制,当协议将大量的 LBM 添加到 pool 中后,攻击者将手上的 Bonding 兑换成 USDC 完成获利(Bonding -> LBM -> WETH -> USDC 完成获利)。损失金额 4884 USDC。

漏洞合约:https://basescan.org/address/0xffa1ed9c565a4e635543123b29889e96bcafa184#code

Trace 分析

-

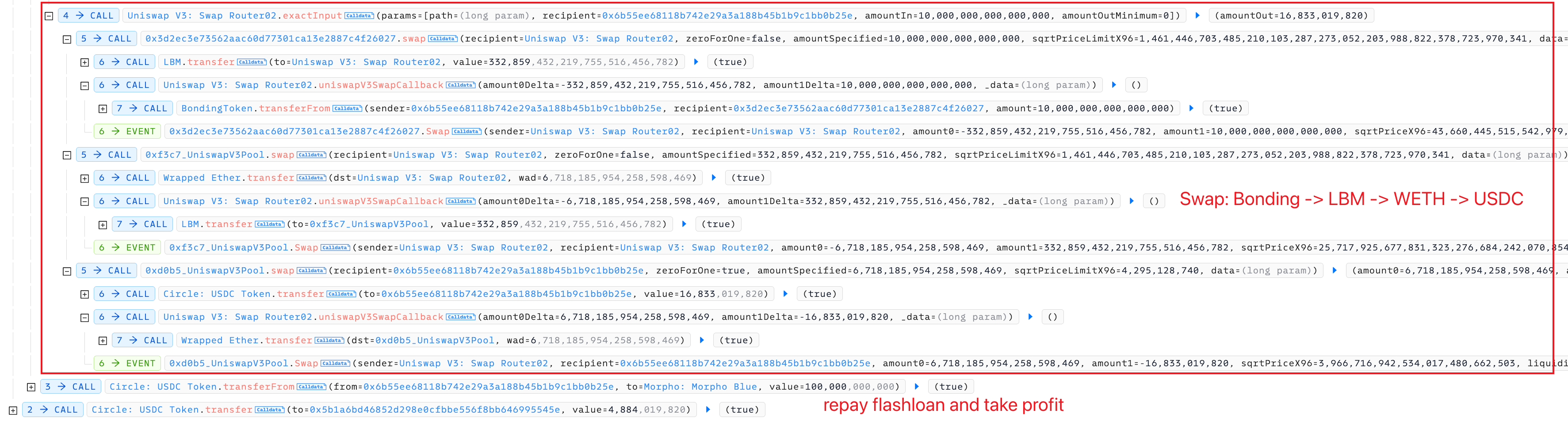

闪电贷获得 100000 USDC

-

攻击者创建了Bonding 的价格极高的 [Bonding, LBM] pool

-

攻击者通过 Bonding.buy() 用 11949 USDC 换取 1194.9 Bonding

-

触发 Bonding 的回购机制

-

用 17100 USDC 换取 332874 LBM

-

将 332874 LBM 和 0 Bonding 作为流动性添加到攻击者创建的 pool 中

-

攻击者在恶意构造的 pool 中用 0.01 Bonding 换出 332874 LBM,随后按照 Bonding -> LBM -> WETH -> USDC 这个路径获得 16833 USDC

-

归还闪电贷 100000 USDC,获利 4884 USDC。

代码分析

Bonding 和 LBM 组成一个双代币协议,LBM 作为 Bonding 的 feeToken。本次漏洞产生的原因主要在 Bonding 代币中。攻击者通过购入大量的 Bonding 代币触发回购机制。

https://vscode.blockscan.com/8453/0x8D2Eb55F429aC689134ee547C74720BC41219F39

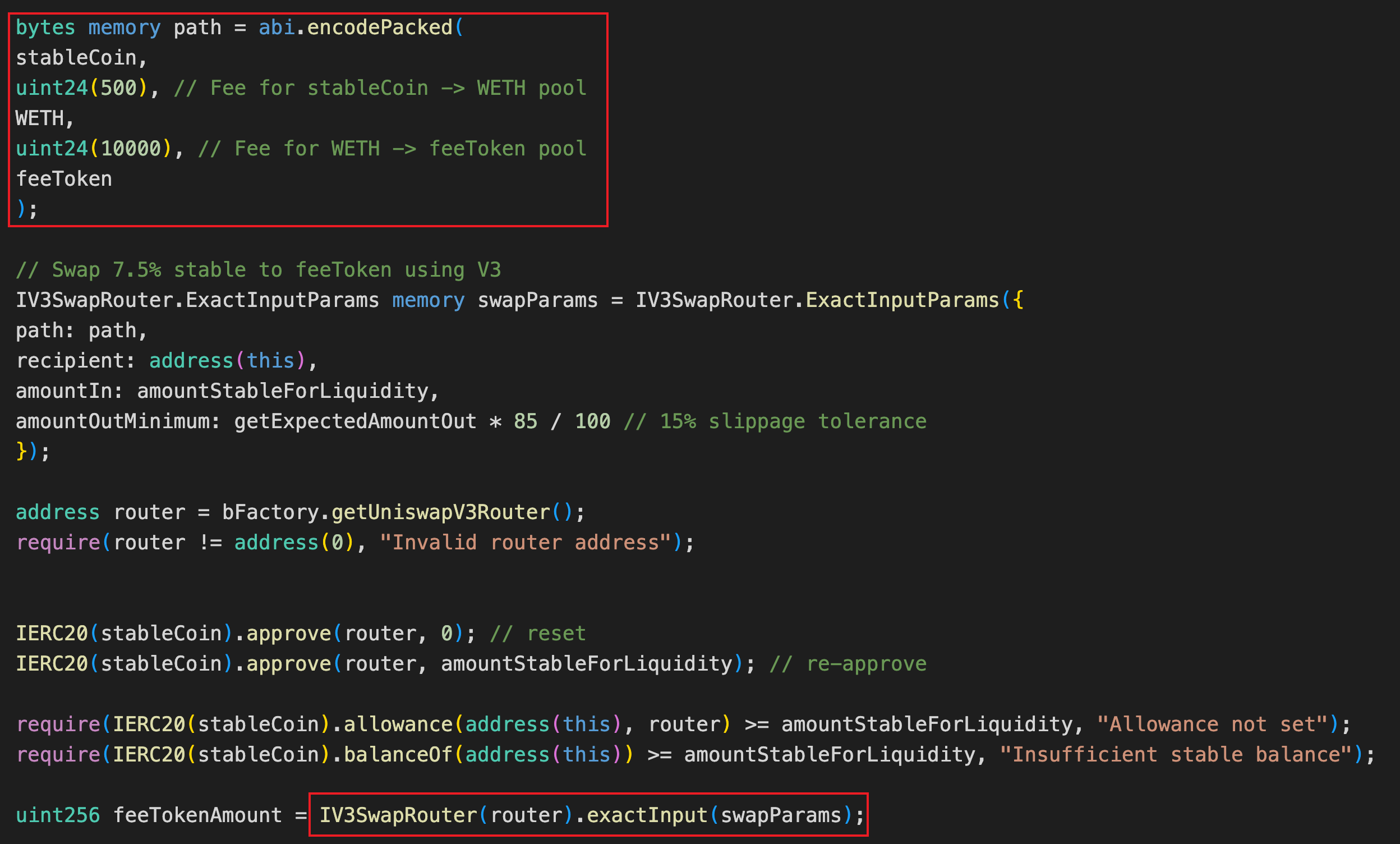

在 _finalizeSale() 函数中,首先将 USDC 换成 LBM

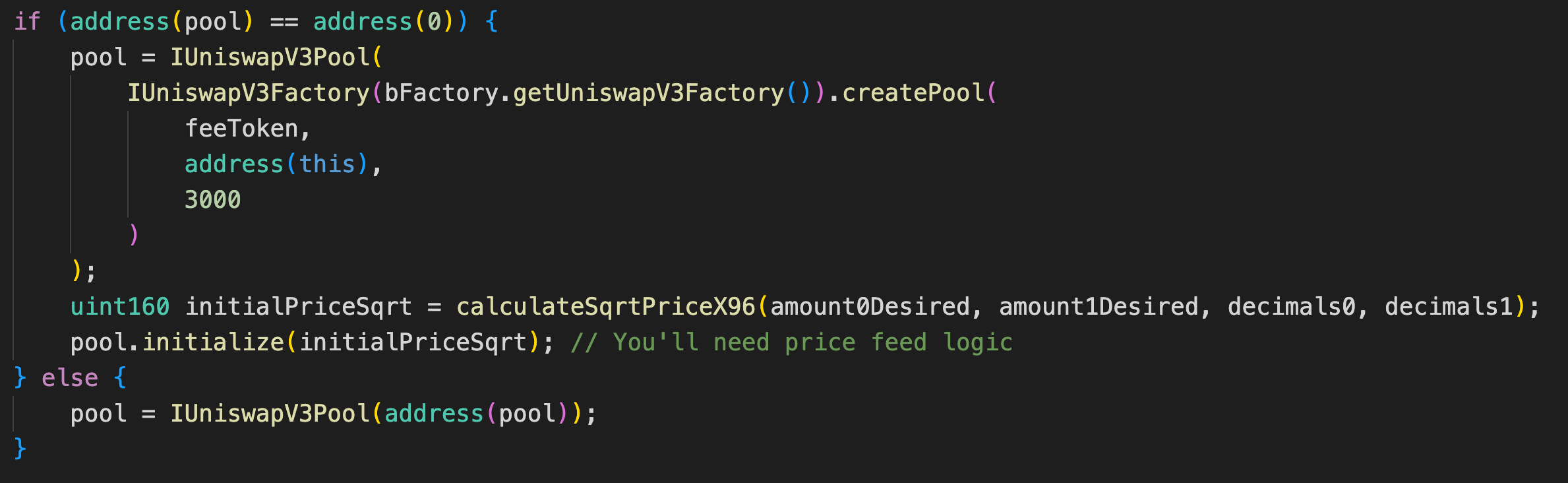

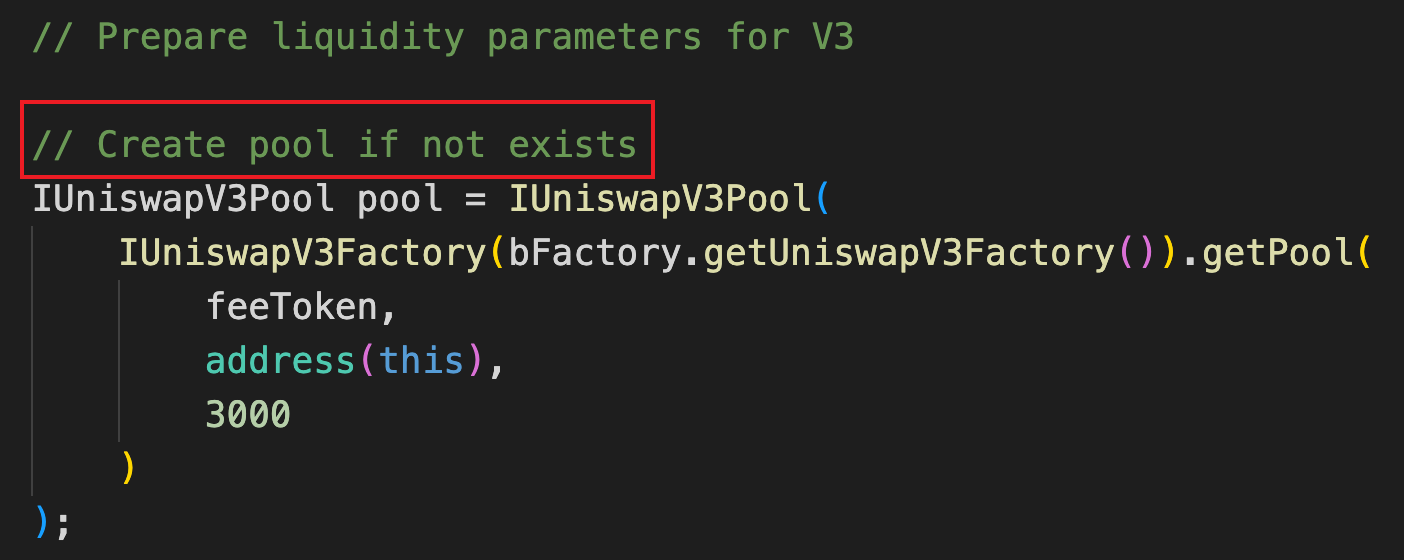

随后检查需要添加流动性的 [Bonding, LBM] pool ,通过注释可以看出,项目方是故意先不部署池子的,等到实际触发回购机制的时候再创建,这就给了攻击者可乘之机。

由于攻击者已经创建好了 [Bonding, LBM] pool ,所以这里 pool 地址为非零地址。最终使得协议按照攻击者设置的 LBM 价格极高的比例向 pool 添加流动性,攻击者可以用极少的 Bonding 套取大量的 LBM,转而出售成 USDC 完成获利。