安装文档这里:主机安全---开源wazuh安装-CSDN博客

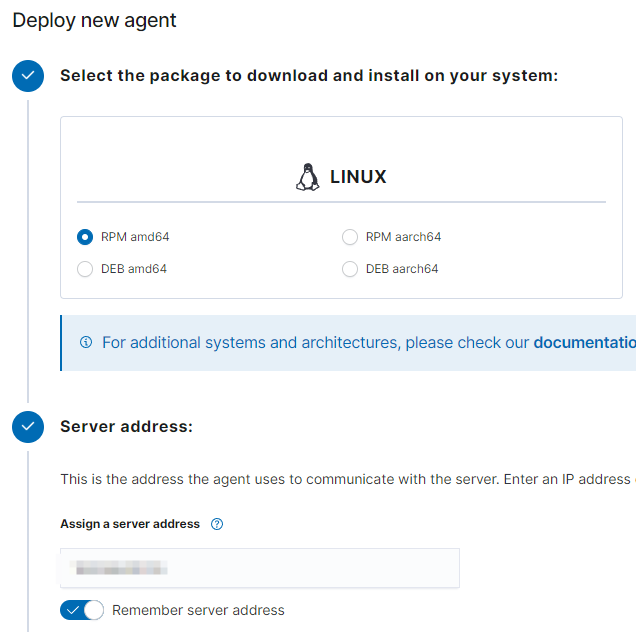

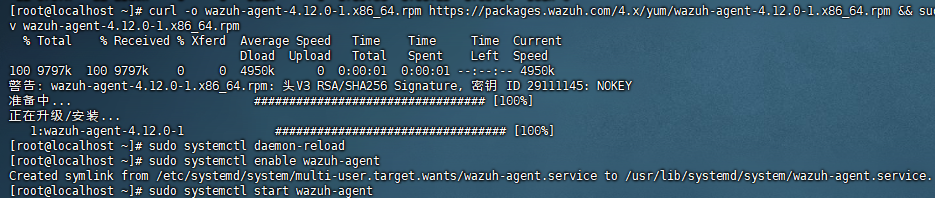

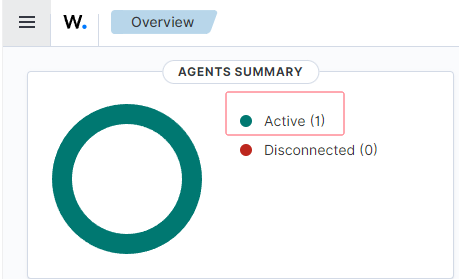

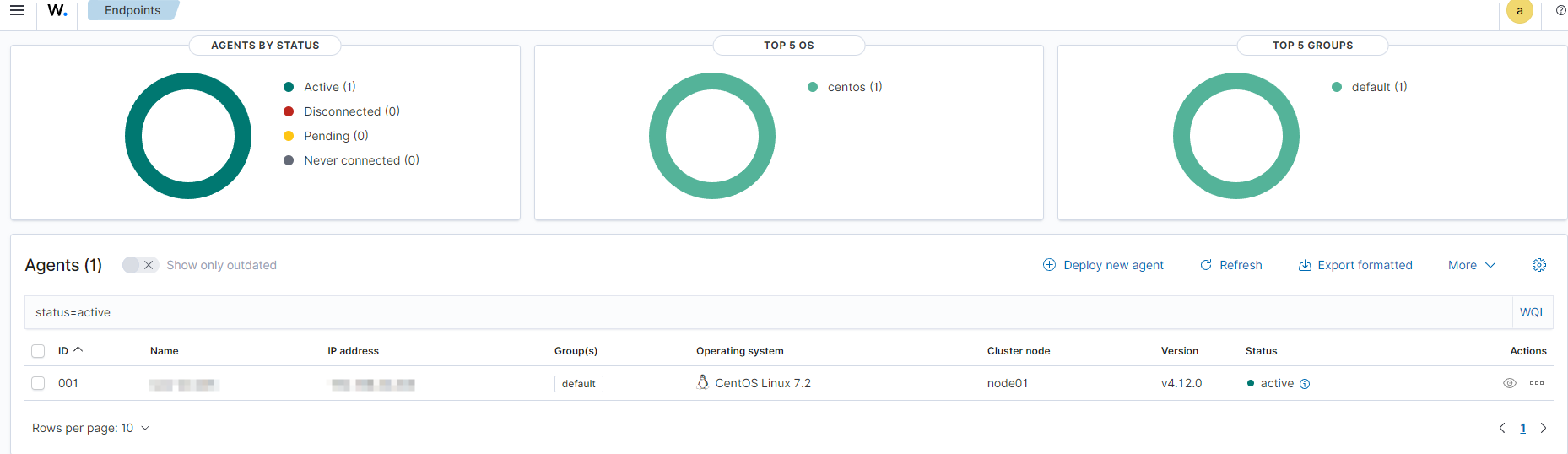

1、接入主机----根据要求一步步填写

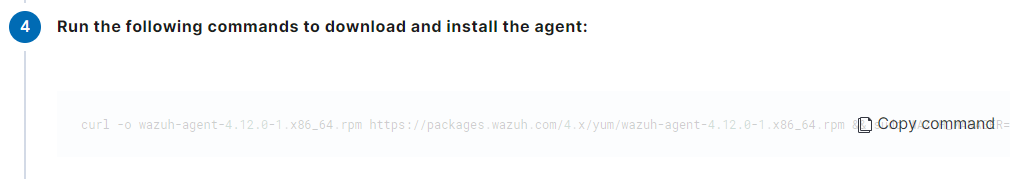

复制这条命令,在客户机上执行安装

systemctl daemon-reload

systemctl enable wazuh-agent

systemctl start wazuh-agent

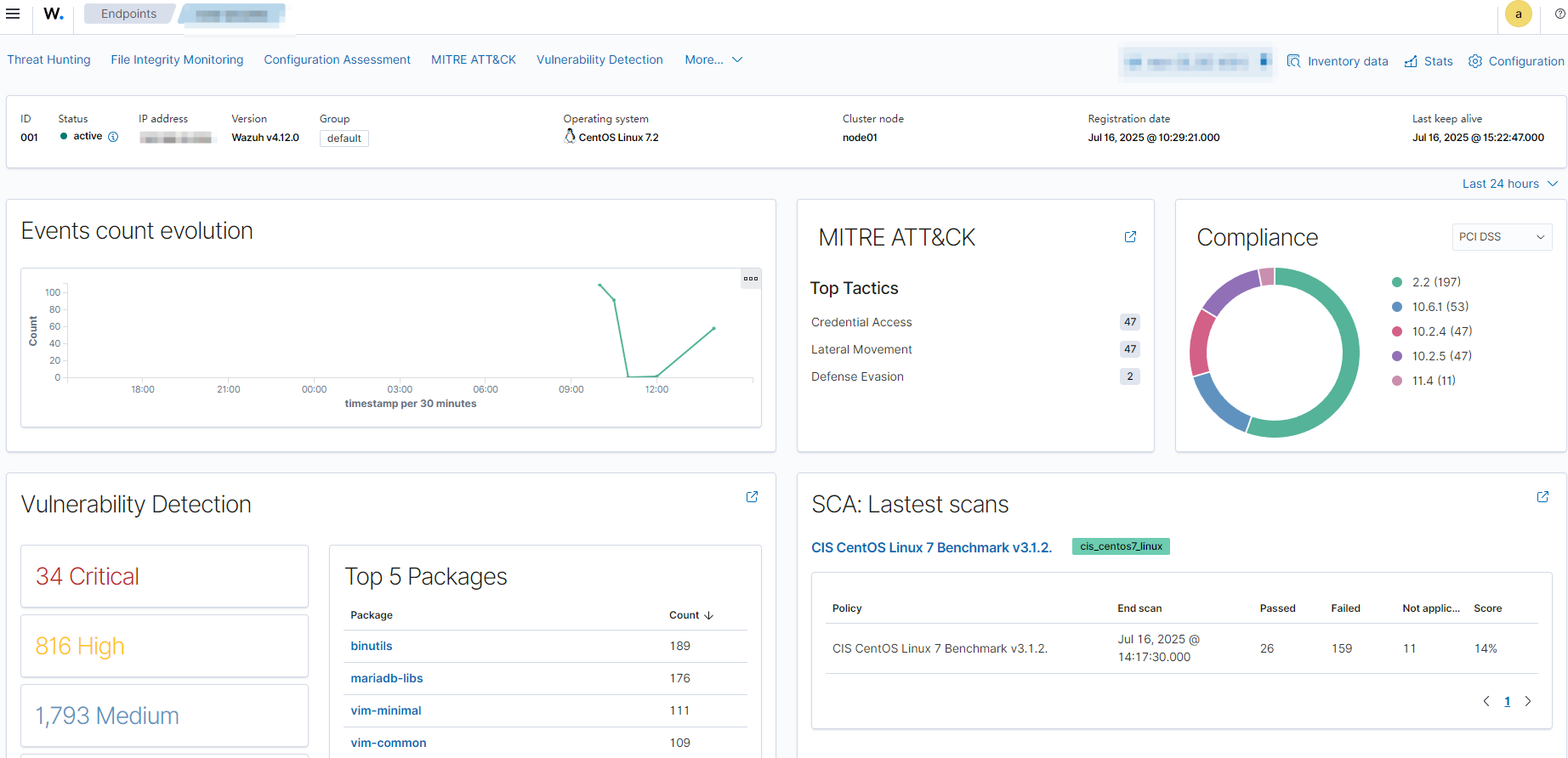

2、测试防御--ssh

查看SSH登录告警规则【服务端】

进入规则目录并查看SSH相关规则文件:

bash

cd /var/ossec/ruleset/rules

cat 0095-sshd_rules.xml文件中的5710规则示例:

XML

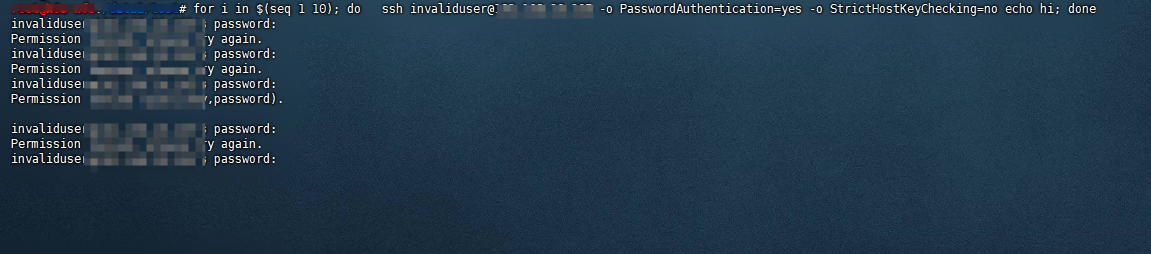

#####尝试用一个不存在的用户登录

<rule id="5710" level="5">

<if_sid>5700</if_sid>

<match>illegal user|invalid user</match>

<description>sshd: Attempt to login using a non-existent user</description>

<mitre>

<id>T1110.001</id>

<id>T1021.004</id>

</mitre>

<group>authentication_failed,gdpr_IV_35.7.d,gdpr_IV_32.2,gpg13_7.1,hipaa_164.312.b,invalid_login,nist_800_53_AU.14,nist_800_53_AC.7,nist_800_53_AU.6,pci_dss_10.2.4,pci_dss_10.2.5,pci_dss_10.6.1,tsc_CC6.1,tsc_CC6.8,tsc_CC7.2,tsc_CC7.3,</group>

</rule>触发规则测试方法

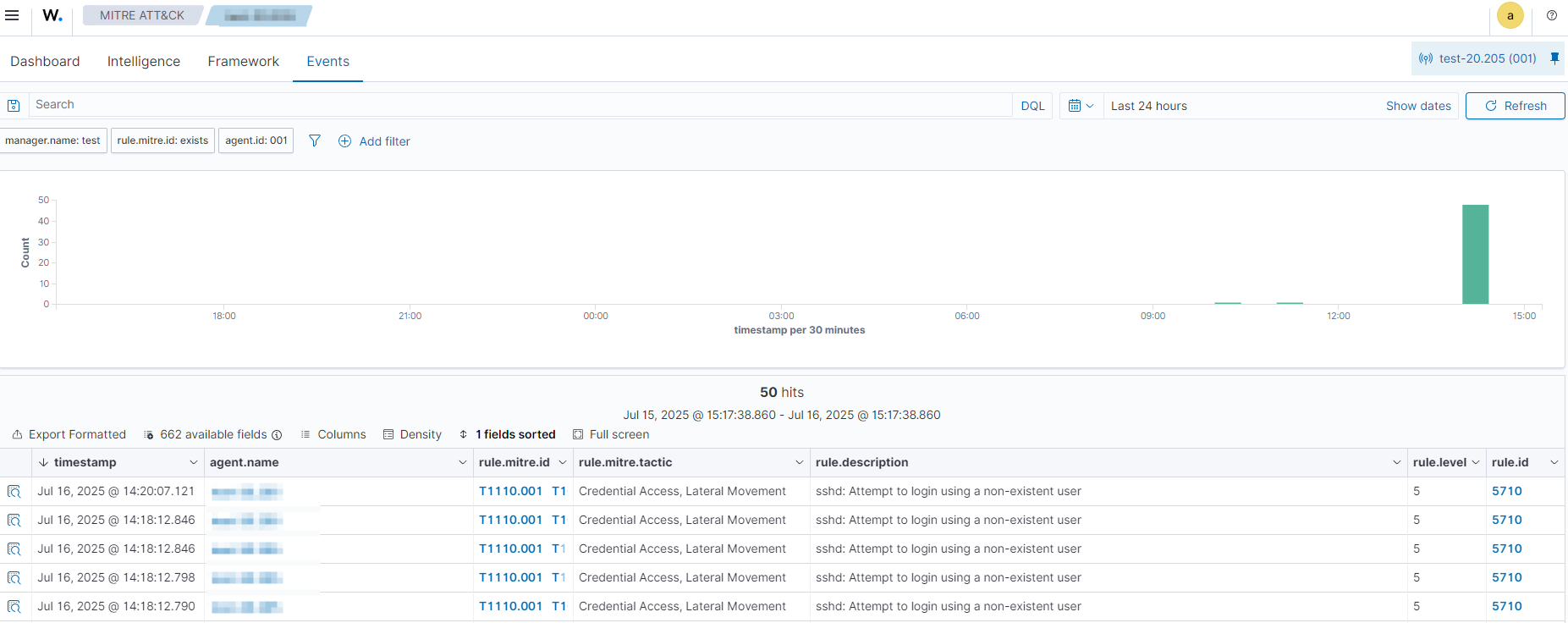

使用远程终端工具(Xshell/MobaXterm)或本地登录界面,输入不存在的用户名和任意密码进行登录尝试。触发后可在Wazuh管理界面查看安全事件消息。

配置主动防御响应

编辑主配置文件添加防火墙拦截规则:

bash

vi /var/ossec/etc/ossec.conf在<active-response>区块添加以下内容(注意修正原文本中的标签拼写错误):

XML

<active-response>

<command>firewall-drop</command>

<location>local</location>

<rules_id>5710</rules_id>

<timeout>100</timeout>

</active-response>关键参数说明:

firewall-drop:触发防火墙拦截动作rules_id=5710:绑定到SSH无效用户登录规则timeout=100:拦截持续时间(秒)

效果验证

- 触发规则后,攻击源IP将被防火墙阻断100秒

- 在此期间访问Web界面会出现连接超时

- 可通过调整

timeout值延长/缩短阻断时长

注意:配置变更后需重启Wazuh服务生效:

bash

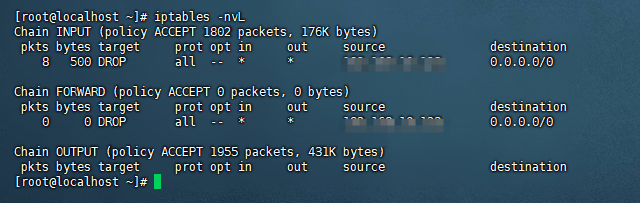

systemctl restart wazuh-manager在开一台web执行爆破客户机,5次过后,流量被丢弃

客户机产生防火墙规则阻止