引言

"每个Docker镜像都是数字世界的时光胶囊,封装着代码、环境与秘密。今天,让我们一起成为镜像世界的考古学家!"

第一章:镜像------容器世界的基石

1.1 镜像的奇幻本质

想象一下,Docker镜像就像一个俄罗斯套娃:

- 最外层:应用程序和配置文件

- 中间层:运行环境和依赖库

- 最内层:精简的操作系统核心

而当你启动容器时,就像打开套娃,释放出其中封装的魔法力量!

1.2 为什么我们需要"看透"镜像?

查看镜像信息就像考古学家研究文物:

- 鉴定真伪:确认镜像来源是否可信

- 分析成分:了解镜像包含的内容

- 测量体积:优化镜像大小

- 发现秘密:检测安全漏洞

第二章:基础探测术 - 镜像基本侦查

2.1 镜像清单:docker images 命令

这是你的镜像探测雷达:

bash

$ docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

ubuntu latest 74f2314a03de 2 weeks ago 77.8MB

nginx alpine 89da1fb6dcb9 3 weeks ago 23.5MB

python 3.9-slim 609da079b03a 2 months ago 118MB解读雷达图:

- REPOSITORY :镜像仓库(如

ubuntu) - TAG :版本标签(

latest代表最新) - IMAGE ID:镜像的DNA指纹(唯一标识)

- CREATED:镜像的"生日"

- SIZE:镜像体积(警惕"肥胖症"!)

2.2 镜像搜索:docker search 命令

当你在未知海域寻找宝藏时:

bash

$ docker search mysql

NAME DESCRIPTION STARS OFFICIAL

mysql MySQL数据库... 14000 [OK]

mariadb 社区分支... 7000 [OK]

percona MySQL变体... 1500 [OK]寻宝指南:

- 优先选择

[OFFICIAL]官方镜像 - 高

STARS通常代表更可靠 - 阅读

DESCRIPTION了解特性

第三章:深度探测术 - 镜像解剖学

3.1 镜像X光:docker inspect 命令

这是你的镜像透视镜:

bash

$ docker inspect ubuntu:latest

[

{

"Id": "sha256:74f2314a03de...",

"Architecture": "amd64",

"Os": "linux",

"Created": "2023-10-05T00:00:00Z",

"Config": {

"Env": [

"PATH=/usr/local/sbin:/usr/local/bin..."

],

"Cmd": ["bash"],

"WorkingDir": "/",

"ExposedPorts": {"80/tcp": {}}

},

"RootFS": {

"Type": "layers",

"Layers": [

"sha256:7b1a6ab2e44d...",

"sha256:5f70bf18a086..."

]

}

}

]关键解剖点:

- Env:环境变量(镜像的"生存环境")

- Cmd:默认启动命令(镜像的"激活咒语")

- ExposedPorts:开放的端口(镜像的"门户")

- Layers:分层结构(镜像的"骨骼")

3.2 时间回溯术:docker history 命令

通过构建历史时间轴追溯镜像的起源:

bash

$ docker history nginx:alpine

IMAGE CREATED CREATED BY SIZE

89da1fb6dcb9 3 weeks ago /bin/sh -c #(nop) CMD ["nginx" "-g" "daemon... 0B

<missing> 3 weeks ago /bin/sh -c #(nop) STOPSIGNAL SIGQUIT 0B

<missing> 3 weeks ago /bin/sh -c #(nop) EXPOSE 80 0B

<missing> 3 weeks ago /bin/sh -c #(nop) ENTRYPOINT ["/docker-entr... 0B

<missing> 3 weeks ago /bin/sh -c #(nop) COPY file:09a214a3e07c919a... 4.17kB历史学家笔记:

- 每层代表Dockerfile的一个指令

- 从下往上阅读(最早到最新)

<missing>表示中间层(通常已压缩)

第四章:高级探测术 - 专业镜像分析

4.1 镜像CT扫描:Dive工具

当普通透视不够用时,请出专业扫描仪:

bash

# 安装Dive

curl -OL https://github.com/wagoodman/dive/releases/download/v0.11.0/dive_0.11.0_linux_amd64.deb

sudo dpkg -i dive_0.11.0_linux_amd64.deb

# 扫描镜像

dive nginx:alpineDive会展示分层可视化界面:

界面功能解读:

- Layers(层结构):展示 Docker 镜像的每一层镜像层的大小和命令。可以通过上下箭头在不同层之间切换。

- Current Layer Contents(镜像层文件系统内容):展示每一层中添加、修改或删除的文件和目录。可以看到镜像中每一层的目录结构、权限信息、文件大小。

- Image & Layer Details(镜像和镜像层详细信息):展示了镜像中每一层的命令、潜在浪费空间(镜像中未使用的文件和重复使用文件的大小)、镜像使用效率(未使用的文件和重复使用文件的大小/镜像占用总空间)

4.2 安全扫描:Trivy工具

就像给镜像做健康体检:

bash

# 安装Trivy

sudo apt-get install trivy

# 扫描安全漏洞

trivy image python:3.9-slim体检报告重点:

yaml

python:3.9-slim (debian 11.7)

==============================

Total: 198 (UNKNOWN: 0, LOW: 120, MEDIUM: 65, HIGH: 13, CRITICAL: 0)

+---------+------------------+----------+-------------------+---------------------------------------+

| LIBRARY | VULNERABILITY ID | SEVERITY | INSTALLED VERSION | FIXED VERSION |

+---------+------------------+----------+-------------------+---------------------------------------+

| openssl | CVE-2023-3817 | MEDIUM | 1.1.1n-0+deb11u4 | 1.1.1n-0+deb11u5 |

| zlib | CVE-2023-45853 | HIGH | 1:1.2.11.dfsg-2 | 1:1.2.11.dfsg-2+deb11u2 |

+---------+------------------+----------+-------------------+---------------------------------------+第五章:云端探测术 - 远程镜像分析

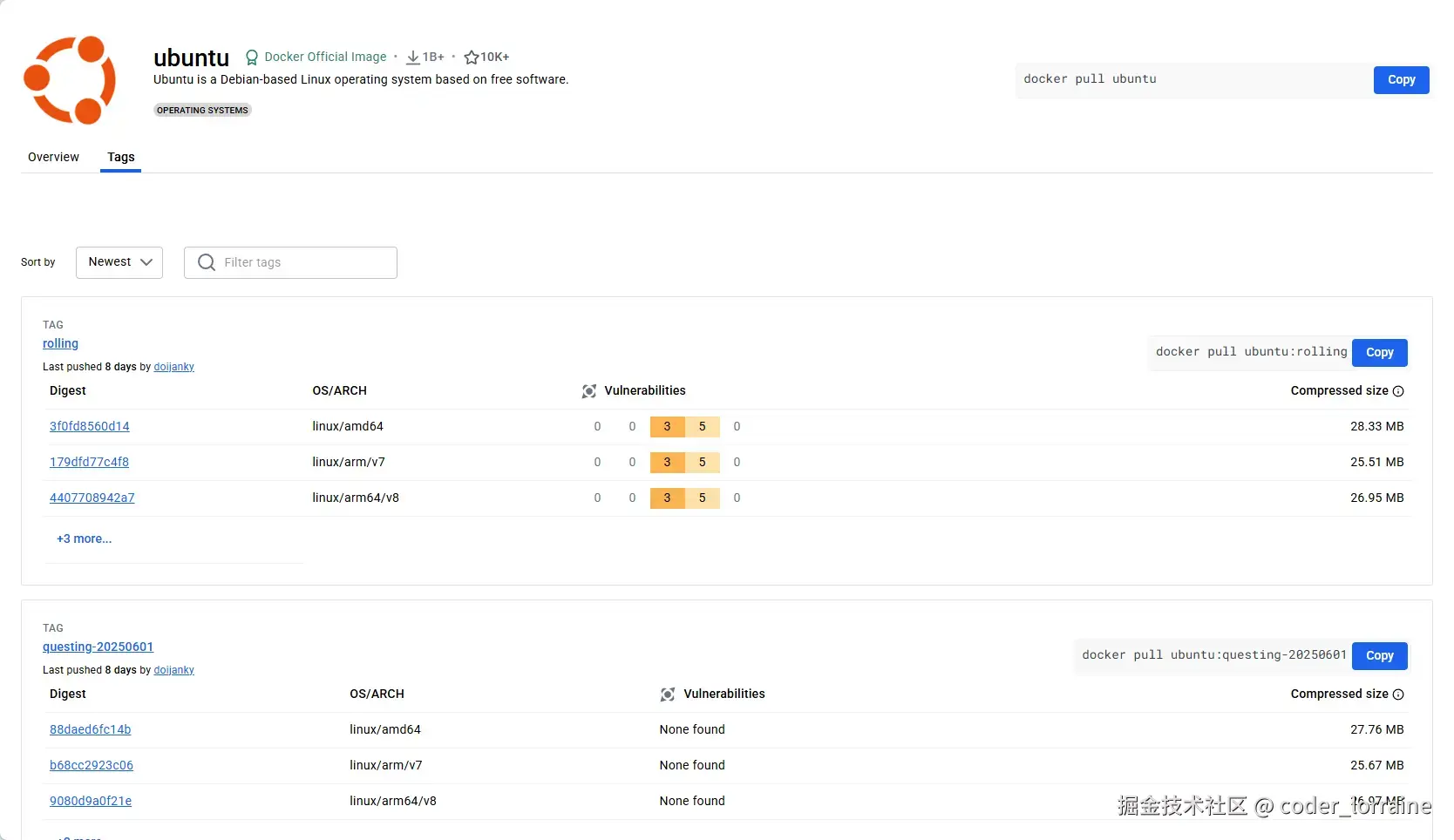

5.1 Docker Hub在线探查

无需本地下载,直接在线分析:

- 访问 hub.docker.com

- 搜索目标镜像(如

ubuntu) - 查看关键信息:

- Tags:可用版本

- OS/ARCH:适配的系统和CPU架构

- Vulnerabilities:安全扫描结果

5.2 Skopeo工具:远程侦察兵

当你想先遣侦察而不下载完整镜像:

bash

# 查看镜像的元数据

skopeo inspect docker://ubuntu:latest

# 计算指定镜像的清单摘要,用于验证镜像的完整性和版本

skopeo manifest-digest docker://nginx:alpine第六章:镜像信息实战应用

6.1 案例:诊断"肥胖"镜像

症状 :node-app镜像大小1.2GB,部署缓慢

诊断步骤:

bash

# 1. 查看基础信息

docker images node-app

# 2. 分析分层结构

docker history node-app

# 3. 深度扫描

dive node-app诊断结果:

- 包含完整开发工具链

- 未清理npm缓存

- 包含测试数据文件

瘦身方案:

- 改用Alpine基础镜像

- 多阶段构建

- 添加

.dockerignore文件

6.2 案例:解决容器启动失败

症状:容器启动后立即退出

诊断步骤:

bash

# 1. 检查启动命令

docker inspect --format='{{.Config.Cmd}}' my-app

# 2. 验证环境变量

docker inspect --format='{{.Config.Env}}' my-app

# 3. 查看端口映射

docker inspect --format='{{.Config.ExposedPorts}}' my-app发现 :缺少必要的环境变量DB_HOST

第七章:镜像信息可视化展示

7.1 镜像家谱图

使用docker image tree插件生成镜像依赖图:

bash

# 安装插件

docker plugin install --grant-all-permissions mtinside/docker-image-tree

# 生成依赖图

docker image tree ubuntu:latest输出示例:

yaml

ubuntu:latest

├── layer1: 基础文件系统

├── layer2: 核心工具包

│ ├── apt

│ └── bash

└── layer3: 应用配置7.2 镜像时空地图

使用docker-slim工具对镜像进行瘦身并生成体积优化过程的报告:

bash

docker-slim build --report ubuntu:latestdocker-slim:这是一个开源工具,旨在优化和精简 Docker 镜像。它通过分析镜像的运行时行为,自动移除不必要的文件和依赖,从而减小镜像体积。build:这是docker-slim的一个子命令,用于构建和优化 Docker 镜像。--report:这个选项用于生成关于优化过程的详细报告。报告通常包括镜像的原始大小、优化后的大小、移除的文件列表、运行时分析结果等信息。ubuntu:latest:这是指定要优化的 Docker 镜像的名称和标签。这里选择的是官方的 Ubuntu 镜像,最新版本。

第八章:镜像探索的未来装备

8.1 镜像DNA分析:Cosign

验证镜像来源真实性:

bash

# 验证镜像的签名并确保镜像的发布者身份与提供的证书身份匹配

cosign verify ubuntu:latest \

--certificate-identity https://github.com/docker-library/ubuntucosign:这是一个开源工具,用于对容器镜像进行签名和验证。它由 Sigstore 项目开发,旨在提供简单且安全的容器镜像签名和验证机制。verify:这是cosign的一个子命令,用于验证容器镜像的签名。ubuntu:latest:这是指定要验证的 Docker 镜像的名称和标签。这里选择的是官方的 Ubuntu 镜像,最新版本。--certificate-identity https://github.com/docker-library/ubuntu:这个选项用于指定预期的证书身份。在这个例子中,指定了 GitHub 上的docker-library/ubuntu仓库作为预期的身份标识。

8.2 镜像安全扫描:Clair

企业级安全扫描平台:

bash

clairctl report ubuntu:latestclairctl:这是一个命令行工具,通常用于与 Clair 交互。Clair 是一个开源的静态分析工具,用于检测容器镜像中的漏洞。report:这是clairctl的一个子命令,用于生成指定镜像的漏洞报告。ubuntu:latest:这是指定要扫描和分析的 Docker 镜像的名称和标签。这里选择的是官方的 Ubuntu 镜像,最新版本。

8.3 镜像时光机:Docker Content Trust

确保使用历史版本的可靠性:

bash

export DOCKER_CONTENT_TRUST=1

docker pull ubuntu:20.04-

DOCKER_CONTENT_TRUST:

- 这是一个 Docker 的环境变量,用于启用 Docker 的内容信任(Docker Content Trust, DCT)机制。

- 内容信任 是 Docker 提供的一种安全机制,用于确保从镜像仓库拉取的镜像的完整性和来源的真实性。它基于 Notary 项目,通过数字签名来验证镜像的发布者和内容。

-

设置 DOCKER_CONTENT_TRUST=1 的作用:

- 启用内容信任:当这个环境变量被设置为 1 时,Docker 会在拉取、推送、构建和运行镜像时启用内容信任机制。

- 签名验证:在拉取镜像时,Docker 会验证镜像的签名,确保镜像未被篡改,并且来自可信的发布者。

- 防止中间人攻击:通过验证签名,内容信任机制可以防止中间人攻击,确保镜像的完整性和来源的真实性。

结语:成为镜像大师的终极心法

经过这次探险,你已经掌握镜像世界的探测技术。最后送上三条镜像心法:

-

望闻问切:

- 望(看基础信息)

- 闻(查构建历史)

- 问(分析依赖关系)

- 切(安全扫描)

-

精益求精:

- 定期扫描镜像漏洞

- 优化镜像体积

- 验证镜像来源

-

工具武装:

graph LR A[基础信息] --> docker_images B[深度分析] --> docker_inspect C[安全扫描] --> trivy D[空间优化] --> dive E[远程探查] --> skopeo

"在容器世界中,了解镜像就是掌握力量。愿你每次

docker pull都能获得最合适的镜像!"

附录:镜像探测命令速查表

| 命令 | 功能 | 示例 |

|---|---|---|

docker images |

列出本地镜像 | docker images --filter "dangling=true" |

docker inspect |

查看镜像详情 | docker inspect --format='{{.Size}}' ubuntu |

docker history |

查看构建历史 | docker history --no-trunc nginx |

docker image ls |

高级镜像列表 | docker image ls --format "table {{.ID}}\t{{.Repository}}" |

docker manifest inspect |

查看多架构信息 | docker manifest inspect python:3.9 |

dive |

分层分析 | dive my-app:latest |

trivy image |

安全扫描 | trivy image --severity HIGH,CRITICAL redis |

推荐一个免费可用的镜像源,镜像源由毫秒镜像提供,镜像地址是

https://docker.1ms.run,如果想得到更好的体验,可以通过此链接注册账号以购买获得体验更佳的服务。

现在打开你的终端,开始探索镜像世界的奥秘吧!