虽然利用许多智能合约中的安全漏洞已经成为网络攻击者的长期目标,但越来越多的安全公司开始关注使用欺诈性或混淆的智能合约从加密货币账户中窃取资金的骗局。

根据网络安全公司 SentinelOne 本周发布的分析报告,在最近一次引人注目的攻击中,一名诈骗者将转账细节隐藏在智能合约中,使不懂技术的用户难以识别,从而窃取了受害者超过 90 万美元的资金。

这些骗局通常在 YouTube 视频或其他教程中出现,承诺帮助用户创建自动化机器人,从加密货币价格的微小差异中获取最大可提取价值 (MEV),但实际上,他们会将受害者的加密货币转移到其他账户,榨干他们的资金。

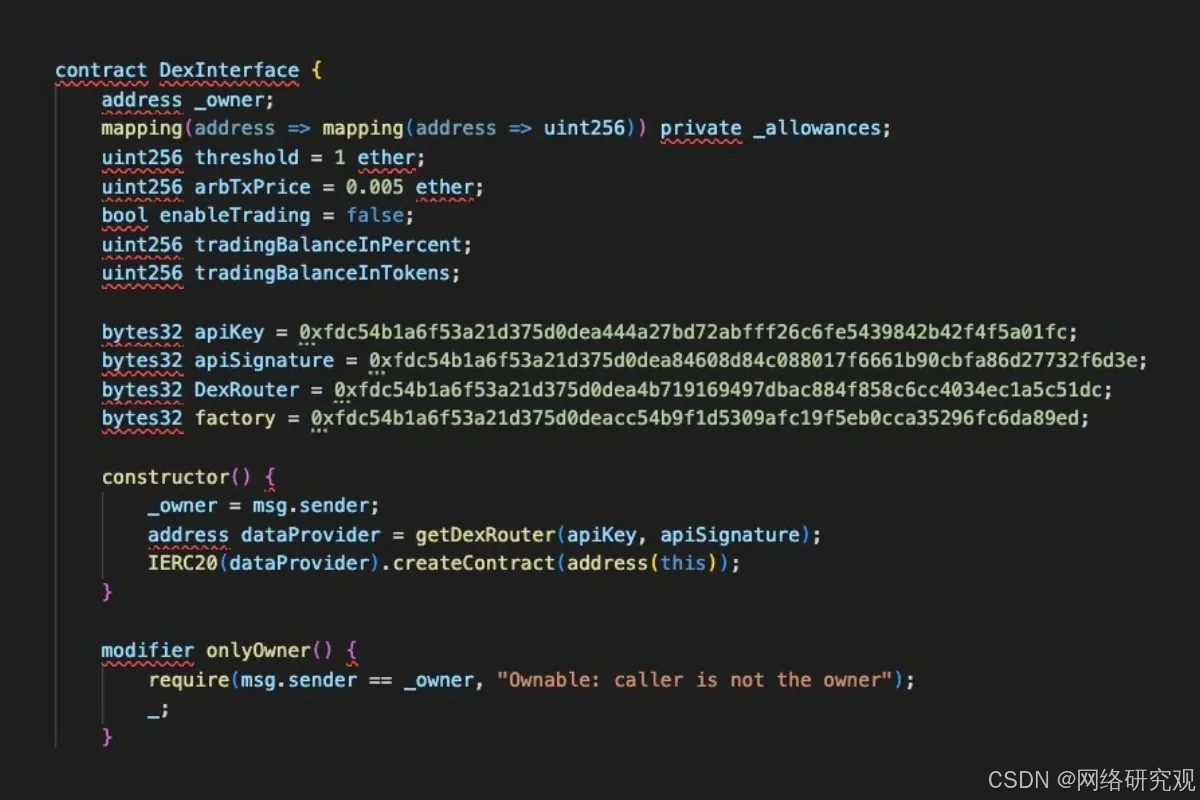

撰写分析报告的 SentinelOne 高级威胁研究员表示,此次攻击的核心是一份用 Solidity 编程语言编写的恶意智能合约,其功能经过混淆,可以将窃取的资金转移到一个隐藏的外部拥有账户 (EOA)。

Smart Contract Scams | Ethereum Drainers Pose as Trading Bots to Steal Crypto | SentinelOne

这些视频演示了如何部署智能合约,并提供了一个链接------通常是 Pastebin 或其他类似网站------恶意智能合约代码就发布在那里。人们发现这些教程页面后,发现了这个加密货币套利机器人,它每天能让他们赚得盆满钵满。他们部署了合约,然后钱就被盗了。

这一欺诈行为凸显了理解和审查智能合约对于使用加密货币或出于其他原因利用区块链的个人和企业的重要性。根据区块链和 Web3 审计公司 CredShields 运营的数据收集项目 SolidityScan 的数据,自 2020 年以来,恶意行为者通过区块链操纵和加密货币欺诈窃取了超过 140 亿美元。

CredShields 首席执行官兼联合创始人、OWASP 智能合约 Top 10 项目联合负责人 Shashank 表示,超过一半的损失(55%)是由于智能合约中的错误和漏洞造成的,而剩下的 45% 中很大一部分是由于私钥泄露和 rug pulls------加密货币公司及其智能合约管理员卷走合约中锁定的资金的事件。

智能合约是不可变且可自动执行的------除了那些特意设计为可升级的合约------这使得它们既是一项强大的创新,也给企业带来了巨大的风险。虽然Web3强调透明度、去中心化和不变性,但这些特性也可能放大编码错误或安全漏洞的影响。

智能合约的复杂性仍然是一个问题

去中心化金融 (DeFi) 生态系统依赖于智能合约以及区块链、预言机和密钥管理等其他技术来执行交易、管理区块链上的数据,并允许不同方和中介机构之间达成协议。然而,智能合约的关键地位也使其成为攻击的焦点和欺诈的关键组成部分。

智能合约中的一个漏洞就可能导致资金或资产的不可逆转的损失。在 DeFi 领域,即使是微小的错误也可能造成灾难性的财务后果。然而,危险不仅仅在于金钱损失------声誉损害的破坏力可能同样巨大,甚至更大。

金融科技公司最容易受到智能合约问题的影响,许多公司因其漏洞被利用而损失资金,例如WazirX损失超过 2.3 亿美元,Radiant Capital遭受两次黑客攻击,共计损失 5500 万美元。

任何在其基础设施中使用智能合约的公司------无论是在金融、供应链管理还是房地产领域------都应该意识到最常见的缺陷,例如允许未经授权访问合约数据或功能、操纵向智能合约提供数据的预言机,或试图利用智能合约逻辑中的弱点。

挪用资金的智能合约代码截图

在 SentinelOne 的研究中,智能合约被用来混淆攻击。2025 年 4 月发生的一起诈骗案与一个价值 2.8 万美元的以太坊钱包有关,而第二次攻击则窃取了 4.19 ETH,约合 1.5 万美元。然而,迄今为止,诈骗者最大的成功是一个视频教程,引导受害者转移了 244.9 ETH,约合目前的 93.5 万美元。

了解(并审计)你的智能合约

公司应该对所有智能合约进行盘点,维护所有已部署智能合约的详细且最新的记录,验证每一份合约,并定期进行审计。实时监控智能合约和交易可以发现异常情况,并对任何潜在攻击做出快速响应。

为了有效地将智能合约攻击的风险降至最低,公司必须采取安全第一的思维方式------优先考虑安全设计、主动防御和在整个智能合约生命周期内持续监控。

公司还必须关注人性化方面。人为因素一如既往地占据了很大一部分------只需确保企业部署的合约类型来自合法来源,并审核合约的性质。合法的商业智能合约中不应该存在代码混淆。