经验心得

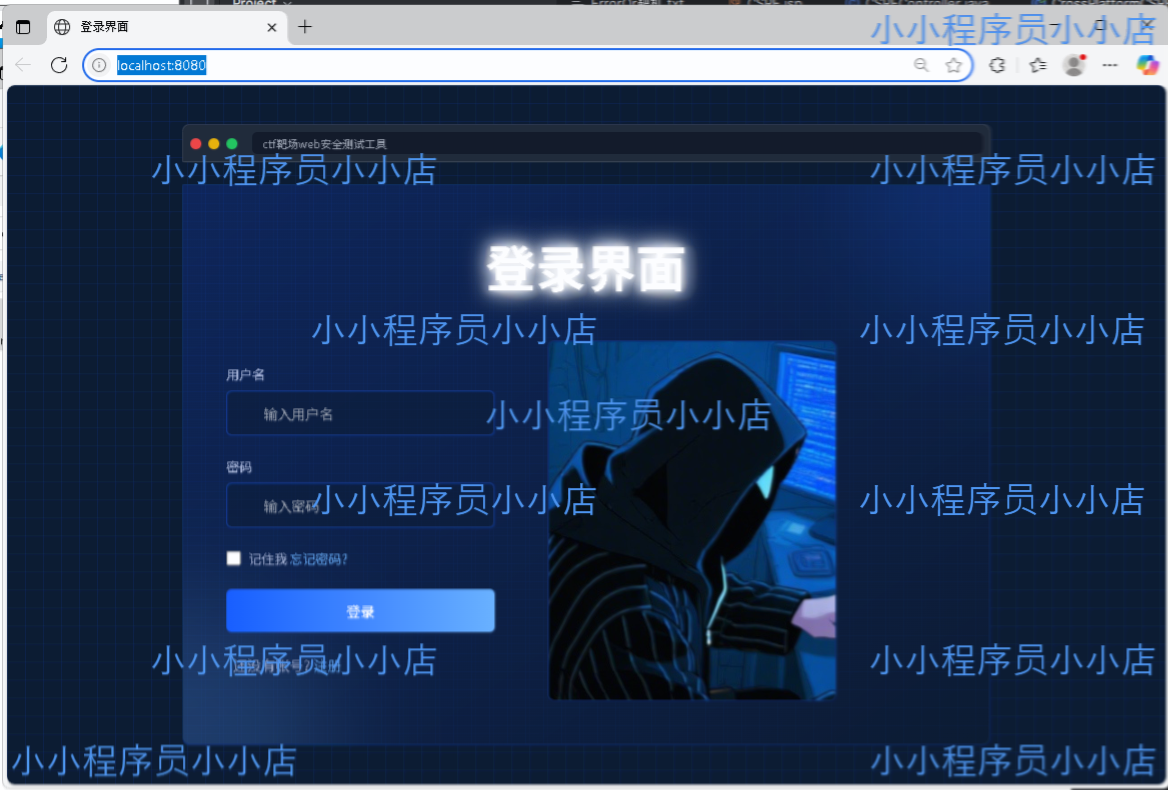

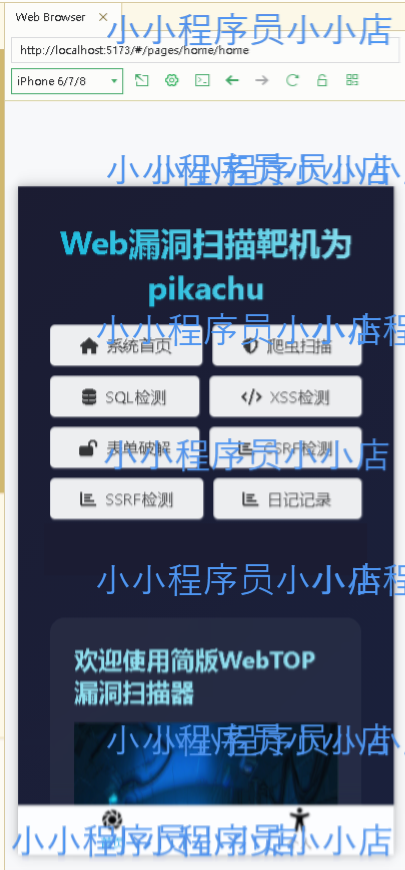

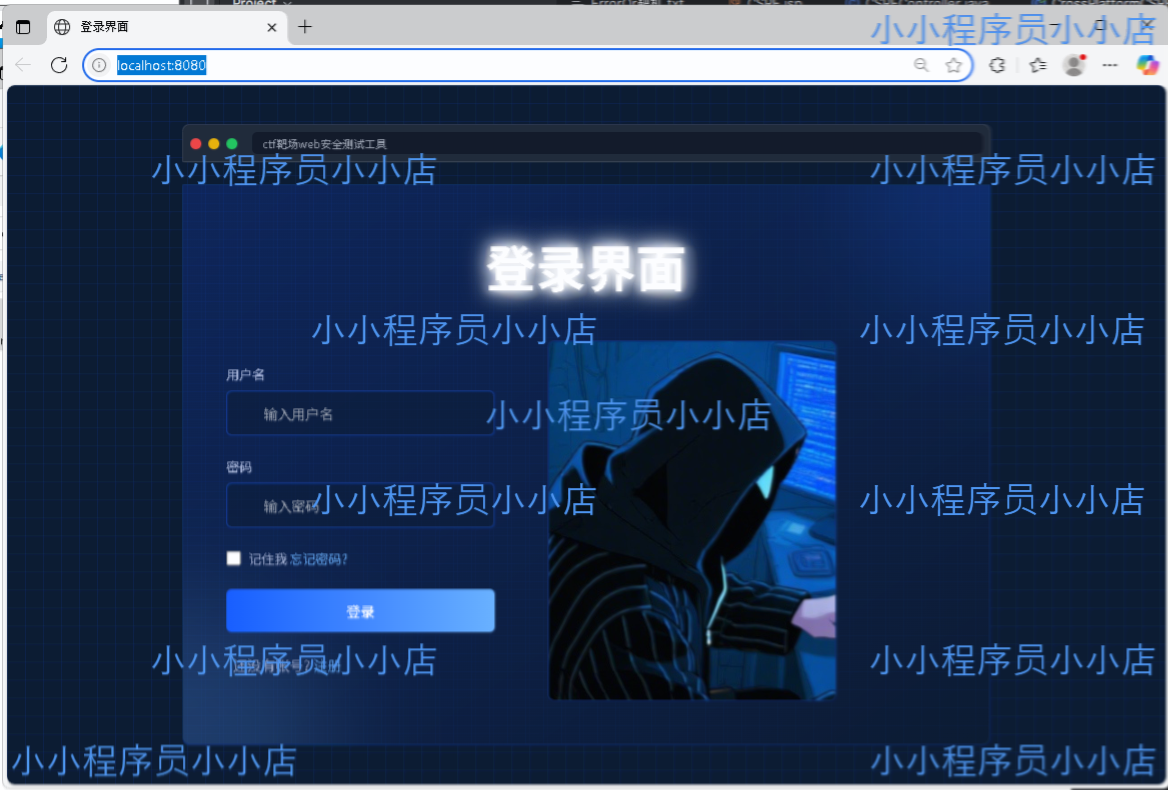

一位学某安朋友找我帮忙写完所有漏扫功能,使用框架还是ssm老古董了...!这位某安朋友应该还没入门,基本的webtop10(owasp)漏洞如何检测还没掌握,虽然现在有现成工具来进行web漏洞检测,但是原理咱们还是要知道,因为后期咱们实战中遇到大部分都带waf,waf就算了关键waf还带着自主学习的功能,之前就遇好几家带人工智能的waf防火墙哈哈哈。web渗透时候当咱们拿不到源码情况下大部分都是猜功能可能存在哪些漏洞触发,所以掌握好基本知识,在没有任何扫描工具下对咱们是很有帮助的。咱们分别说一下代码原理和这几个漏洞原理,一般咱们写web扫描工具无非就是处理request和response对吧?这位客户他们需求很特别request请求时候咱们需要填写固定表单名称,这样很麻烦还不通用,Java中刚好有一个库帮咱们解决了这个问题jsoup,咱们直接把form表单中的name属性全部提取出来不就完事了哈哈哈?这样一个简易的自动化web渗透扫描器就诞生了。代码原理咱们理解以后聊聊这几个漏洞,xss分三大类,反射,存储dom(其他扩展flask,pdf,uxss),怎么判断xss,最简单方式看下web提交参数会不会在网页显示,如果有咱们直接上payload测试就行。sql注入找到需要提交参数,想办法让它报错出现sql语法错误,报错注入现在很少了写过后端朋友应该都知道咱们直接拦截器如果出现错误直接跳转自定义模板或者html页面,当然不一定非要报错,咱们可以考虑联合注入或盲注sleep。表单绕过,我们可以抓包修改或者暴力破解就完事了。csrf检测中除了用户必须登录以后,是不是还有一个特定条件比如修改个人信息功能,咱们需要构造修改个人信息请求数据包,自己手写html,或者使用csrftest这个工具生成发给对方修改他的密码就行。ssrf就更简单了看下参数中是否可以请求咱们提交的数据,如果没过滤咱们直接可以探测它内部结构了,如服务端口,内网扫描,各种协议,甚至特定漏洞利用。最后是文件包含漏洞,虽然代码中没有实现文件包含漏洞,但我们仍可以讨论它的原理,考虑到某安客户掌握的技术不是很全面,我选择以SSRF作为案例。文件包含漏洞通常是由于PHP代码未对用户输入进行过滤,导致攻击者可通过 include等函数加载恶意的本地或远程文件。从利用方式来看,它与SSRF非常相似,咱们可以搭建一个简易的HTTP服务器,尝试诱导Pikachu测试平台包含该服务器上的文件。如果包含成功,只需比对响应内容中的特征字符串(即指纹),就能确认漏洞的存在。