一、内容审计技术

内容审计技术围绕网络行为的监控、记录与合规管理展开,核心目标是满足法律要求、追溯网络行为、保障网络安全。以下是核心知识点梳理:

1. 内容审计需求背景

- 法律依据 :《网络安全法》明确要求组织需落实多项安全责任,包括:

- 明确责任人,制定内部安全管理制度和操作规程;

- 采取技术措施监测、记录网络运行状态和安全事件,留存日志不少于 6 个月;

- 防范计算机病毒、网络攻击等威胁,对数据进行分类、备份和加密;

- 履行其他法律、行政法规规定的义务。

2. 上网行为审计技术

哪个账号在哪个设备,哪个时间,访问哪个服务

- 核心功能:对所有上网行为(网站访问、IM 聊天、邮件收发、论坛发帖等)进行记录、查询和分析,实现事后追溯、权限策略优化等合规价值。

- 审计架构 :包含四大核心能力:

- 数据真实还原:完整记录用户账号(手机号、微信 ID 等)、浏览网站、搜索关键字、聊天内容等细节;

- 多维度统计:统计应用流量、使用时长、用户行为分布等;

- 数据下钻查询:支持按时间、用户、应用等维度过滤查询;

- "百度式" 搜索中心:快速定位目标日志。

- 日志中心:用于查询历史日志,涵盖所有行为日志、网站访问日志、即时通讯日志等。例如,管理员可通过日志中心查询 2017 年 6 月 20 日某用户的邮件发送记录,或统计 2015 年 7 月 P2P 应用的流量占比(占比 39.3%,为流量最高的应用类型)。

3. 外发邮件审计技术

- 审计对象:包括 Web 邮件(如新浪、163 邮箱)和客户端邮件的外发内容,需记录发件人、收件人、标题、正文及附件。

- 原理:通过抓取邮件传输的数据包实现审计。例如,新浪邮箱和 163 邮箱的数据包格式不同,但均以明文发送时,审计系统可直接解析内容;若为密文邮件,则需结合 SSL 解密技术(见下文)。

4. SSL 内容解密技术

- 应用场景:针对 HTTPS 加密传输的内容(如加密邮件、微信网页版),需解密后才能审计。

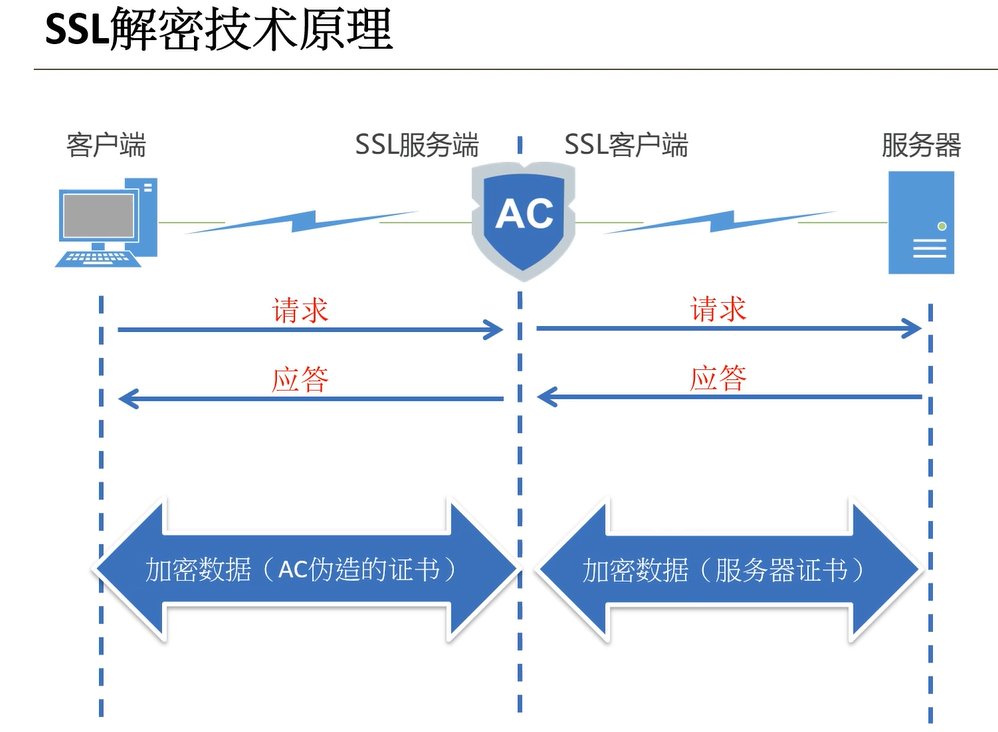

- 原理 :AC(审计设备)作为 "中间人",同时与客户端和服务器建立 SSL 连接:

- 客户端向 AC 请求访问加密网站(如mail.qq.com),AC 向客户端发送自身证书;

- AC 再以客户端身份与服务器建立 SSL 连接,获取解密后的内容并记录,实现审计。

- 配置步骤 :

- 激活 SSL 内容识别序列号(默认激活);

- 配置需识别的域名列表(如mail.qq.com、gmail.com);

- 终端安装 AC 的 SSL 根证书,避免浏览器证书告警(类似安装银行 U 盾证书,确保设备信任审计方)。

- 举例:用户通过 QQ 邮箱发送加密邮件时,AC 解密后可在 "邮件收发日志" 中查询到收件人、正文等详情。

5. WEB 关键字过滤技术

- 核心需求:禁止外发含敏感关键字(如 "法伦功")的内容,或禁止上传特定类型文件(如 doc、ppt)。

- 实现方式 :

- 关键字过滤:通过 "上网权限策略" 设置,对搜索引擎搜索词、HTTP 上传内容(如论坛发帖、Web 邮件)拦截含敏感词的内容;

- 文件类型过滤:通过 "Web 文件类型过滤" 拒绝上传 Office 系列文件(doc、ppt 等)。

- 注意事项 :

- 仅对网页版内容生效,客户端邮件需用 "邮件过滤" 功能;(网页使用超文本传输协议,客户端使用SMTP,POP3等协议)

- 加密网站(HTTPS)需先开启 SSL 内容识别才能过滤。

6. IM 聊天内容审计技术

- 挑战:QQ 等 IM 客户端的聊天内容通过 OICQ 协议加密传输,无法直接解密。

- 实现方式 :通过 "准入插件" 读取本地缓存:

- 在客户端安装准入插件(AC 可统一下发),插件自动获取 QQ 缓存到本地的聊天记录;

- AC 每 10 秒读取客户端缓存,写入日志中心,管理员可在 "即时通讯日志" 中查询。

- 限制 :仅支持 Windows PC,手机、平板等非 Windows 设备无法安装插件,需在准入策略中单独配置(允许或禁止上网)。

二、AAA 服务器技术

AAA(认证、授权、计费)服务器技术用于对用户访问网络或设备的过程进行管理,确保安全可控。以下是核心知识点梳理:

1. AAA 认证架构

- 三大核心功能 :

- 认证(Authentication):验证用户身份(如用户名密码、证书);

- 授权(Authorization):为通过认证的用户分配权限(如访问目录、操作级别);

- 计费(Accounting):记录用户使用资源的情况(如流量、时长)。

- 实现方式 :

- 远程服务器:通过 RADIUS 或 TACACS + 协议与网络设备(如交换机、路由器)交互;

- 本地认证:直接在设备上存储用户信息(适用于小型网络)。

2. RADIUS 协议

- 概述:远程认证拨号系统,基于客户端 / 服务器结构,用于分布式环境的认证、授权和计费。

- 技术细节 :

- 传输层:基于 UDP,使用端口 1812(认证)和 1813(计费);

- 安全性:通过共享密钥加密,支持多种认证方式;

- 报文结构:包含 Code(报文类型)、Identifier(标识)、Length(长度)、Authenticator(认证符)和 Attribute(属性),其中 Attribute 采用 TLV(类型、长度、值)格式,便于扩展(如用户 IP、NAS 地址)。

- 交互流程 (以用户接入网络为例):

- 用户输入用户名 / 密码;

- 网络设备(NAS)向 RADIUS 服务器发送认证请求;

- 服务器验证通过后返回 "接受",并授权用户访问;

- 开始计费(记录开始时间),用户下线后发送计费结束请求,服务器记录总时长 / 流量。

- 举例:类似去网吧上网,网管(NAS)验证你的身份证(认证),允许你使用特定电脑(授权),并按小时收费(计费)。

3. TACACS + 协议

- 概述:终端访问控制器控制系统协议,是增强版的安全协议(H3C 的 HWTACACS 为其增强版)。

- 与 RADIUS 的区别 :

- 传输层:基于 TCP(更可靠),而非 UDP;

- 功能分离:认证、授权、计费报文独立,可单独部署;

- 扩展性:支持更细粒度的权限控制(如命令级别限制)。

- 交互流程 (以 Telnet 登录设备为例):

- 用户尝试登录设备,设备向 TACACS + 服务器发送认证开始报文;

- 服务器请求用户名,用户输入后,服务器再请求密码;

- 验证通过后,服务器返回授权信息(如允许执行的命令);

- 开始计费,用户退出后结束计费。

4. 典型应用案例

- 用户接入认证:用户通过 LAN、WLAN 或 VPN 接入网络时,由 RADIUS 服务器验证身份并授权访问权限;

- 设备登录认证:管理员登录路由器、交换机时,通过 RADIUS 或 TACACS + 服务器验证,确保只有授权人员操作设备;

- 设备间协议认证:如 BGP 邻居间的认证,多采用本地认证(直接在设备中配置验证信息)。