公开漏洞精选

1.1 Apache Tika PDF 解析模块XML外部实体注入漏洞

漏洞详情

**发布日期:**2025-08-20

**漏洞编号:**CVE-2025-54988

**漏洞描述:**Apache Tika 是一个用于文本和元数据提取的开源框架,其中 tika-parser-pdf-module 模块负责解析 PDF 文件。在 Apache Tika 版本 1.13 至 3.2.1 中,PDFParser 在处理 XFA 文件时存在 XML 外部实体注入(XXE)漏洞。攻击者可以通过构造恶意的 XFA 文件嵌入到 PDF 中,利用该漏洞读取敏感数据或向内部资源或第三方服务器发送恶意请求。tika-parser-pdf-module 是多个 Tika 包中的依赖模块,包括 tika-parsers-standard-modules、tika-parsers-standard-package、tika-app、tika-grpc 和 tika-server-standard。

**漏洞类型:**XML外部实体注入(XXE)

**漏洞评级:**严重

**利用方式:**远程

**PoC状态:**未公开

影响范围:

Apache Tika 1.13 至 3.2.1

修复方案

**官方补丁:**已发布

**官方修复:**官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://www.cve.org/CVERecord?id=CVE-2025-54988

1.2 Docker Desktop本地容器越权访问Engine API漏洞

漏洞详情

**发布日期:**2025-08-20

**漏洞编号:**CVE-2025-9074

**漏洞描述:**Docker Desktop是一款流行的容器管理工具,主要用于简化容器化应用开发与部署。该漏洞允许本地运行的Linux容器通过配置的Docker子网访问Docker Engine API,默认情况下为192.168.65.7:2375。无论是否启用了增强容器隔离(ECI),或是否启用了"通过tcp://localhost:2375暴露守护进程且不使用TLS"的选项,此漏洞均存在。攻击者可以利用该漏洞执行一系列高权限命令,如控制其他容器、创建新容器、管理镜像等。在某些情况下(如Windows系统上使用WSL后端的Docker Desktop),还可能允许攻击者以运行Docker Desktop用户的权限挂载主机驱动器。

**漏洞类型:**未授权访问

**利用方式:**远程

**漏洞评级:**严重

**PoC状态:**未公开

**影响范围:**Docker Desktop < 4.44.3

修复方案

**官方补丁:**已发布

**官方修复:**官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://docs.docker.com/desktop/release-notes/#4443

组件投毒情报

2.1 NPM组件sdp-transform-writer窃取Linux系统密码文件及平台信息

投毒详情

**投毒概述:**组件sdp-transform-writer 的package.json文件包含恶意shell命令,其主要功能用于收集Linux系统密码文件(/etc/passwd)以及系统平台信息(包括公网出口IP地址、主机名等),收集的数据发送到投毒者服务器:davmyutcwfkibqogjmikc8v89ash6czdf.oast.fun。

**投毒编号:**XMIRROR-MAL45-56E69407

项目主页:

https://www.npmjs.com/package/sdp-transform-writer

**投毒版本:**99.99.99

**发布日期:**2025-08-21

**总下载量:**46次

修复方案

在项目目录下使用 npm list sdp-transform-writer 查询是否已安装该组件,或使用 npm list -g sdp-transform-writer 查询是否全局安装该投毒版本组件,如果已安装请立即使用 npm uninstall sdp-transform-writer 或 npm uninstall -g sdp-transform-writer 进行卸载。此外,也可使用悬镜安全开源工具 OpenSCA-cli进行扫描检测。

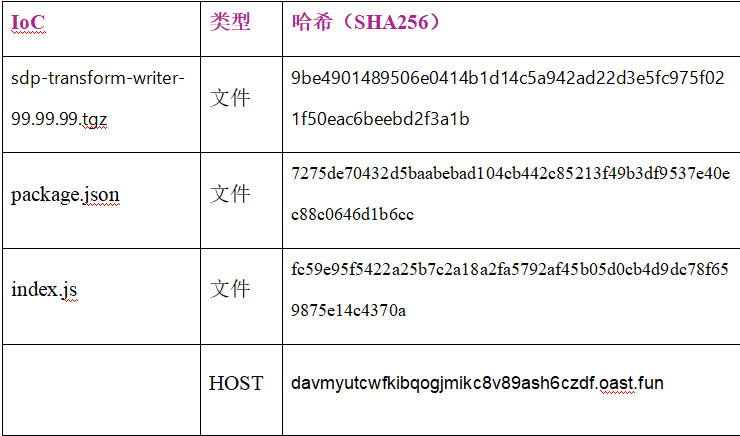

IOC信息: